pikachu CSRF

CSRF简介

CSRF 是 Cross Site Request Forgery 的 简称,中文名为跨域请求伪造

在CSRF的攻击场景中,攻击者会伪造一个请求(一般是一个链接)

然后欺骗目标用户进行点击,用户一旦点击了这个请求,这个攻击也就完成了

所以CSRF攻击也被称为“one click”攻击

CSRF所需条件

① 目标网站没有对修改个人信息修改的请求进行防CSRF处理,导致该请求容易被伪造

②用户在登录了此网站的前提下,点击了攻击者所发的链接

CSRF和XSS区别

XSS目标在于获取用户cookie,利用cookie伪装为受害者身份进行登录进而造成破坏,

CSRF并没有获取到用户的权限,而是利用用户的权限执行我们的payload进行攻击

如何确认是否可以进行CSRF攻击?

①观察网站增删改地方的逻辑,可自行进行增删改操作观察是否需要旧密码也可抓包

观察是否需要token进行验证,进而判断请求是否可以被伪造。

token一般是防止csrf攻击的参数,每次请求都会生成的一个随机长字符串。

②确认cookie或者session是否长期有效(一般都不会长期有效....)

CSRF(get)

先登录lucy

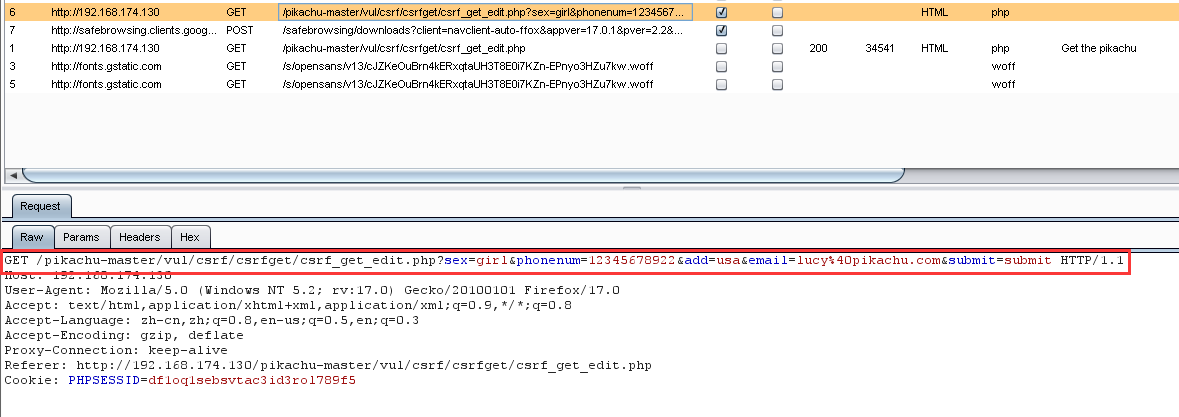

打开代理,用burpsuite抓包查看点击完submit之后的get请求

可以看到这个请求包含了很多lucy的信息,没有token:

GET /pikachu-master/vul/csrf/csrfget/csrf_get_edit.php?sex=girl&phonenum=12345678922&add=usa&email=lucy%40pikachu.com&submit=submit

攻击思路

拿到一个相似的请求体,伪造一个包含此请求的链接,诱导用户点击,用户点击之后

就完成了我们借用受害者的身份修改了他自己的信息。

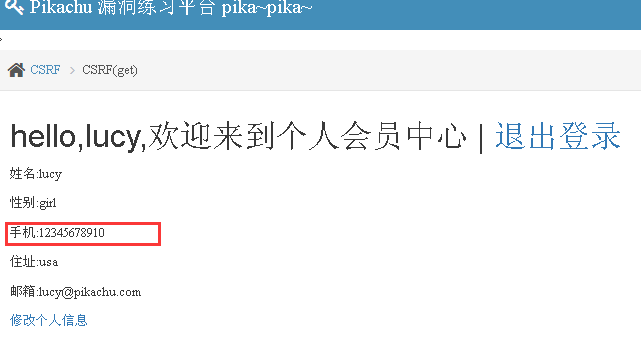

payload:更改phone number

http://192.168.174.130/pikachu-master/vul/csrf/csrfget/csrf_get_edit.php?sex=girl&phonenum=12345678910&add=usa&email=lucy%40pikachu.com&submit=submit

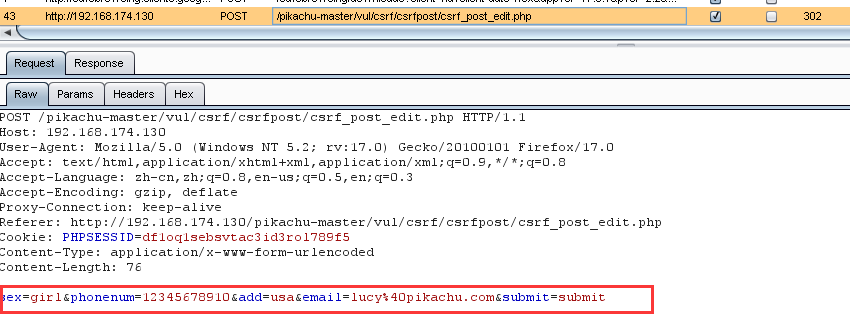

CSRF (post)

通过抓包可以看到请求的参数是在请求体里而不是在URI中

所以和之前post型的xss是一样的,需要给一个页面的链接,让用户提交一个form表单,

将请求体放在表单里一块提交。

构造一个html页面,放在WWW\pikachu-master\pkxss\csrf下

构造链接:http://192.168.174.130/pikachu-master/pkxss/csrf/post.html

发给用户诱导其点击,发现用户信息已被修改

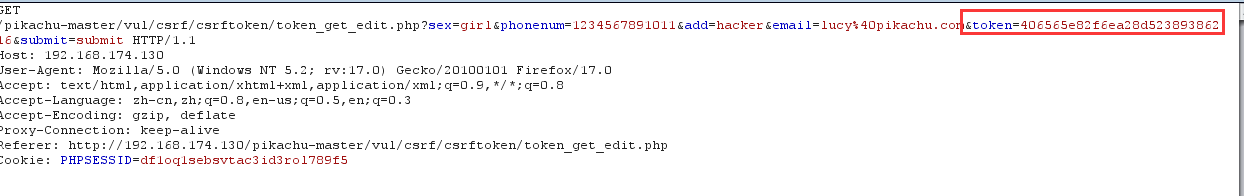

token防止CSRF的原理

CSRF的主要问题是,增删改等敏感操作的URI链接容易被伪造,那么我们防止的目的

就是不轻易的让伪造的链接在后台执行。

也就是token可以在每次请求的时候,随机生成一个验证码(字符串)将这个字符串

赋值给token,每次请求后台都会验证这个随机生成的token。

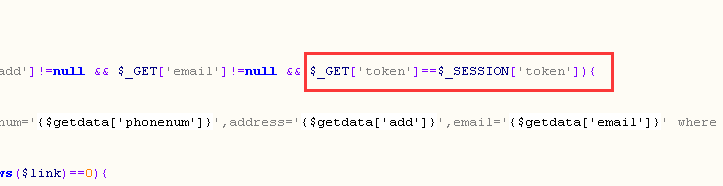

观察源码:

这里get提交的token要和session中生成的token才会通过验证,否则请求不会被处理

CSRF常见防范措施

1.对敏感操作增加token进行验证

2.不要在客户端保存敏感信息

3.设置cookie和session在用户无操作、退出、关闭页面时的会话过期机制

4.敏感信息更改要进行二次身份认证,最好使用post型请求

5.通过http头部中的referer来限制原页面

6.增加验证码,验证是人还是机器

pikachu CSRF的更多相关文章

- pikachu的xss及csrf

一.XSS 可解析的js 未经过滤 XSS见框就插 script 大小写 中间插入 <img src="" onerror="alert(11111)&q ...

- Pikachu漏洞练习平台实验——CSRF(三)

概述 CSRF 是 Cross Site Request Forgery 的 简称,中文名为跨域请求伪造 在CSRF的攻击场景中,攻击者会伪造一个请求(一般是一个链接) 然后欺骗目标用户进行点击,用户 ...

- pikachu靶场-CSRF

xss和csrf区别: CSRF是借用户的权限完成攻击,攻击者并没有拿到用户的权限,而XSS是直接盗取到了用户的权限,然后实施破坏. PS: 由于之前将php5升级到php7,导致靶场环境出现以下问题 ...

- CSRF - Pikachu

概述: Cross-site request forgery 简称为"CSRF"(跨站请求伪造),在CSRF的攻击场景中攻击者会伪造一个请求(这个请求一般是一个链接),然后欺骗目标 ...

- web安全技术--XSS和CSRF

Xss一般是脚本代码,主要是JS的,但是也有AS和VBS的. 主要分为反射型,存储型,DOM型三个大类. 一般来讲在手工测试的时候先要考虑的地方就是哪里有输入那里有输出. 然后是进行敏感字符测试,通常 ...

- pikachu-xss和csrf

简介 XSS是一种发生在Web前端的漏洞,所以其危害的对象也主要是前端用户 XSS漏洞可以用来进行钓鱼攻击.前端js挖矿.盗取用户cookie,甚至对主机进行远程控制 攻击流程 假设存在漏洞的是一个论 ...

- pikachu-跨站请求伪造(CSRF)

一.CSRF漏洞概述 1.1 什么是CSRF漏洞 在CSRF的攻击场景中攻击者会伪造一个请求(整个请求一般是一个链接),然后七篇目标用户进行点击,用户一旦点击了这个请求,整个攻击也就完成了,所以CSR ...

- pikaqiu练习平台(CSRF(跨站请求伪造) )

CSRF(跨站请求伪造) CSRF(跨站请求伪造)概述 Cross-site request forgery 简称为“CSRF”,在CSRF的攻击场景中攻击者会伪造一个请求(这个请求一般是一个链接 ...

- Pikachu练习平台(暴力破解)

Pikachu练习平台(暴力破解) 因为下面要用到burp suite,这里先简单介绍一下intruder模块的东西 Target选项: 设置攻击目标,可以通过proxy发送 Pasit ...

随机推荐

- 关于Feign的Fallback处理

Feign的不恰当的fallback Feign的坑不少,特别与Hystrix集成之后. 在微服务引入Feign后,上线不久后便发现,对于一个简单的查询类调用,在下游返回正常的"404-资源 ...

- 并不是static final 修饰的变量都是编译期常量

见代码 public class Test { public static void main(String[] args){ // 情况一 基本数据类型 //System.out.println(O ...

- vim 知识点小结

vim用法可以学习:vim用法 Vim修改tab为4个空格 vi /etc/vim/vimrc 添加:set ts=4 vim中翻页的快捷键:向上翻页 ctrl+b,向下翻页 ctrl+f vim替换 ...

- XCTF Normal_RSA

这题本来算是很常规的rsa了,下载附件 发现有个公钥文件,还有一个加密文件,这种题之前有遇到一次,做法和这个类似,上次那个是用rsa的库,直接解的,这次直接用常规的,好像更简单,记录下模板 记事本打开 ...

- servlet核心技术2

一.Servet 与 JDBC 在Servlet中可以使用JDBC技术访问数据库,查询DB数据,然后生成显示页面,接收请求参数,然后对DB操作 为了方便重用和便于维护等目的,经常会采用DAO(Data ...

- java基础---数组的基本概念(1)

学习资源来自尚硅谷java基础学习 1. 数组的概念 数组(Array), 是多个相同类型数据按一定顺序排列的集合, 并使用一个名字命名, 并通过编号的方式对这些数据进行统一管理. 数组属于引用数据类 ...

- 你真的了解 Session 和 Cookie 吗?

我是陈皮,一个在互联网 Coding 的 ITer,微信搜索「陈皮的JavaLib」第一时间阅读最新文章,回复[资料],即可获得我精心整理的技术资料,电子书籍,一线大厂面试资料和优秀简历模板. 前言 ...

- 公钥-私钥 白名单-黑名单 Linux 远程访问及控制(SSH)

远程访问及控制一.SSH远程管理二.OpenSSH服务器① SSH (Secure Shell)协议② OpenSSH三.配置OpenSSH服务器举例四.sshd 服务支持两种验证方式五.使用SSH客 ...

- YARN学习总结之架构

一.yarn产生背景 1) 源于MRv1的缺陷:扩展性受限.单点故障.难以支持MR之外的计算框架: 2) 多计算框架各自为战,数据共享困难,资源利用率低: MR: 离线计算框架 Storm:实时计算框 ...

- groff编写man页

groff 是大多数 Unix 系统上所提供的流行的文本格式化工具 nroff/troff 的 GNU 版本.它一般用于编写手册页,即命令.编程接口等的在线文档.在本文中,我们将给你展示如何使用 gr ...