linux进程隐藏手段及对抗方法

1.命令替换

实现方法

替换系统中常见的进程查看工具(比如ps、top、lsof)的二进制程序

对抗方法

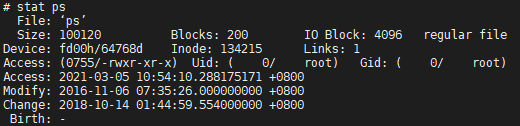

使用stat命令查看文件状态并且使用md5sum命令查看文件hash,从干净的系统上拷贝这些工具的备份至当前系统,对比hash是否一致,不一致,则说明被替换了。

注:需要在bin目录下执行。

2.Hook系统调用

以ps 工作原理为例说明这些进程信息查看工具的原理

我们知道/proc是一个虚拟文件系统,是VFS的一个实现形式,/proc中包含了内核信息,硬件信息,进程信息等,ps等工具就是通过分析/proc文件系统中进程相关目录的信息获取进程信息汇总。HooK系统调用型的进程隐藏方式都是通过拦截或者迷惑ps等工具从/proc获取分析结果的过程,而不是针对/proc/文件系统生成本身。

ps 首先会调用openat 系统函数获取/proc目录的文件句柄,然后调用系统函数 getdents 递归获取/proc目录下所有文件信息(包括子目录),然后开始open函数打开/proc/进程pid/stat,/proc/进程pid/status, /proc/进程pid/cmdline 文件开始获取进程信息,然后打印结果。

原理:

(1)调用openat系统函数获取/proc目录的文件句柄

(2)调用系统函数getdents递归获取/proc目录下所有文件信息(包括子目录)

(3)调用open函数打开/proc/进程pid/stat和/proc/进程pid/status,以及/proc/进程pid/cmdline文件开始获取进程信息

(4)然后打印输出

攻击者可以劫持getdents和libc中的readdir函数(修改内核中的系统调用代码或者修改lib中的函数代码)实现过滤特定进程名,从而实现进程隐藏。

实现方法:

劫持getdents 等系统调用函数或libc中的readdir 函数等系统调用函数一般来说有3个途径:

(1)修改内核调用,比如getdents 的源码

(2)修改libc库中readdir 函数的源码

(3)利用环境变量LD_PRELOAD 或者配置ld.so.preload文件以使得恶意的动态库先于系统标准库加载,以达到架空系统标准库中相关函数的目的,最终实现对特定进程的隐藏。

备注:getdents函数对应的系统调用是sys_getdents(),readdir函数对应的系统调用是proc_pid_readdir(),

对抗方法:

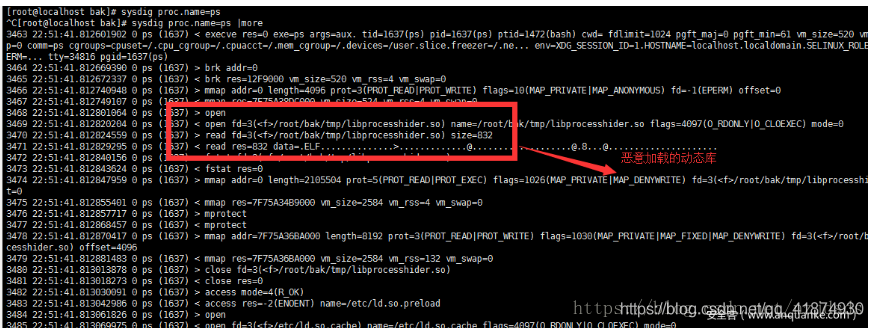

使用sysdig(有开源版,可以监控ps等的调用过程,观察是否有恶意动态库被加载。strace有类似功能)或者prochunter(google 上search)

sysdig proc.name=ps

上述命令可以查看进程的整个启动过程,可以分析是否被劫持。

安装方法

#导入draios源

rpm --import https://s3.amazonaws.com/download.draios.com/DRAIOS-GPG-KEY.public

curl -s -o /etc/yum.repos.d/draios.repo http://download.draios.com/stable/rpm/draios.repo #装包

yum -y install kernel-devel* dkms sysdig

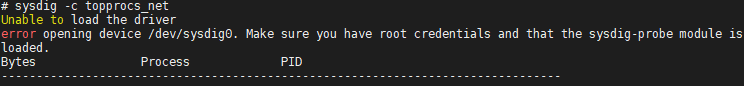

安装后如果报错如下:

则需执行:

sudo sysdig-probe-loader

3.利用mount命令进行挂载

这个几乎是最常用的实现方式,利用mount命令将磁盘挂在到proc文件夹下的特定位置即可隐藏进程。

我们知道ps、top等工具会读取/proc目录下获取进程信息,如果将进程ID的目录信息覆盖,则原来的进程信息将从ps的输出结果中隐匿。

实现方法

- 查看进程

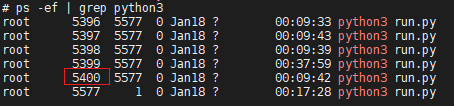

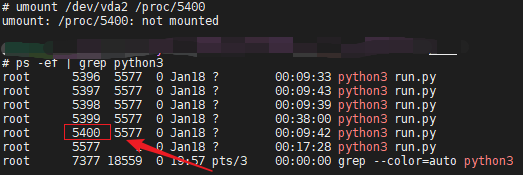

我们先使用ps查看python进程,这时候发现有一个pid为5400的python3的进程。

- 挂载磁盘到指定位置

我们根据ps的原理可知,ps查询的是proc文件夹下的内容,我么直接将磁盘挂在到proc文件夹下的5400即可实现对5400进程的隐藏。

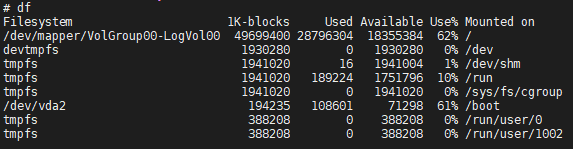

首先使用df命令查看磁盘:

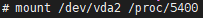

接着使用mount命令挂载/dev/vda2到/proc/5400:mount /dev/vda2 /proc/5400

此时我们在用ps命令查看,发现5400进程已经消失了,达到了隐藏的效果:

对抗方法

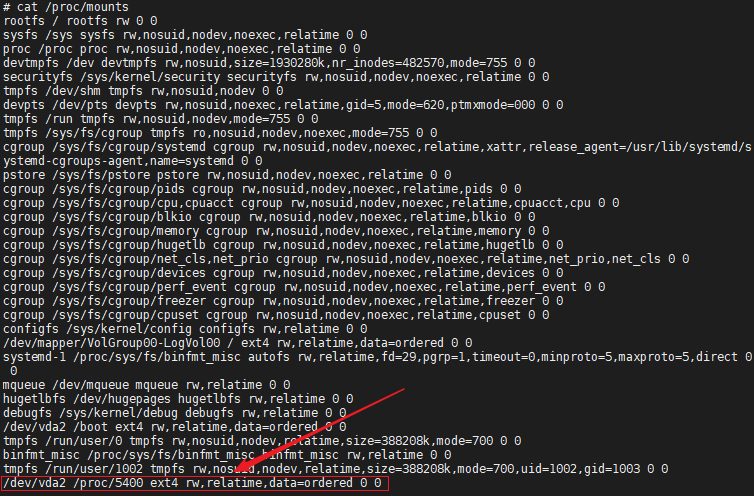

使用cat /proc/$$/mountinfo 或者cat /proc/mounts 查看是否有利用mount -bind 将其它目录或文件挂载至/proc下的进程目录的情况,如下图所示,选中部分即为挂载情况:

使用umount /dev/vda2 /proc/5400即可恢复原状取消挂载。

参考资料

https://www.anquanke.com/post/id/160843

https://bbs.huaweicloud.com/blogs/209771

linux进程隐藏手段及对抗方法的更多相关文章

- Linux进程自保护攻防对抗技术研究(Process Kill Technology && Process Protection Against In Linux)

0. 引言 0x1: Linux系统攻防思想 在linux下进行"进程kill"和"进程保护"的总体思路有以下几个,我们围绕这几个核心思想展开进行研究 . 直接 ...

- Linux进程和端口互相查看方法

一.查找应用进程的端口 ps -ef |grep mysql 查看进程 ps:将某个进程显示出来 -A 显示所有程序. -e 此参数的效果和指定"A"参数相同. -f 显示UID ...

- Linux下进程隐藏的方法及其对抗

零.背景 在应急响应中,经常碰到ps命令和top命令查不到恶意进程(异常进程)的情况,会对应急响应造成很大的影响.轻则浪费时间,重则排查不出问题,让黑客逍遥法外.所以这篇博客研究学习如何对抗linux ...

- Linux下进程通信的八种方法

Linux下进程通信的八种方法:管道(pipe),命名管道(FIFO),内存映射(mapped memeory),消息队列(message queue),共享内存(shared memory),信号量 ...

- 一行代码如何隐藏 Linux 进程?

开源Linux 长按二维码加关注~ 上一篇:IPv6技术白皮书(附PDF下载) 总有朋友问隐藏Linux进程的方法,我说你想隐藏到什么程度,是大隐于内核,还是小隐于用户.网上通篇论述的无外乎 hook ...

- Linux的僵尸进程产生原因及解决方法

Linux的僵尸进程产生原因及解决方法: 1. 产生原因: 在UNIX 系统中,一个进程结束了,但是他的父进程没有等待(调用wait / waitpid)他,那么他将变成一个僵尸进程.通过ps命令查看 ...

- linux进程——后台运行的方法

linux进程后台运行的几种方法: 我们经常会碰到这样的问题,用 telnet/ssh 登录了远程的 Linux 服务器,运行了一些耗时较长的任务, 结果却由于网络的不稳定导致任务中途失败. 如何让命 ...

- [转帖]判断Linux进程在哪个CPU核运行的方法

判断Linux进程在哪个CPU核运行的方法 原文网址:http://www.embeddedlinux.org.cn/html/xinshourumen/201601/30-5013.html 问 ...

- linux进程后台运行的几种方法 - nohup/setsid/&

linux进程后台运行的几种方法 - nohup/setsid/& [转载] 我们经常会碰到这样的问题,用 telnet/ssh 登录了远程的 Linux 服务器,运行了一些耗时较长的任务 ...

随机推荐

- 继承自List<T>的类通过NewtonJson的序列化问题

什么问题? NewtonSoft.Json是我们最常用的Json组件库之一了.这里来讨论下使用NewtonSoft.Json序列化List<T>子类的情景.序列化使用了类JsonSeria ...

- 如何使用 js 实现tooltips 的 hover 时候坐标的自动计算

如何使用 js 实现tooltips 的 hover 时候坐标的自动计算 js 监听 mouseover event https://developer.mozilla.org/zh-CN/docs/ ...

- 吐槽 Apple iPhone 十大反人类的设计 All In One

吐槽 Apple iPhone 十大反人类的设计 All In One 不支持 GPS 快捷开关 每次都要到,设置> 隐身 > 位置,脑残的设计 顶部的状态栏,网络不支持显示网速 顶部的状 ...

- React Query & SWR

React Query & SWR HTTP request all in one solution React Query Hooks for fetching, caching and u ...

- React render twice bug

React render twice bug React bug constructor render twice bug update render twice bug StrictMode htt ...

- 前端监控平台 & 架构

前端监控平台 & 架构 1px 透明的 gif 字节小, 43 bytes 支持跨域, 兼容场景多,零配置 https://en.wikipedia.org/wiki/GIF demo htt ...

- MongoDB 101

MongoDB 101 Studio 3T https://studio3t.com/academy/ https://studio3t.com/academy/lessons/introducing ...

- 线上 S1 故障是什么, 线上 S1 故障, 运维故障分级, 运维, 故障分级, P1 级别故障, 故障, P1 , S1

线上 S1 故障是什么 线上 S1 故障, 运维故障分级, 运维, 故障分级, P1 级别故障, 故障, P1 , S1 故障复盘 https://time.geekbang.org/column/a ...

- js add Struct to ArrayBuffer

使用struct-buffer为ArrayBuffer添加结构体 $ npm i struct-buffer 1. 创建结构体 import { DWORD, string_t, StructBuff ...

- SVG to GeoJSON

SVG to GeoJSON GEOJSON https://geojson.org/ http://geojson.io/ https://github.com/mapbox/geojson.io/ ...