高可用Kubernetes集群-7. 部署kube-controller-manager

九.部署kube-controller-manager

kube-controller-manager是Kube-Master相关的3个服务之一,是有状态的服务,会修改集群的状态信息。

如果多个master节点上的相关服务同时生效,则会有同步与一致性问题,所以多master节点中的kube-controller-manager服务只能是主备的关系,kukubernetes采用租赁锁(lease-lock)实现leader的选举,具体到kube-controller-manager,设置启动参数"--leader-elect=true"。

1. 创建kube-controller-manager证书

1)创建kube-conftroller-manager证书签名请求

# kube-controller-mamager与kubei-apiserver通信采用双向TLS认证;

# kube-apiserver提取CN作为客户端的用户名,即system:kube-controller-manager。 kube-apiserver预定义的 RBAC使用的ClusterRoleBindings system:kube-controller-manager将用户system:kube-controller-manager与ClusterRole system:kube-controller-manager绑定

[root@kubenode1 ~]# mkdir -p /etc/kubernetes/controller-manager

[root@kubenode1 ~]# cd /etc/kubernetes/controller-manager/

[root@kubenode1 controller-manager]# touch controller-manager-csr.json

[root@kubenode1 controller-manager]# vim controller-manager-csr.json

{

"CN": "system:kube-controller-manager",

"hosts": [

"172.30.200.21",

"172.30.200.22",

"172.30.200.23"

],

"key": {

"algo": "rsa",

"size": 2048

},

"names": [

{

"C": "CN",

"ST": "ChengDu",

"L": "ChengDu",

"O": "system:kube-controller-manager",

"OU": "cloudteam"

}

]

}

2)生成kube-controller-mamager证书与私钥

[root@kubenode1 controller-manager]# cfssl gencert -ca=/etc/kubernetes/ssl/ca.pem \

-ca-key=/etc/kubernetes/ssl/ca-key.pem \

-config=/etc/kubernetes/ssl/ca-config.json \

-profile=kubernetes controller-manager-csr.json | cfssljson -bare controller-manager

# 分发controller-manager.pem,controller-manager-key.pem

[root@kubenode1 controller-manager]# scp controller-manager*.pem root@172.30.200.22:/etc/kubernetes/controller-manager/

[root@kubenode1 controller-manager]# scp controller-manager*.pem root@172.30.200.23:/etc/kubernetes/controller-manager/

2. 创建kube-controller-manager kubeconfig文件

kube-controller-manager kubeconfig文件中包含Master地址信息与必要的认证信息。

# 配置集群参数;

# --server:指定api-server,采用ha之后的vip;

# cluster名自定义,设定之后需保持一致;

# --kubeconfig:指定kubeconfig文件路径与文件名;如果不设置,默认生成在~/.kube/config文件

[root@kubenode1 controller-manager]# kubectl config set-cluster kubernetes \

--certificate-authority=/etc/kubernetes/ssl/ca.pem \

--embed-certs=true \

--server=https://172.30.200.10:6443 \

--kubeconfig=controller-manager.conf # 配置客户端认证参数;

# 认证用户为前文签名中的“system:kube-controller-manager”;

# 指定对应的公钥证书/私钥等

[root@kubenode1 controller-manager]# kubectl config set-credentials system:kube-controller-manager \

--client-certificate=/etc/kubernetes/controller-manager/controller-manager.pem \

--embed-certs=true \

--client-key=/etc/kubernetes/controller-manager/controller-manager-key.pem \

--kubeconfig=controller-manager.conf # 配置上下文参数

[root@kubenode1 controller-manager]# kubectl config set-context system:kube-controller-manager@kubernetes \

--cluster=kubernetes \

--user=system:kube-controller-manager \

--kubeconfig=controller-manager.conf # 配置默认上下文

[root@kubenode1 controller-manager]# kubectl config use-context system:kube-controller-manager@kubernetes --kubeconfig=controller-manager.conf

# 分发controller-manager.conf文件到所有master节点;

[root@kubenode1 controller-manager]# scp controller-manager.conf root@172.30.200.22:/etc/kubernetes/controller-manager/

[root@kubenode1 controller-manager]# scp controller-manager.conf root@172.30.200.23:/etc/kubernetes/controller-manager/

3. 配置kube-controller-manager的systemd unit文件

相关可执行文件在部署kubectl时已部署完成。

# kube-controller-manager在kube-apiserver启动之后启动

[root@kubenode1 ~]# touch /usr/lib/systemd/system/kube-controller-manager.service

[root@kubenode1 ~]# vim /usr/lib/systemd/system/kube-controller-manager.service

[Unit]

Description=Kubernetes Controller Manager

Documentation=https://github.com/GoogleCloudPlatform/kubernetes

After=network.target

After=kube-apiserver.service [Service]

EnvironmentFile=/usr/local/kubernetes/kube-controller-manager.conf

ExecStart=/usr/local/kubernetes/bin/kube-controller-manager $KUBE_CONTROLLER_MANAGER_ARGS

Restart=on-failure

RestartSec=5 [Install]

WantedBy=multi-user.target # 启动参数文件

# --kubeconfig:kubeconfig配置文件路径,配置文件中包含master地址信息与必要的认证信息;

# --allocate-node:设置为true时,使用云服务商为Pod分配的cidrs,一般仅用在公有云;

# --cluster-name:集群名称,默认即kubernetes;

# --cluster-signing-cert-file / --cluster-signing-key-file:用于集群范围的认证;

# --service-account-private-key-file:用于service account token签名的私钥文件路径;

# --root-ca-file:根ca证书路径,被用于service account 的token secret中

# --insecure-experimental-approve-all-kubelet-csrs-for-group:controller-manager自动授权kubelet客户端证书csr组

# --use-service-account-credentials:设置为true时,表示为每个controller分别设置service account;

# --controllers:启动的contrller列表,默认为”*”,启用所有的controller,但不包含” bootstrapsigner”与”tokencleaner”;

# --leader-elect:设置为true时进行leader选举,集群高可用部署时controller-manager必须选举leader,默认即true

[root@kubenode1 ~]# touch /usr/local/kubernetes/kube-controller-manager.conf

[root@kubenode1 ~]# vim /usr/local/kubernetes/kube-controller-manager.conf

KUBE_CONTROLLER_MANAGER_ARGS="--master=https://172.30.200.10:6443 \

--kubeconfig=/etc/kubernetes/controller-manager/controller-manager.conf \

--allocate-node-cidrs=true \

--service-cluster-ip-range=169.169.0.0/16 \

--cluster-cidr=10.254.0.0/16 \

--cluster-name=kubernetes \

--cluster-signing-cert-file=/etc/kubernetes/ssl/ca.pem \

--cluster-signing-key-file=/etc/kubernetes/ssl/ca-key.pem \

--service-account-private-key-file=/etc/kubernetes/ssl/ca-key.pem \

--root-ca-file=/etc/kubernetes/ssl/ca.pem \

--insecure-experimental-approve-all-kubelet-csrs-for-group=system:bootstrappers \

--use-service-account-credentials=true \

--controllers=*,bootstrapsigner,tokencleaner \

--leader-elect=true \

--logtostderr=false \

--log-dir=/var/log/kubernetes/controller-manager \

--v=2 1>>/var/log/kubernetes/kube-controller-manager.log 2>&1" # 创建日志目录

[root@kubenode1 ~]# mkdir -p /var/log/kubernetes/controller-manager

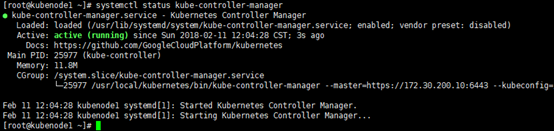

4. 启动并验证

1)kube-conftroller-manager状态验证

[root@kubenode1 ~]# systemctl daemon-reload

[root@kubenode1 ~]# systemctl enable kube-controller-manager

[root@kubenode1 ~]# systemctl start kube-controller-manager

[root@kubenode1 ~]# systemctl status kube-controller-manager

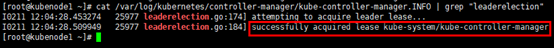

2)kube-conftroller-manager选举查看

# 因kubenode1是第一个启动kube-controller-manager服务的节点,尝试获取leader权限,成功

[root@kubenode1 ~]# cat /var/log/kubernetes/controller-manager/kube-controller-manager.INFO | grep "leaderelection"

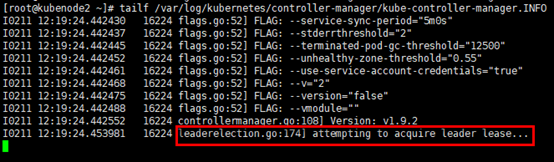

# 在kubenode2上观察,kubenode2在尝试获取leader权限,但未成功,后续操作挂起

[root@kubenode2 ~]# tailf /var/log/kubernetes/controller-manager/kube-controller-manager.INFO

高可用Kubernetes集群-7. 部署kube-controller-manager的更多相关文章

- 高可用Kubernetes集群-11. 部署kube-dns

参考文档: Github介绍:https://github.com/kubernetes/dns Github yaml文件:https://github.com/kubernetes/kuberne ...

- 高可用Kubernetes集群-15. 部署Kubernetes集群统一日志管理

参考文档: Github:https://github.com/kubernetes/kubernetes/tree/master/cluster/addons/fluentd-elasticsear ...

- 高可用Kubernetes集群-14. 部署Kubernetes集群性能监控平台

参考文档: Github介绍:https://github.com/kubernetes/heapster Github yaml文件: https://github.com/kubernetes/h ...

- 高可用Kubernetes集群-12. 部署kubernetes-ingress

参考文档: Github:https://github.com/kubernetes/ingress-nginx Kubernetes ingress:https://kubernetes.io/do ...

- 高可用Kubernetes集群-8. 部署kube-scheduler

十.部署kube-scheduler kube-scheduler是Kube-Master相关的3个服务之一,是有状态的服务,会修改集群的状态信息. 如果多个master节点上的相关服务同时生效,则会 ...

- 高可用Kubernetes集群-6. 部署kube-apiserver

八.部署kube-apiserver 接下来3章节是部署Kube-Master相关的服务,包含:kube-apiserver,kube-controller-manager,kube-schedule ...

- 高可用Kubernetes集群-10. 部署kube-proxy

十二.部署kube-proxy 1. 创建kube-proxy证书 1)创建kube-proxy证书签名请求 # kube-proxy提取CN作为客户端的用户名,即system:kube-proxy. ...

- 高可用Kubernetes集群-13. 部署kubernetes-dashboard

参考文档: Github介绍:https://github.com/kubernetes/dashboard Github yaml文件:https://github.com/kubernetes/d ...

- 高可用Kubernetes集群-9. 部署kubelet

十一.部署kubelet 接下来两个章节是部署Kube-Node相关的服务,包含:kubelet,kube-proxy. 1. TLS bootstrap用户授权 # kubelet采用TLS Boo ...

随机推荐

- cocos2d-x 音效中断问题

做跑酷重吃金币播音效时,播放其它音效会使得音效所有中断,最后发现时音效上限的问题,2.2.3默认的似乎是5个音效,改动成50后问题解决. 在java中的org.cocos2dx.lib包下有一个Coc ...

- Oracle11g 行列转换函数PIVOT and UNPIVOT

作为Oracle开发工程师,推荐大伙看看 PIVOT and UNPIVOT Operators in Oracle Database 11g Release 1 This article shows ...

- 关于DP

关于DP 似乎摸到了门槛呢,学着学着Dijkstra突然有了感觉. 我们遍历的时候会遍历整张图的每个点每条边,然后与已知的对比大小,如果比现在方案好,就放入数组 那么,DP岂不是同样的思想? 在背包问 ...

- iOS 12 越狱支持 Cydia

Geosn0w在1月31日宣布推出 OsirisJailbreak12 越狱工具,是目前公开的第一个支持 iOS 12 的越狱,支持 iOS 12.0-12.1.2.项目地址:https://gith ...

- MongoDB DBA 实践6-----MongoDB的分片集群部署

一.分片 MongoDB使用分片技术来支持大数据集和高吞吐量操作. 1.分片目的 对于单台数据库服务器,庞大的数据量及高吞吐量的应用程序对它而言无疑是个巨大的挑战.频繁的CRUD操作能够耗尽服务器的C ...

- Mongodb安装步骤(基于mongodb-3.2.12-tar.gz)

1. 下载mongodb数据库:https://www.mongodb.com/download-center#community 2. 加压tar.gz压缩包,把解压文件拷贝到程序目录即可 3. 创 ...

- [译]C语言实现一个简易的Hash table(2)

上一章,简单介绍了Hash Table,并提出了本教程中要实现的几个Hash Table的方法,有search(a, k).insert(a, k, v)和delete(a, k),本章将介绍Hash ...

- web安全入门笔记

0x01 前言 这正邪两字,原本难分. 正派弟子若是心术不正,便是邪徒. 邪派中人只要一心向善,便是正人君子. 0x01 信息安全的定义 信息安全,意为保护信息及信息系统免受未经授权的进入.使用.披露 ...

- Python调用time模块设置当前时间-指定时间

import datetimeimport time#新建元旦时间#将程序打包def A(): # 设定时间 newyear =datetime.datetime(2033,10,1) #调用当前时间 ...

- MFC 程序退出方法

基於對話框的: 1.PostQuitMessage(0);2.PostMessage(WM_QUIT,0,0);3.ExitProcess(0);注意使用时先释放分配的内存,以免造成内存泄露4.exi ...