JAVA反序列化漏洞基础原理

JAVA反序列化漏洞基础原理

1.1 什么是序列化和反序列化?

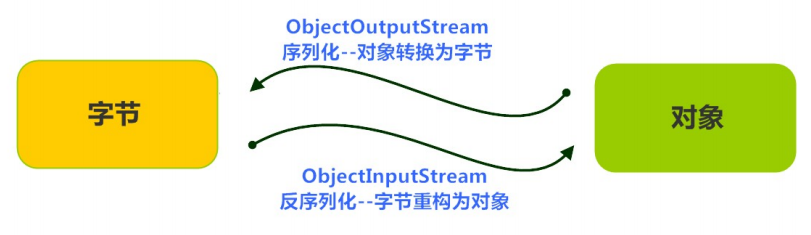

Java序列化是指把Java对象转换为字节序列的过程;

Java反序列化是指把字节序列恢复为Java对象的过程;

1.2 为什么要序列化

对象不只是存储在内存中,它还需要在传输网络中进行传输,并且保存起来之后下次再加载出来,这时候就需要序列化技术。

Java的序列化技术就是把对象转换成一串由二进制字节组成的数组,然后将这二进制数据保存在磁盘或传输网络。而后需要用到这对象时,磁盘或者网络接收者可以通过反序列化得到此对象,达到对象持久化的目的。

1.3 ObjectOutputStream 与 ObjectInputStream类

1.3.1 ObjectOutputStream类

java.io.ObjectOutputStream 类,将Java对象的原始数据类型写出到文件,实现对象的持久存储。

序列化操作

一个对象要想序列化,必须满足两个条件:

该类必须实现 java.io.Serializable 接口, Serializable 是一个标记接口,不实现此接口的类将不会使任

何状态序列化或反序列化,会抛出 NotSerializableException 。

该类的所有属性必须是可序列化的。如果有一个属性不需要可序列化的,则该属性必须注明是瞬态的,使用

transient 关键字修饰。

示例:

Employee.java

public class Employee implements java.io.Serializable{

public String name;

public String address;

public transient int age; // transient瞬态修饰成员,不会被序列化

public void addressCheck() {

System.out.println("Address check : " + name + " ‐‐ " + address);

//此处省略tostring等方法

}

}

SerializeDemo.java

public class SerializeDemo {

public static void main(String[] args) throws IOException {

Employee e = new Employee();

e.name = "zhangsan";

e.age = 20;

e.address = "shenzhen";

// 1.创建序列化流

ObjectOutputStream outputStream = new ObjectOutputStream(new FileOutputStream("employee.txt"));

// 2.写出对象

outputStream.writeObject(e);

// 3.释放资源

outputStream.close();

}

}

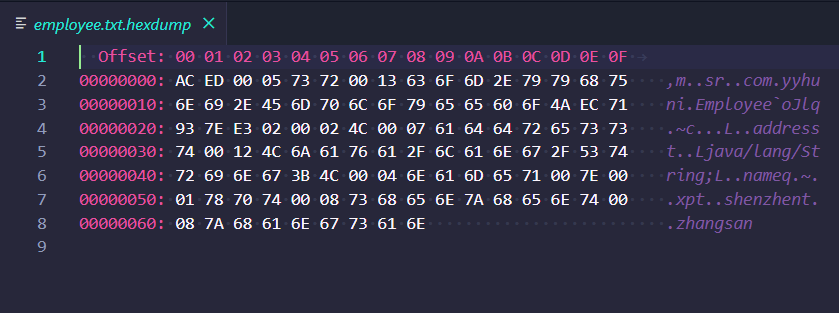

将Employee对象写入到了employee.txt文件中

开头的AC ED 00 05为序列化内容的特征

1.3.2 ObjectInputStream类

如果能找到一个对象的class文件,我们可以进行反序列化操作,调用 ObjectInputStream 读取对象的方法:

public class DeserializeDemo {

public static void main(String[] args) throws IOException, ClassNotFoundException {

// 1.创建反序列化流

FileInputStream fileInputStream = new FileInputStream("employee.txt");

ObjectInputStream inputStream = new ObjectInputStream(fileInputStream);

// 2.使用ObjectInputStream中的readObject读取一个对象

Object o = inputStream.readObject();

// 3.释放资源

inputStream.close();

System.out.println(o);

}

}

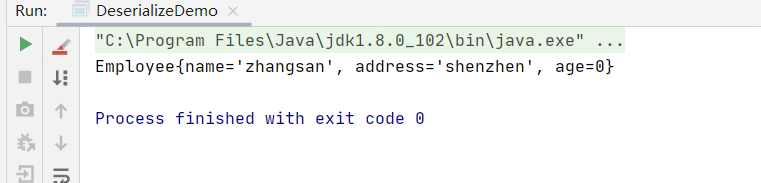

打印结果:

反序列化操作就是从二进制文件中提取对象

1.3 反序列化漏洞的基本原理

在Java反序列化中,会调用被反序列化的readObject方法,当readObject方法被重写不当时产生漏洞

public class demon {

public static void main(String args[]) throws Exception{

//序列化

//定义myObj对象

MyObject myObj = new MyObject();

myObj.name = "hi";

//创建一个包含对象进行反序列化信息的”object”数据文件

ObjectOutputStream os = new ObjectOutputStream(new FileOutputStream("object"));

//writeObject()方法将myObj对象写入object文件

os.writeObject(myObj);

os.close();

//反序列化

//从文件中反序列化obj对象

ObjectInputStream ois = new ObjectInputStream(new FileInputStream("object"));

//恢复对象

MyObject objectFromDisk = (MyObject)ois.readObject();

System.out.println(objectFromDisk.name);

ois.close();

}

static class MyObject implements Serializable {

public String name;

//重写readObject()方法

private void readObject(java.io.ObjectInputStream in) throws IOException, ClassNotFoundException{

//执行默认的readObject()方法

in.defaultReadObject();

//执行打开计算器程序命令

Runtime.getRuntime().exec("calc.exe");

}

}

}

此处重写了readObject方法,执行了 Runtime.getRuntime().exec()

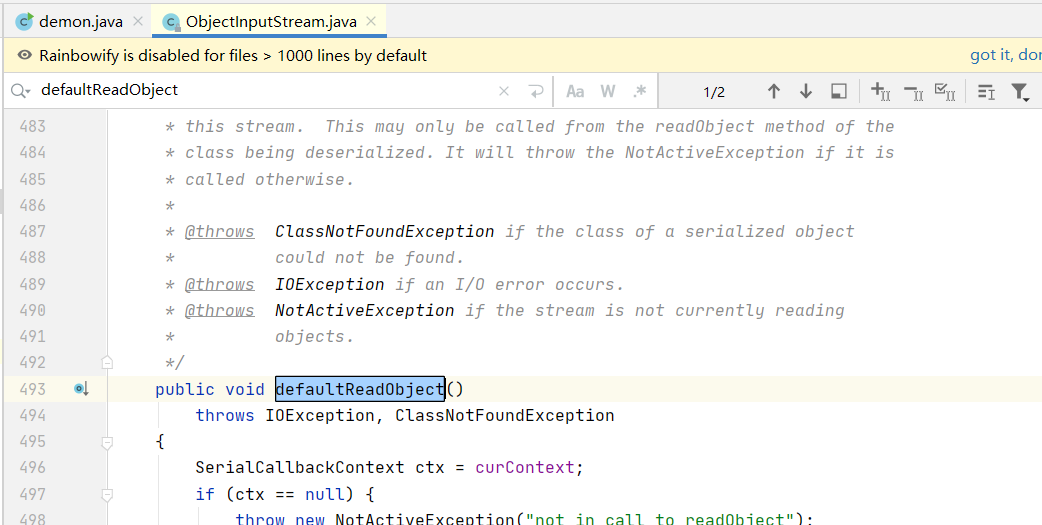

defaultReadObject方法为ObjectInputStream中执行readObject后的默认执行方法

运行流程:

- myObj对象序列化进object文件

- 从object反序列化对象

- 调用readObject方法

- 执行Runtime.getRuntime().exec("calc.exe");

``

JAVA反序列化漏洞基础原理的更多相关文章

- java反序列化漏洞原理研习

零.Java反序列化漏洞 java的安全问题首屈一指的就是反序列化漏洞,可以执行命令啊,甚至直接getshell,所以趁着这个假期好好研究一下java的反序列化漏洞.另外呢,组里多位大佬对反序列化漏洞 ...

- Java反序列化漏洞通用利用分析

原文:http://blog.chaitin.com/2015-11-11_java_unserialize_rce/ 博主也是JAVA的,也研究安全,所以认为这个漏洞非常严重.长亭科技分析的非常细致 ...

- Lib之过?Java反序列化漏洞通用利用分析

转http://blog.chaitin.com/ 1 背景 2 Java反序列化漏洞简介 3 利用Apache Commons Collections实现远程代码执行 4 漏洞利用实例 4.1 利用 ...

- Java反序列化漏洞从入门到深入(转载)

前言 学习本系列文章需要的Java基础: 了解Java基础语法及结构(菜鸟教程) 了解Java面向对象编程思想(快速理解请上知乎读故事,深入钻研建议买本<疯狂Java讲义>另外有一个刘意老 ...

- Java反序列化漏洞分析

相关学习资料 http://www.freebuf.com/vuls/90840.html https://security.tencent.com/index.php/blog/msg/97 htt ...

- Java反序列化漏洞实现

一.说明 以前去面试被问反序列化的原理只是笼统地答在参数中注入一些代码当其反序列化时被执行,其实“一些代码”是什么代码“反序列化”时为什么就会被执行并不懂:反来在运营商做乙方经常会因为java反反序列 ...

- Java反序列化漏洞之殇

ref:https://xz.aliyun.com/t/2043 小结: 3.2.2版本之前的Apache-CommonsCollections存在该漏洞(不只该包)1.漏洞触发场景 在java编写的 ...

- java 反序列化漏洞检测及修复

Jboss.Websphere和weblogic的反序列化漏洞已经出来一段时间了,还是有很多服务器没有解决这个漏洞: 反序列化漏洞原理参考:JAVA反序列化漏洞完整过程分析与调试 这里参考了网上的 J ...

- Java反序列化漏洞的挖掘、攻击与防御

一.Java反序列化漏洞的挖掘 1.黑盒流量分析: 在Java反序列化传送的包中,一般有两种传送方式,在TCP报文中,一般二进制流方式传输,在HTTP报文中,则大多以base64传输.因而在流量中有一 ...

随机推荐

- Redis实战-详细配置-优雅的使用Redis注解/RedisTemplate

1. 简介 当我们对redis的基本知识有一定的了解后,我们再通过实战的角度学习一下在SpringBoot环境下,如何优雅的使用redis. 我们通过使用SpringBoot内置的Redis注解(文章 ...

- CobaltStrike4.0——渗透神器

CobaltStrike4.0--渗透神器 Cobaltstrike简介 Cobalt Strike是一款美国Red Team开发的渗透测试神器,常被业界人称为CS,其拥有多种协议主机上线方式,集成了 ...

- Promise教程及用法

目录 1,介绍 2,特点 3,缺点 4,基本用法 5,then 6,catch 7,finally 8,all() 9,race() 10,allSettled() 11,any() 12,现有对象转 ...

- mock平台介绍和moco的简单例子

1.mock是什么?mock测试就是在测试过程中,对于某些不容易构造或者不容易获取的对象,用一个虚拟的对象来创建以便测试的测试方法.在具体的测试过程中,我们经常会碰到需要模拟数据或者接口的情况,因为环 ...

- Linux下的段错误(Segmentation fault)

Linux下的段错误(Segmentation fault) 段错误是指:访问了系统分配给程序的内存空间之外起的内存空间,比如: 访问不存在的地址 访问受系统保护的地址 访问了只读内存地址 内存访问越 ...

- 06.SpringBoot核心技术

目录 一.配置文件 二.Web开发 静态资源访问 欢迎页支持 自定义 Favicon 普通参数和基本注解 1.1 @PathVariable 1.2 @RequestHeader 1.3 @Reque ...

- Java角度制向弧度制转化

1.第一次写博客啊写博客啊写啊写0.0..0. 2.输入正多边形的边长·边数·求正多边形的面积 3.超级简单,可是在转弧度制那里有点懵,刚开始学Java,所以难免走弯路 4.代码如下: 1 publi ...

- 微软官方安装介质Windows10系统安装教程

微软官方安装介质Windows10系统安装教程 Jasper游戏 发布时间:04-2204:23 小贴士:事前准备 ★ 拥有 Internet 连接 ★ 在计算机.USB 或外部驱动器上拥有足够的可用 ...

- docker commit (从容器创建一个新的镜像)

从容器创建一个新的镜像 docker commit [OPTIONS] CONTAINER [REPOSITORY[:TAG]] -a :提交的镜像作者: -c :使用Dockerfile指令来创建镜 ...

- .Net Core 配置系统解析

特性 支持多种格式 xml json ini memory command env 支持多层嵌套 //.Net Core { "username": "Jack" ...