攻防世界——web新手练习区解题总结<2>(5-8题)

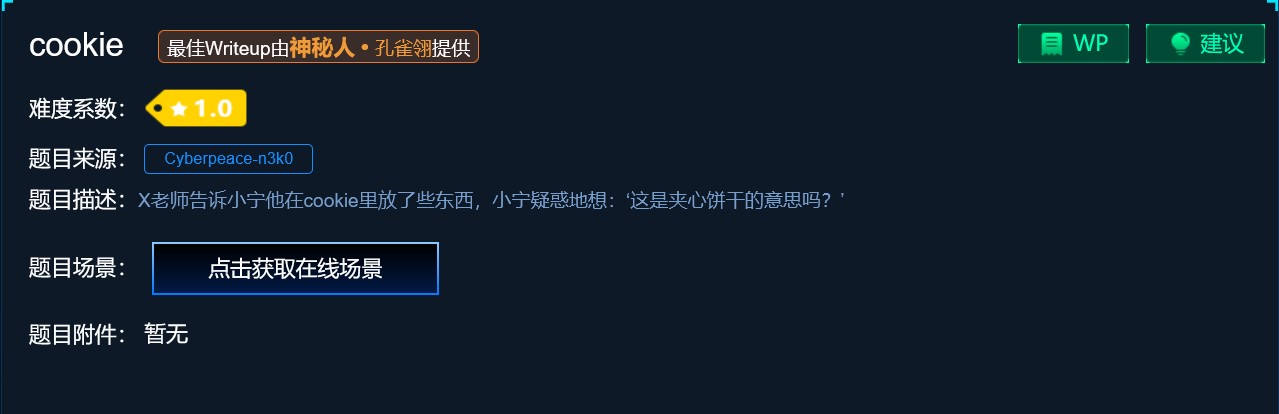

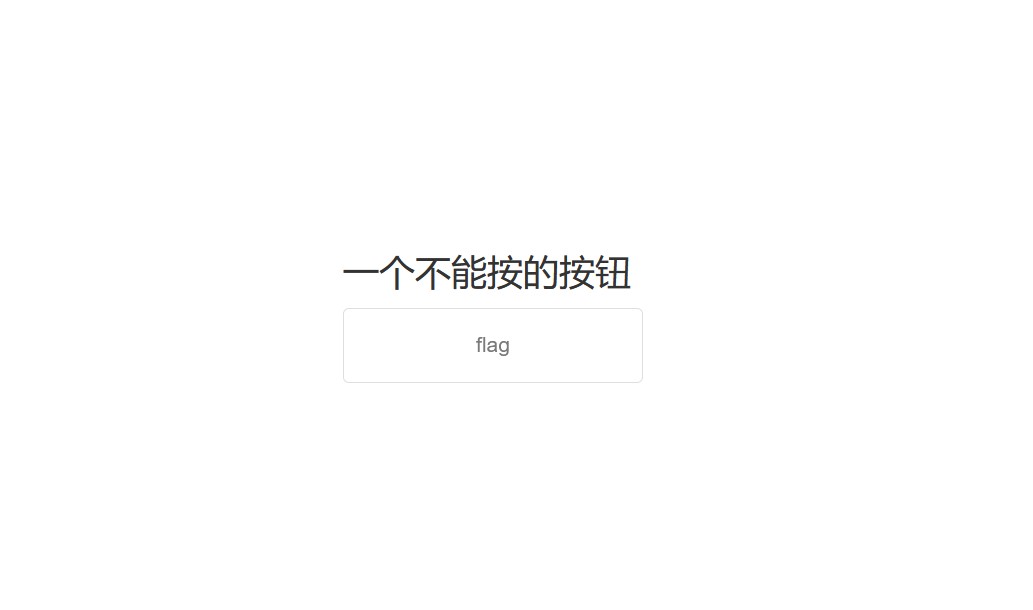

第五题cookie:

所需工具:burpsuite(需自行下载)

老规矩看完题,先获取在线场景,得到如下网页

那么什么是cookie呢?大体上就是网站为了识别用户身份而储存在用户本地终端上的数据,类型为小型文本文件,我们平时在网站上储存的账号密码就是用的cookie来储存的。换句话说我们如果知道了用户的cookie也就获取了其中所保存的用户数据。(新手的理解)

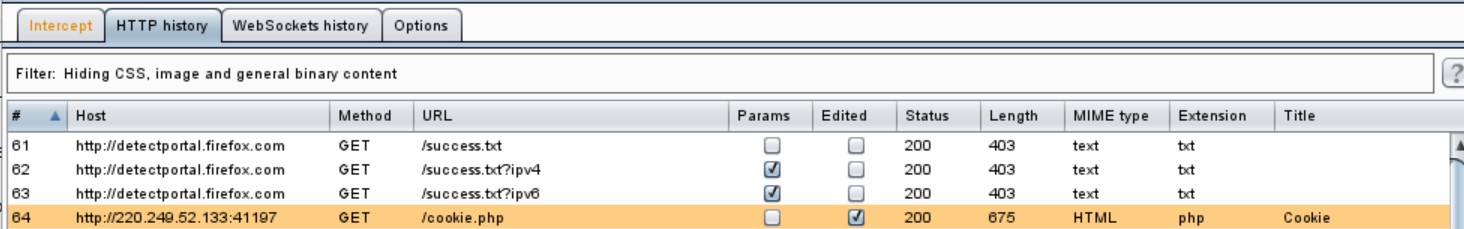

那么怎么获取cookie呢?就要用到我们的工具burpsuite进行抓包了,具体用法我就不多赘述了直接开搞

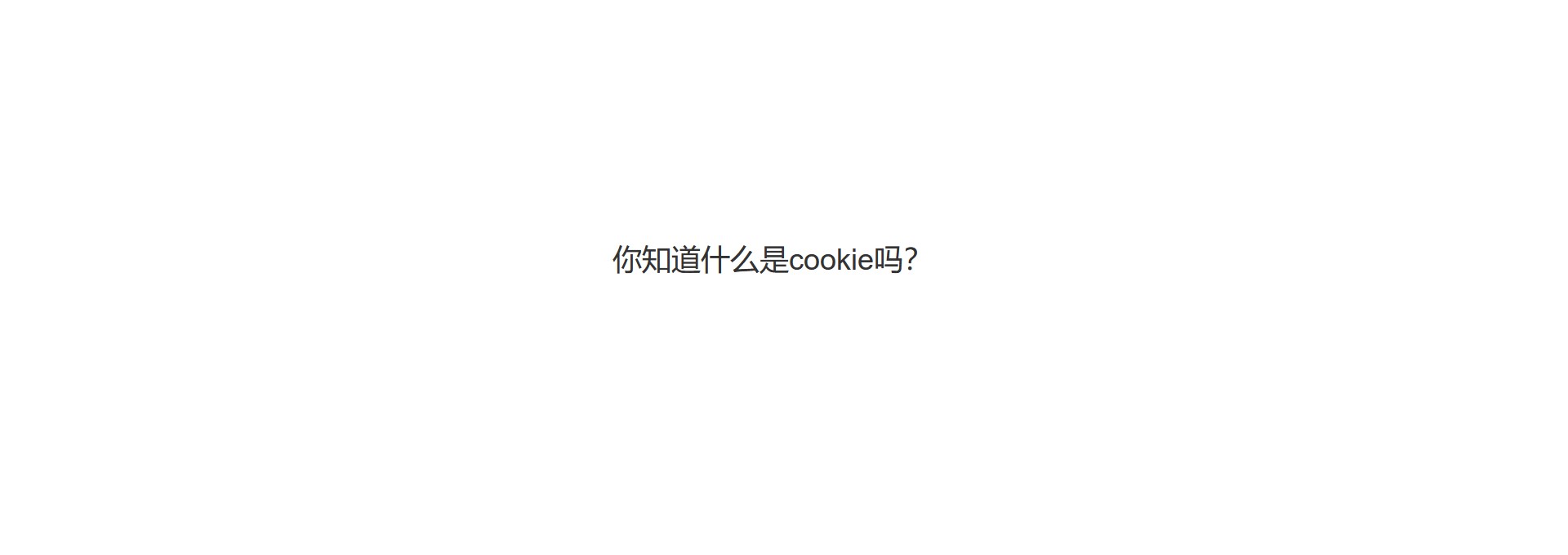

我用的是火狐浏览器,开始之前打开工具Foxyproxy,开始抓包

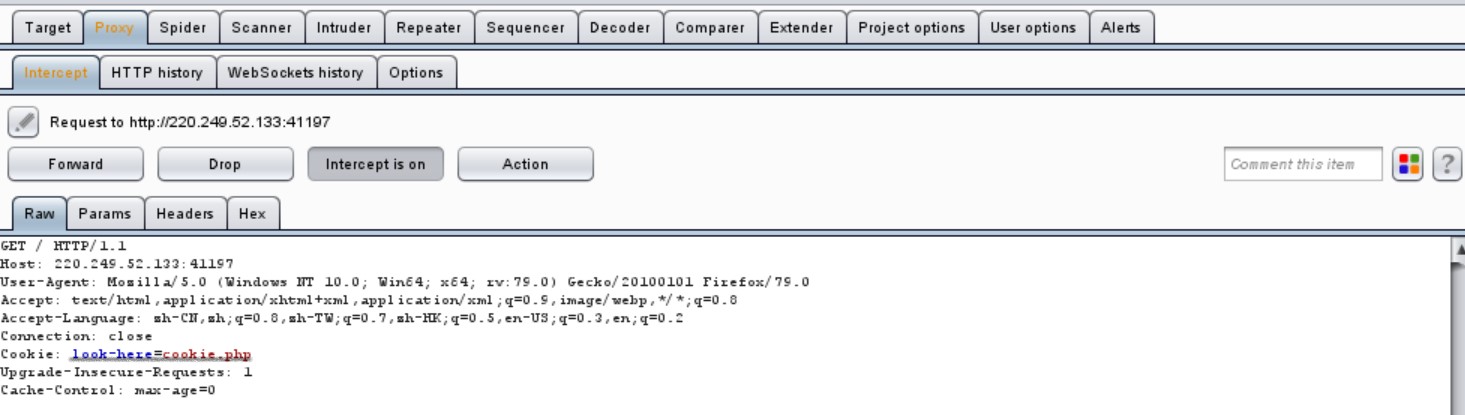

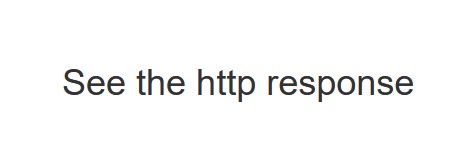

得到cookie:look-here=cookie.php,然后我们打开这个cookie.php看到

那我们再抓一次包,看一下http response,得到flag

flag为:cyberpeace{2fb0b3454ba07538f90cc32b2ce7484a}

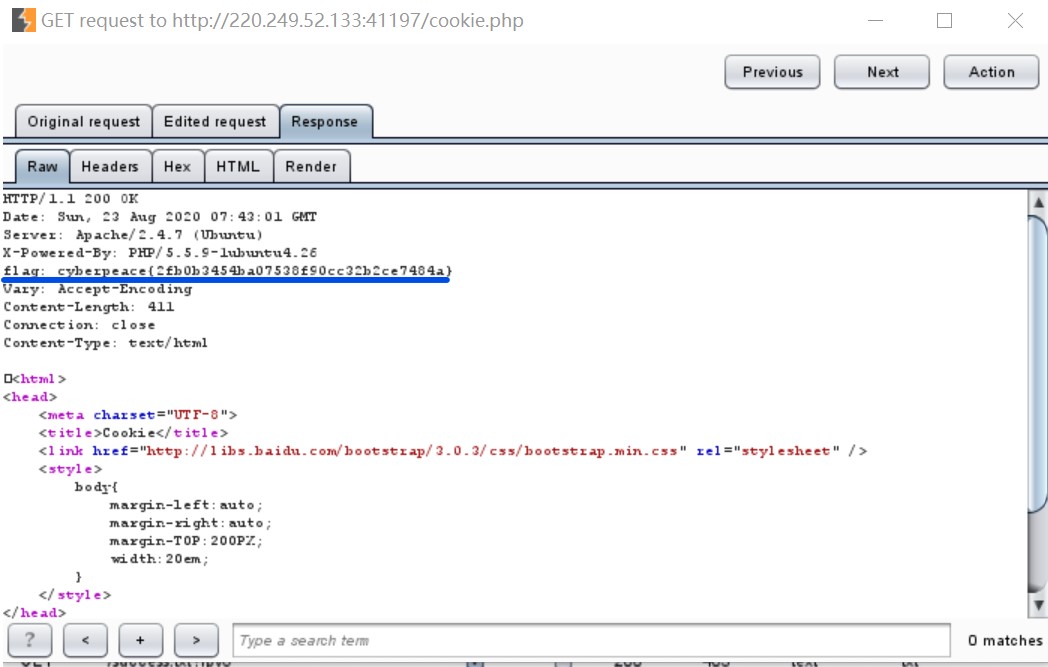

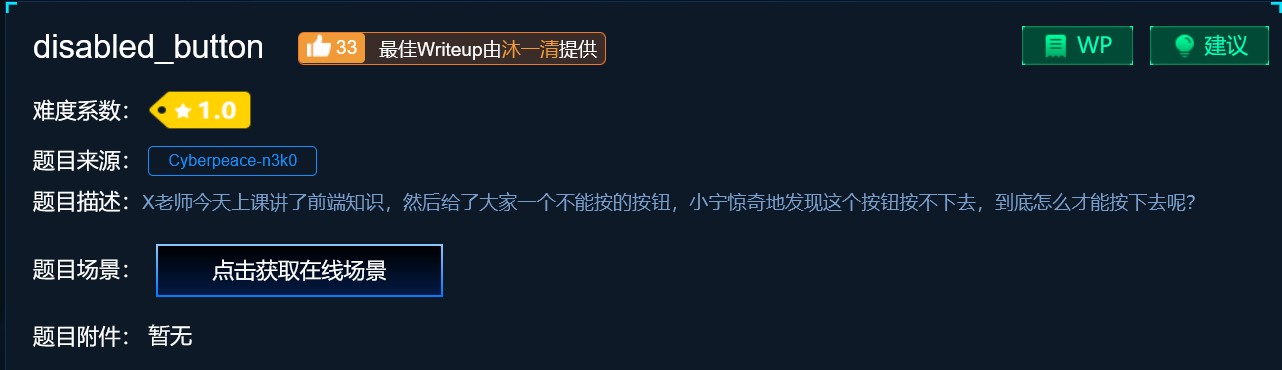

第六题disabled_button:

获取在线场景后可以得到如下网页

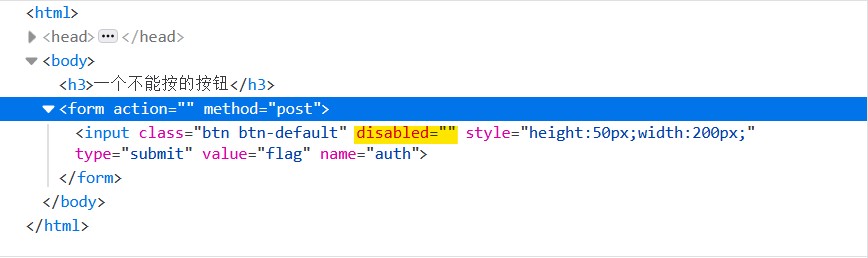

可以看到网页中有一个按钮,正如提示和题目所说这是一个不能按的按钮,我们来看看网页的源码

如黄色部分所标出:disabled的英文意思是丧失能力的,上网一搜才知道是HTML中用来禁用按钮的用法,被禁用的按钮既不可用也不可点击。

这里只需要删掉disabled就可以了

如图所示,删掉之后带有flag字样的按钮由灰色变为了黑色,变得可以点击了,点击得到flag

flag为:cyberpeace{d7a3cf5d384e120ee7ffc392601ff9b9}

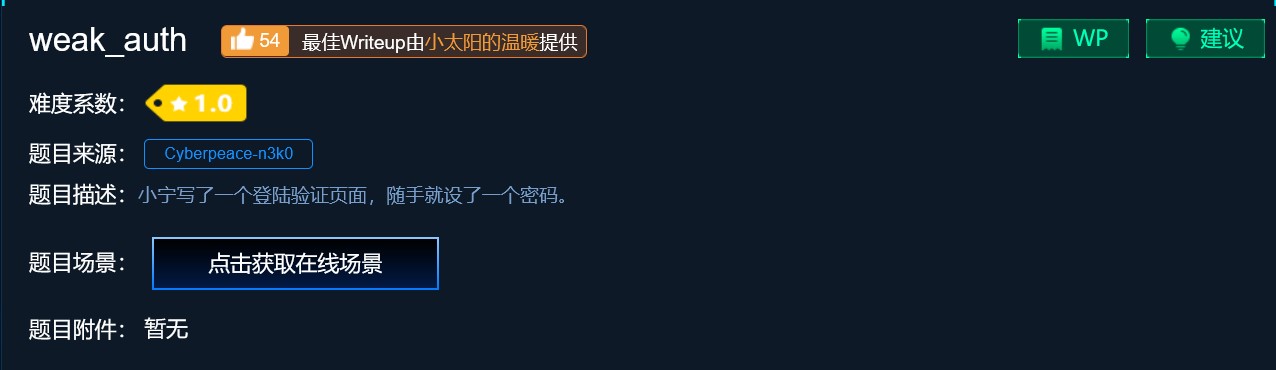

第七题weak_auth:

工具:依然是burpsuite

获取在线场景后,我们得到如下网页

又由题目可知我们大概需要登录进去,先随便输入username和password(这里输入的username是123,password也是输入了123)得到如下提示

请以管理员身份登录,那说明用户名好像就不对。他说作为admin登录,那我们就用admin登录试试,得到如下提示

那说明我们刚刚猜的用户名应该是正确的

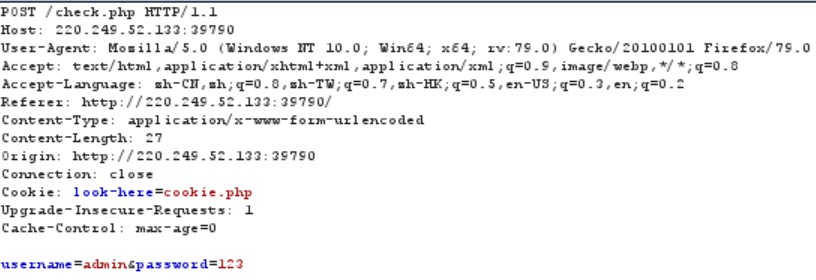

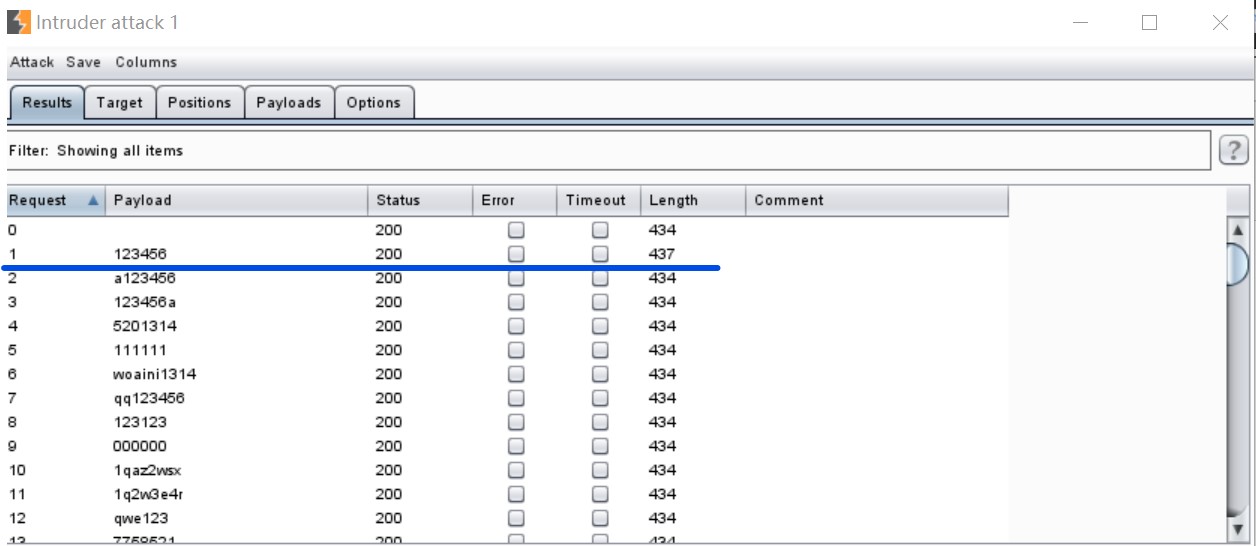

就剩下密码了,现在我们就需要用到burpsuite了,用admin(任意密码)登录抓包得

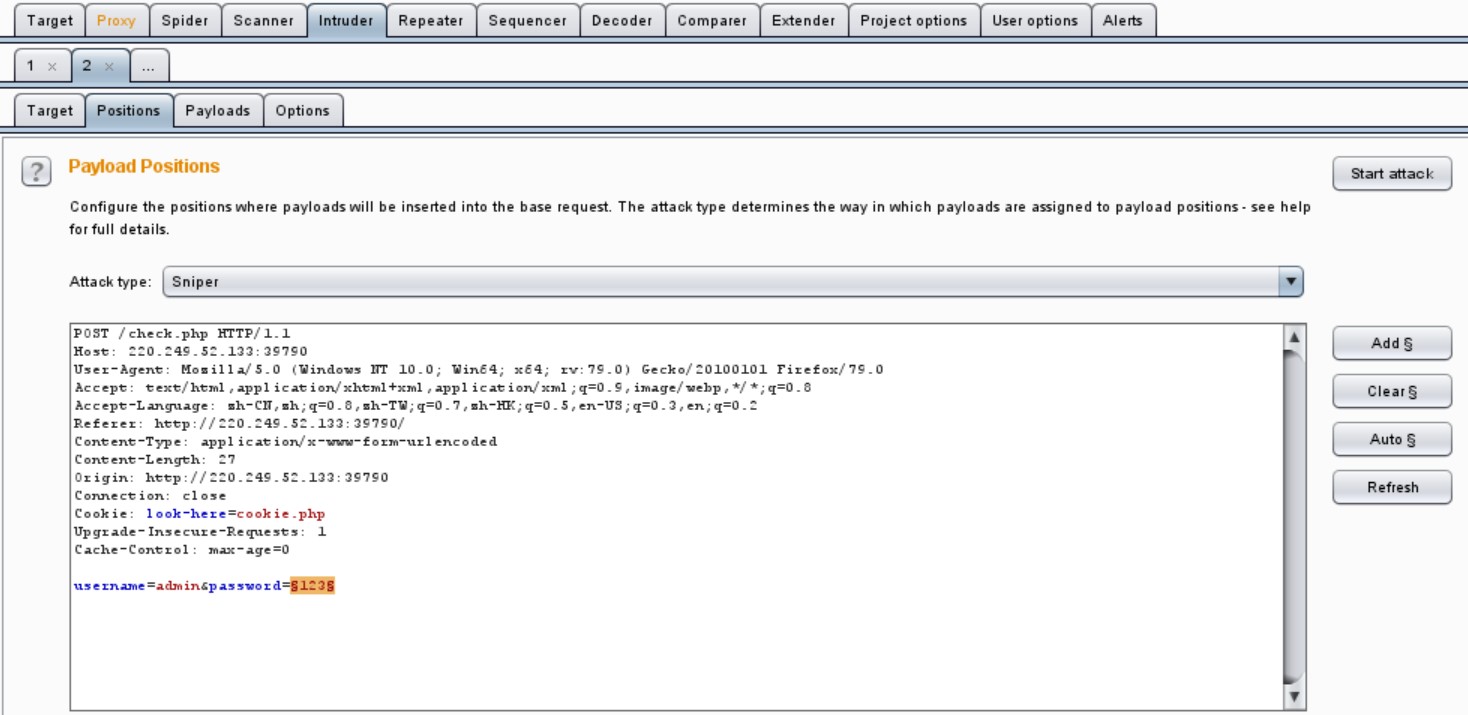

右键发送到intruder,将需要爆破的地方add标记,不需要的clear,这里只将password标记

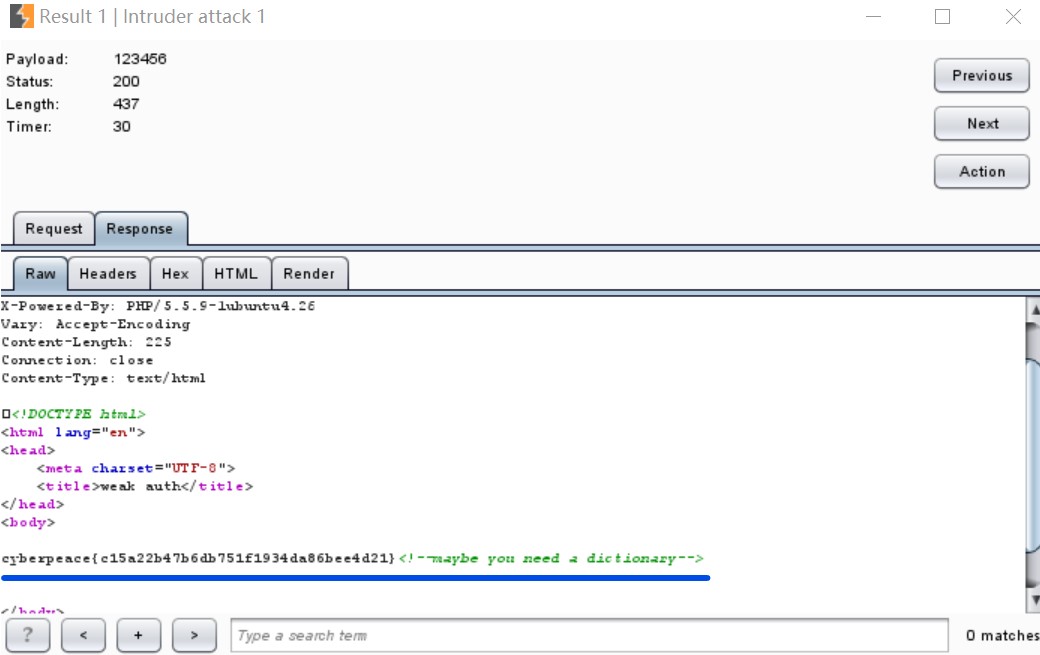

在payloads中导入字典(字典需要自己寻找),爆破的密码得到flag

这个length不一样的就是密码了,双击打开查看response得到flag

flag为:cyberpeace{c15a22b47b6db751f1934da86bee4d21}

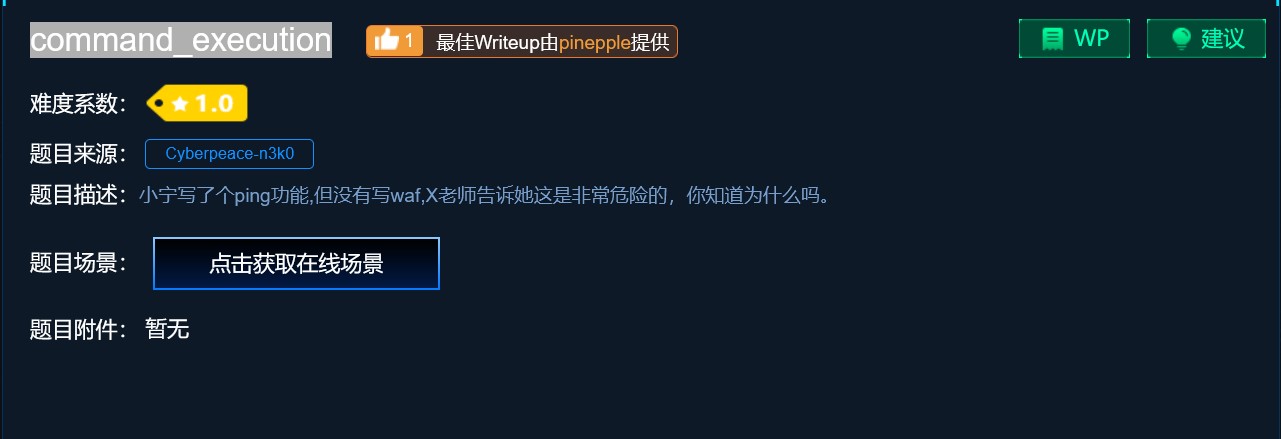

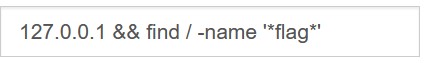

第八题command_execution:

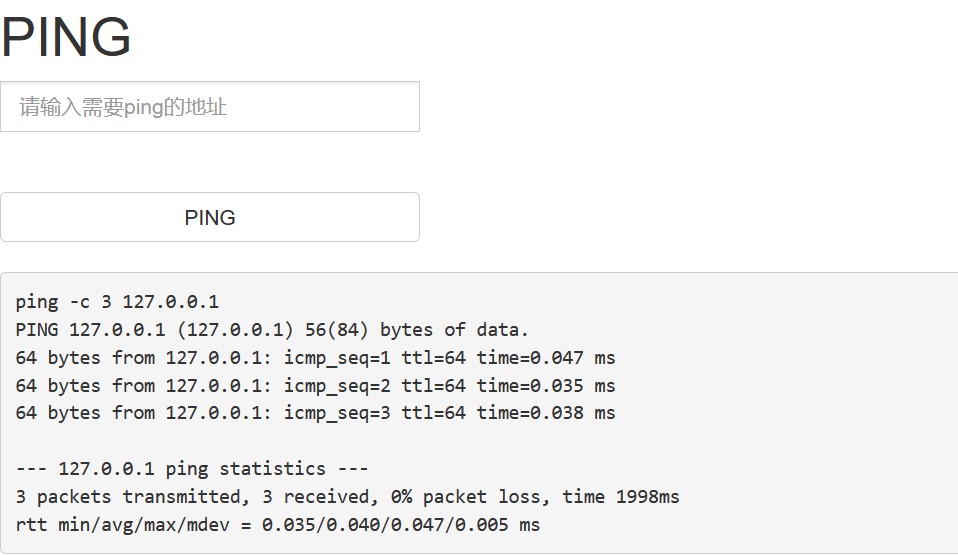

看题和ping IP地址有关,获取在线场景,得到如下网页

ping 一下本地的IP试一试能不能正常工作(127.0.0.1)

发现是可以正常ping出来的,这里就需要用到命令执行漏洞的知识(可以上网学习一下)这里就不多赘述了

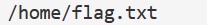

寻找名字带有flag的文件找到了如下文件

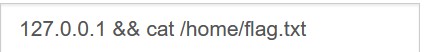

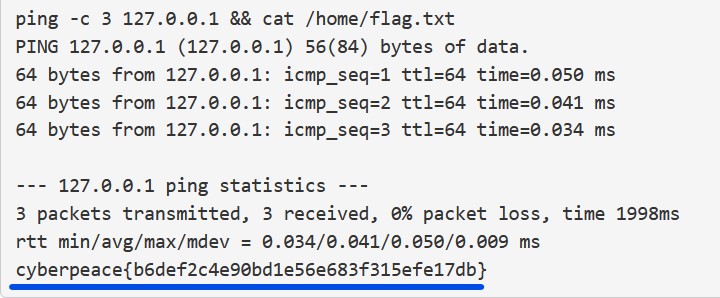

最后得到flag

flag为:

cyberpeace{b6def2c4e90bd1e56e683f315efe17db}

未完待续……

ps:本人新手一枚,写的题解呢也是以新人的口吻写的所以有许多地方不够专业,也可能还有许多错误,也请各位大佬多多包容,也欢迎各位大佬的指导。

攻防世界——web新手练习区解题总结<2>(5-8题)的更多相关文章

- 攻防世界——web新手练习区解题记录<1>(1-4题)

web新手练习区一至四题 第一题view_source: 题目说右键不管用了,我们先获取在线场景来看一看,我们看到这样一个网页,并且右键确实点了没什么反应,而用到右键一般就是查看网页源码 用快捷键(F ...

- 攻防世界——web新手练习区解题总结<3>(9-12题)

第九题simple_php: 看题目说是php代码,那必定要用到php的知识,让我们先获取在线场景,得到如下网页 仔细看这个代码,意思大概是: 1.当a==0且a为真时输出flag1 2.当b为数字退 ...

- 攻防世界——Misc新手练习区解题总结<3>(9-10题)

第九题SimpleRAR: 下载附件后得到一个压缩包打开后得到如下提示 文件头损坏,让我们打开winhex看一下 7a为子块而文件头为74,这里将7a改为74(这里我也不是很清楚,详细大家可以自行去查 ...

- 攻防世界——Misc新手练习区解题总结<2>(5-8题)

第五题gif: 下载附件后,解压得到这样一个文件 几经寻找无果后,发现是不是可以将gif中的黑白图片看做二进制的数字,进而进行解密 最后用二进制转文本得到flag 第六题掀桌子: 看起来是16进制的密 ...

- 攻防世界——Misc新手练习区解题总结<1>(1-4题)

第一题this_if_flag: 第一题就不多说了,题目上就给出了flag复制粘贴就可以了 第二题pdf: 下载附件后,得到如下界面 Ctrl+a全选文字,复制出来看看是什么,粘贴后恰好得到flag ...

- 攻防世界--web新手练习区(1)

1. 题目描述:X老师想让小明同学查看一个网页的源代码,但小明却发现鼠标右键不管用了. http://111.198.29.45:53629 通过阅读题目描述分析,我们需要查看源码,但是鼠标右键 ...

- 攻防世界Web新手练习区(1-6)

第一题 view_source 获取在线场景查看网页 打开页面之后首先考虑查看源代码,发现不能右击 根据题目的提示考虑使用view-source查看源代码,发现flag 第二题 get_post 获取 ...

- 攻防世界web新手练习区(2)

弱认证:http://111.198.29.45:43769/ 打开是这个页面: 用户名输入1,密码输入2,试试看.会提示你用户名为admin.接下来用burp对密码进行爆破,发现弱口令0123456 ...

- 攻防世界web新手区

攻防世界web新手区 第一题view_source 第二题get_post 第三题robots 第四题Backup 第五题cookie 第六题disabled_button 第七题simple_js ...

随机推荐

- asp.net core 3.1 自定义中间件实现jwt token认证

asp.net core 3.1 自定义中间件实现jwt token认证 话不多讲,也不知道咋讲!直接上代码 认证信息承载对象[user] /// <summary> /// 认证用户信息 ...

- 线性DP 学习笔记

前言:线性DP是DP中最基础的.趁着这次复习认真学一下,打好基础. ------------------ 一·几点建议 1.明确状态的定义 比如:$f[i]$的意义是已经处理了前$i个元素,还是处理第 ...

- Windows系统护眼色设置

Win10&Win8系统设置护眼色1. windows+R键调出运行窗口(或者鼠标右击开始键,选择运行)2. 在运行窗口中输入 regedit 调出注册表编辑器3. 按照如下顺序找到windo ...

- Java常用类:包装类,String,日期类,Math,File,枚举类

Java常用类:包装类,String,日期类,Math,File,枚举类

- SonarQube 自定义规则开发

SonarQube 自定义规则开发 满足一些特定需求的时候,需要自己开发代码规则. 环境 和前文的演示环境一致. 步骤 开发步骤见 Writing Custom Java Rules 101,这是官方 ...

- [vue]子组件通过props获取父组件数据以及使用watch解决动态数据不生效问题

父子组件的传值,在Vue官方也写得很清楚,父组件中使用v-bind绑定传送,子组件使用props接收. 父组件通过v-bind绑定数据: <template> <router-vie ...

- Integer.valueOf源码分析

1. 引言 在牛客网上看到这样一道题目,判断一下打印的结果 public static void main(String[] args){ Integer i1 = 128; Integer i2 = ...

- Docker容器网络-实现篇

通常,Linux容器的网络是被隔离在它自己的Network Namespace中,其中就包括:网卡(Network Interface).回环设备(Loopback Device).路由表(Routi ...

- 2020-06-19:多线程消费kafka的时候,开发、测试环境都能每秒10w+,但是正式环境只能1w/s,正式环境不能重启,看怎么调试?

福哥答案2020-06-19: 答案来自群成员:基准测试. 观察 网络和磁盘的读写,实时与历史曲线,观察文件句柄/内存的使用情况.观察系统patch 基础库/运行时状态.

- 深度强化学习:Deep Q-Learning

在前两篇文章强化学习基础:基本概念和动态规划和强化学习基础:蒙特卡罗和时序差分中介绍的强化学习的三种经典方法(动态规划.蒙特卡罗以及时序差分)适用于有限的状态集合$\mathcal{S}$,以时序差分 ...