在wildfly中使用SAML协议连接keycloak

简介

我们知道SSO的两个常用的协议分别是SAML和OpenID Connect,我们在前一篇文章已经讲过了怎么在wildfly中使用OpenID Connect连接keycloak,今天我们会继续讲解怎么使用SAML协议连接keycloak。

OpenID Connect和SAML

OpenID Connect简称OIDC,是一个基于OAuth2协议的认证框架。为什么要基于OAuth2框架呢?因为OAuth2协议只是一个授权协议,它是不完备的,并且也没有指明具体的实现方式。所以这一切都由 OpenID Connect来填补。

OpenID Connect同时包含了认证和授权,并且使用Json Web Token(JWT)来进行消息的传递。

一般来说OpenID Connect有两种使用场景,第一种场景是某个应用程序请求keycloak来帮它认证一个用户。该应用程序并不存储这个用户的认证信息。所以用户需要在keycloak中进行登录,登录成功之后keycloak会返回应用程序一个identity token 和 access token。

identity token主要包含用户的基本信息,包括用户名,邮箱和一些其他的信息。access token主要包含的是用户的访问权限信息,比如说用户的角色等。应用程序可以通过使用access token来判断用户到底可以访问应用程序的哪些资源。

还有一种场景就是client想去访问远程服务的资源,这种情况下client可以先从keycloak中获取到access token,然后使用这个access token去远程服务中请求资源。远程服务器收到了这个请求之后,会去验证这个access token,然后根据token去获取相应的信息。

SAML 2.0是基于XML的认证协议,它是在OIDC之前产生的,所以会比OIDC成熟,但是相应的也会比OIDC复杂。

SAML使用XML在应用程序和认证服务器中交换数据,同样的SAML也有两种使用场景。

第一种场景是某个应用程序请求keycloak来帮它认证一个用户。该应用程序并不存储这个用户的认证信息。所以用户需要在keycloak中进行登录,登录成功之后keycloak会返回应用程序一个XML文件,这个文件里面包含了一个叫做SAML assertion的东西,里面存的是用户的信息,同时这个XML文件中还包含了用户的权限信息,应用程序可以根据这个信息来对程序进行访问工作。

还有一种场景就是client想去访问远程服务的资源,这种情况下client可以先从keycloak中获取到SAML assertion,然后使用这个SAML assertion去远程服务中请求资源。

所以总结起来,一般情况下是推荐是用OIDC的,因为它比较简单和多平台支持性更强。使用SAML的场景主要考虑的是SAML的成熟性,或者说公司中已经在使用了SAML了。

SAML的工作流程

在SAML协议中定义了三个角色,分别是principal:代表主体通常表示人类用户。identity provider (IdP)身份提供者和service provider (SP)服务提供者。

IdP的作用就是进行身份认证,并且将用户的认证信息和授权信息传递给服务提供者。

SP的作用就是进行用户认证信息的验证,并且授权用户访问指定的资源信息。

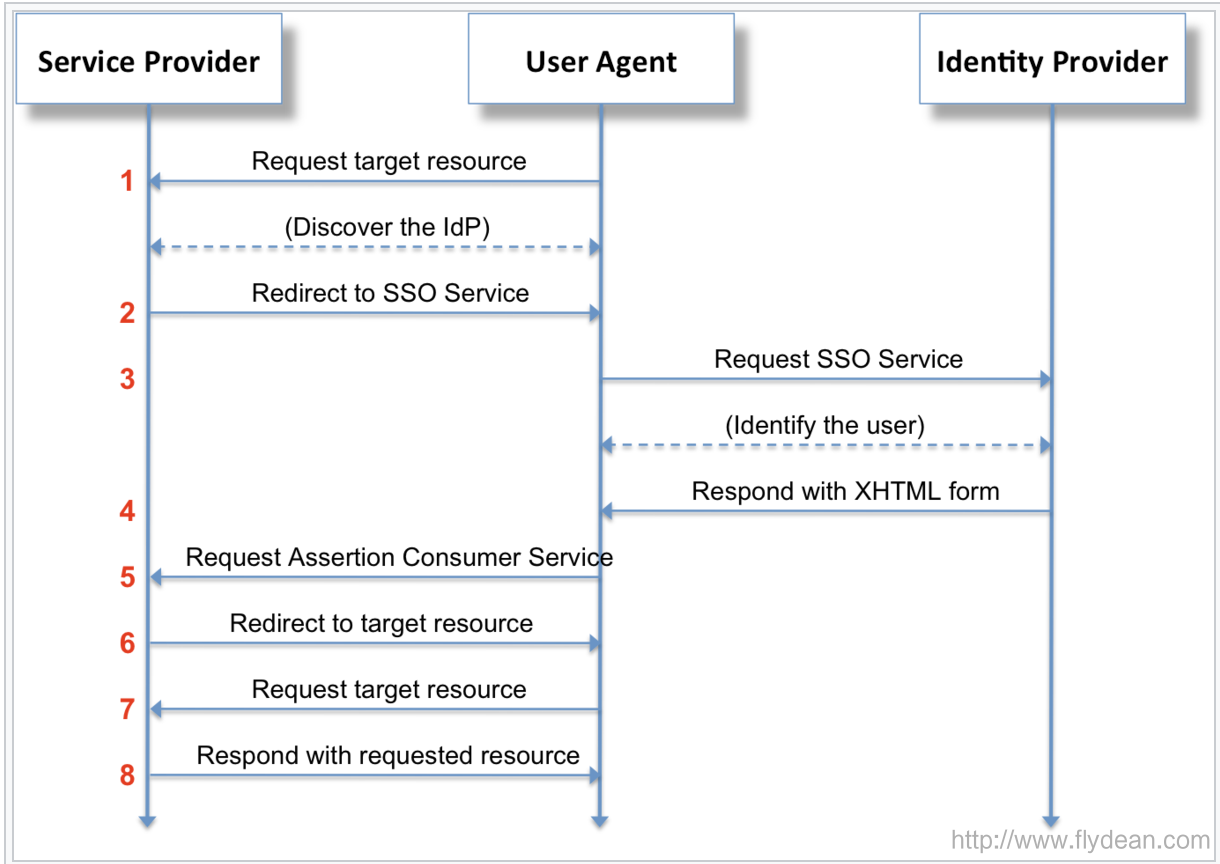

根据请求方式有redirect和post的不同,使用SAML来进行SSO认证有通常有三种方式,我们这里介绍最简单的一种叫做SP redirect request; IdP POST response:

上图中User Agent就是web浏览器,我们看一下如果用户想请求Service Provider的资源的时候,SAML协议是怎么处理的。

- 用户通过User Agent请求Service Provider,比如:

http://sp.flydean.com/myresource

SP将会对该资源进行相应的安全检查,如果发现已经有一个有效的安全上下文的话,SP将会跳过2-7步,直接进入第8步。

- 如果在第一步的时候,SP并没有找到相应的有效安全上下文的话,则会生成对应的SAMLRequest,并将User Agent重定向到IdP:

302 Redirect

Location: https://idp.flydean.com/SAML2/SSO/Redirect?SAMLRequest=request&RelayState=token

RelayState是SP维护的一个状态信息,主要用来防止CSRF攻击。

其中这个SAMLRequest是用Base64编码的samlp:AuthnRequest,下面是一个samlp:AuthnRequest的例子:

<samlp:AuthnRequest

xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol"

xmlns:saml="urn:oasis:names:tc:SAML:2.0:assertion"

ID="aaf23196-1773-2113-474a-fe114412ab72"

Version="2.0"

IssueInstant="2020-09-05T09:21:59Z"

AssertionConsumerServiceIndex="0"

AttributeConsumingServiceIndex="0">

<saml:Issuer>https://sp.flydean.com/SAML2</saml:Issuer>

<samlp:NameIDPolicy

AllowCreate="true"

Format="urn:oasis:names:tc:SAML:2.0:nameid-format:transient"/>

</samlp:AuthnRequest>

为了安全起见,SAMLRequest还可以使用SP提供的签名key来进行签名。

- User agent将会发送一个get请求到IdP的SSO server :

GET /SAML2/SSO/Redirect?SAMLRequest=request&RelayState=token HTTP/1.1

Host: idp.flydean.com

IdP收到这个AuthnRequest请求之后,将会进行安全验证,如果是合法的AuthnRequest,那么将会展示登录界面。

- 用户可以输入用户名密码进行登录。登录成功之后,IdP将会返回一个XHTML form:

<form method="post" action="https://sp.flydean.com/SAML2/SSO/POST" ...>

<input type="hidden" name="SAMLResponse" value="response" />

<input type="hidden" name="RelayState" value="token" />

...

<input type="submit" value="Submit" />

</form>

这个form中包含了SAMLResponse信息,SAMLResponse中包含了用户相关的信息。

同样的SAMLResponse也是使用Base64进行编码过的samlp:Response。

<samlp:Response

xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol"

xmlns:saml="urn:oasis:names:tc:SAML:2.0:assertion"

ID="identifier_2"

InResponseTo="identifier_1"

Version="2.0"

IssueInstant="2020-09-05T09:22:05Z"

Destination="https://sp.flydean.com/SAML2/SSO/POST">

<saml:Issuer>https://idp.flydean.com/SAML2</saml:Issuer>

<samlp:Status>

<samlp:StatusCode

Value="urn:oasis:names:tc:SAML:2.0:status:Success"/>

</samlp:Status>

<saml:Assertion

xmlns:saml="urn:oasis:names:tc:SAML:2.0:assertion"

ID="identifier_3"

Version="2.0"

IssueInstant="2020-09-05T09:22:05Z">

<saml:Issuer>https://idp.flydean.com/SAML2</saml:Issuer>

<!-- a POSTed assertion MUST be signed -->

<ds:Signature

xmlns:ds="http://www.w3.org/2000/09/xmldsig#">...</ds:Signature>

<saml:Subject>

<saml:NameID

Format="urn:oasis:names:tc:SAML:2.0:nameid-format:transient">

3f7b3dcf-1674-4ecd-92c8-1544f346baf8

</saml:NameID>

<saml:SubjectConfirmation

Method="urn:oasis:names:tc:SAML:2.0:cm:bearer">

<saml:SubjectConfirmationData

InResponseTo="identifier_1"

Recipient="https://sp.flydean.com/SAML2/SSO/POST"

NotOnOrAfter="2020-09-05T09:27:05Z"/>

</saml:SubjectConfirmation>

</saml:Subject>

<saml:Conditions

NotBefore="2020-09-05T09:17:05Z"

NotOnOrAfter="2020-09-05T09:27:05Z">

<saml:AudienceRestriction>

<saml:Audience>https://sp.flydean.com/SAML2</saml:Audience>

</saml:AudienceRestriction>

</saml:Conditions>

<saml:AuthnStatement

AuthnInstant="2020-09-05T09:22:00Z"

SessionIndex="identifier_3">

<saml:AuthnContext>

<saml:AuthnContextClassRef>

urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransport

</saml:AuthnContextClassRef>

</saml:AuthnContext>

</saml:AuthnStatement>

</saml:Assertion>

</samlp:Response>

我们可以看到samlp:Response中包含有saml:Assertion信息。

user agent 收到XHTML form之后将会提交该form给SP。

SP中的assertion consumer service将会处理这个请求,创建相关的安全上下文,并将user agent重定向到要访问的资源页面。

user agent再次请求SP资源。

因为安全上下文已经创建完毕,SP可以直接返回相应的资源,不用再次到IdP进行认证。

我们可以看到上面的所有的信息交换都是由前端浏览器来完成的,在SP和IdP之间不存在直接的通信。

这种全部由前端来完成信息交换的方式好处就是协议流非常简单,所有的消息都是简单的GET或者POST请求。

如果为了提高安全性,也可以使用引用消息。也就是说IdP返回的不是直接的SAML assertion,而是一个SAML assertion的引用。SP收到这个引用之后,可以从后台再去查询真实的SAML assertion,从而提高了安全性。

在keycloak中使用SAML

接下来,我们看下怎么在keycloak中配置使用SAML协议。

我们通过./standalone.sh -Djboss.socket.binding.port-offset=100启动keycloak服务器。访问 http://localhost:8180/auth/admin 可以进入到admin console界面。

注意,这里为了和本地应用程序的默认端口8080区别,我们添加了一个-Djboss.socket.binding.port-offset=100参数,让keycloak的端口从8080变成了8180。

输入我们创建的admin用户名和密码,就可以登录到keycloak的admin界面。

这里需要为SAML应用创建一个新的client。

点击clients-> create 输入Client ID和Client Protocol: saml,点击save即可创建新的client。

成功创建client之后,假设我们要部署的应用程序名叫做app-profile-saml,则需要添加下面的信息:

Valid Redirect URIs: http://localhost:8080/app-profile-saml/*

Base URL: http://localhost:8080/app-profile-saml/

Master SAML Processing URL: http://localhost:8080/app-profile-saml/saml

Force Name ID Format: ON

点保存即可。

接下来我们需要点击mappers,创建一些用户信息和token claims的映射信息,从而能够在saml的请求中包含这些用户信息。

为了简单起见,我们选择默认的Protocol Mapper:

最后一步,我们需要配置adapter。

点击installation,选择Keycloak SAML Adapter keycloak-saml.xml, 点击下载。

将下载下来的keycloak-saml.xml进行修改:

将 logoutPage="SPECIFY YOUR LOGOUT PAGE!" 修改为 /index.jsp

将 entityID="saml-test" 中的entityID修改为我们设置的entityID

将keycloak-saml.xml拷贝到我们应用程序的config/目录下。这里我们使用官方的应用程序,大家可以在 https://github.com/keycloak/keycloak-quickstarts/tree/latest/app-profile-saml-jee-jsp 进行下载。

在下一节,我们将会详细讲解这个应用程序的功能和结构。

准备wildfy和应用程序

我们从wildfly官网下载wildfly应用程序之后,还需要到keycloak中下载wildfly Client Adapters。

这里因为我们使用的是SAML,所以需要下载 keycloak-saml-wildfly-adapter-dist-11.0.2.zip。

下载完毕之后,将其拷贝到wildfly根目录,解压即可。

解压adapter,解压之后,进入wildfly/bin目录,运行:

./jboss-cli.sh --file=adapter-elytron-install-offline.cli

即可安装完毕。

安装完毕之后,记得启动wildfly应用程序。

接下来可以编译我们的应用程序了:

cd app-profile-saml-jee-jsp

mvn clean wildfly:deploy

即可将我们的应用程序部署到wildfly中。

先看下应用的运行情况,访问 http://localhost:8080/app-profile-saml/

点击login,可以看到跳转到了keycloak的登录页面:

输入用户命名密码之后就会跳转到profile.jsp页面,从而展示用户的profile信息。

简单讲解一下应用程序的工作流程。

应用程序主要有两个页面,一个是index,一个是profile。在index页面会去检测用户是否登录。如果未登录,可以点击登录按钮,跳转到登录页面。

输入用户名和密码进行校验之后,keycloak会返回一个SAMLResponse给应用程序,应用程序通过assertion consumer service将会处理这个请求,创建相关的安全上下文,并将user agent重定向到要访问的资源页面。

本文作者:flydean程序那些事

本文链接:http://www.flydean.com/keycloak-saml-wildfly/

本文来源:flydean的博客

欢迎关注我的公众号:「程序那些事」最通俗的解读,最深刻的干货,最简洁的教程,众多你不知道的小技巧等你来发现!

在wildfly中使用SAML协议连接keycloak的更多相关文章

- Zabbix5 对接 SAML 协议 SSO

Zabbix5 对接 SAML 协议 SSO 在 Zabbix5.0 开始已经支持 SAML 认证 官文文档: https://www.zabbix.com/documentation/current ...

- 在WildFly中运行多个standalone模式的实例

WildFly作为一款优秀的EJB容器,其前身为JBoss AS.JBoss作为一款开源的应用服务器,被广泛的应用在各种项目当中.假设我们现在有这样一个项目,他是以standalone的模式运行在 ...

- Sublime Text 中使用Git插件连接GitHub

sublime Text的另一个强大之处在于它提供了非常丰富的插件,可以帮助程序员来适合大多数语言的开发.这些插件通过它自己的Package Controll(包管理)组件来安装,非常方便.一般常用的 ...

- JBoss 系列四十九:JBoss 7/WildFly 中端口使用列表

JBoss 7中端口使用列表 JBoss 7中所有配置都在一个文件中(standaone*.xml, domain.xml),和之前的JBoss相比JBoss 7用到的端口变少,我们将以表格的形式列出 ...

- TCP协议 连接三次握手

TCP(Transmission Control Protocol) 传输控制协议 TCP是主机对主机层的传输控制协议,提供可靠的连接服务,采用三次握手确认建立一个连接: 位码即tcp标志位,有6种标 ...

- 如何在Windows系统上利用Telnet协议连接Linux服务器

Telnet协议是Internet远程登录服务的标准协议,它为用户提供了在本地计算机上完成远程主机工作的能力.很多终端使用者都习惯在计算机上利用Telnet会话来远程控制服务器.这里小编就分两步为大家 ...

- objective-C中的"非正式协议"和“正式协议”

objective-C中的接口与泛型 先承认我是标题党,因为在obj-c的世界中,官方根本没有"接口"与"泛型"这样的说法. 不过在obj-c中有二个与之接近的 ...

- 聊聊iOS中网络编程长连接的那些事

1.长连接在iOS开发中的应用 常见的短连接应用场景:一般的App的网络请求都是基于Http1.0进行的,使用的是NSURLConnection.NSURLSession或者是AFNetworking ...

- Java中的UDP协议编程

一. UDP协议定义 UDP协议的全称是用户数据报,在网络中它与TCP协议一样用于处理数据包.在OSI模型中,在第四层——传输层,处于IP协议的上一层.UDP有不提供数据报分组.组装和不能对数据包 ...

随机推荐

- 凭借着这份Spring面试题,我拿到了阿里,字节跳动美团的offer!

一般问题 1.1. 不同版本的 Spring Framework 有哪些主要功能? 1.2. 什么是 Spring Framework? Spring 是一个开源应用框架,旨在降低应用程序开发 ...

- 数据丢失如何恢复?EasyRecovery帮你快速实现

在日常使用电脑时,我们经常会遇到误删文件的情况,若文件还未被彻底删除,我们还可以通过电脑中的回收站将其恢复,但若是回收站都被清空的话,想要恢复文件就变得比较困难了,而EasyRecovery可以很好的 ...

- Java线程的死锁和活锁

目录 1.概览 2.死锁 2.1.什么是死锁 2.2 死锁举例 2.3 避免死锁 3.活锁 3.1 什么是活锁 3.2 活锁举例 3.3 避免活锁 1.概览 当多线程帮助我们提高应用性能的同时,它同时 ...

- MAC端口被占用的解决方法

html { overflow-x: initial !important } :root { --bg-color: #ffffff; --text-color: #333333; --select ...

- Idea中如何导入jar包

1.首先在idea左上角找到" File ",然后找到 "Project structure" 2.接着选择 " java ",选择后接着会 ...

- Unable to locate package python3 错误解决办法

错误 huny@DESKTOP-N1EBKQP:/mnt/c/Users/Administrator$ sudo apt-get install python3 Reading package lis ...

- selenium元素定位不到问题分析及解决办法

最近正在学习写自动化测试脚本,遇到一个错误迟迟未解决,导致自信心大受挫败,甚至想放弃. 思考许久突然想到,我遇到的问题是否也有人会遇到,如果有的话问题就应该有解决办法了.没什么问题是百度解决不了的,如 ...

- [COCI2016-2017#1] Mag 结论证明

结论:最多包含一个 \(2\),并且不在链的两端点. 证明:我们问题分成两个 \(\texttt{pass}\). \(\texttt{pass 1}\):\(\forall u,s.t.x_{u}\ ...

- 腾讯云 CHDFS — 云端大数据存算分离的基石

随着网络性能提升,云端计算架构逐步向存算分离转变,AWS Aurora 率先在数据库领域实现了这个转变,大数据计算领域也迅速朝此方向演化. 存算分离在云端有明显优势,不但可以充分发挥弹性计算的灵活,同 ...

- virtualProtect函数

原文链接:https://blog.csdn.net/zacklin/article/details/7478118 结合逆向课件11