参数化查询防止Sql注入

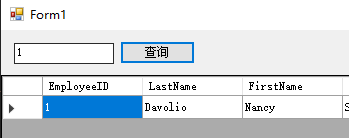

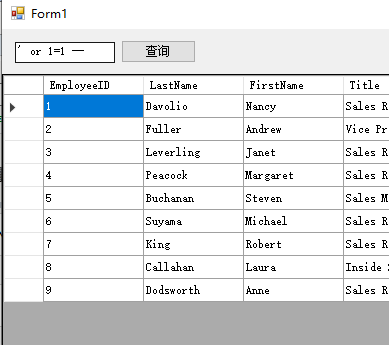

拼接sql语句会造成sql注入,注入演示

namespace WindowsFormsApp1

{

public partial class Form1 : Form

{

public Form1()

{

InitializeComponent();

} private void button1_Click(object sender, EventArgs e)

{

FillData(dataGridView1);

} private void FillData(DataGridView dataGrid)

{

string connStr = ConfigurationManager.ConnectionStrings["Northwind"].ConnectionString;

using (SqlConnection conn = new SqlConnection(connStr))

{

string sql = "select * from Employees where EmployeeID=\'" + textBox1.Text + "\'";

using (SqlCommand sqlCommand = new SqlCommand(sql, conn))

{

using (SqlDataAdapter sqlData = new SqlDataAdapter(sqlCommand))

{

DataTable dataTable = new DataTable();

sqlData.Fill(dataTable);

dataGrid.DataSource = dataTable;

}

}

}

}

}

}

正常生成的Sql语句应该为

select * from Employees where EmployeeID=''

输入sql实际生成的Sql语句为

select * from Employees where EmployeeID='' or 1=1 --'

所有的数据都查询出来了

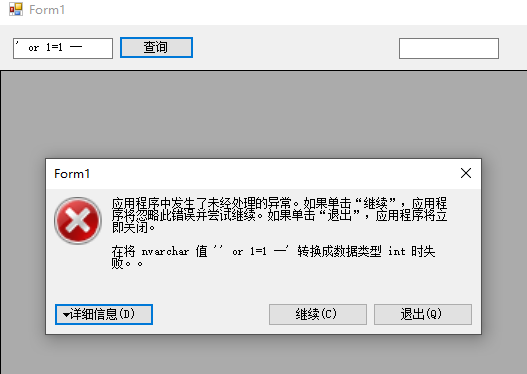

防止注入漏洞应该用SqlParameter做参数化查询

namespace WindowsFormsApp1

{

public partial class Form1 : Form

{

public Form1()

{

InitializeComponent();

} private void button1_Click(object sender, EventArgs e)

{

FillData(dataGridView1);

} private void FillData(DataGridView dataGrid)

{

string connStr = ConfigurationManager.ConnectionStrings["Northwind"].ConnectionString;

using (SqlConnection conn = new SqlConnection(connStr))

{

string sql = "select * from Employees where EmployeeID=@EmployeeID";

using (SqlCommand sqlCommand = new SqlCommand(sql, conn))

{

SqlParameter[] sqlParameter = { new SqlParameter("@EmployeeID", textBox1.Text) };

sqlCommand.Parameters.AddRange(sqlParameter);

using (SqlDataAdapter sqlData = new SqlDataAdapter(sqlCommand))

{

DataTable dataTable = new DataTable();

sqlData.Fill(dataTable);

dataGrid.DataSource = dataTable;

}

}

}

}

}

}

再输入sql注入会报错

如果用在登录或者未经授权的查询时很有用

重新整理代码

using System;

using System.Data;

using System.Windows.Forms;

using System.Data.SqlClient;

using System.Configuration; namespace WindowsFormsApp1

{

public partial class Form1 : Form

{

string connStr = ConfigurationManager.ConnectionStrings["Northwind"].ConnectionString;

public Form1()

{

InitializeComponent();

} private void button1_Click(object sender, EventArgs e)

{

string sql = "select * from Employees where EmployeeID=@EmployeeID";

SqlParameter[] sqlParameter = { new SqlParameter("@EmployeeID", textBox1.Text) };

FillGridView(sql, dataGridView1, sqlParameter);

} private void FillGridView(string sql, DataGridView dataGrid, SqlParameter[] sqlParameter = null)

{

using (SqlConnection conn = new SqlConnection(connStr))

{

using (SqlCommand sqlCommand = new SqlCommand(sql, conn))

{

if (sqlParameter != null)

{

sqlCommand.Parameters.AddRange(sqlParameter);

}

using (SqlDataAdapter sqlDataAdapter = new SqlDataAdapter(sqlCommand))

{

DataTable dataTable = new DataTable();

sqlDataAdapter.Fill(dataTable);

dataGrid.DataSource = dataTable;

}

}

}

}

}

}

参数化查询防止Sql注入的更多相关文章

- 使用参数化查询防止SQL注入漏洞

参数化查询防止SQL注入漏洞 看别人的登录注册sql语句有没漏洞即可 Where name=‘admin’ or ‘1=1’ and password=’123’; 可以Or ‘1=1’就是漏洞 h ...

- 023. Asp.net参数化查询预防Sql注入攻击

/// <summary> /// 参数化查询预防SQL注入式攻击 /// </summary> public int checkLogin(string loginName, ...

- 使用参数化查询防止SQL注入漏洞(转)

SQL注入的原理 以往在Web应用程序访问数据库时一般是采取拼接字符串的形式,比如登录的时候就是根据用户名和密码去查询: string sql * FROM [User] WHERE UserName ...

- python mysql参数化查询防sql注入

一.写法 cursor.execute('insert into user (name,password) value (?,?)',(name,password)) 或者 cursor.execut ...

- mybatis模糊查询防止SQL注入

SQL注入,大家都不陌生,是一种常见的攻击方式.攻击者在界面的表单信息或URL上输入一些奇怪的SQL片段(例如“or ‘1’=’1’”这样的语句),有可能入侵参数检验不足的应用程序.所以,在我们的应用 ...

- 安全 -- mysql参数化查询,防止Mysql注入

参数化查询(Parameterized Query 或 Parameterized Statement)是指在设计与数据库链接并访问数据时,在需要填入数值或数据的地方,使用参数(Parameter) ...

- MySQL参数化有效防止SQL注入

sql语句的参数化,可以有效防止sql注入 注意:此处不同于python的字符串格式化,全部使用%s占位 from pymysql import * def main(): find_name = i ...

- ADO.NET笔记——带参数的查询防止SQL注入攻击

相关知识: 把单引号替换成两个单引号,虽然能起到一定的防止SQL注入攻击的作用,但是更为有效的办法是把要拼接的内容做成“参数” SQLCommand支持带参数的查询,也就是说,可以在查询语句中指定参数 ...

- 带参数的查询防止SQL注入攻击

把单引号替换成两个单引号,虽然能起到一定的防止SQL注入攻击的作用,但是更为有效的办法是把要拼接的内容做成“参数” SQLCommand支持带参数的查询,也就是说,可以在查询语句中指定参数: 参数的设 ...

随机推荐

- CentOS7下搭建zabbix监控(五)——Web端配置自动发现并注册

好像有点问题,没法自动添加主机,我后期再测测 (1).自动发现主机并注册 1)创建发现规则 2)编辑自动发现规则信息(这两步不配置问题也不大,因为在动作中也有主机IP地址) 3)添加自动发现的动作 4 ...

- 123457123456#0#-----com.twoapp.jingPinYinYu01----儿童学英语jiemei

com.twoapp.jingPinYinYu01----儿童学英语jiemei

- Day4作业:蛋疼CRM系统

先上流程图,还得27寸4K显示器,画图各种爽: ReadMe: 运行程序前的提示: 1.抱歉,你得装prettytable模块...... 2.还得抱歉,如果shell中运行,最好把字体调得小点,表格 ...

- (三)java虚拟机内存管理和线程独占区和线程共享区

一.内存管理 二.线程独占区之程序计数器(Program Counter Register) 程序计数器是一块较小的内存空间,它可以看做是当前线程所执行的字节码的行号指示器.在虚拟机的概念模型里,字节 ...

- 使用layui的form.on绑定select选中事件, form.on()不执行的原因分析

使用layui的form.on绑定select选中事件中, form.on()不执行, 主要原因有 1, select标签中没有写lay_filter属性,用来监听 <select id=&qu ...

- laravel 小知识点

分块导出brokerageCharge = DB::table('表名')$brokerageCharge = $brokerageCharge->chunk(100,function($bro ...

- Navicat安装及使用

一.安装Navicat 1.下载安装文件:navicat11.0.17_premium_cs_x86.exe(32位) 2.Oracle 的 Instance Client:instantclient ...

- 微信jsapi开发应用实例并记录下错误信息

虽然大家已经有实例,但还是要根据自己的项目更改 在这里需要注意的几点 也是常常报错的 1.页面必须是UTF8(已经json不认gbk,所以会提醒 -1调用支付JSAPI缺少参数APPID 这是编码引起 ...

- [CF37D]Lesson Timetable_动态规划

Lesson Timetable 题目链接:https://www.codeforces.com/contest/37/problem/D 数据范围:略. 题解: 根本就没想到可以动态规划. 首先从前 ...

- Tomcat部署WEB应用方式

罗列在Tomcat部署web应用的几种方法,供以后翻阅,本博文以helloapp应用为例 Tomcat目录介绍 简单目录介绍如下 bin目录:包含tomcat启动/关闭等脚本,支持linux.wind ...