shiro权限笔记

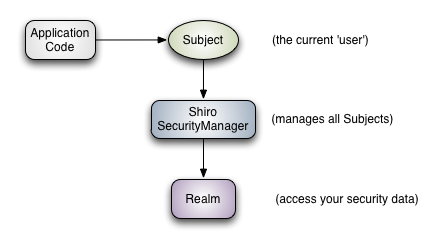

shiro框架运行流程

认证:系统提供的用于识别用户身份的功能,通常就是登录功能。----让系统知道你是谁??

授权:系统提供的为用户分配访问系统某些功能的能力。----让系统知道你能做什么??

官网:http://shiro.apache.org/

shiro运行流程

Application Code:应用程序代码,由开发人员负责开发

Subject:主体,当前用户

SecurityManager:安全管理器,由shiro框架提供,可以管理所有的主体

Realm:安全数据桥,类似于系统中的Dao,负责访问安全数据(权限、角色、用户)

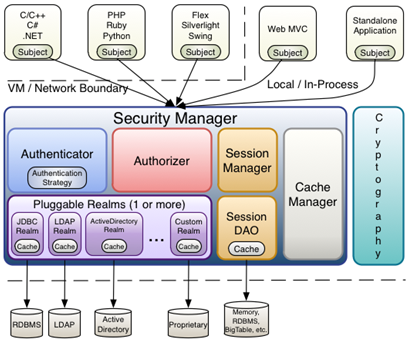

shiro框架核心功能

1、认证

2、授权

3、会话管理

4、加密

shiro框架提供的权限控制方式

1、URL拦截

2、方法注解

3、页面标签

4、代码级别

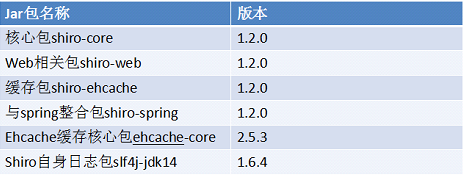

涉及的jar包

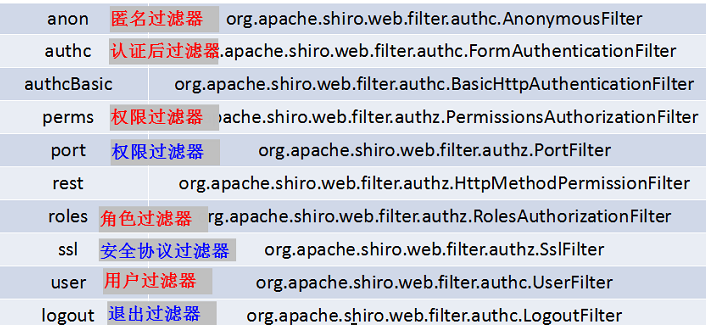

拦截参数

Shiro 的默认Filter 对应的类

|

filter过滤器别名 |

描述 |

类路径 |

|

anon |

匿名过滤器 |

|

|

authc |

认证后过滤器 |

|

|

perms |

权限过滤器 |

org.apache.shiro.web.filter.authz.PermissionsAuthorizationFilter |

|

port |

|

|

|

rest |

|

org.apache.shiro.web.filter.authz.HttpMethodPermissionFilter |

|

noSessionCreation |

|

|

|

authcBasic |

|

org.apache.shiro.web.filter.authc.BasicHttpAuthenticationFilter |

|

roles |

角色过滤器 |

|

|

ssl |

安全协议过滤器 |

|

|

user |

用户过滤器 |

|

|

logout |

退出过滤器 |

anon: 例如/admins/**=anon 没有参数,表示可以匿名使用。

authc: 例如/admins/user/**=authc表示需要认证(登录)才能使用,没有参数

roles: 例如/admins/user/**=roles[admin],参数可以写多个,多个时必须加上引号,并且参数之间用逗号分割,当有多个参数时,例如admins/user/**=roles["admin,guest"],每个参数通过才算通过,相当于hasAllRoles()方法。

perms:例如/admins/user/**=perms[user:add:*],参数可以写多个,多个时必须加上引号,并且参数之间用逗号分割,例如/admins/user/**=perms["user:add:*,user:modify:*"],当有多个参数时必须每个参数都通过才通过,想当于isPermitedAll()方法。

rest: 例如/admins/user/**=rest[user],根据请求的方法,相当于

/admins/user/**=perms[user:method] ,其中method为post,get,delete等。

port: 例如/admins/user/**=port[8081],当请求的url的端口不是8081是跳转到schemal://serverName:8081?queryString,其中schmal是协议http或https等,serverName是你访问的host,8081是url配置里port的端口,queryString是你访问的url里的?号后面的参数。

authcBasic:例如/admins/user/**=authcBasic没有参数表示httpBasic认证

ssl: 例如/admins/user/**=ssl没有参数,表示安全的url请求,协议为https

user: 例如/admins/user/**=user没有参数表示必须存在用户,当登入操作时不做检查

注:anon,authcBasic,auchc,user是认证过滤器,

perms,roles,ssl,rest,port是授权过滤器

/**代表所有子包都能匹配

web.xml配置

<!-- spring提供用于整合shiro的过滤器 -->

<filter>

<filter-name>shiroFilter</filter-name>

<filter-class>org.springframework.web.filter.DelegatingFilterProxy</filter-class>

</filter>

使用shiro提供的方式进行认证

/*

* 用户登录的方法-shiro提供的方式

*/

public String login() {

// 从session中获取自动生成验证码

String key = (String) ServletActionContext.getRequest().getSession().getAttribute("key");

// 判断输入的验证码是否为空

if (StringUtils.isNotBlank(checkcode) && checkcode.equals(key)) {

//获得一个Subject对象

Subject subject = SecurityUtils.getSubject();//用户认证状态为“未认证”

//用户名密码令牌

AuthenticationToken token =new UsernamePasswordToken(model.getUsername(),

MD5Utils.md5(model.getPassword()));//密码加密,和数据库对应

try{

subject.login(token);

//获取签名对象

User user = (User) subject.getPrincipal();

// 将对象写回浏览器的session

ServletActionContext.getRequest().getSession().setAttribute("loginUser", user);

return HOME;

}catch (UnknownAccountException e) {//shiro框架提供的异常,通过安全管理器捕获,账号不存在异常(原因是认证方法返回的是null)

e.printStackTrace();

return LOGIN;

}catch (IncorrectCredentialsException e) {//shiro框架提供的异常,通过安全管理器捕获,密码错误异常

e.printStackTrace();

return LOGIN;

}

} else {

// 验证码错误,返回登录页面

this.addActionError(this.getText("checkcodeerror"));

return LOGIN;

}

}

自定义realm,实现认证和授权方法

/**

* 自定义realm

*/

public class BosRealm extends AuthorizingRealm {

// 注入dao

@Autowired

private IUserDao userDao;

/**

* 认证方法

*/

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) throws AuthenticationException {

// 获取令牌(action传过来的token),强转成UsernamePasswordToken

UsernamePasswordToken usernamePasswordToken = (UsernamePasswordToken) token;

// 得到页面输入的用户名

String username = usernamePasswordToken.getUsername();

// 根据用户名到数据库中查询密码

User user = userDao.findUserByUsername(username);

if (username == null) {

return null;

}

String password = user.getPassword();

Object principal = user;// 签名对象

Object credentials = password;// 数据库中的密码

String realmName = this.getName();// 当前realm的名称

AuthenticationInfo info = new SimpleAuthenticationInfo(principal, credentials, realmName);

return info;

}

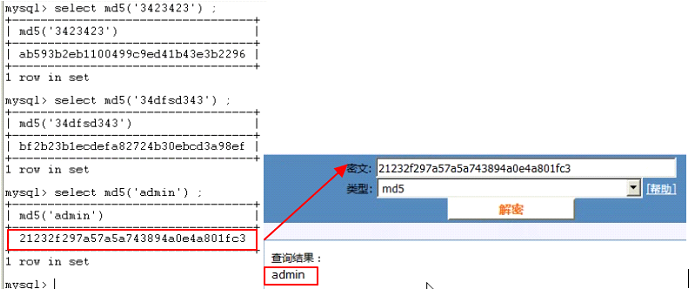

JdbcRealm加盐,MD5加密(纯数字的不安全)

实现加密方式:MD5(用户名+密码)或者MD5(MD5(用户名+密码))

第六步:在自定义Realm中实现授权方法

/**

* 授权方法

*/

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {

//简单授权信息对象

SimpleAuthorizationInfo info = new SimpleAuthorizationInfo();

info.addStringPermission("admin");//为当前用户授权--admin权限

info.addRole("admin");//为当前用户授予admin角色

User user = (User) principals.getPrimaryPrincipal();

//TODO 后期需要连接数据库,查询当前登录人对应的实际的权限

return info;

}

shiro权限控制注解方式

在applicationContext.xml中开启shiro注解支持

<!-- 开启shiro注解支持 -->

<!-- 自动代理 -->

<bean id="defaultAdvisorAutoProxyCreator" class="org.springframework.aop.framework.autoproxy.DefaultAdvisorAutoProxyCreator">

<!--强制使用cglib创建action的代理,

不配置,spring默认是使用JDK代理,

默认情况下,action有接口就会使用JDK代理 -->

<property name="proxyTargetClass" value="true"></property>

</bean>

<!-- 切面类 -->

<bean class="org.apache.shiro.spring.security.interceptor.AuthorizationAttributeSourceAdvisor"></bean>

在Action的方法上加入shiro提供的注解

/*

* 批量作废功能

*/

@RequiresPermissions(value="delete")//执行这个方法,需要有delete这个权限

public String deleteBatch() {

userService.delete(id);

return LIST;

}

修改BaseAction的构造方法(判断是JDK代理还是cglib代理)

ParameterizedType genericSuperclass =null;

Type genericSuperclass2 = this.getClass().getGenericSuperclass();

if(genericSuperclass2 instanceof ParameterizedType){

//this为JDK创建的代理对象

genericSuperclass =(ParameterizedType) this.getClass().getGenericSuperclass();

}else{

//this为cglib创建的代理对象

genericSuperclass =(ParameterizedType) this.getClass().getSuperclass().getGenericSuperclass();

}

创建权限模块数据模型(权限表、角色表、用户表、角色权限关系表、用户角色关系表)

用户和权限不直接建立关系,是为了方便后期授权

shiro权限笔记的更多相关文章

- Shiro学习笔记(5)——web集成

Web集成 shiro配置文件shiroini 界面 webxml最关键 Servlet 測试 基于 Basic 的拦截器身份验证 Web集成 大多数情况.web项目都会集成spring.shiro在 ...

- shiro学习笔记_0600_自定义realm实现授权

博客shiro学习笔记_0400_自定义Realm实现身份认证 介绍了认证,这里介绍授权. 1,仅仅通过配置文件来指定权限不够灵活且不方便.在实际的应用中大多数情况下都是将用户信息,角色信息,权限信息 ...

- Shiro权限框架简介

http://blog.csdn.net/xiaoxian8023/article/details/17892041 Shiro权限框架简介 2014-01-05 23:51 3111人阅读 评论 ...

- Shiro权限管理框架(一):Shiro的基本使用

首发地址:https://www.guitu18.com/post/2019/07/26/43.html 核心概念 Apache Shiro是一个强大且易用的Java安全框架,执行身份验证.授权.密码 ...

- Shiro权限管理框架(二):Shiro结合Redis实现分布式环境下的Session共享

首发地址:https://www.guitu18.com/post/2019/07/28/44.html 本篇是Shiro系列第二篇,使用Shiro基于Redis实现分布式环境下的Session共享. ...

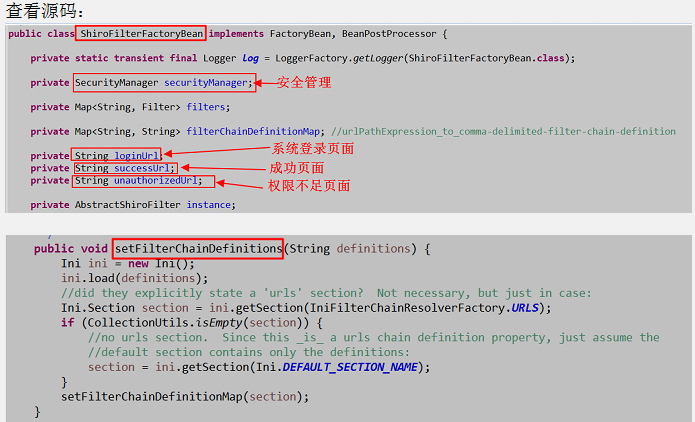

- Shiro权限管理框架(三):Shiro中权限过滤器的初始化流程和实现原理

本篇是Shiro系列第三篇,Shiro中的过滤器初始化流程和实现原理.Shiro基于URL的权限控制是通过Filter实现的,本篇从我们注入的ShiroFilterFactoryBean开始入手,翻看 ...

- Shiro权限管理框架(四):深入分析Shiro中的Session管理

其实关于Shiro的一些学习笔记很早就该写了,因为懒癌和拖延症晚期一直没有落实,直到今天公司的一个项目碰到了在集群环境的单点登录频繁掉线的问题,为了解决这个问题,Shiro相关的文档和教程没少翻.最后 ...

- Shiro学习笔记总结,附加" 身份认证 "源码案例(一)

Shiro学习笔记总结 内容介绍: 一.Shiro介绍 二.subject认证主体 三.身份认证流程 四.Realm & JDBC reaml介绍 五.Shiro.ini配置介绍 六.源码案例 ...

- SpringMVC下的Shiro权限框架的使用

SpringMVC+Shiro权限管理 博文目录 权限的简单描述 实例表结构及内容及POJO Shiro-pom.xml Shiro-web.xml Shiro-MyShiro-权限认证,登录认证层 ...

随机推荐

- jpush推送

1.下载这个压缩包,vendo文件夹,复制里面的vendo到该文件夹下. 解压 2.修改AppKey和MasterSecret就ok 了

- 实现对数据进行分组小计并计算合计的实例 asp.net

可以通过数据绑定来实现 通过union all 来实现数据库 SELECT * FROM v3_pay_list2 where ( (ought_date >= '2012-12-06') a ...

- java基础讲解04-----数据类型和运算符

1.java的基本数据类型 1.数值型 { 整数型 byte , short ,int ,long 浮点型 float , double } 2.字符型 3.布尔型 2.运算符 1.赋 ...

- PHP实现AOP的雏形

AOP是OOP的延续,是Aspect Oriented Programming的缩写,意思是面向方面编程,有的又称之为面向切面编程.在企业级开发中面向方面编程很有用.比如,我们在调用某些特定的方法之前 ...

- [git]git命令行自动补齐

1. 下载Git-completion.bash github地址:https://github.com/markgandolfo/git-bash-completion.git 2. copy到用户 ...

- [转]手工释放linux内存——/proc/sys/vm/drop_caches

另一篇:http://www.linuxfly.org/post/320/ 1.清理前内存使用情况 free -m 2.开始清理 echo 1 > /proc/sys/vm/drop_ca ...

- 利用C#的指针编写都一个简单链表

using System; namespace UnsafeTest { unsafe struct link { public int x; public link* next; } class P ...

- poj 1113 Wall 凸包的应用

题目链接:poj 1113 单调链凸包小结 题解:本题用到的依然是凸包来求,最短的周长,只是多加了一个圆的长度而已,套用模板,就能搞定: AC代码: #include<iostream> ...

- Apache服务器 403 Forbidden的几种错误原因小结!

403 Forbidden错误原因详解 403 - Forbidden(禁止访问),服务器拒绝请求 - forbidden request (matches a deny filter) => ...

- apue编程之getopt ,getopt_long使用方法以及实例

1.getopt 1.1 函数定义 int getopt(int argc, char * const argv[], const char *optstring);#include <unis ...