Android Apk的反编译与代码混淆

一、反编译

1.获取工具:

既然是反编译,肯定要用到一些相关的工具,工具可以到这里下载,里面包含三个文件夹,用于反编译,查看反编译之后的代码;

其实这两工具都是google官方出的,也可在google code上下载 dex2jar,apktool;

2-1.反编译获取Java源代码:

将要反编译的apk文件后缀改为zip并解压,得到classes.dex,它就是java文件编译再通过dx工具打包而成的,将classes.dex复制到apk2java目录下的dex2jar-0.0.9.9文件夹;在命令行下进入dex2jar-0.0.9.9文件夹,输入命令:dex2jar.bat classes.dex,会生成一个jar文件classes_dex2jar.jar,用工具包中jdgui工具即可查看代码;

2-2.反编译获取程序的源代码和图片、XML配置、语言资源等文件:

打开apk2java文件夹,进入apktool1.4.1,里面有三个文件aapt.exe,apktool.bat,apktool.jar;

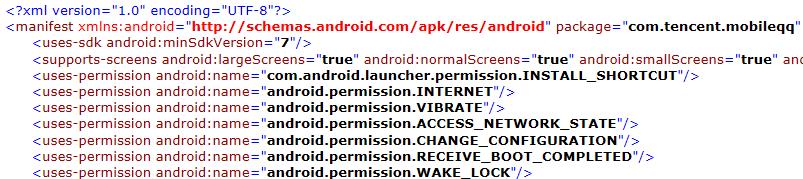

在命令行下定位到apktool1.4.1文件夹,输入命令:apktool.bat d abc123.apk abc123;后两个参数分别是apk所在位置,反编译后代码存放位置;下面是我反编译QQ得到的AndroidManifest.xml文件的内容,输入命令为:apktool.bat d c:\qq.apk c:\qq;

2-3.将反编译出来的文件重新打包:同样,在apktool1.4.1文件夹下,输入命令:apktool.bat b c:\qq c:\\qq表示需要重新打包的文件所在的位置;

等待生成,生成的文件在qq/dist文件夹下,当然,这个程序是不能使用的,因为没有签名;关于签名后面会有讲述;

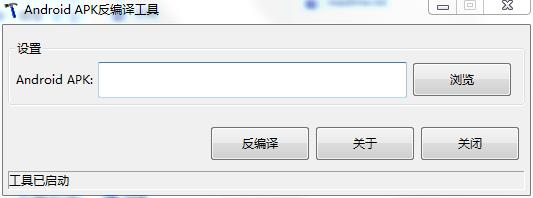

3.图形化反编译:

在工具包中,还有一个文件夹Androidfby,里面包含两个图形化反编译工具,其本质上就是对dex2jar和apktool两个工具进行了一层包装,使之有一个图形化的操作界面;

二、代码混淆

前面说了反编译,我们当然不希望我们的应用被别人反编译,所以就得在打包的时候进行代码混淆,这样的包也可反编译出代码,但是代码的可读性很低,从而达到保护代码的目的;

在我们新建的项目中,都有一个proguard-project.txt文件,默认里面是没有任何配置的,只有一些说明性的注释文字;我们就是能过它,来进行代码混淆的,首先需要为该文件添加需要混淆的代码说明;

-optimizationpasses 5

-dontusemixedcaseclassnames

-dontskipnonpubliclibraryclasses

-dontpreverify

-verbose

-optimizations !code/simplification/arithmetic,!field/*,!class/merging/* -keep public class * extends android.app.Activity

-keep public class * extends android.app.Application

-keep public class * extends android.app.Service

-keep public class * extends android.content.BroadcastReceiver

-keep public class * extends android.content.ContentProvider

-keep public class * extends android.app.backup.BackupAgentHelper

-keep public class * extends android.preference.Preference

-keep public class com.android.vending.licensing.ILicensingService -keepclasseswithmembernames class * {

native <methods>;

} -keepclasseswithmembernames class * {

public <init>(android.content.Context, android.util.AttributeSet);

} -keepclasseswithmembernames class * {

public <init>(android.content.Context, android.util.AttributeSet, int);

} -keepclassmembers enum * {

public static **[] values();

public static ** valueOf(java.lang.String);

} -keep class * implements android.os.Parcelable {

public static final android.os.Parcelable$Creator *;

}

最后,在project.properties文件中,添加对proguard-project.txt文件的引用:proguard.config=proguard-project.txt

1。当程序中有使用第三方jar包时,常常需要过滤掉反射的R文件及jar包,以及防止读取jar包是出现读取错误、防止因为警告导致打包不成功等等问题;

-keep class **.R$* { *; } 过滤R文件

- 打开命令行窗口,进入jdk文件夹下面的bin目录,输入命令:keytool -genkey -v -keystore android.keystore -alias android.keystore -keyalg RSA -validity 20000

- 接下来会让输入一个keystore文件的属性配置,输入合法的属性就行,最后会让确认信息是否正确,输入y,创建keystore完成;

- 对未签名的程序进行签名:jarsigner -verbose -keystore appkey.keystore -signedjar c:\test_signed.apk c:\test_unsign.apk your_alias

- 进入apk所在文件目录:jarsigner -verbose -keystore appkey.keystore -storepass xoxopassword -signedjar test_signed.apk -digestalg SHA1 -sigalg MD5withRSA test_unsign.apk your_alias

Android Apk的反编译与代码混淆的更多相关文章

- android apk 防止反编译技术第四篇-对抗JD-GUI

又到周末一个人侘在家里无事可干,这就是程序员的悲哀啊.好了我们利用周末的时间继续介绍android apk防止反编译技术的另一种方法.前三篇我们讲了加壳技术(http://my.oschina.net ...

- 转: android apk 防止反编译技术(1~5连载)

转: android apk 防止反编译技术 做android framework方面的工作将近三年的时间了,现在公司让做一下android apk安全方面的研究,于是最近就在网上找大量的资料来学习. ...

- android apk 防止反编译技术第一篇-加壳技术

做android framework方面的工作将近三年的时间了,现在公司让做一下android apk安全方面的研究,于是最近就在网上找大量的资料来学习.现在将最近学习成果做一下整理总结.学习的这些成 ...

- android apk 防止反编译技术第二篇-运行时修改字节码

上一篇我们讲了apk防止反编译技术中的加壳技术,如果有不明白的可以查看我的上一篇博客http://my.oschina.net/u/2323218/blog/393372.接下来我们将介绍另一种防止a ...

- android apk 防止反编译技术第三篇-加密

上一篇我们讲了apk防止反编译技术中的加壳技术,如果有不明白的可以查看我的上一篇博客http://my.oschina.net/u/2323218/blog/393372.接下来我们将介绍另一种防止a ...

- android apk 防止反编译技术第二篇-运行时修改Dalvik指令

上一篇我们讲了apk防止反编译技术中的加壳技术,如果有不明白的可以查看我的上一篇博客http://my.oschina.net/u/2323218/blog/393372.接下来我们将介绍另一种防止a ...

- Android Apk的反编译和加密

这几天在上海出差,忙里偷闲学习了一下Apk的反编译工具的基本使用.下面就简单介绍一下如何将我们从网上下载的Apk文件进行反编译得到我们想要获得的资源文件和源码. Android的应用程序APK文件说到 ...

- 实现android apk反编译后代码混淆

通常情况下我们需要对我们开发的android代码进行混淆,以免代码在反编译时暴露敏感信息及相关技术代码: 反编译测试工具:onekey-decompile-apk-1.0.1. 在高级版本的adt创建 ...

- android APK反编译及代码混淆

反编译.查看源代码,需要用到两个工具:dex2jar 和 jdgui dex2jar(google code) jdgui(google code),最新版本请见 官方 操作很简单,步骤如下: 1.将 ...

随机推荐

- springboot整合kafka应用

1.kafka在消息传递的使用非常普遍,相对于activemq来说kafka的分布式管理和使用更加灵活. 2.activemq的搭建和使用可以参考: activemq搭建和springmvc的整合:h ...

- c的多态

使用函数数组,实现多态 参考my_strtoll10

- 吴裕雄 python 机器学习——层次聚类AgglomerativeClustering模型

import numpy as np import matplotlib.pyplot as plt from sklearn import cluster from sklearn.metrics ...

- Qt-第一个QML程序-2-关键代码分析,TEXT,Image,Mouseare

qml语言开始写的时候有点不习惯,后面用的多了感觉很好,很顺手,用于快速搭建项目界面,真的很好. 目前用到的还是比较简单的 隐藏标题栏,而依附任务栏 flags: Qt.Window | Qt.Fra ...

- .NET MVC和.NET WEB api混用时注意事项

1.同时配置了mvc路由和api路由时,mvc路由无法访问(调用所有mvc路由全部404错误) 在Global.asax中,需注意路由注册的顺序,将api路由注册放在最后: 即将 void Appli ...

- 【WXS全局对象】consloe

consloe对象 方法: 原型:console.log( [String] ) 说明:用于在 console 窗口输出信息,一般用于程序调试使用示例: console.log支持arguments类 ...

- HTMLTestRunner带饼图

# -*- coding: utf-8 -*- """ A TestRunner for use with the Python unit testing framewo ...

- BFC与合并 浅析

BFC BFC 全称 Block Formatting Context.每个渲染区域用formatting context表示,它决定了其子元素将如何定位,以及和其他元素的关系和相互作用在正常流中的盒 ...

- 使用Python进行AES加密和解密

摘录于:http://blog.csdn.net/nurke/article/details/77267081 另外参考:http://www.cnblogs.com/kaituorensheng/p ...

- SPOJ 8073 The area of the union of circles(计算几何の圆并)(CIRU)

Description You are given N circles and expected to calculate the area of the union of the circles ! ...