Kubernetes(八)安全认证

安全认证

本章主要介绍Kubernetes的安全认证机制。

1. 访问控制概述

Kubernetes作为一个分布式集群的管理工具,保证集群的安全性是其一个重要的任务。所谓的安全性其实就是保证对Kubernetes的各种客户端进行认证和鉴权操作。

客户端

在Kubernetes集群中,客户端通常有2类:

- User Account:一般是独立于Kubernetes之外的其他服务管理的用户帐号

- Service Account:Kubernetes管理的帐号,用于为Pod中的服务进程在访问Kubernetes时提供身份标识

认证、授权与准入控制

ApiServer是访问及管理资源对象的唯一入口,任何一个请求访问ApiServer,都要经过下面3个流程:

- Authentication(认证):身份鉴别,只有正确的帐号才能够通过认证

- Authorization(授权):判断用户是否有权限对访问的资源执行特定的动作

- Admission Control(准入控制):用于补充授权机制以实现更加精细的访问控制功能

2. 认证管理

Kubernetes集群安全的最关键点在于如何识别并认证客户端身份,它提供了3种客户端身份认证方式:

- HTTP Base认证:通过用户名+密码的方式认证

- 这种方式是把“用户名:密码”用Base64 算法进行编码后的字符串放在HTTP请求中的Header Authorization域里发送给服务端。服务端收到后进行解码,获取用户名及密码,然后进行用户身份认证的过程。

- HTTP Token认证:通过一个Token来识别合法用户

- 这种认证方式是用一个很长的难以被模仿的字符串——Token来表明客户身份的一种方式。每个Token对应一个用户名,当客户端发起API调用时,需要在HTTP Header里放入Token,API Server接受到Token后会跟服务器中保存的token进行比对,然后进行用户身份认证的过程。

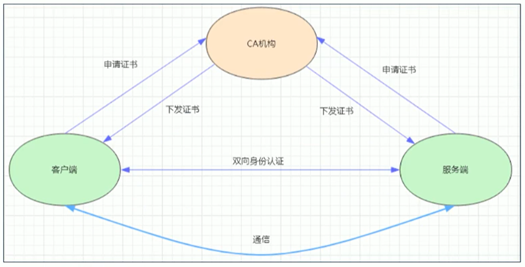

- HTTPS证书认证:基于CA根证书签名的双向数字证书认证方式

- 这种认证方式是安全性最高的一种方式,但是同时也是操作起来最麻烦的一种方式。

3. 授权管理

授权发生在认证成功之后,通过认证就可以知道请求用户是谁。然后Kubernetes会根据事先定义的授权策略来决定用户是否有权限访问,这个过程就称为授权。

每个发送到ApiServer的请求都带上了用户和资源的信息:比如发送请求的用户、请求的路径、请求的动作等。授权就是根据这些信息和授权策略进行比较,如果符合策略,则认为授权通过,否则会返回错误。

API Server目前支持以下几种授权策略:

- AlwaysDeny:表示拒绝所有请求,一般用于测试

- AlwaysAllow:允许接收所有请求,相当于集群不需要授权流程(Kubernetes默认的策略)

- ABAC:基于属性的访问控制,表示使用用户配置的授权规则对用户请求进行匹配和控制

- Webhook:通过调用外部REST服务对用户进行授权

- Node:是一种专用模式,用于对kubelet发出的请求进行访问控制

- RBAC:基于角色的访问控制(kubeadm安装方式下的默认选项)

RBAC(Role-Based Access Control)基于角色的访问控制,主要是在描述一件事:给哪些对象授予了哪些权限。其中涉及到以下几个概念:

- 对象:User、Groups、ServiceAccount

- 角色:代表着一组定义在资源上的可操作动作(权限)的集合

- 绑定:将定义好的角色跟用户绑在一起

RBAC引入了4个顶级资源对象:

- Role、ClusterRole:角色,用于指定一组权限

- RoleBinding、ClusterRoleBinding:角色绑定,用于将角色(权限)赋予给对象

Role、ClusterRole

一个角色就是一组权限的集合,这里的权限都是许可形式的(白名单)

kind: Role

apiVersion: rbac.authorization.k8s.io/v1beta1

metadata:

namespace: dev

name: authorization-role

rules:

- apiGroups: [""] # 支持的API组列表,“”空字符串,表示核心API群

resources: ["pods"] # 支持的资源对象列表

verbs: ["get", "watch", "list"] # 允许的对资源对象的操作方法列表 => 也就是说,这个role,对核心组的“pods”有“get、watch、list”的权限

kind: ClusterRole

apiVersion: rbac.authorization.k8s.io/v1beta1

metadata:

name: authorization-clusterrole

rules:

- apiGroups: [""]

resources: ["pods"]

verbs: ["get", "watch", "list"]

需要说明的是,rules中的参数:

- apiGroups:支持的API组列表

“”, “apps”, “autoscaling”, “batch”

- resources: 支持的资源对象列表

“services”, “endpoints”, “pods”, “secrets”,…

- verbs:对资源对象的操作方法列表

“get”, “list”, “watch”, “create”, “update”, “patch”, “delete”, “exec”

RoleBinding、ClusterRoleBinding

角色绑定用来把一个角色绑定到一个目标对象上,绑定目标可以是User、Group或者ServiceAccount。

# RoleBinding可以将同一namespace中的subject绑定到某个Role下,则此subject即具有该

# Role定义的权限 kind: RoleBinding

apiVersion: rbac.authorization.k8s.io/v1beta1

metadata:

namespace: dev

name: authorization-role-binding

subjects:

- kind: User

name: za

apiGroup: rbac.authorization.k8s.io

roleRef:

kind: Role

name: authorization-role

apiGroup: rbac.authorization.k8s.io

# ClusterRoleBinding在整个集群级别和所有namespaces将特定的subject与ClusterRole绑定

# 授予权限 kind: ClusterRoleBinding

apiVersion: rbac.authorization.k8s.io/v1beta1

metadata:

namespace: dev

name: authorization-clusterrole-binding

subjects:

- kind: User

name: za

apiGroup: rbac.authorization.k8s.io

roleRef:

kind: ClusterRole

name: authorization-role

apiGroup: rbac.authorization.k8s.io

RoleBinding引用ClusterRole进行授权

RoleBinding可以引用ClusterRole,对属于同一命名空间内ClusterRole定义的资源主体进行授权。

一种很常见的做法是:集群管理员为集群范围预定义好一组角色(ClusterRole),然后在多个命名空间中重复使用这些ClusterRole。这样可以大幅提高授权管理工作效率,也使得各个命名空间下的基础性授权规则与使用体验保持一致。

# 虽然authorization-clusterrole是一个集群角色,但是因为使用了RoleBinding

# 所以za只能读取dev命名空间中的资源 kind: RoleBinding

apiVersion: rbac.authorization.k8s.io/v1beta1

metadata:

namespace: dev

name: authorization-role-binding-ns

subjects:

- kind: User

name: za

apiGroup: rbac.authorization.k8s.io

roleRef:

kind: ClusterRole

name: authorization-clusterrole

apiGroup: rbac.authorization.k8s.io

Kubernetes(八)安全认证的更多相关文章

- kubernetes对接第三方认证

kubernetes对接第三方认证 kubernetes离线安装包地址 概述 本文介绍如何使用github账户去关联自己kubernetes账户.达到如下效果: 使用github用户email作为ku ...

- Django基础八之认证模块---auth

Django基础八之认证模块---auth 目录 Django基础八之认证模块---auth 1. auth介绍 2. autho常用操作 2.1 创建用户 2.2 验证用户 2.3 验证用户是否登录 ...

- Kubernetes Kubelet安全认证连接Apiserver

Kubelet使用安全认证连接Apiserver,可以用Token或证书连接.配置步骤如下. 1,生成Token命令 head -c /dev/urandom | od -An -t x | tr - ...

- 10、kubernetes之RBAC认证

一.kubectl proxy # kubectl proxy --port=8080 # curl http://localhost:8080/api/v1/ # curl http://local ...

- Kubernetes/K8s CKA认证全套实训视频教程下载

地址: 链接:https://pan.baidu.com/s/1bwEUZTCVzqM3mGjrlISbcg 提取码:r1kx 目录: 目录: │ 1-1.kubernetes理论教程 - 云原生技术 ...

- Kubernetes集群认证

1.集群搭建:https://www.kubernetes.org.cn/3808.html 2.集群验证:https://www.kubernetes.org.cn/1861.html

- 【kubernetes secret 和 aws ecr helper】kubernetes从docker拉取image,kubernetes docker私服认证(argo docker私服认证),no basic auth credentials错误解决

aws ecr helper: https://aws.amazon.com/blogs/compute/authenticating-amazon-ecr-repositories-for-dock ...

- kubernetes (k8s) CKA认证之第二课:亲和性与 Pod 的调度

手动调度一个 pod // cat manual-schedule.yaml apiVersion: v1 kind: Pod metadata: labels: run: pod-manual-sc ...

- 在Kubernetes集群中安装Helm及证书认证

安装Kubernetes 测试环境使用kubeadm安装kubernetes v1.6.3版本, 安装过程略过. 为Helm创建客户端认证 客户端认证是为了能够使用helm命令行调用Helm的服务端T ...

- Kubernetes 学习17 dashboard认证及分级授权

一.概述 1.我们前面介绍了kubernetes的两个东西,认证和授权 2.在kubernetes中我们对API server的一次访问大概会包含哪些信息?简单来讲它是restfule风格接口,也就是 ...

随机推荐

- Etcd 可视化管理工具,GUI 客户端。

Etcd Assistant--Etcd 可视化管理工具,GUI 客户端. 下载地址:http://www.redisant.cn/etcd 主要功能: 支持多标签页,同时连接到多个集群 以漂亮的格式 ...

- 表和数据连接,而不是和表连接(JOIN)

1.连接数据,但是顺序会受影响 在使用JOIN连接临时表或子查询时,无法保证结果的顺序与特定值的顺序完全一致.这是因为在查询过程中,数据库优化器可能会选择不同的执行计划,导致结果的顺序发生变化. SE ...

- 为什么需要学习ITSM/ITIL

假如你需要管理一个超过20人的IT服务组织,一般会面临以下问题: 人多事杂活重,每个人都很累,工作却还是一团糟糕, 用户方怨声载道,领导也颇有微词,同事间也经常互相甩锅埋坑, 工作只是救火或者混日子, ...

- 如何在docker环境下的纯净ubuntu系统中安装最新版nginx

原文件地址: https://www.cnblogs.com/taoshihan/p/11588269.html 视频地址: https://www.bilibili.com/video/av6898 ...

- 九、.net core(.NET 6)添加通用的Redis功能

.net core 编写通用的Redis功能 在 Package项目里面,添加包:StackExchange.Redis: 在Common工具文件夹下,新建 Wsk.Core.Redis类库项目,并 ...

- C语言:找到在文件单词中字符个数最多的单词。

第一点:这是一个传回指针的指针函数,所以在定义的时候是char*类型的函数,传进的参数是一个文件指针,(敲重点了,一定一定一定要把文件打开了才能传这个文件指针进来!!)因为这是在你的文本文件里面进行查 ...

- 为什么 AI 时代更应该 Learn in Public

TL;DR Learn in Public 强调将学习到的知识 分享到公共空间,相较于纯输入式的学习有诸多好处.AI 工具极大降低了信息检索.整理.概括的门槛,使得输入信息更容易,但对我们真正掌握知识 ...

- MyBatis-Plus 实现多租户管理的实践

本文主要讲解使用Mybatis-Plus结合dynamic-datasource来实现多租户管理 在现代企业应用中,多租户(Multi-Tenant)架构已经成为一个非常重要的设计模式.多租户架构允许 ...

- Pytorch:以单通道(灰度图)加载图片

以单通道(灰度图)加载图片 如果我们想以单通道加载图片,设置加载数据集时的transform参数如下即可: from torchvision import datasets, transforms t ...

- NumPy 随机数据分布与 Seaborn 可视化详解

随机数据分布 什么是数据分布? 数据分布是指数据集中所有可能值出现的频率,并用概率来表示.它描述了数据取值的可能性. 在统计学和数据科学中,数据分布是分析数据的重要基础. NumPy 中的随机分布 N ...