系统权限远程线程注入到Explorer.exe

提升为系统权限,注入到explorer中

一丶简介

我们上一面说了系统服务拥有系统权限.并且拥有system权限.还尝试启动了一个进程.

那么我们是不是可以做点坏事了.

我们有一个系统权限进程.而调用 CreateRemoteThread可以创建远程线程,是否可以注入到我们桌面资源管理器当中那.

答案是可以的.我也试过提权的方式注入.可惜都是拒绝访问.所以我提升为system权限(系统服务,创建的我们进程就是system权限)

然后进行注入的.最后是可以注入的.

我们资源管理器是64位的,所以我们的进程需要也是64.我们的DLL 也要64.当然网上很多32进程注入DLL到64位各种都很多.

这里为了方便.直接 64进程+64DLL进行注入的.

代码如下:

void Cx64InjectProcessDlg::OnBnClickedOk()

{

//AdjustPrivileges();

// TODO: 在此添加控件通知处理程序代码

HANDLE hProcessSnap = NULL;

BOOL bRet = FALSE;

PROCESSENTRY32 pe32 = { 0 };

hProcessSnap = CreateToolhelp32Snapshot(TH32CS_SNAPPROCESS, 0);

if (hProcessSnap == INVALID_HANDLE_VALUE)

return;

pe32.dwSize = sizeof(PROCESSENTRY32);

if (Process32First(hProcessSnap, &pe32))

{

do

{

if (!wcscmp(_wcsupr(pe32.szExeFile), _wcsupr(TEXT("EXPLORER.EXE"))))

{

HANDLE hProHandle =

OpenProcess(PROCESS_ALL_ACCESS,

FALSE, pe32.th32ProcessID);

//进行注入

if (NULL == hProHandle)

{

OutputDebugString(TEXT("权限失败"));

return;

}

LPVOID lpAddr = VirtualAllocEx(hProHandle, NULL, 0x1000, MEM_COMMIT, PAGE_EXECUTE_READWRITE);

if (NULL == lpAddr)

{

return;

}

TCHAR szBuf[MAX_PATH] = TEXT("x64Test.dll");

//GetCurrentDirectory(sizeof(szBuf), szBuf); //这三行代码主要是拼接我们的DLL,DLL是我们自己写的

//wcscat(szBuf, TEXT("x64Test.dll"));//DLL这里就不写了,用我的吧,我会发上去的

OutputDebugString(szBuf);

BOOL bRet = WriteProcessMemory(hProHandle, lpAddr, szBuf, wcslen(szBuf) + 2, NULL);

if (!bRet)

{

return;

}

HANDLE hThreadHandle = CreateRemoteThread(hProHandle,

NULL,

0,

(LPTHREAD_START_ROUTINE)LoadLibrary,

lpAddr,

0,

NULL);

if (!hThreadHandle)

{

OutputDebugString(TEXT("注入失败了"));

return;

}

OutputDebugString(TEXT("注入了"));

return;

}

} while (Process32Next(hProcessSnap, &pe32));

bRet = TRUE;

}

else

bRet = FALSE;

CloseHandle(hProcessSnap);

return CDialogEx::OnOK();

}

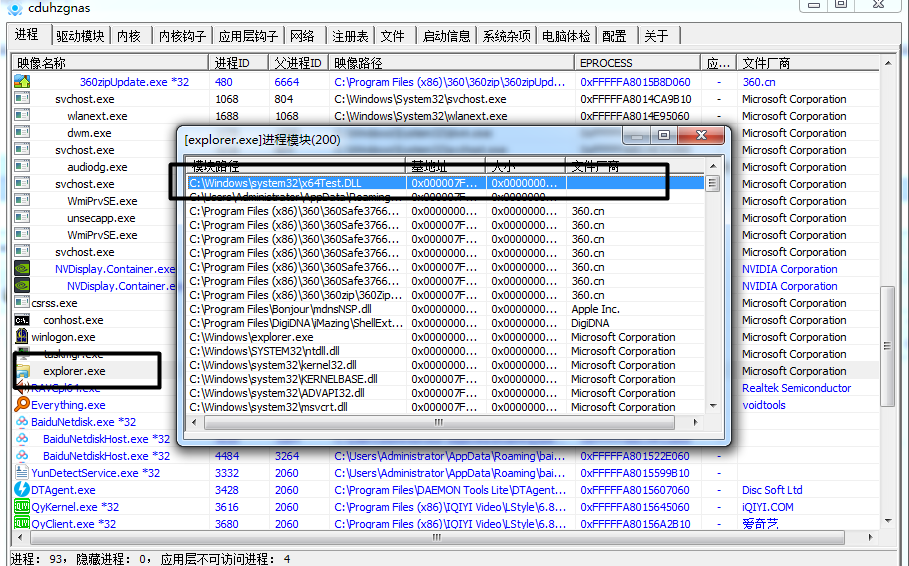

二丶注入效果图

系统权限远程线程注入到Explorer.exe的更多相关文章

- 安全之路 —— 借助DLL进行远程线程注入实现穿墙与隐藏进程

简介 大多数后门或病毒要想初步实现隐藏进程,即不被像任务管理器这样典型的RING3级进程管理器找到过于明显的不明进程,其中比较著名的方法就是通过远程线程注入的方法注入将恶意进程的DLL文 ...

- 远程线程注入dll,突破session 0

前言 之前已经提到过,远线程注入和内存写入隐藏模块,今天介绍突破session 0的dll注入 其实今天写这个的主要原因就是看到倾旋大佬有篇文章提到:有些反病毒引擎限制从lsass中dump出缓存,可 ...

- windows-CODE注入(远程线程注入)

远程线程注入(先简单说,下面会详细说)今天整理下代码注入(远程线程注入),所谓代码注入,可以简单的理解为是在指定内进程里申请一块内存,然后把我们自己的执行代码和一些变量拷贝进去(通常是以启线程的方式) ...

- 安全之路 —— 无DLL文件实现远程线程注入

简介 在之前的章节中,笔者曾介绍过有关于远程线程注入的知识,将后门.dll文件注入explorer.exe中实现绕过防火墙反弹后门.但一个.exe文件总要在注入时捎上一个.dll文件着 ...

- 详细解读:远程线程注入DLL到PC版微信

一.远程线程注入的原理 1.其基础是在 Windows 系统中,每个 .exe 文件在双击打开时都会加载 kernel32.dll 这个系统模块,该模块中有一个 LoadLibrary() 函数,可以 ...

- 远程线程注入DLL突破session 0 隔离

远程线程注入DLL突破session 0 隔离 0x00 前言 补充上篇的远程线程注入,突破系统SESSION 0 隔离,向系统服务进程中注入DLL. 0x01 介绍 通过CreateRemoteTh ...

- 远程线程注入DLL

远程线程注入 0x00 前言 远程线程注入是一种经典的DLL注入技术.其实就是指一个新进程中另一个进程中创建线程的技术. 0x01 介绍 1.远程线程注入原理 画了一个图大致理解了下远程线程注入dll ...

- 远程线程注入突破SESSION 0

远程线程注入突破SESSION 0 SESSION 0 隔离 在Windows XP.Windows Server 2003,以及更老版本的Windows操作系统中,服务和应用程序使用相同的会话(Se ...

- 远程线程注入方法CreateRemoteThread

最近在整理学习Windows注入方面的知识,这个远程注入前面早写过,现在看看人家博客的理解整理,整理, 需要源码的可以到我的github上下载. 链接是 https://github.com/Ars ...

随机推荐

- 阿里云RDS数据库sql server 导入数据并添加作业小结

在阿里云购买ECS服务器和RDS数据库时,要注意网络类型要一致,最好都是VPC,否则ECS不能在内网访问RDS,只能从外网访问:在RDS控制台左侧,数据库安全性的IP白名单中添加ECS外网IP:在数据 ...

- 让div在body中任意拖动

HTML代码 <div id="idOuterDiv" class="CsOuterDiv"> </div> CSS代码 body { ...

- Tigase XMPP Server

Tigase XMPP Server是我们的旗舰服务器端软件,提供XMPP服务或实例通信(IC)服务.最基本的解释是Tigase是一个聊天服务器,但它远不止于此.聊天是其可能的应用程序之一,但任何类型 ...

- Java 8 New Features

What's New in JDK 8 https://www.oracle.com/technetwork/java/javase/8-whats-new-2157071.html Java Pla ...

- 女性长期没有"恩爱",会出现这4个后果?提醒:频率最好能在这个数

一直以来,很多人认为:男性性欲比女性强! 其实:因人而异! 但不管怎么说,“性”话题在如今社会中已经不再成为隐晦谈资. 越来越多的人,可以把此话题拿到桌面上各抒己见. 总归,“性”是我们探索自我的一种 ...

- pandas-18 reindex用法

pandas-18 reindex用法 pandas中的reindex方法可以为series和dataframe添加或者删除索引. 方法:serise.reindex().dataframe.rein ...

- vue 实现 rem 布局的 或者 vw 布局的方法

vue 实现 rem 布局的 或者 vw 布局的方法 一.实现 rem 布局 移动端 <meta name="viewport" content="width=de ...

- map字典,储存cookie,切换账户,展示购物车不同商品

1:首页 1,静态html5+css做好基本样式 html5,css,jQery, sass 2,jsonp的方式src引入模拟的json数据//这里用的jsonp方式拿数据,详情有使用ajax 遍历 ...

- 利用Beef劫持客户端浏览器

利用Beef劫持客户端浏览器 环境: 1.Kali(使用beef生成恶意代码,IP:192.168.114.140) 2.一台web服务器(留言板存在XSS跨站脚本漏洞,IP:192.168.11 ...

- HTTP协议中GET和POST

1. get 它用于获取信息,注意,他只是获取.查询数据,也就是说它不会修改服务器上的数据,从这点来讲,它是数据安全的,而稍后会提到的Post它是可以修改数据的,所以这也是两者差别之一了 2. pos ...