[BUUCTF]REVERSE——[2019红帽杯]easyRE

[2019红帽杯]easyRE

步骤:

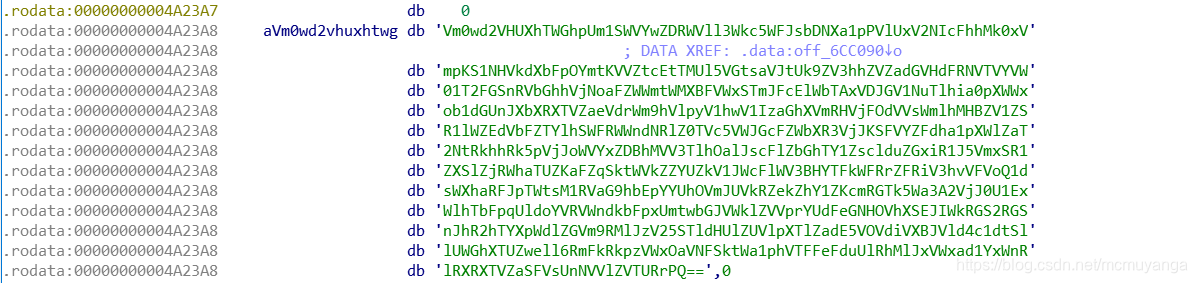

- ida载入,没有main函数,就先检索了程序里的字符串

发现了base64加密的特征字符串,双击you found me跟进,找到了调用它的函数,函数很长,我们分开看 - 首先我们输入的数据与它下表异或后等于数组a

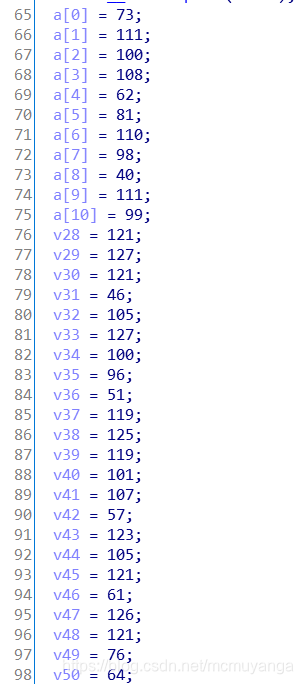

数组a里的值,一开始ida分析出来是v17这种的参数,我改了一部分,太多了没有全部修改完,它这边定义了一个长度为36的数组,数值看图

先写个异或脚本,看一下我们输入的字符串是什么

a = [73,111,100,108,62,81,110,98,40,111,99,121,127,

121,46,105,127,100,96,51,119,125,119,101,107,

57,123,105,121,61,126,121,76,64,69,67]

flag=""

for i in range(36):

flag+=chr(a[i]^i)

print (flag)

看模样都知道不是flag,继续往下看

利用在线解密工具将得到的字符串base64解密10次即可得到我们第二次输入的数据

base64加密10次后的密文

自己python3的base64库出了点问题,就用的在线工具解密

https://bbs.pediy.com/thread-254172.htm

得到了一个网站,进去就是一个看雪的帖子,看网页源码也没找到flag

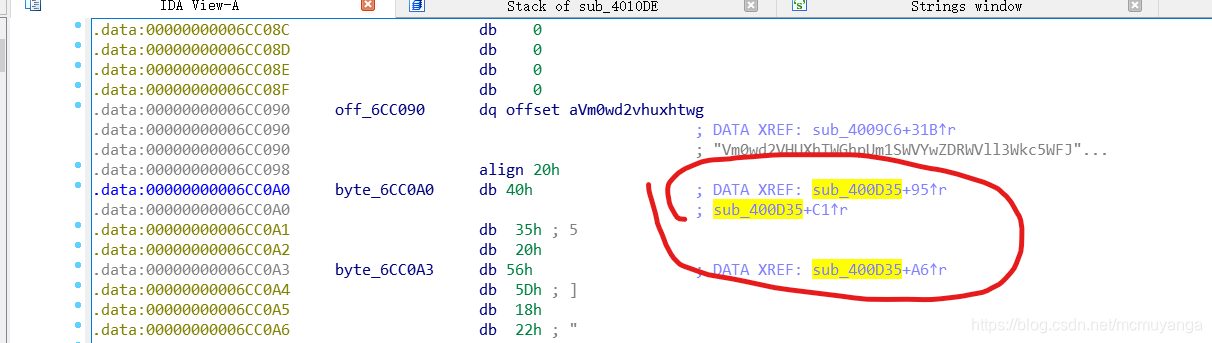

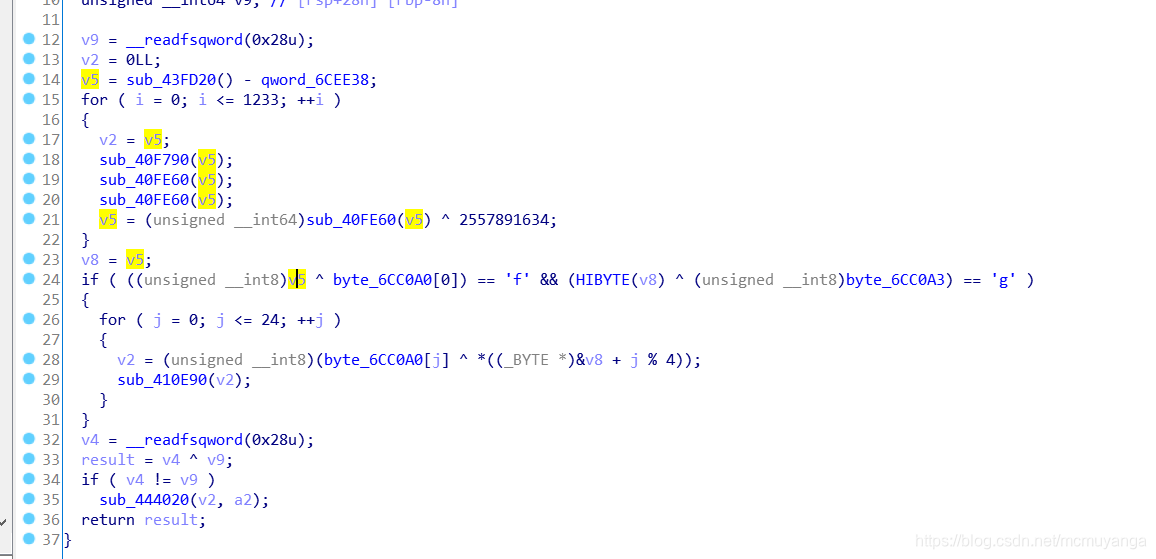

程序都结束了,还没找到flag,看了其他师傅的wp后才知道,在我们base64加密结束后,下面有调用一个sub_400D35的函数

24行,v5开始的数组和我们已知的一个数组抑或后能得到‘flag’的字样,我们可以反向异或得到v5,之后进行28行的异或操作,得到v2,看看v2是啥

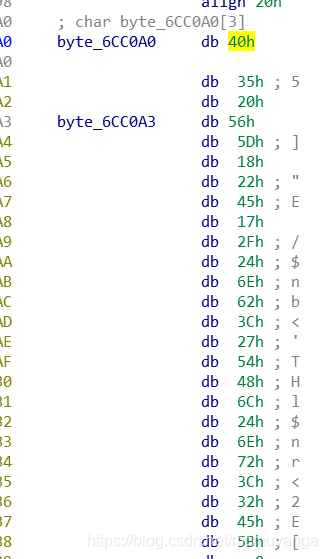

我们以知的数组

v5 = ''

enc1 = 'flag'

v2 = ''

enc = [0x40,0x35,0x20,0x56,0x5D,0x18,0x22,0x45,0x17,0x2F,0x24,0x6E,0x62,0x3C,0x27,0x54,0x48,0x6C,0x24,0x6E,0x72,0x3C,0x32,0x45,0x5B]

for i in range(4):

v5 += chr(enc[i] ^ ord(enc1[i]))

print (v5)

for i in range(len(enc)):

v2 += chr(enc[i] ^ ord(v5[i%4]))

print(v2)

flag{Act1ve_Defen5e_Test}

[BUUCTF]REVERSE——[2019红帽杯]easyRE的更多相关文章

- 2019 红帽杯 Re WP

0x01 xx 测试文件:https://www.lanzous.com/i7dyqhc 1.准备 获取信息 64位文件 2.IDA打开 使用Findcrypt脚本可以看到 结合文件名是xx,因此猜测 ...

- 2019红帽杯部分wp

xx 程序首先取输入的前4个字符作为xxtea加密的密钥之后进行xxtea加密.接着进行位置置换操作,然后又进行了以3个为一组的异或 首先逆向解出xxtea加密之后的结果 #include<st ...

- buu 红帽杯easyre

一.拖入ida静态分析 找到关键函数,然后 这步是可以得出前4个字符是flag,不知道为啥我这边的v15的内存地址为空,不然可以异或解出来的,ida日常抽风... 十次的base64加密,我用在线平台 ...

- [BUUCTF]REVERSE——[GWCTF 2019]xxor

[GWCTF 2019]xxor 附件 步骤: 无壳,64位ida载入 程序很简单,首先让我们输入一个字符串,然后进行中间部分的操作,最后需要满足44行的if判断,看一下sub_400770函数 得到 ...

- [BUUCTF]REVERSE——[ACTF新生赛2020]easyre

[ACTF新生赛2020]easyre 附件 步骤 查壳,32位程序,upx壳儿 脱完壳儿,扔进ida 分析 一开始给我们定义了一个数组, v4=[42,70,39,34,78,44,34,40,73 ...

- [BUUCTF]REVERSE——[GWCTF 2019]pyre

[GWCTF 2019]pyre 附件 步骤: 1.附件是pyc文件,用python打不开,百度后得知用python反编译工具打开,分享一个python反编译在线网站 反编译后是这段代码 #!/usr ...

- [BUUCTF]REVERSE——easyre

easyre 附件 拿到附件,首先查壳儿,(不仅仅是查壳,也能看一下程序的大概情况,知道是几位的程序,用对应位数的ida打开)64位程序,没有壳 64位ida直接载入,shift+f12首先检索一下程 ...

- 记 2019蓝桥杯校内预选赛(JAVA组) 赛后总结

引言 好像博客好久没更新了 哈哈哈哈哈 趁现在有空更新一波 不知道还有没有人看 确实该记录一下每天做了什么了 不然感觉有些浑浑噩噩了 比赛介绍 全称: 蓝桥杯全国软件和信息技术专业人才大赛 蓝桥杯 实 ...

- 2019 蓝桥杯省赛 A 组模拟赛(一)-修建公路

题目: 蒜头国有 nn 座城市,编号分别为 0,1,2,3,...,n-1.编号为 x 和 y 的两座城市之间如果要修高速公路,必须花费 x|y 个金币,其中|表示二进制按位或. 吝啬的国王想要花最少 ...

随机推荐

- Dubbo的反序列化安全问题——kryo和fst

目录 0 前言 1 Dubbo的协议设计 2 Dubbo中的kryo序列化协议触发点 3 Dubbo中的fst序列化协议触发点 3.1 fst复现 3. 2 思路梳理 4 总结 0 前言 本篇是Dub ...

- 将vue文档下载到本地预览

1下载:https://github.com/vuejs/cn.vuejs.org 到本地 2. npm install npm start # 开发服务器地址为 http://localhost ...

- Golang进阶,揉碎数据库中间件,干货满满!

目录 必读 一.Centos7.Mac安装MySQL 二.主从复制原理 2.1.基于binlog_filename + position 2.2.基于GTID 三.my.cnf 四.测试SQL 五.中 ...

- namp相关命令大全

常用功能: -探测主机存活- 扫描端口- 探测主机操作系统信息- 检测漏洞 nmap 常用的几个参数 nmap -v ip 显示详细的扫描过程 nmap -p ip 扫描指定端口 nmap -A ...

- Codeforces 1149C - Tree Generator™(线段树+转化+标记维护)

Codeforces 题目传送门 & 洛谷题目传送门 首先考虑这个所谓的"括号树"与直径的本质是什么.考虑括号树上两点 \(x,y\),我们不妨用一个"DFS&q ...

- 【豆科基因组】鹰嘴豆Chickpea (Cicer arietinum L.)429个自然群体重测序2019NG

目录 一.来源 二.结果 材料测序.变异检测.群体结构和LD衰减 驯化后经历选择的候选基因组区域 起源中心.迁移路线和多样性 GWAS 一.来源 Resequencing of 429 chickpe ...

- R 语言实战-Part 3 笔记

R 语言实战(第二版) part 3 中级方法 -------------第8章 回归------------------ #概念:用一个或多个自变量(预测变量)来预测因变量(响应变量)的方法 #最常 ...

- 【Python小试】使用列表解析式简化代码

列表解析式的好处: 代码简洁 可读性强 运行快 示例 来自<Python编程>中的一个例子:同时投掷两颗面数不同的骰子(如一个6面的D6和一个10面的D10)n次,统计两个骰子点数之和,并 ...

- Beautiful Soup解析库的安装和使用

Beautiful Soup是Python的一个HTML或XML的解析库,我们可以用它来方便地从网页中提取数据.它拥有强大的API和多样的解析方式.官方文档:https://www.crummy.co ...

- 8种Vue中数据更新了但页面没有更新的情况

目录 1.Vue 无法检测实例被创建时不存在于 data 中的 属性 2. Vue 无法检测'对象属性'的添加或移除 3.Vue 不能检测利用数组索引直接修改一个数组项 4.Vue 不能监测直接修改数 ...