网络对抗技术 2017-2018-2 20152515 Exp7 信息搜集与漏洞扫描

1. 实践内容(3.5分)

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

DNS欺骗就是攻击者冒充域名服务器的一种欺骗行为。

原理:如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本原理。DNS欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶替、招摇撞骗罢了。

(1)简单应用SET工具建立冒名网站 (1分)

首先我们需要将SET工具的访问端口改为默认的80端口。使用sudo vi /etc/apache2/ports.conf命令修改Apache的端口文件,将端口改为80,

我的端口本来就是80,就不需要修改了。在kali中使用netstat -tupln |grep 80命令查看80端口是否被占用。如果有,使用kill+进程号杀死该进程。如下图所示:

使用apachectl start开启Apache服务:

输入setoolkit打开SET工具:

选择1进行社会工程学攻击:

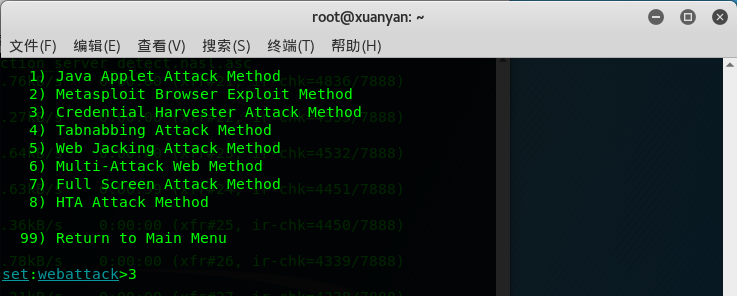

选择2即钓鱼网站攻击向量:

选择3即登录密码截取攻击:

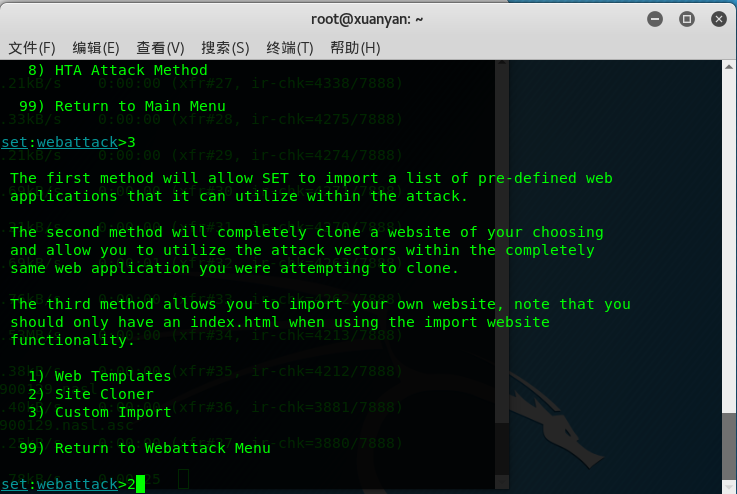

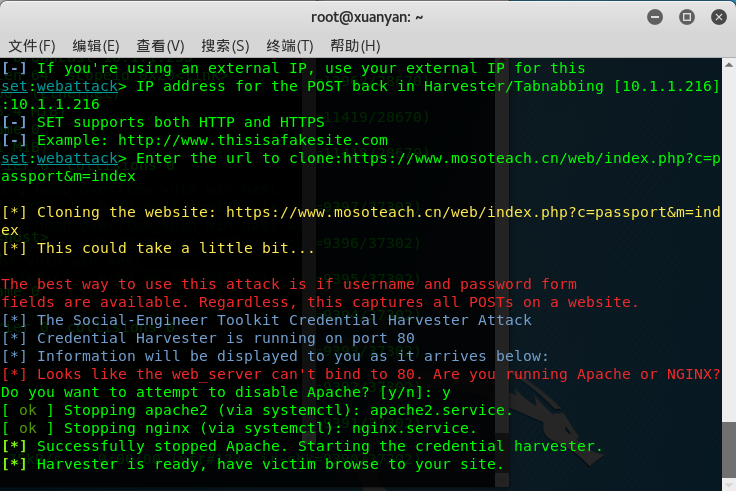

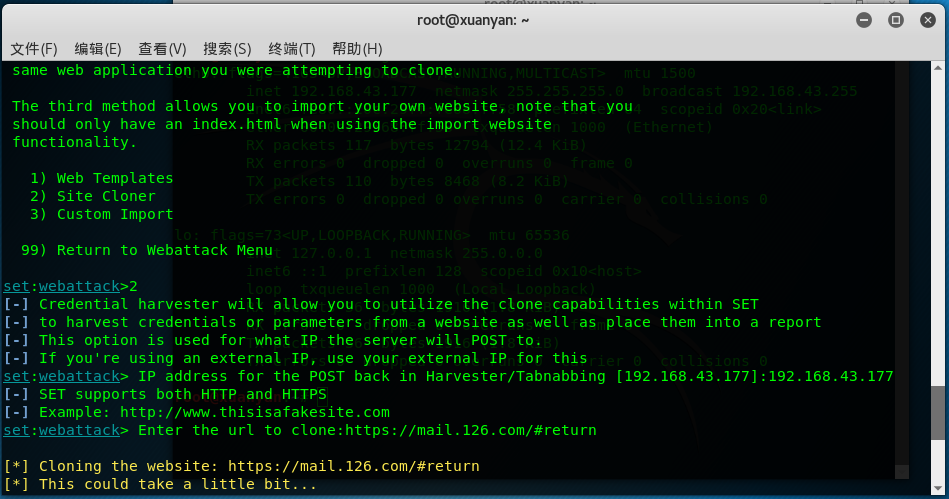

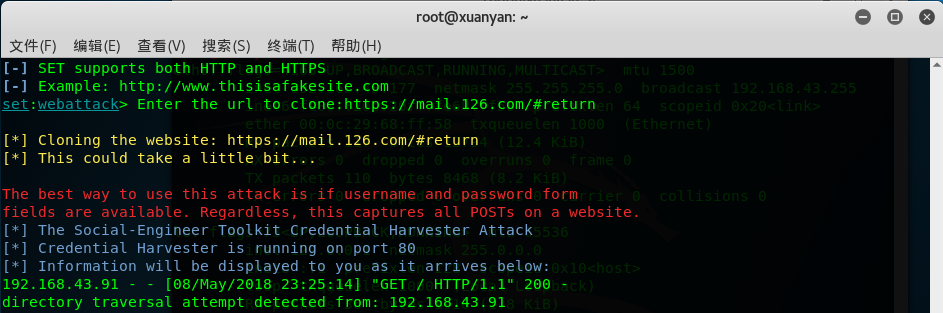

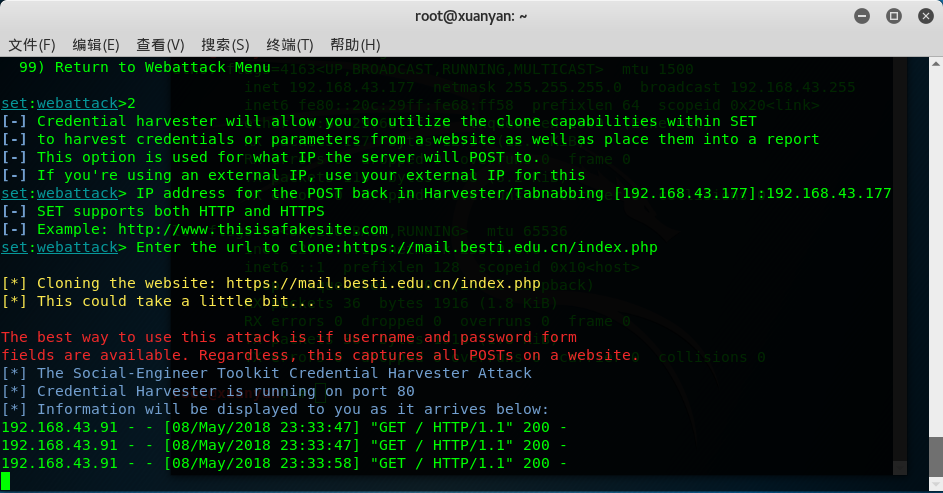

选择2进行克隆网站:

接着输入攻击机的IP地址,也就是kali的IP地址,

输入被克隆的url,我选择的蓝墨云登录界面:

我们可以登录127.0.0.1看看有没有设置成功:

为了起到迷惑靶机的作用,我们将攻击机IP伪装成另一串地址,在网上搜到了一个缩短网址的网页,可以对域名进行修改:

在靶机浏览器地址栏输入这个地址,按下回车,攻击机这边即收到连接提示:

上图可以看到,我们在靶机输入的用户名和密码,攻击机无法获取,说明这个网站有加密措施,那我们再换一个126邮箱登录界面试一下:

可以看到,我们虽然可以收到连接提醒,但是并不能获取用户名和密码。

换到咱们学校官网的登录界面试一下:

依然不行。

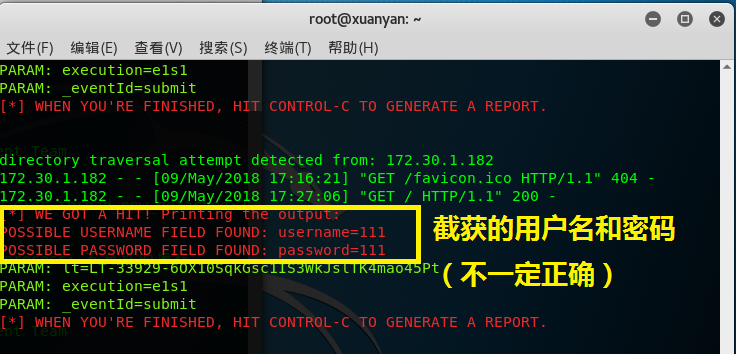

最后,我换用WINDOWS XP的虚拟机重新做了一个教务中心登录界面的钓鱼网站,终于成功啦!

也就是说,我们用的这个钓鱼网站伪装的方式,或许可以在社会工程学上骗取用户信任,但是技术上并不一定能得到用户名和密码。

(2)ettercap DNS spoof (1分)

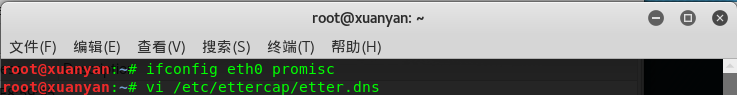

使用指令

ifconfig eth0 promisc将kali网卡改为混杂模式:

输入命令

vi /etc/ettercap/etter.dns对DNS缓存表进行修改,如图所示,可以添加几条对网站和IP的DNS记录,图中的IP地址是我的kali主机的IP:

输入

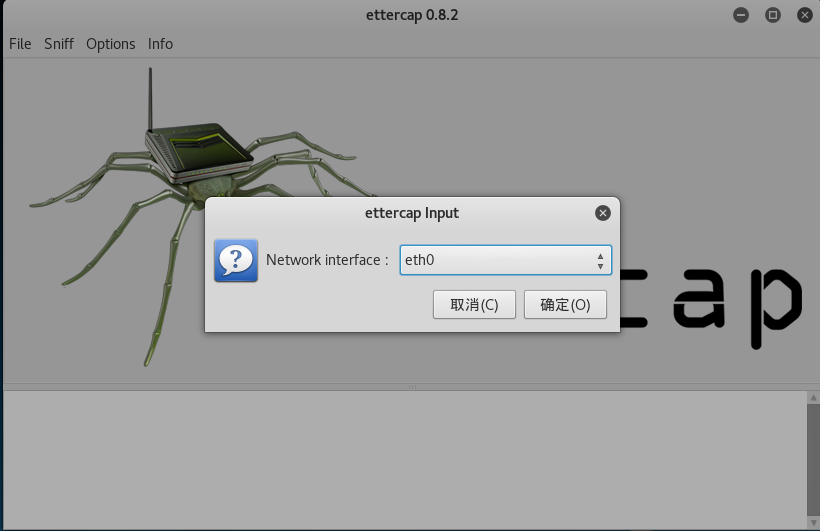

ettercap -G指令,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的Sniff——>unified sniffing,然后在弹出的界面中选择eth0->ok,即监听eth0网卡:

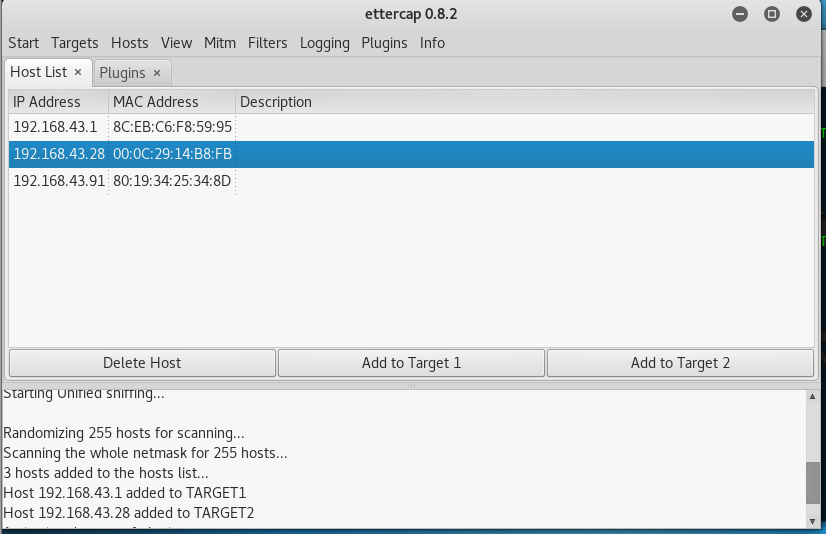

在工具栏中的Hosts下先点击Scan for hosts扫描子网,再点击Hosts list查看存活主机,将kali网关的IP添加到target1,靶机IP添加到target2:

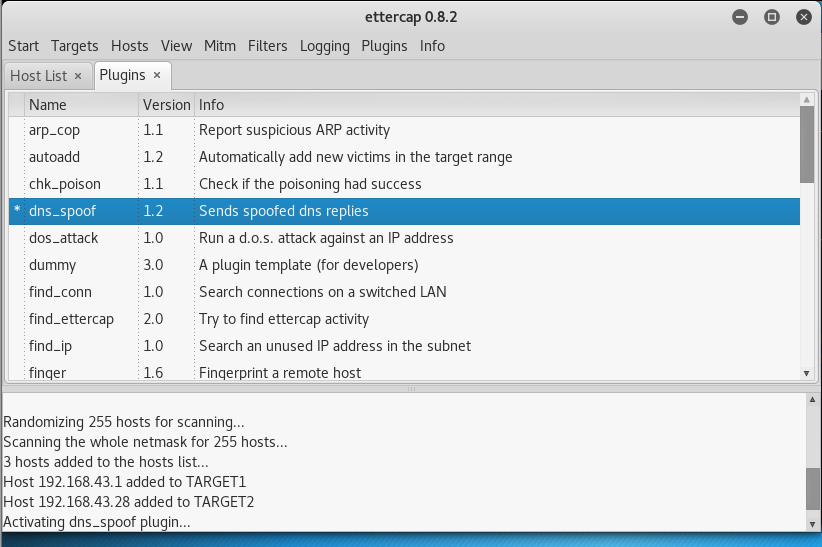

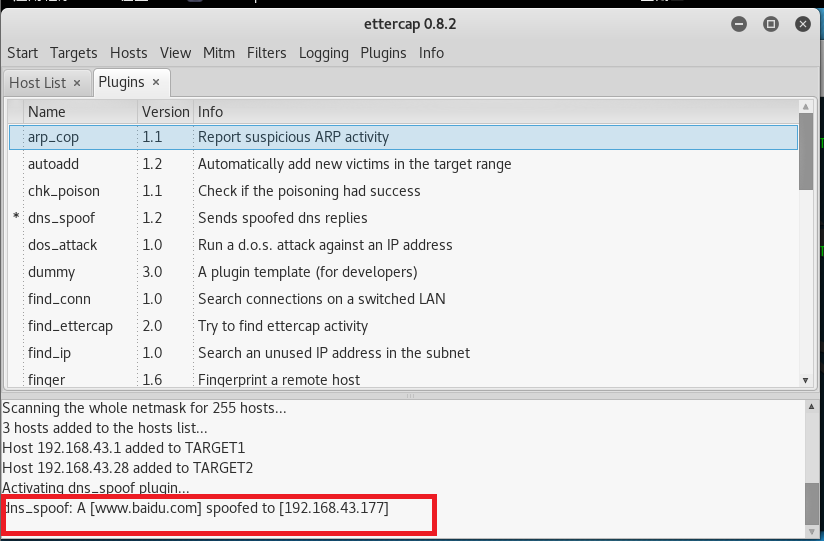

选择Plugins—>Manage the plugins,双击dns_spoof选择DNS欺骗的插件:

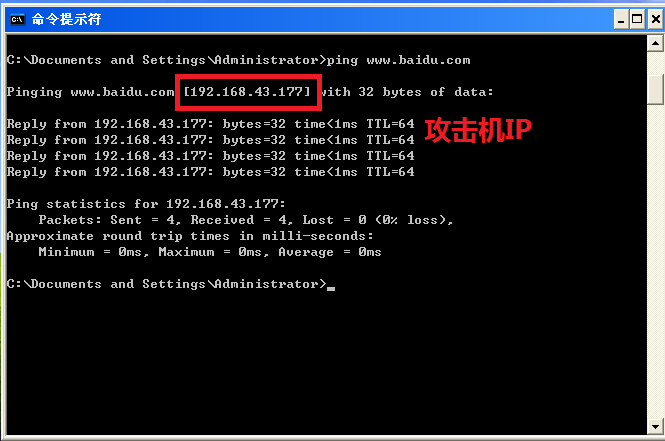

然后点击左上角的start选项开始嗅探,此时在靶机中用命令行ping www.mosoteach.cn会发现解析的地址是攻击机的IP地址:

此时在ettercap上也成功捕获一条访问记录:

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

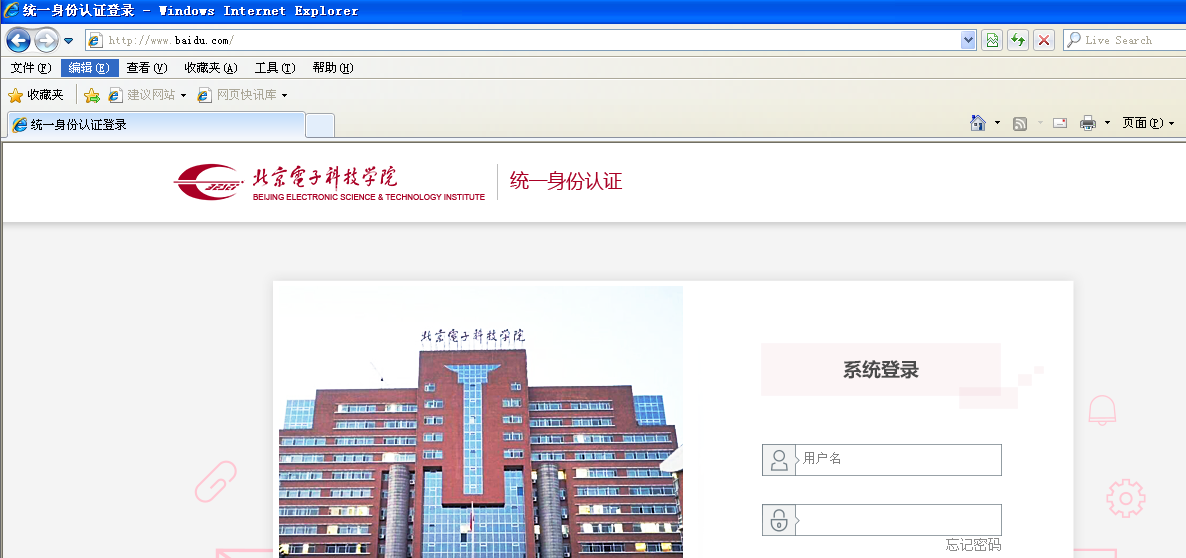

这里需要我们结合前两个实验来共同完成,首先利用实验一搭建一个钓鱼网站,这里我仍然使用的是教务中心的网址,来窃取用户的登录信息,接着我们按照实验二的步骤控制靶机的网络访问,将一些网址导向到自己的IP,当靶机访问这些网址的时候就会直接跳转到自己的钓鱼网站上。

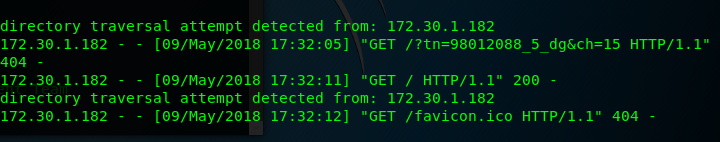

在靶机打开我设置的那两个网址之一,直接跳转到我的钓鱼网站。

设置成功!我们在ettercap上可以看到捕捉到的访问记录:

setoolkit上也有:

到这里就完成啦~

2.1.基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

- 答:比如在公共场合连接公共WiFi,或者点开邮件、聊天软件中的未知链接。

(2)在日常生活工作中如何防范以上两攻击方法

答:

- 首先最简单的一点就是在生活中面对公共WIFI要小心,不要轻易的使用,其次就是用于你的电脑等设备的一些防范方法。- 保护内部设备:像这样的攻击大多数都是从网络内部执行攻击的,如果你的网络设备很安全,那么那些感染的主机就很难向你的设备发动欺骗攻击。 - 使用入侵检测系统:只要正确部署和配置,使用入侵检测系统就可以检测出大部分形式的ARP缓存中毒攻击和DNS欺骗攻击。

2.2.实践总结与体会

每完成一次实验都会让我们意识到在科技高速发展的时代,保护自己的信息安全是非常非常非常重要的一件事情,同时也是很难做到的一件事情。也正因如此,我们在生活中才更应该提高警惕,决不能以为这些事情都离我们很远,其实就发生在我们的身边。

网络对抗技术 2017-2018-2 20152515 Exp7 信息搜集与漏洞扫描的更多相关文章

- 网络对抗技术 2017-2018-2 20152515 Exp6 信息搜集与漏洞扫描

1.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法.包括: (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服务的 ...

- 2018-2019-2 20165232 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165232 <网络对抗技术> Exp6 信息搜集与漏洞扫描 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容. 各种搜索技巧的应 D ...

- 2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描 实验目标 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术: 主机发现.端口扫描.O ...

- 2018-2019-2 20165221 【网络对抗技术】-- Exp6 信息搜集与漏洞扫描

2018-2019-2 20165221 [网络对抗技术]-- Exp6 信息搜集与漏洞扫描 目录 1. 实践目标 2. 实践内容 3. 各种搜索技巧的应用 a. 搜索网址的目录结构 b.使用IP路由 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165325 <网络对抗技术> Exp6 信息搜集与漏洞扫描 实验内容(概要) 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术 ...

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描 - 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口 ...

- 2018-2019-2 20165235 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165235 <网络对抗技术> Exp6 信息搜集与漏洞扫描 1.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 2.实践内容 (1)各种搜索技巧的应 ...

- 网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描

网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服 ...

- 2018-2019-2 网络对抗技术 20165225 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165225 Exp6 信息搜集与漏洞扫描 实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.O ...

随机推荐

- 网站与phpwind用户同步的方法

搭建了一个个人网站,希望使用phpwind来完成论坛功能.但很快就发现存在用户同步的问题,我的网站已经有了用户管理功能, phpwind论坛也有.因此用户同步注册,登陆和注销是必须要实现的. 网上说可 ...

- 【three.js练习程序】鼠标滚轮缩放

<!DOCTYPE html> <html> <head> <meta charset="utf-8"> <title> ...

- Jenkins自动化打包配置

具体流程不细讲,教程很多 * 环境配置: * xmapp安装 * Jenkins.war丢到Tomcat目录中,配置Jenkins * 宿主机安装jdk,gradle,配置环境变量(在Jenkins的 ...

- React 组件 API

React 组件 API 在本章节中我们将讨论 React 组件 API.我们将讲解以下7个方法: 设置状态:setState 替换状态:replaceState 设置属性:setProps 替换属性 ...

- 用JS实现判断iframe是否加载完成

本文出至:新太潮流网络博客 var iframe = document.createElement("iframe"); iframe.src = "blog.iinu. ...

- [原创]RedHat 安装MySQL数据库

朋友购买了阿里云的服务器,服务器上自带有CentOS操作系统,但是开发软件需要自己安装,接下来将介绍本地RedHat Linux 5.10虚拟机上搭建Mysql数据库. 一.软件准备 (1)jdk-6 ...

- HttpWebRequest抓取网页内容与直接输入URL得到的内容不一致!球大神帮忙!!

一.前言 我在做一个百度收录情况查询的软件,就是通过软件来批量查询文章链接是否被百度收录,主要是用来查询某个网址的收录次数还有网站的排行数,思路是借鉴别人的. 二.问题描述 首先需要考虑的是能够支持哪 ...

- .NET笔试题集(四)

转载于:http://www.cnblogs.com/ForEvErNoME/archive/2012/09/10/2678727.html 1.请你简单的说明数据库建立索引的优缺点 使用索引可以加快 ...

- Freemarket语法

<#--freemarker HashMap取值--> <#assign maps={"1":"张三丰","2":&quo ...

- 使用mysqldump备份时为什么要加上 -q 参数(5.7默认为on)

使用mysqldump备份时为什么要加上 -q 参数(5.7默认为on) 写在前面:我们在使用mysqldump备份数据时,请一定记住要加上 -q 参数,后果可能是很严重的,不要给自己挖坑哦. 先来看 ...