Spring Security OAuth 笔记

1 单点登录

关于单点登录的原理,我觉得下面这位老哥讲的比较清楚,有兴趣可以看一下,下面我把其中的重点在此做个笔记总结

https://juejin.cn/post/6844904079274197005

主流的单点登录都是基于共享 cookie 来实现的

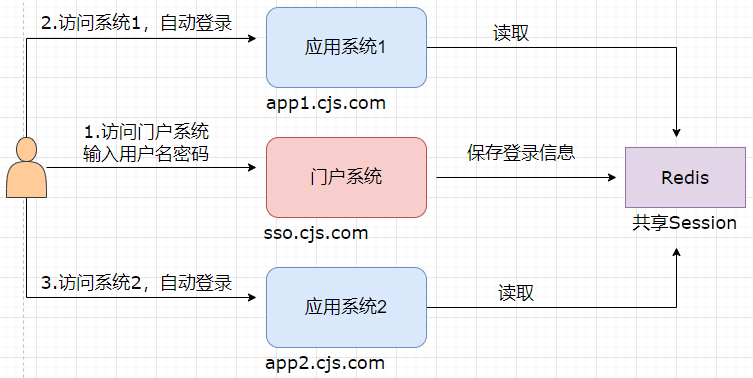

1.1 同域单点登录

适用场景:都是企业内部系统,所有系统都适用同一个一级域名,并通过不同的二级域名区分

举个例子:公司有一个一级域名cjs.com,我们有三个系统需要实现单点登录,分别是门户系统(sso.cjs.com)、应用系统1(app1.cjs.com)、应用系统2(app2.cjs.com)

核心原理:

- 门户系统设置 Cookie 的 domain 为一级域名也就是 cjs.com,这样就可以共享门户的 Cookie 给所有的使用该域名(xxx.cjs.com)的系统

- 使用 Spring Session 等技术让所有系统共享 Session

- 所有登录都跳转到门户系统去登录,也就说门户系统有两个页面就够了:登录页(login.html)和首页(index.html)。通过首页链接可以进入到各子业务系统。

- 可以在加一层网关(Spring Cloud Gateway)

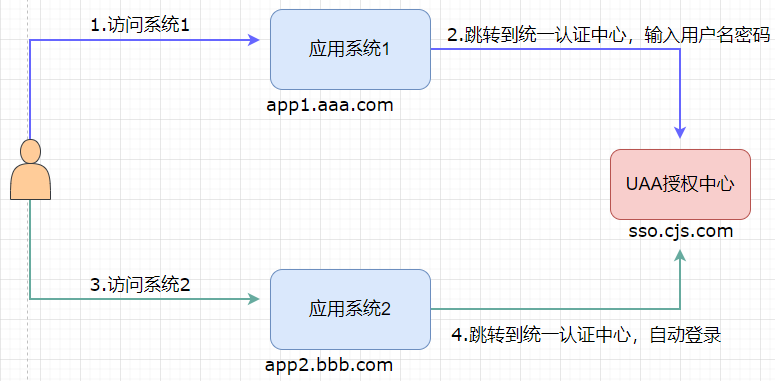

1.2 跨域单点登录

由于域名不一样不能共享 Cookie 了,这样就需要通过一个单独的授权服务(UAA)来做统一登录,并基于共享UAA的 Cookie 来实现单点登录。

举个例子:公司接到一个大项目,把其中部分系统外包给第三方来做,或者直接采购第三方服务商的系统,或者是子业务系统1采购服务商A的系统,子系统2采购B服务商的系统。无论什么情况,总之系统集成就需要单点登录。

核心原理:

- 用户访问系统1,如果未登录,则跳转到UAA系统请求授权,并输入用户名/密码完成登录

- 登录成功后UAA系统把登录信息保存到 Session 中,并在浏览器写入域为 sso.com 的 Cookie

- 用户访问系统2,如未登录,则跳转到UAA系统请求授权

- 由于是跳转到UAA系统的域名 sso.com 下,所以能通过浏览器中UAA的 Cookie 读取到 Session 中之前的登录信息完成单点登录

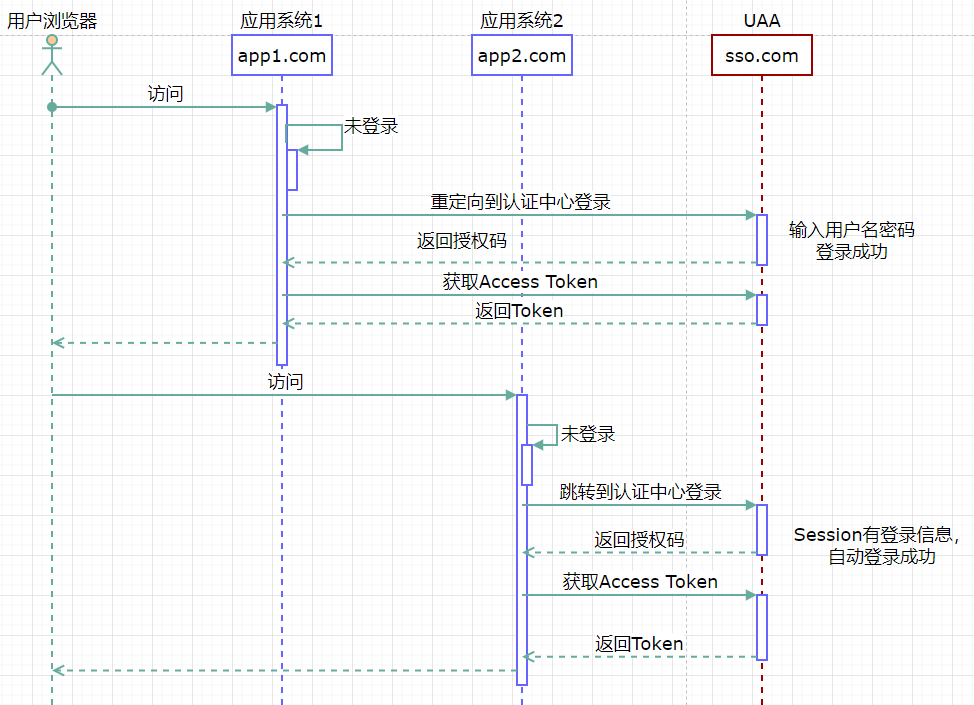

1.3 基于OAuth2的跨域单点登录

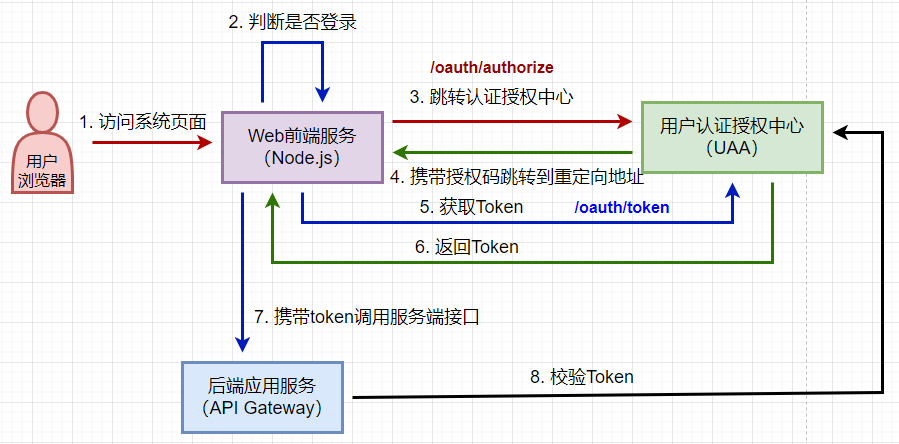

1.4 前后端分离的跨域单点登录

前后端分离的核心概念是后端仅返回前端所需的数据,不再渲染HTML页面,前端HTML页面通过AJAX调用后端的RESTFUL API接口并使用JSON数据进行交互

跨域间的前后端分离项目也是基于共享统一授权服务(UAA)的cookie来实现单点登录的,但是与非前后分离不一样的是存在以下问题需要解决

- 没有过滤器/拦截器,需要在前端判断登录状态

- 需要自己实现oauth2的授权码模式交互逻辑

- 需要解决安全性问题,oauth2的clientSecret参数放在前端不安全

补充:前端获取授权码

- redirect_uri写前端地址

- 重定向到前端页面,页面获取到授权码code,拿code换token

示例参考:

http://localhost:9000/callback.html?code=xxx

<!DOCTYPE html>

<html lang="zh">

<head>

<meta charset="UTF-8">

<title>Title</title>

<script type="text/javascript" src="jquery-3.6.0.min.js"></script>

<script>

/**

* 获取指定请求参数的值

* @param name 请求参数名称

* @returns {string|null}

*/

function getQueryParameter(name) {

let queryString = window.location.search.substring(1);

let params = queryString.split("&");

for (let i = 0; i < params.length; i++) {

let pair = params[i].split("=");

if (name == pair[0]) {

return pair[1];

}

}

return null;

}

/**

* 获取指定请求参数的值

* @param name 请求参数名称

* @returns {string|null}

*/

function getUrlParameter(name) {

let reg = new RegExp("(^|&)" + name + "=([^&]*)(&|$)");

let queryString = window.location.search.substring(1);

let result = queryString.match(reg);

if (null != result) {

return unescape(result[2])

}

return null;

}

let authorizationCode = getUrlParameter("code");

$.post("http://localhost:8081/auth/oauth/token", {

grant_type: "authorization_code",

code: authorizationCode,

redirect_uri: "http://localhost:9000/callback.html"

}, function (resp) {

console.log(resp);

sessionStorage.setItem("token", resp.access_token);

});

</script>

</head>

<body> </body>

</html>

2 Spring Security OAuth 2.0迁移指南

从 Spring Security 5.2.x 开始,OAuth 2.0 Clients 和 Resource Servers 已经从 Security OAuth 2.x 迁移到 从 Spring Security,而且 Spring Security 不再提供 Authorization Server 的支持。

总之呢,Spring Security OAuth这个项目以后就处于维护状态了,不会再更新了,建议使用Spring Security

迁移以后,很多地方都不一样了,就我注意到的说下几点变化

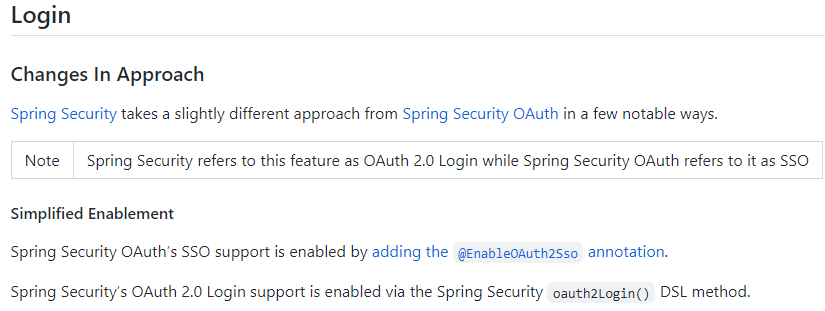

首先,以前单点登录使用@EnableOAuth2Sso注解,现在推荐使用oauth2Login()方法

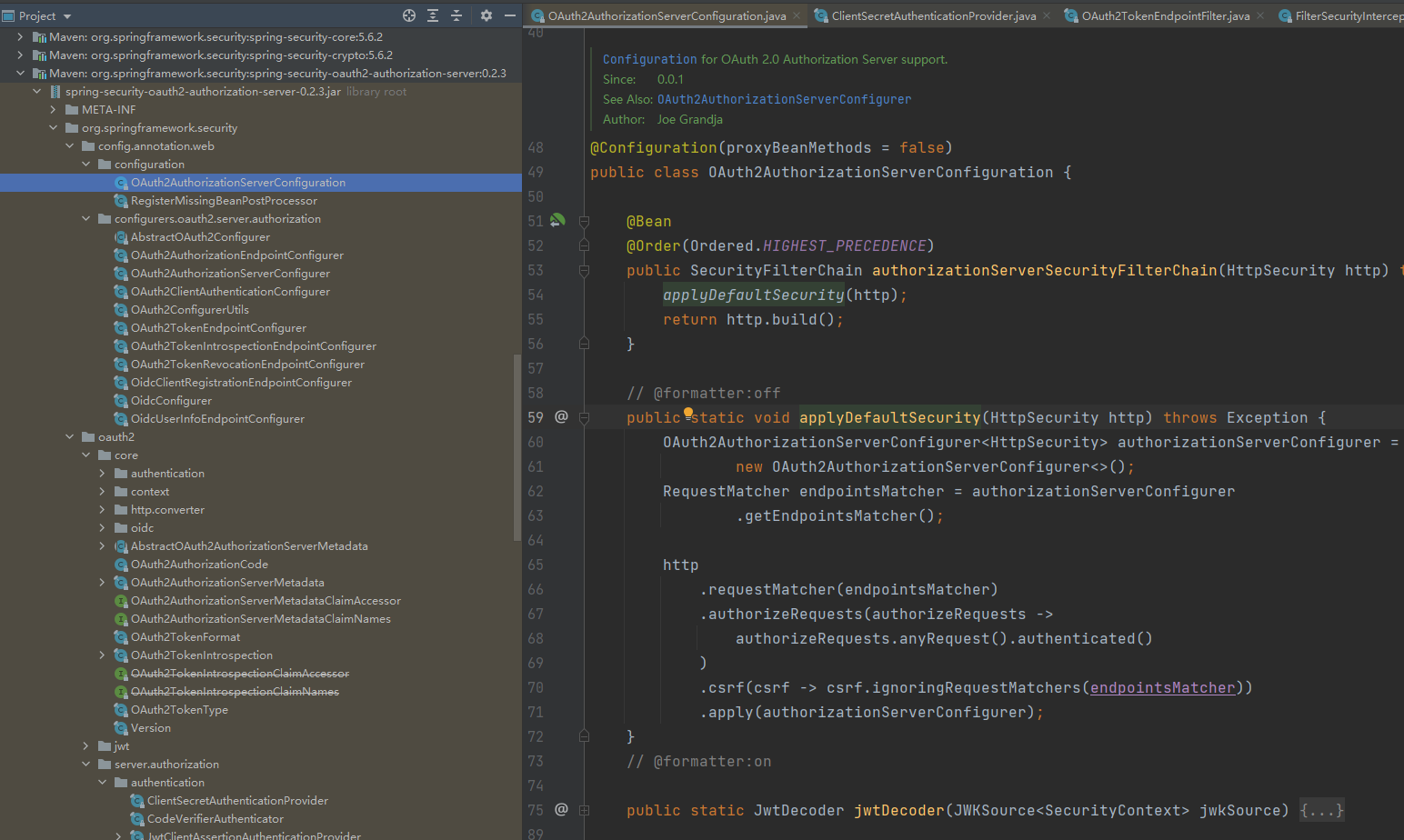

其次,授权服务器的写法不一样了

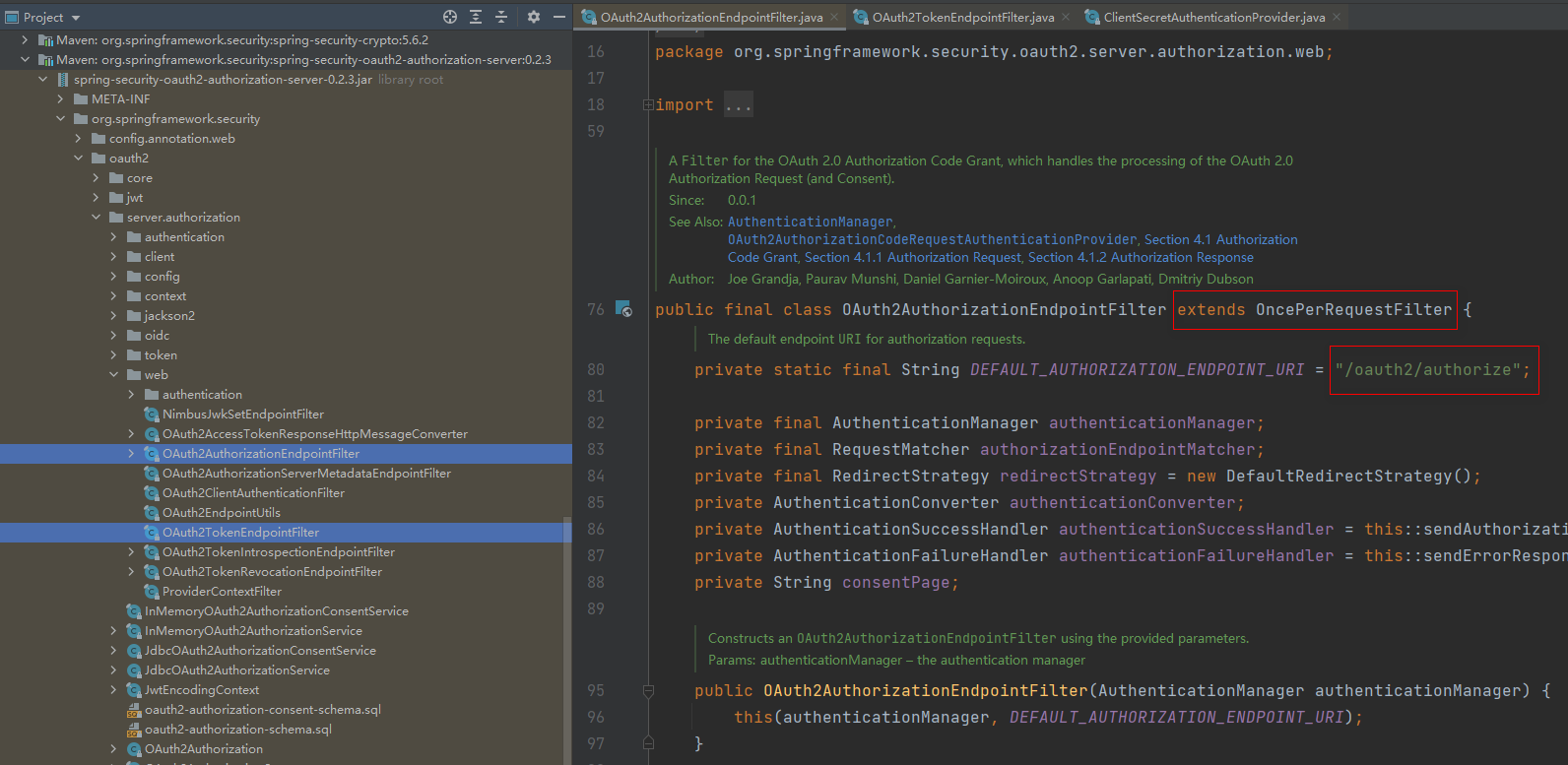

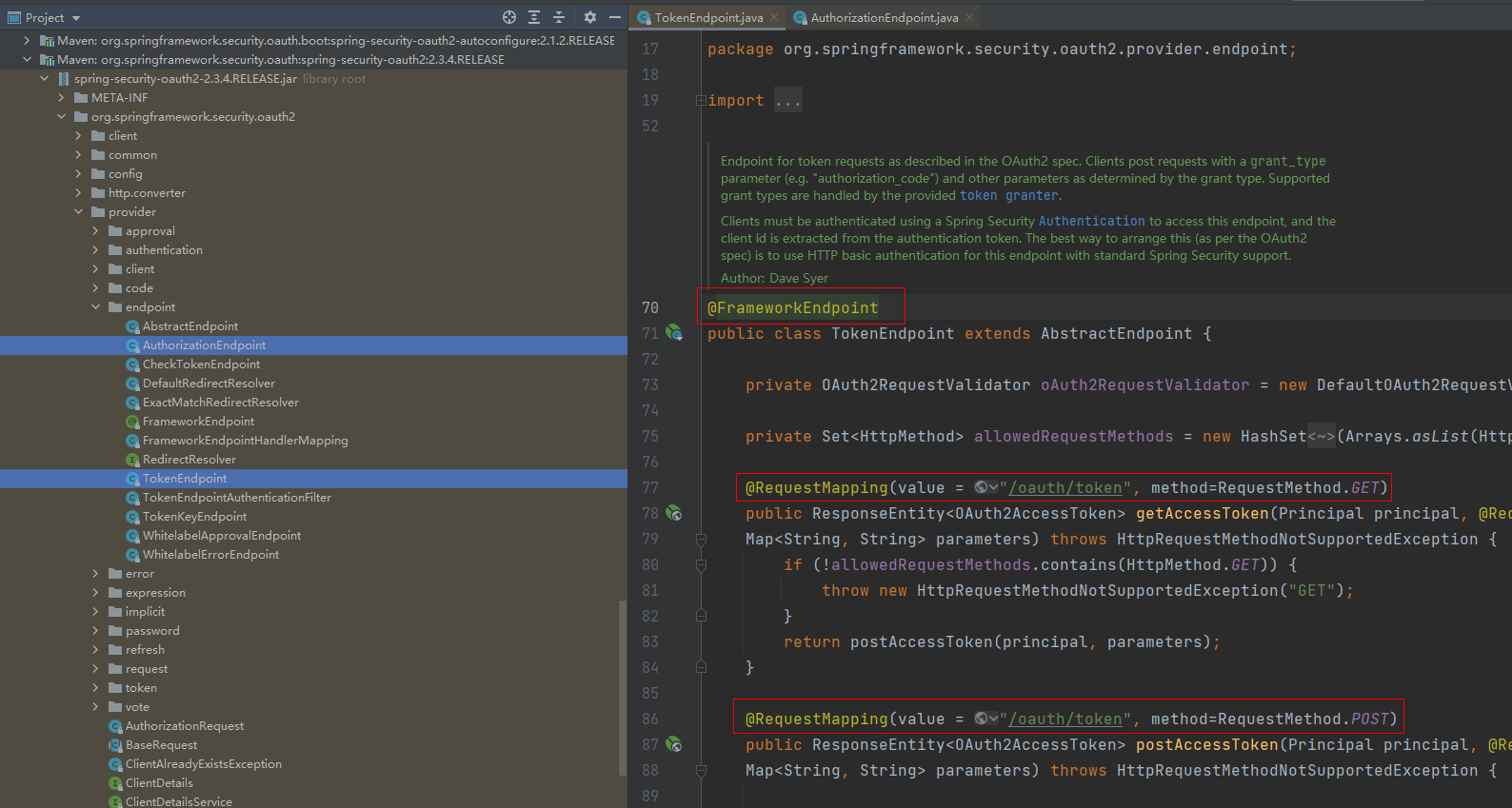

默认的端点都变成 /oauth2 开头了

更多变化可以阅读源码,亦可参见 OAuth 2.0 Features Matrix 查看二者支持的特性

3 @EnableOAuth2Sso的作用

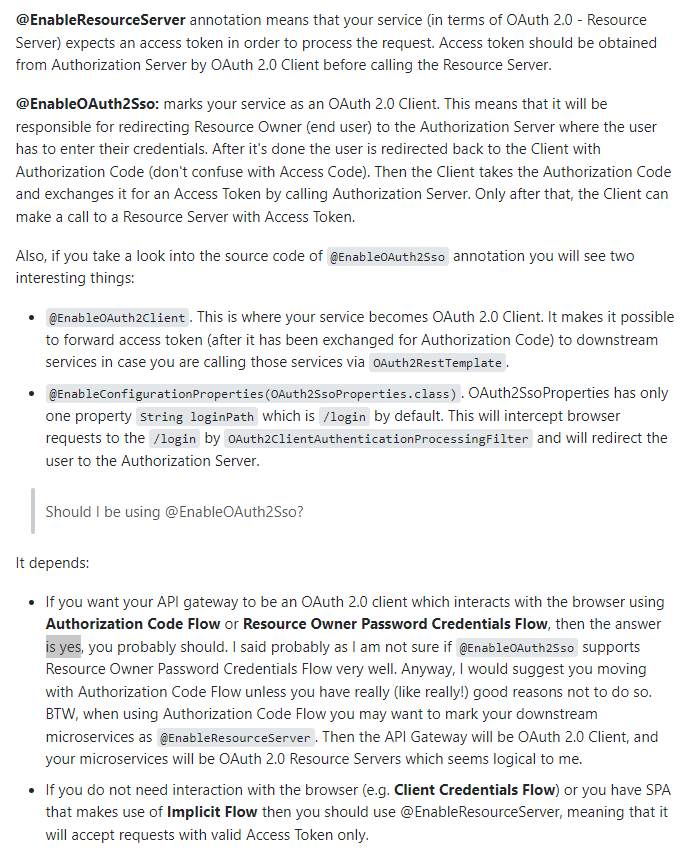

@EnableOAuth2Sso: 标记服务作为一个OAuth 2.0客户端。这意味着它将负责将资源所有者(最终用户)重定向到授权服务器,在那里用户必须输入他们的凭据。完成后,用户被重定向回客户端,并携带授权码。然后,客户端获取授权码,并通过调用授权服务器以获取访问令牌。只有在此之后,客户端才能使用访问令牌调用资源服务器。

4 补充:根据pid递归查找子机构

package com.soa.supervision.gateway.service.impl;

import com.alibaba.fastjson.JSON;

import com.soa.supervision.gateway.entity.SysDept;

import com.soa.supervision.gateway.repository.SysDeptRepository;

import com.soa.supervision.gateway.service.SysDeptService;

import org.apache.commons.lang3.StringUtils;

import org.springframework.data.redis.core.StringRedisTemplate;

import org.springframework.stereotype.Service;

import org.springframework.util.CollectionUtils;

import javax.annotation.Resource;

import java.util.ArrayList;

import java.util.List;

import java.util.concurrent.TimeUnit;

/**

* 机构表 服务实现类

*

* @author ChengJianSheng

* @since 2022-03-08

*/

@Service

public class SysDeptServiceImpl implements SysDeptService {

private static final String CACHE_PREFIX = "DEPT:";

@Resource

private SysDeptRepository sysDeptRepository;

@Resource

private StringRedisTemplate stringRedisTemplate;

/**

* 递归 向下查找当前机构的所有子机构

*/

@Override

public List getAllByPid(Integer pid, List list) {

List subDeptIdList = sysDeptRepository.findIdByPid(pid);

if (CollectionUtils.isEmpty(subDeptIdList)) {

return new ArrayList<>();

} else {

list.addAll(subDeptIdList);

subDeptIdList.forEach(e->{

getAllByPid(e, list);

});

}

return list;

}

@Override

public String getSubDeptIdListByPid(Integer pid) {

String key = CACHE_PREFIX + pid;

String val = stringRedisTemplate.opsForValue().get(key);

if (StringUtils.isBlank(val)) {

synchronized (SysDept.class) {

if (StringUtils.isBlank(val)) {

List deptIds = getAllByPid(pid, new ArrayList<>());

deptIds.add(pid);

val = JSON.toJSONString(deptIds);

stringRedisTemplate.opsForValue().set(key, val, 1, TimeUnit.HOURS);

}

}

}

return val;

}

}

package com.soa.supervision.gateway.repository;

import com.soa.supervision.gateway.entity.SysDept;

import org.springframework.data.jpa.repository.JpaRepository;

import org.springframework.data.jpa.repository.Query;

import org.springframework.data.repository.query.Param;

import java.util.List;

/**

* @Author ChengJianSheng

* @Date 2022/3/8

*/

public interface SysDeptRepository extends JpaRepository {

@Query(value = "SELECT id FROM sys_dept WHERE pid = :pid", nativeQuery = true)

List findIdByPid(@Param("pid") Integer pid);

}

5 有用的文档

Spring Security相关

- https://docs.spring.io/spring-security/reference/index.html

- https://docs.spring.io/spring-security/reference/servlet/index.html

- https://docs.spring.io/spring-security/reference/servlet/oauth2/index.html

- https://github.com/spring-projects/spring-security-samples/tree/main

- https://github.com/spring-projects/spring-security-samples/tree/main/servlet/spring-boot/java

- https://github.com/spring-projects/spring-security-samples/tree/5.6.x/servlet/spring-boot/java/oauth2/login

- https://github.com/spring-projects/spring-security/wiki/OAuth-2.0-Migration-Guide

- https://github.com/jgrandja/spring-security-oauth-5-2-migrate

Spring Boot OAuth相关

Spring Security OAuth 笔记的更多相关文章

- Spring Security OAuth笔记

因为工作需要,系统权限安全方面可能要用到Spring Security OAuth2.0,所以,近几天了解了一下OAuth相关的东西.目前好像还没有系统的学习资料,学习主要是通过博客,内容都是大同小异 ...

- Spring Security + OAuth系统环境搭建(一)

最近在做权限管理系统的重构工作,系统基于Spring Security + OAuth架构,整体架构.技术和之前调研的结果差不多,架构调研时有在这篇博客做过简单记录“Spring Cloud微服务下的 ...

- SpringBoot + Spring Security 学习笔记(五)实现短信验证码+登录功能

在 Spring Security 中基于表单的认证模式,默认就是密码帐号登录认证,那么对于短信验证码+登录的方式,Spring Security 没有现成的接口可以使用,所以需要自己的封装一个类似的 ...

- SpringBoot + Spring Security 学习笔记(三)实现图片验证码认证

整体实现逻辑 前端在登录页面时,自动从后台获取最新的验证码图片 服务器接收获取生成验证码请求,生成验证码和对应的图片,图片响应回前端,验证码保存一份到服务器的 session 中 前端用户登录时携带当 ...

- Spring Security OAuth 2.0

续·前一篇<OAuth 2.0> OAuth 2.0 Provider 实现 在OAuth 2.0中,provider角色事实上是把授权服务和资源服务分开,有时候它们也可能在同一个应用中, ...

- Spring Security OAuth 2开发者指南译

Spring Security OAuth 2开发者指南译 介绍 这是用户指南的支持OAuth 2.0.对于OAuth 1.0,一切都是不同的,所以看到它的用户指南. 本用户指南分为两部分,第一部分为 ...

- 【微服务】 数据库案例理解Spring Security OAuth

突然被问,你是做技术的怎么不走技术路线呢?是啊~仔细想想至今做了这么多年的技术,研发过的系统&产品五花八门,涉及到的领域各行各业:政府.军队.公安.国安.石油&石化.金融.教育.华为等 ...

- Spring Security OAuth 格式化 token 输出

个性化token 背景 上一篇文章<Spring Security OAuth 个性化token(一)>有提到,oauth2.0 接口默认返回的报文格式如下: { "ac ...

- Spring Security OAuth正式终止维护,已从官网下架

Spring Security团队正式宣布Spring Security OAuth终止维护. 目前官网的主页已经高亮提醒彻底停止维护. 旧的Spring Security OAuth项目终止到2.5 ...

随机推荐

- JavaWeb-前端基础

前端基础 前端:我们网站的页面,包括网站的样式.图片.视频等一切用户可见的内容都是前端的内容. 后端:处理网站的所有数据来源,比如我们之前从数据库中查询数据,而我们查询的数据经过处理最终会被展示到前端 ...

- linux多进/线程编程(2)—— fork函数和进程间“共享”数据

参考: 1.博客1:https://www.pianshen.com/article/4305691855/ fork:在原进程的基础上"分叉"出一个子进程,即创建一个子进程. N ...

- Python第一讲以及计算机基础

本周课程安排 python基础(五天) 下周课程安排 tableau图形化表制作 下下周课程安排 spss 今日内容概要 计算机发展史 计算机主要硬件 编程与编程语言 python解释器及IDE编辑器 ...

- 矩池云助力科研算力免费上"云",让 AI 教学简单起来

矩池云是一个专业的国内深度学习云平台,拥有着良好的深度学习云端训练体验,和高性价比的GPU集群资源.而且对同学们比较友好,会经常做一些大折扣的活动,最近双十一,全场所有的RTX 2070.Platin ...

- 当我们看到phpinfo时在谈论什么

我们在渗透测试的过程中,如果存在phpinfo界面,我们会想到什么? 大部分内容摘抄自:https://www.k0rz3n.com/2019/02/12/PHPINFO 中的重要信息/ 关于phpi ...

- [Java编程思想] 第二章 一切都是对象

第二章 一切都是对象 2.1 用引用操纵对象 创建一个String引用: String s; 这里所创建的只是引用,并不是对象. 创建一个引用的同时便初始化: String s = &qu ...

- 一致性 hash 环

一致性 hash 环 最近做项目 做了一个分发器 ,需要 根据请求携带的参数 把请求分发到 不同的服务器上面,最终我选择使用 一致性hash 环 来实现 ,本篇 就主要讲解一下 一致性hash环 它的 ...

- Java 程序性能问题

● 1. 尽量在合适的场合使用单例 使用单例可以减轻加载的负担,缩短加载的时间,提高加载的效率,但并不是所有地方都适用于单例,简单来说,单例主要适用于以下三个方面: 第一,控制资源的使用,通过线程同步 ...

- Div+CSS 定位 Position

position 属性规定应用于元素的定位方法的类型(static.relative.fixed.absolute 或 sticky). position: static;HTML 元素默认情况下的定 ...

- KVM 虚拟化基本知识,virtio工作原理

KVM虚拟化的基本知识,virtio的工作流程及原理,virtio-vhost, virtio-vhost-user pci 配置空间,是谁在kick 写pci配置空间的?又是通过什么机制通知给qem ...