net-snmp 自定义OID利用脚本获取值

两种办法:

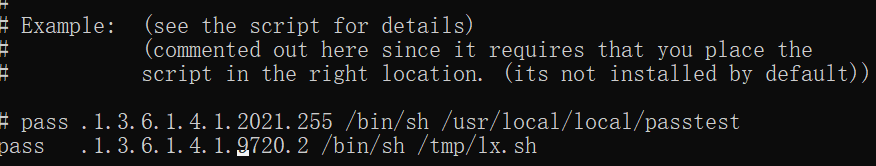

1)pass方式

/etc/snmp/snmpd.conf

写脚本

脚本需要注意:要连续输出三行:1、OID 2、类型 3、值

如果不按照这个规定,直接输出值,将会报错。

检查

第二种方法:extend方法

/etc/snmp/snmpd.conf最后增加一行:

extend .1.3.6.1.4.1.9721.2 mylx /usr/bin/bash /tmp/lx.sh

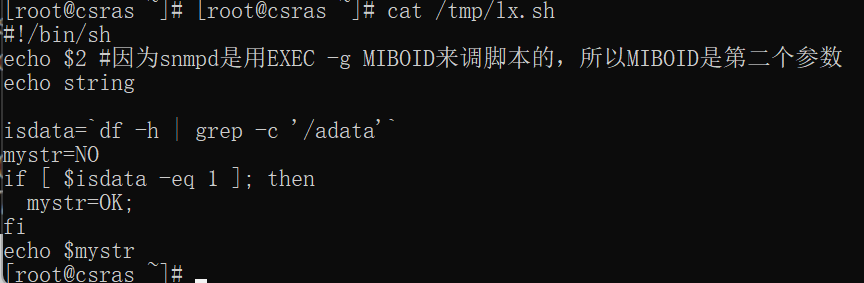

写脚本(直接输出,不必象pass方式那样有规定)

#!/bin/sh

#echo $2 #因为snmpd是用EXEC -g MIBOID来调脚本的,所以MIBOID是第二个参数

#echo string isdata=`df -h | grep -c '/adata'`

mystr=NO

if [ $isdata -eq 1 ]; then

mystr=OK;

fi

echo $mystr

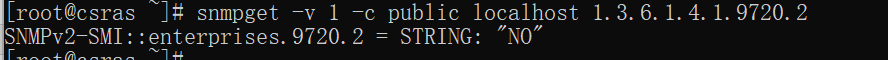

但是,这里定义的OID并不是可以直接引用的OID,具体引用值需要snmpwalk跑一下

.1.3.6.1.4.1.9721.2.1.0 = INTEGER: 1

.1.3.6.1.4.1.9721.2.2.1.2.4.109.121.108.120 = STRING: "/usr/bin/bash"

.1.3.6.1.4.1.9721.2.2.1.3.4.109.121.108.120 = STRING: "/tmp/lx.sh"

.1.3.6.1.4.1.9721.2.2.1.4.4.109.121.108.120 = ""

.1.3.6.1.4.1.9721.2.2.1.5.4.109.121.108.120 = INTEGER: 5

.1.3.6.1.4.1.9721.2.2.1.6.4.109.121.108.120 = INTEGER: 1

.1.3.6.1.4.1.9721.2.2.1.7.4.109.121.108.120 = INTEGER: 1

.1.3.6.1.4.1.9721.2.2.1.20.4.109.121.108.120 = INTEGER: 4

.1.3.6.1.4.1.9721.2.2.1.21.4.109.121.108.120 = INTEGER: 1

.1.3.6.1.4.1.9721.2.3.1.1.4.109.121.108.120 = STRING: "NO"

.1.3.6.1.4.1.9721.2.3.1.2.4.109.121.108.120 = STRING: "NO"

.1.3.6.1.4.1.9721.2.3.1.3.4.109.121.108.120 = INTEGER: 1

.1.3.6.1.4.1.9721.2.3.1.4.4.109.121.108.120 = INTEGER: 0

.1.3.6.1.4.1.9721.2.4.1.2.4.109.121.108.120.1 = STRING: "NO"

net-snmp 自定义OID利用脚本获取值的更多相关文章

- 自学Zabbix11.6 Zabbix SNMP自定义OID

点击返回:自学Zabbix之路 点击返回:自学Zabbix4.0之路 点击返回:自学zabbix集锦 自学Zabbix11.6 Zabbix SNMP自定义OID 为什么要自定义OID? 前面已经讲过 ...

- (39)zabbix snmp自定义OID nginx监控实例

为什么要自定义OID? 前面的文章已经讲过zabbix如何使用snmp监控服务器,但是他有一个很明显的局限性:只能监控定义好的OID项目 假如我们想知道nginx进程是否在运行?在没有zabbix a ...

- snmp自定义OID与文件下载----服务器端配置

客户端使用命令工具:snmpwalk 服务端开启服务 snmp service.下载安装 net-snmp. 最近做了一些工作,记性较差感觉还是记下来比较好,毕竟网上能查到的有用的资料太少了. 自定义 ...

- 利用脚本获取mysql的tps,qps等状态信息

#!/bin/bash mysqladmin -uroot -p'123456' extended-status -i1|awk 'BEGIN{local_switch=0;print "Q ...

- Python 调用snmp自定义OID实现监控

http://kkkkkk.blog.51cto.com/468162/1172726 http://blog.csdn.net/mirahs/article/details/49619729

- label标签利用jquery获取值得方式为$("#message").html()

label标签利用jquery获取值的方式为$("#message").text(), 赋值的方式为:$("message").html("北京欢迎你 ...

- 工控随笔_02_西门子_WinCC的IO域利用C脚本返回值

WinCC的输入输出域用来显示信息或者接受操作人员的输入.当作为显示功能时,只有直接的变量连接 才能正常的显示,如果使用动态对话框进行设置且用了表达式则不能正确显示. 但是有时候我们在WinCC变量管 ...

- Django学习——Django settings 源码、模板语法之传值、模板语法之获取值、模板语法之过滤器、模板语法之标签、自定义过滤器、标签、inclusion_tag、模板的导入、模板的继承

Django settings 源码 """ 1.django其实有两个配置文件 一个是暴露给用户可以自定义的配置文件 项目根目录下的settings.py 一个是项目默 ...

- shell脚本获取mysql插入数据自增长id的值

shell脚本获取mysql插入数据自增长id的值 在shell脚本中我们可以通过last_insert_id()获取id值,但是,需要注意的是,该函数必须在执行插入操作的sql语句之后,立即调用,否 ...

- CTF必备技能丨Linux Pwn入门教程——利用漏洞获取libc

Linux Pwn入门教程系列分享如约而至,本套课程是作者依据i春秋Pwn入门课程中的技术分类,并结合近几年赛事中出现的题目和文章整理出一份相对完整的Linux Pwn教程. 教程仅针对i386/am ...

随机推荐

- 根据两点经纬度计算两点间距离 js

getDistance(lat1, lng1, lat2, lng2) { let radLat1 = lat1 * Math.PI / 180.0; let radLat2 = lat2 * Mat ...

- 基于Sobel算子的图像边缘检测

索贝尔算子(Sobeloperator)主要用于获得数字图像的一阶梯度,是一种离散性差分算子.它是prewitt算子的改进形式,改进之处在于sobel算子认为,邻域的像素对当前像素产生的影响不是等价的 ...

- js单线程工作

http://www.ruanyifeng.com/blog/2014/10/event-loop.html#comment-390185

- Jenkins自动化部署(linux环境)---安装篇

1.安装java yum install java 2.安装Jenkins wget -O /etc/yum.repos.d/jenkins.repo http://pkg.jenkins-ci.or ...

- Google big query - 怎么创建临时表/create temp table

Creating a temporary table The following example creates a temporary table named Example and inserts ...

- 特别好用的题库(oj)

tk.hustoj.com 每次做题时,我都会对"外部导入"这四个字感到迷惑: 这些题,究竟是从哪里"导入"的? 我们不为而知...... 直到后来...... ...

- esxi虚拟机定时创建快照

1.vim-cmd vmsvc/getallvms 列出所有虚拟机信息 2.获取需要备份的虚拟机的Vmid 3.执行快照 vim-cmd vmsvc/snapshot.create Vmid $( ...

- rest-assured:JUnit5中接口测试参数化的支持之利用EnumSource检查用户消息是否包含特定字段(JSON path $ doesn't match.)

代码:package ghcdgj.restful.framework;import static org.junit.jupiter.api.Assertions.*;import static i ...

- node_modules/canvas npm ERR! command failed

Installing packages. This might take a couple of minutes.Installing react, react-dom, and react-scri ...

- h5项目

h5项目,用vue3,用vite搭建就好,是一个新的项目. 接口还在开发,可以用mock模拟. 现有信息:接口url,ui-url,原型url(各部分的交互关系)