HTTP:聊一聊HTTPS

一、什么是https

https是http的升级,因为http是明文传输的,所以非常不安全,https在http的基础上进行了数据加密。

二、https的加密方式

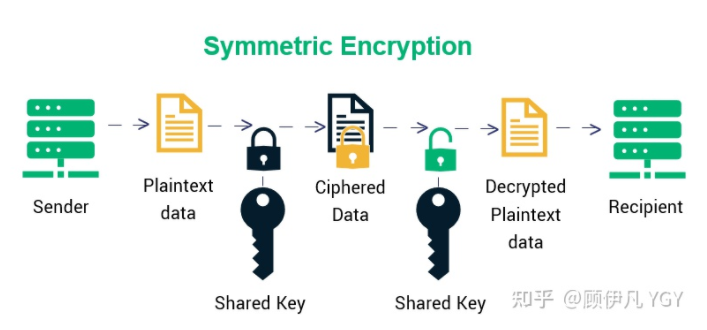

1.对称加密

服务端会给客户端发送一个key,客户端利用key来进行数据加密,传输给服务端,服务端再用key进行解密。

但是这样黑客依然可以利用劫持key来或者数据

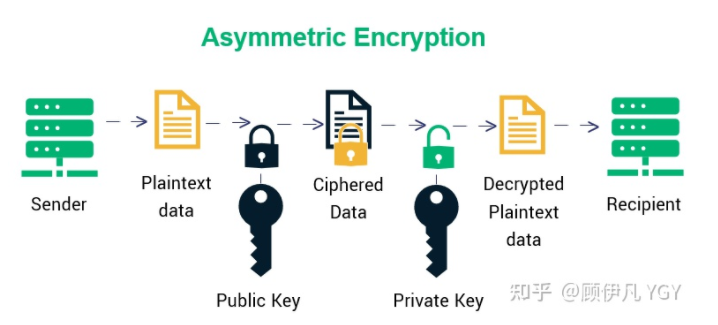

2.非对称加密

非对称加密是有一个私钥和一个公钥,服务器会把私钥发给客户端,客户端用来加密传输给服务器,服务器利用公钥进行解密,这样黑客即便是劫持了私钥,也不能解密数据

三、https会同时使用对称和非对称加密方式

原因是为了节省成本

先看看两种加密的运行方式:

1.服务器会先利用非对称方式给客户端发动一个公钥

2.客户端利用公钥加密A并传给服务端

3.服务端利用私钥解密拿到A

4.这样客户端和服务端都有了A,也就是对称加密的KEY

5.服务端和客户端利用本地的A进行加密和解密,从而避免了A钥匙的泄露

这样的加密方式是不是很完美,然而还有漏洞,这就引出了安全证书

四、什么是安全证书

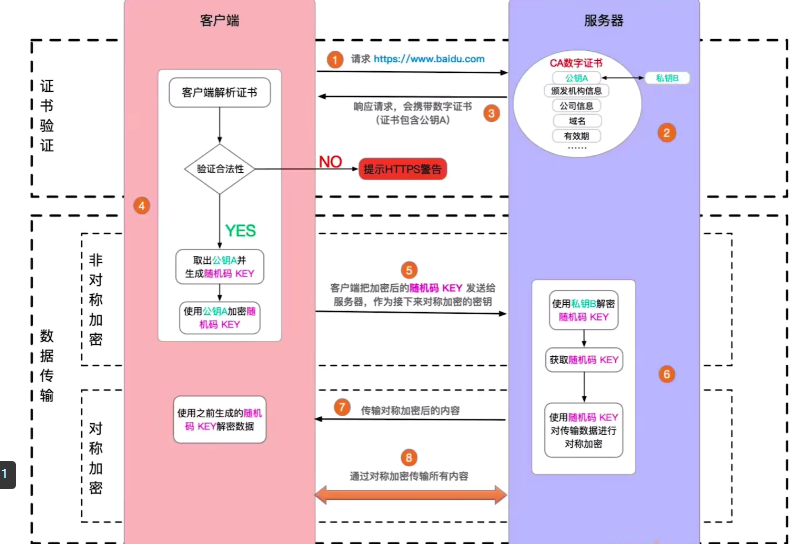

在使用对称和非对称加密的过程中看似无懈可击,但是黑客可以在刚开始劫持数据,给客户端发送伪造的私钥,客户端拿到假的私钥进行加密,黑客利用伪造的公钥进行解密,这就造成了数据泄露。

这时候利用第三方机构提供认证的安全证书作为媒介

1.服务器会先给浏览器发送安全证书

2.客户端解析安全证书并验证他的合法性

3.如果是合法的客户端就拿到了证书里的公钥对A加密并发送给服务器

4.服务器拿到加密的A利用私钥进行解密(非对称)

5.这样客户端和服务端都有了A,也就是对称加密的KEY(非对称)

4.服务端和客户端利用本地的A进行加密和解密,从而避免了A钥匙的泄露(对称)

五、最后来看一下https传输的全过程

HTTP:聊一聊HTTPS的更多相关文章

- TCP/IP协议族(三) 数字签名与HTTPS详解

前面几篇博客聊了HTTP的相关东西,今天就来聊一聊HTTPS的东西.因为HTTP协议本身存在着明文传输.不能很好的验证通信方的身份和无法验证报文的完整性等一些安全方面的确点,所以才有了HTTPS的缺陷 ...

- 十分钟了解HTTPS

一.为什么要用HTTPS——HTTP协议的缺陷 通信使用明文(不加密),内容可能会被窃听 不能验证通信方的身份,所以请求和响应都有可能是攻击者发送的 数据包在由A到B的过程中,可能经历很多次路由转发, ...

- HTTPS 到底加密了什么?

关于 HTTP 和 HTTPS 这个老生常谈的话题,我们之前已经写过很多文章了,比如这篇<从HTTP到HTTPS再到HSTS>,详细讲解了 HTTP 和 HTTPS 的进化之路,对的没错, ...

- 【传输协议】TCP、IP协议族之数字签名与HTTPS详解

文章转载出自:https://blog.51cto.com/11883699/2160032 安全的获取公钥 细心的人可能已经注意到了如果使用非对称加密算法,我们的客户端A,B需要一开始就持有公钥,要 ...

- Https 安全传输的原理

序言 今天来聊一聊https 安全传输的原理. 在开始之前,我们来虚构两个人物, 一个是位于中国的张大胖(怎么又是你?!), 还有一个是位于米国的Bill (怎么还是你?!). 这俩哥们隔着千山万水, ...

- (转)一个故事讲完https

(转)一个故事讲完https 2 1 序言 今天来聊一聊https 安全传输的原理. 在开始之前,我们来虚构两个人物, 一个是位于中国的张大胖(怎么又是你?!), 还有一个是位于米国的Bill (怎 ...

- 通杀所有系统的硬件漏洞?聊一聊Drammer,Android上的RowHammer攻击

通杀所有系统的硬件漏洞?聊一聊Drammer,Android上的RowHammer攻击 大家肯定知道前几天刚爆出来一个linux内核(Android也用的linux内核)的dirtycow漏洞.此洞可 ...

- 【转载】聊一聊C#的Equals()和GetHashCode()方法

首先先谈一下Equals()这个方法: Equals()方法,来自于Object,是我们经常需要重写的方法.此方法的默认实现大概是这样的: public virtual bool Equals(obj ...

- 聊一聊Java字符串的不可变

前言 在 Java 开发中 String (字符串)对象是我们使用最频繁的对象,也是很重要的对象.正是使用得如此频繁,String 在实现层面上不断进行优化,从 Java6 到 Java7,再到 Ja ...

随机推荐

- wifi钓鱼

无线网络的加密方式和破解方式 1.WEP加密及破解 1).WEP加密方式 有线等效保密(wired euivalent pricacy,WEP)协议的使用RC4(rivest cipher4)串流加密 ...

- python3 爬虫 Scrapy库学习1

1生成项目:生成项目文件夹 scrapy startproject 项目名 2生成爬虫文件 scrapy genspider 爬虫名 指定域名 3进入items文件可以输入自己想要爬取的内容比如 te ...

- Java并发机制(7)--线程池ThreadPoolExecutor的使用

Java并发编程:线程池的使用整理自:博客园-海子-http://www.cnblogs.com/dolphin0520/p/3932921.html 1.什么是线程池,为什么要使用线程池: 1.1. ...

- 什么是Spring MVC框架的控制器?

控制器提供一个访问应用程序的行为,此行为通常通过服务接口实现.控制器解析用户输入并将其转换为一个由视图呈现给用户的模型.Spring用一个非常抽象的方式实现了一个控制层,允许用户创建多种用途的控制器.

- 什么是基于Java的Spring注解配置? 给一些注解的例子?

基于Java的配置,允许你在少量的 Java注解 的帮助下,进行你的大部分Spring配置而非通过XML文件. 以@Configuration 注解为例,它用来标记类可以当做一个bean的定义,被Sp ...

- redis 持久化有几种方式?

面试题 redis 的持久化有哪几种方式?不同的持久化机制都有什么优缺点?持久化机制具体底层是如何实现的? 面试官心理分析 redis 如果仅仅只是将数据缓存在内存里面,如果 redis 宕机了再重启 ...

- SpringBoot静态资源配置访问上传文件

使用SpringBoot项目开发上传文件的代码时,如果想访问已上传的文件,但处于测试阶段,而不想配置Nginx服务并启动这么繁琐,那么配置以下代码即可 @Override public void ad ...

- Redis 集群的主从复制模型是怎样的?

为了使在部分节点失败或者大部分节点无法通信的情况下集群仍然可用,所 以集群使用了主从复制模型,每个节点都会有 N-1 个复制品.

- 常见算法的时间复杂度(大O计数法)

定义 对于不同的机器环境而言,确切的单位时间是不同的,但是对于算法进行多少个基本操作(即花费多少时间单位)在规模数量级上却是相同的,由此可以忽略机器环境的影响而客观的反应算法的时间效率. 对于算法 ...

- Atomic 的实现原理

1.直接操作内存,使用Unsafe 这个类 2.使用 getIntVolatile(var1, var2) 获取线程间共享的变量 3.采用CAS的尝试机制(核心所在),代码如下: public fin ...