初探无线安全审计设备WiFi Pineapple Nano系列之PineAP

前言:

之前曾经介绍过国外无线安全审计设备The WiFi Pineapple Nano的SSLsplit模块和ettercap模块及实验。

在玩WiFi Pineapple Nano 设备的过程中,鉴于个人手头只有几块网卡,测试下来发现Nano能够支持的网卡芯片有:RTL8187L 、RT3070、AR9271、RT5370…,诸位朋友在自己测试的过程中如果发现网卡识别不到的情况,请参考采用刚才提到的几块芯片的网卡。

今天给大家介绍下Pineapple Nano的一个主要功能模块PineAP和其他几个涉及配合PineAP工作的几个模块的使用方法。

0×01 Recon模块

目前来说,针对无线扫描类的工具可分为两大类型:被动式(passive)和主动式(active)。

被动式扫描的原理是按照不同的channel上,监听(monitor)信道中所有无线信号的通信数据包,通过分析数据包内容来获取AP和客户端的信息。

主动式扫描是采取周期性的向周围发射探测类的请求数据包(Probe Request),带有无线网卡的笔记本开机后网卡自动接入操作系统已知AP热点的过程便是主动式扫描的一个实例。由于二者实现的原理不同,简单来说被动式扫描的效果比主动式扫描会好很多。

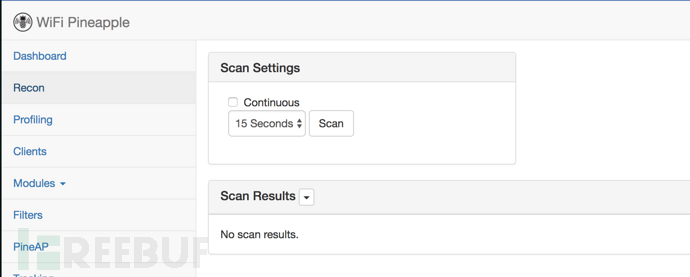

下面我们来看一下WiFi Pineapple Nano中Recon模块的具体功能。

首先,Recon模块采用被动式扫描方式,扫描过程会自动将网卡设置为监听模式,监听周围不同信道上的(客户端)发出的各种数据包。

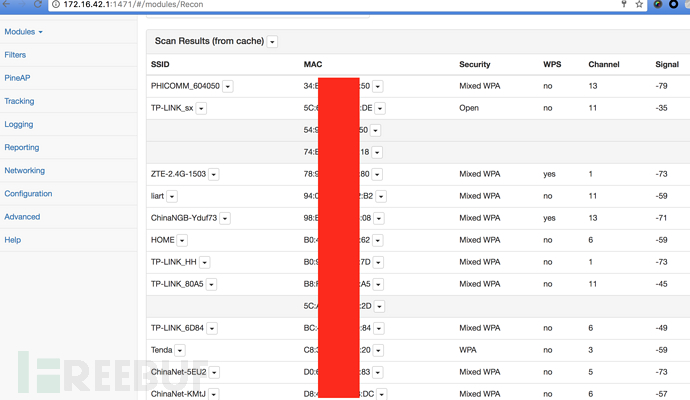

Recon能够扫描出SSID、MAC地址、加密方式、是否启用了WPS功能、信道及信号强度等信息,Recon甚至还能扫描出当前未连接任何AP的客户端。

在执行扫描操作时,只需要按照预设的扫描时间(如15s、30s、60s…)等,点击“Scan”即可一键式启动。如果勾选“Continuous”的话,扫描将会持续进行,即不停地向周围进行探测并将结果显示出来。

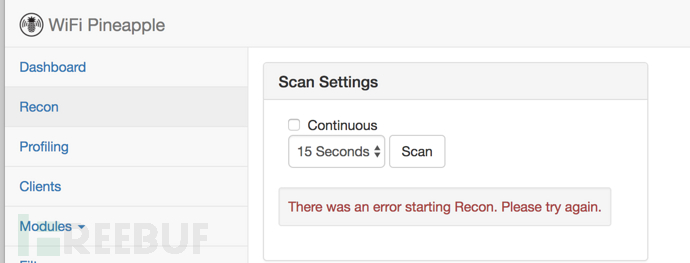

在大家使用Recon模块过程中,最可能会遇到的问题是出现此种情况:在点击“Scan”后,出现“There was an error starting Recon…”

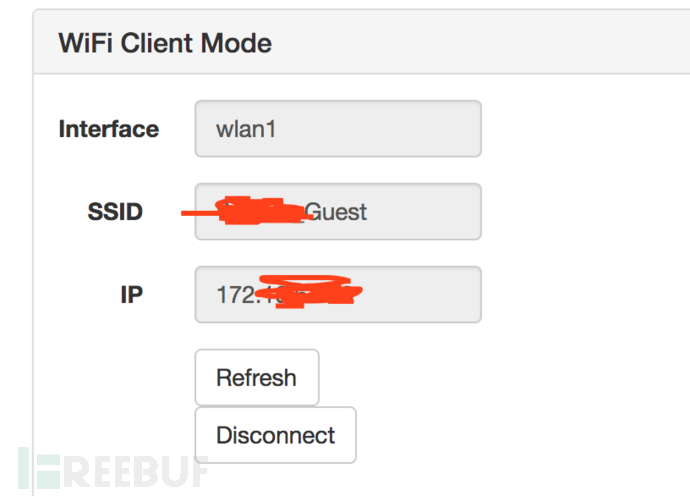

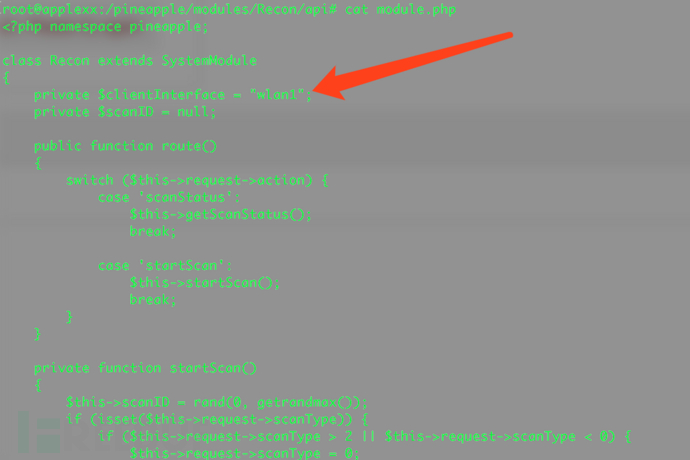

出现此问题时建议大家先检查下Networking设置下面的WiFi Client Mode,其中的Interface名称是否是“wlan1”。

因为在该模块的代码层面,采用的默认接口的变量名称就是“wlan1”,如果Interface的名称不是默认“wlan1”的话,便会出现上图的错误。

解决办法有两种:

第一种,只插一块外置网卡默认名自动为wlan1;

第二种是修改Recon模块的变量名为当前显示的Interface名称(例如改为wlan2、wlan3…)。

总的来说,Recon模块的基本功能就是如此,简单而强大。

0×02 Logging模块

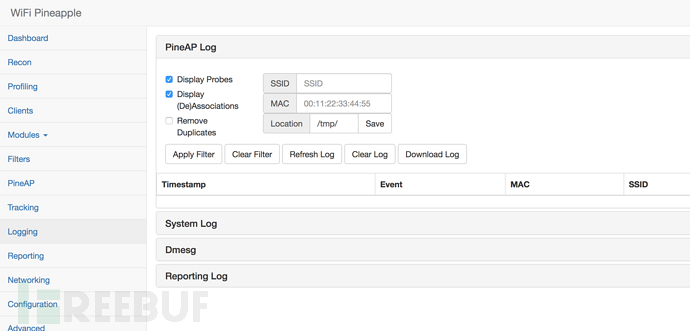

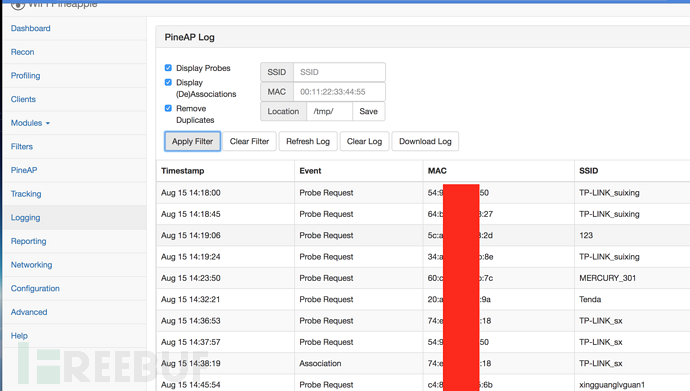

上图是PineAP模块在Logging中对日志进行Filter,例如可以进行去重、刷新、删除、下载等操作,还支持根据SSID或MAC地址功能进行过滤。

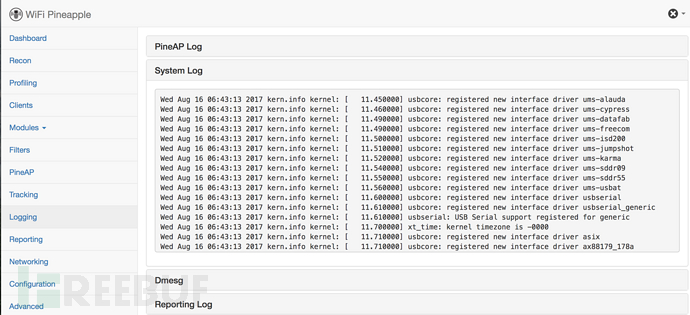

上图为Nano system系统日志

总的来说,WiFi Pineapple Nano的Logging模块比较简单,主要是用来过滤查询PineAP模块的日志。

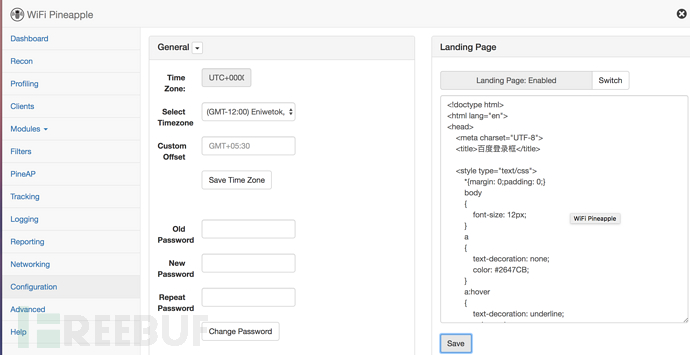

0×03 Landing Page

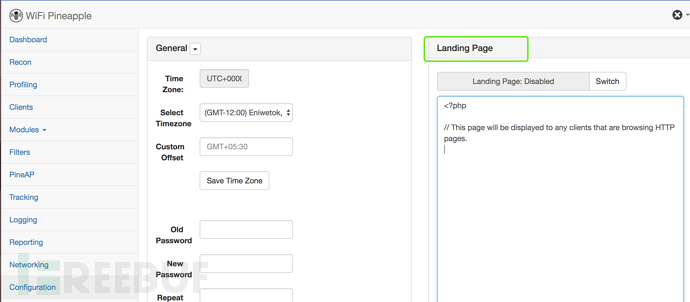

本质上来说Landing Page功能并不属于一个独立的模块,仅仅放置在了Pineapple Nano中Configuration的设置下。

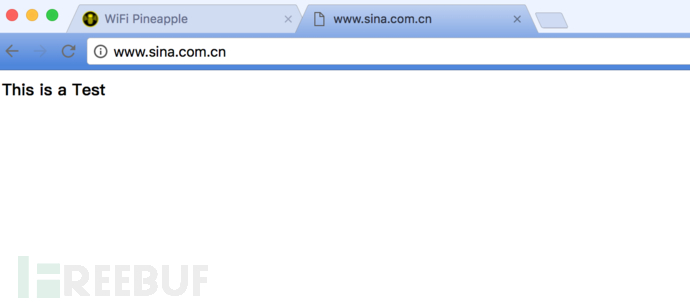

Landing Page启用后可以将所有连接到Pineapple Nano上的客户端,强制定位到的一个门户web页面,这个web可以有我们自定义,支持html、js、php语言等,后面我们会看到一个关于Landing Page功能的简单实例用法。

0×04 PineAP模块

接下来介绍我们本文的主要角色:PineAP,提到PineAP可能有部分同学没有听过它的名字,但熟悉无线安全测试领域的同学肯定听过Karma,基本上PineAP等同于Karma(同样只能对于曾连接过OPEN模式的客户端起作用)。

简单说,PineAP是通过伪造的Probe Response响应包来响应周围的客户端(可能是笔记本、手机、pad等等),让客户端以为周围存在着曾经成功连接过的无线AP,而用来欺骗客户端进行连接我们的Pineapple Nano设备。

(Probe Response对应我们上文提到过的扫描请求数据包Probe Request,对于PineAP或Karma的功能还有疑问的同学,可参考freebuf上的其他几篇相关文章)

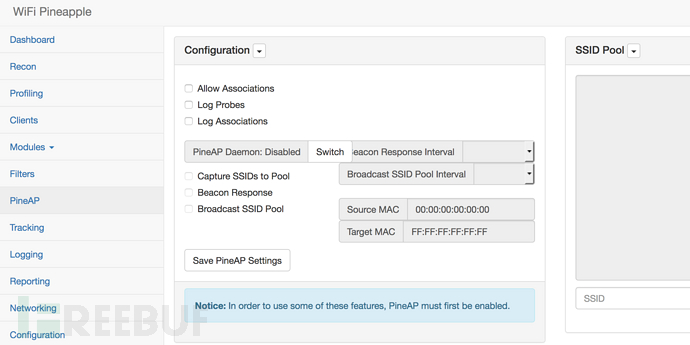

下面我们对PineAP在web界面中的几个选项做一个解读。首先,开启PineAP功能需要点击图中“Switch”按钮,使其“Enable”,然后勾选上面三个选项“Allow Associations”、“Log Probes”、“Log Associations”,再勾选下面“Beacon Response”选项,再将Beacon Response Interval的模式选择为“Normal或Aggressive”,最后Save一下即可。

Allow Associations:启用后允许(接受)所有周围客户端的探测或连接请求,通常是配合Filters模块进行过滤时候来用,一般情况下我们都是Allow。

Log Probes、Log Associations:一个是记录周围客户端对Pineapple Nano的请求日志,另一个是客户端与Pineapple Nano的连接日志,这些日志信息记录在Logging模块中,方便我们进行查询。

Beacon Response:启用后即模拟真实的无线AP来响应那些周围的对Pineapple Nano发出Probe Request请求的客户端(采用一对一,而非广播模式)。

Beacon Response Interval:是用来选择Beacon Response响应包的发送速率,一般是Normal或Aggressive,需要注意的是Aggressive模式将消耗更多的cpu资源。

如下图所示,在点击Save后,就启用了PineAP的功能,过一会我们就可以在Logging中查看周围有哪些客户端以及它们曾经都连接过那些AP了。

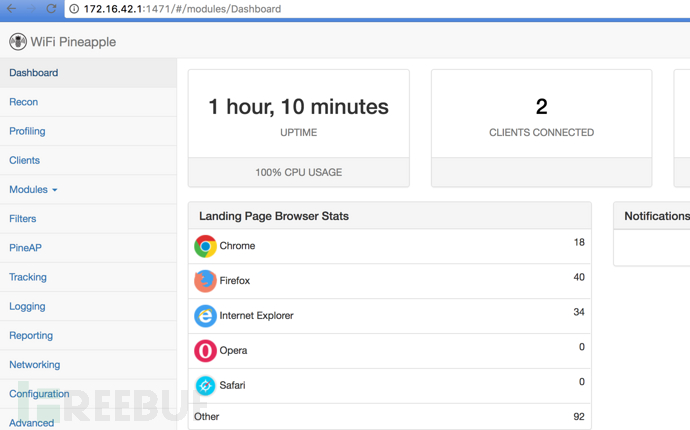

继续等待一段时间后,便可以看到有两个客户端被我们成功欺骗,连接了上来。

(这里能否成功连接到我们Pineapple Nano设备与周围客户端的具体设备情况和真假AP的信号强度有关,本文在实验过程中也是试了很久)

当这个时候,我们如果启用上文提到过的Landing Page功能恶搞这些客户端一下呢?这些客户端在访问任意网页时候就会看到这样:

甚至在Dashboard面板上,我们可以看到有多少客户端的浏览器访问过我们设计的Landing Page页面。

如果我们在做的深入一点:

类似做成下图这样:

更多具有创造性的页面设计,留给所有感兴趣的同学自己去亲自尝试吧。

初探无线安全审计设备WiFi Pineapple Nano系列之PineAP的更多相关文章

- 利用WiFi Pineapple Nano渗透客户端获取SHELL

前言: 前两篇文章介绍了The WiFi Pineapple Nano设备的一些主要功能模块,例如PineAP.SSLsplit和Ettercap等.今天给大家实际场景演示下如何利用Pineapple ...

- 如何用路由器改成WiFi Pineapple系统镜像网络流量

本文主要介绍利用自己现有的设备,如何制作和使用WiFi Pineapple镜像网络流量,利用DWall模块分析用户数据,然后根据自己的需求,给DWall加入了日志记录功能.最后介绍了如何防范wifi ...

- WiFi Pineapple的Karma攻击与原理探究

WiFi钓鱼是一种被炒烂了的安全威胁,你几乎每天都能从电视.网络媒体中看到因误连了恶意WiFi导致大笔资金失窃的案例,并且很多媒体语不惊人死不休的报道风格总是能把当事人的受害过程删减修饰到灵异的程度. ...

- 无线安全审计工具FruityWifi初体验

FruityWIfi是一款有名的无线安全审计的开源工具,其灵感来自于wifipineapple,目前该工具已经更新到2.4.它能够让用户通过web界面来控制和管理模块,十分方便.FriutyWifi最 ...

- 使用Wifi pineapple(菠萝派)进行Wi-Fi钓鱼攻击

简介: WiFi Pineapple 是由国外无线安全审计公司Hak5开发并售卖的一款无线安全测试神器. 特性: 用作 Wi-Fi 中间人攻击测试平台 一整套的针对 AP 的渗透测试套件 基于 WEB ...

- 自己搭建Wifi Pineapple Mark V

创业搞得自己很累,不过一切都是值得的.抽空写下文章,确实好久未更新了. 前段时间由于项目需要,所以就折腾了下wifi pineapple.时间间隔有点久,根据回忆记录下. 淘宝货:TP-Link TL ...

- 【用PS3手柄在安卓设备上玩游戏系列】连接手柄和设备

背景 硬件要求1:PS3 手柄 + 手柄配套的USB线 硬件要求2:已经获得 ROOT 权限并且支持蓝牙的安卓设备 软件要求1:Sixaxis Compatibility Checker PS3 手柄 ...

- 无线安全审计工具 Fern WiFi Cracker

使用这款工具前最好自定义一个MAC地址,以便隐藏我们的真实MAC地址信息. 由于Fern WiFi Cracker是图形界面的,不需要敲命令,所以操作起来比Aircrack-ng简单了许多. 首先选择 ...

- wifi pineapple 外接USB无线网卡桥接外网

0:选择USB网卡 在没有有线网络的情况下,可以外挂一个usb无线网卡来桥接上网,目前支持3070L.8187L芯片的网卡,反正linux系统都用这些芯片, 免的安装驱动, 我选择的是 WN-722N ...

随机推荐

- Python3基础教程(十七)—— Virtualenv

虚拟的 Python 环境(简称 venv) 是一个能帮助你在本地目录安装不同版本的 Python 模块的 Python 环境,你可以不再需要在你系统中安装所有东西就能开发并测试你的代码. 安装Vir ...

- DROP CAST - 删除一个用户定义的类型转换

SYNOPSIS DROP CAST (sourcetype AS targettype) [ CASCADE | RESTRICT ] DESCRIPTION 描述 DROP CAST 删除一个前面 ...

- libs/tools.js stringToDate dateToString 日期字符串转换函数

libs/tools.js stringToDate dateToString 日期字符串转换函数 import { stringToDate } from '@/libs/tools.js' e ...

- 解决WampServer窗口界面乱码问题

软件版本:WampServer 3.1.4 问题描述:Wamp安装完成.点击图标,发现导航界面乱码,也可能使用中没遇到这种问题.如下: 用记事本打开 wampmanager.ini 和 wampman ...

- centos nginx uwsgi django

doc link uwsgi link video link

- strong&weak

copy:建立一个索引计数为1的对象,然后释放旧对象 对NSString对NSString 它指出,在赋值时使用传入值的一份拷贝.拷贝工作由copy方法执行,此属性只对那些实行了NSCopying协议 ...

- ios 之sqllite

iOS sqlite数据库操作.步骤是: 先加入sqlite开发库libsqlite3.dylib, 新建或打开数据库, 创建数据表, 插入数据, 查询数据并打印 1.新建项目sqliteDemo,添 ...

- vue在传值的时候经常遇到的问题

在我用vue编写程序的时候,在传值的时候,经常会遇到些问题,像今天遇到了两个问题,在用父传子的方法去传值,当父组件中的要传的数据是for循环出来的或者是列表的时候,你想每次运行的事件,都去传某一行,或 ...

- 基于tiny4412的u-boot移植(二)(转)

http://www.cnblogs.com/pengdonglin137/archive/2015/12/27/5080645.html

- Python面向对象之模块和包

模块 模块的概念 模块是Python程序架构的一个核心概念 所有以.py结尾的源文件都是一个模块: 模块名也是标识符,需要遵循标识符的命名规则: 在模块中定义的全局变量,类,函数,都是直接给外界使用的 ...