20145226夏艺华 网络对抗技术EXP8 WEB基础实践

20145226夏艺华 网络对抗技术EXP8 WEB基础实践

实验问题回答

1.什么是表单?

表单在网页中主要负责数据采集功能。一个表单有三个基本组成部分: 表单标签:这里面包含了处理表单数据所用CGI程序的URL以及数据提交到服务器的方法。 表单域:包含了文本框、密码框、隐藏域、多行文本框、复选框、单选框、下拉选择框和文件上传框等。 表单按钮:包括提交按钮、复位按钮和一般按钮;用于将数据传送到服务器上的CGI脚本或者取消输入,还可以用表单按钮来控制其他定义了处理脚本的处理工作。

2.浏览器可以解析运行什么语言?

超文本标记语言——HTML

可扩展标记语言——XML

脚本语言——ASP、PHP、Script、JavaScript、VBScript、Perl、Python、ColdFusion、Java、JSP等

3.WebServer支持哪些动态语言?

常用:ASP语言,PHP语言和JSP语言。

实验总结与体会

本次网络对抗实验学到了很多WEB的知识,实验的最后,SQL注入和XSS攻击。。。感觉防护真是非常重要啊,不然网站真是太不安全了。

这次实验中我有一些操作上的失误,导致后续影响很大,不得不从头再来,所以虽然每一步实验操作都很明确,但是也非常需要耐心细致。在和同学的交流中,也明白了相关的原理,收获很大。

一个小插曲:昨天吃饭结账网慢,店员说有WiFi的,然而我真的真的,不敢连了。。。

实验步骤

Apache

(一)环境配置

·通过apachectl start开启Apache

·使用netstat -aptn查看端口占用:在这里apache2占用端口8080

·测试apache是否正常工作:在kali的火狐浏览器上输入localhost:8080

PS:这里的端口号就是/etc/apache2/ports.conf下设置的Apache监听端口号,由于上个实验的影响打开的是伪装的网页

网慢。。。网页显示有点问题

(二)简单的网页编写

·访问Apache工作目录cd /var/www/html,新建一个5226.html文件

·编写一个含有表单的html

·打开浏览器访问:localhost:8088/xxx.html,成功出现如下界面

·颜色有点丑陋。。。换一下

再打开就好多了

·在上面的文本框内键入几个字母,然后点击确认按钮数据会传送到 "html_form_action.php" 的页面,由于没有对此页面进行编辑,出现的是404

(三)javascript相关

·概念:JavaScript是一种广泛用于客户端Web开发的脚本语言,常用来给HTML网页添加动态功能,比如响应用户的各种操作。

·文档对象模型(Document Object Model,简称DOM,是W3C组织推荐的处理可扩展标志语言的标准编程接口。

·编写验证用户名和密码的规则:(比如用户名和密码不能为空)

function nameText(){

var name= document.getElementByIdx_x ("username");

var divID= document.getElementByIdx_x ("divName");

divID.innerHTML="";

if(name.value==""){

divID.innerHTML="用户名不能为空";

return false;

}

}

function passText(){

var pass= document.getElementByIdx_x ("password");

var divIP= document.getElementByIdx_x ("divPass");

divIP.innerHTML="";

if(pass.value==""){

divIP.innerHTML="密码不能为空";

return false;

}

}

}

</script>

(四)PHP测试

·新建一个PHP测试文件vi /var/www/html/test.php

·输入如下

·用浏览器打开localhost:8080/test.pgp,可以看见如下界面,测试成功

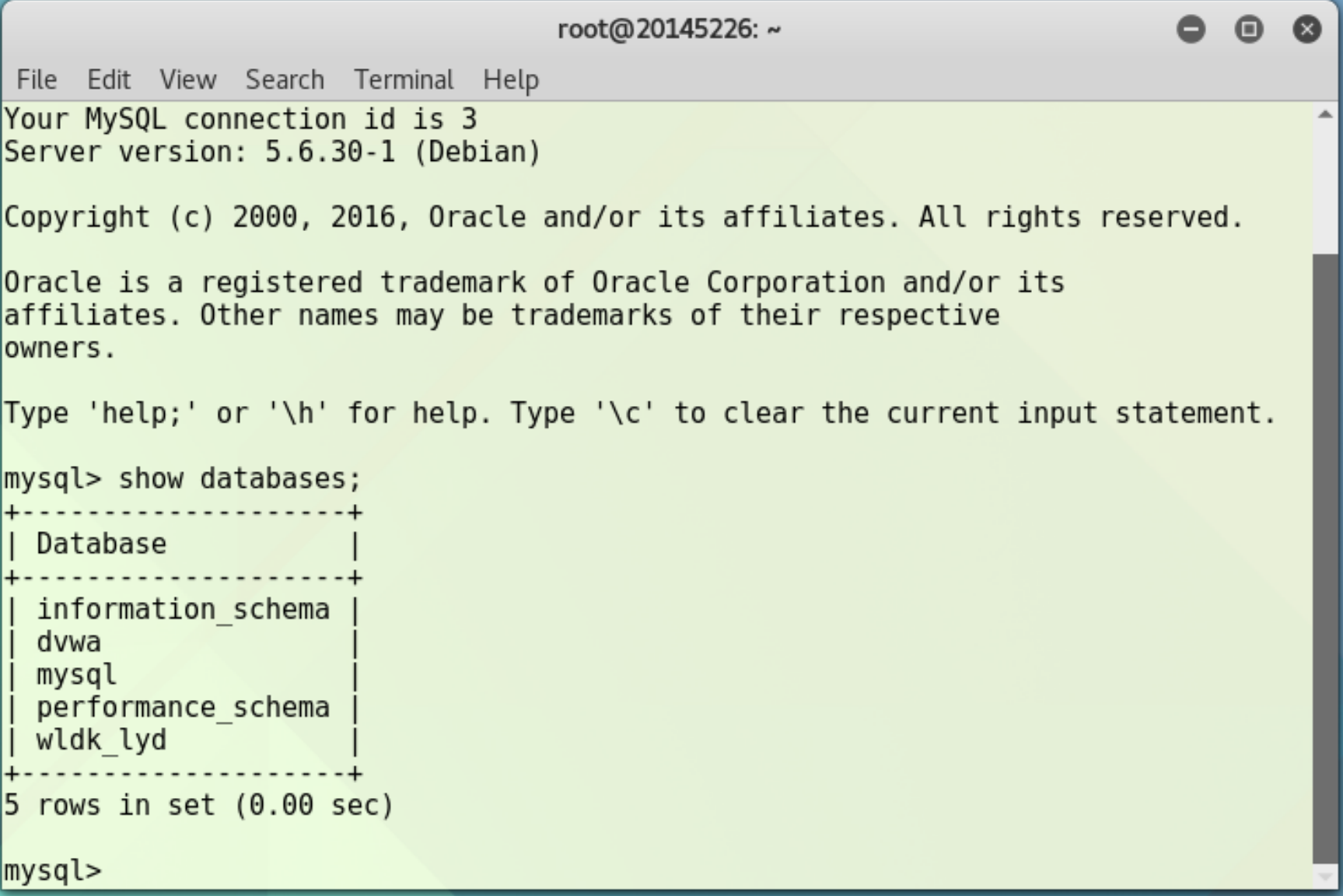

(五)MySQL基础

·开启sql服务/etc/init.d/mysql start

·输入mysql -u root –p,并根据提示输入密码,默认密码为p@ssw0rd,进入MySQL

·输入show databases;,可以查看基本信息

·这个密码真是太麻烦了,可以更改:

·输入use mysql;,选择mysql数据库

·输入select user, password, host from user;,mysql库中的user表中存储着用户名、密码与权限

·输入UPDATE user SET password=PASSWORD("新密码") WHERE user='root';

·输入flush privileges;,更新权限

·输入quit退出

·重新输入mysql -u root –p,检测新密码能否成功使用,能成功登录即可。

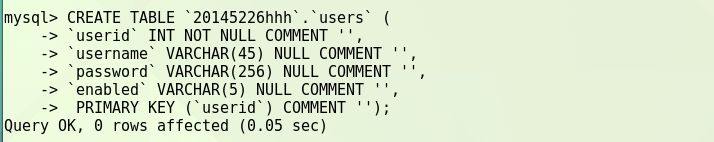

·在Mysql中建库建表,输入如下

CREATE SCHEMA `库表的名称`;

CREATE TABLE `库表的名称`.`users` (

`userid` INT NOT NULL COMMENT '',

`username` VARCHAR(45) NULL COMMENT '',

`password` VARCHAR(256) NULL COMMENT '',

`enabled` VARCHAR(5) NULL COMMENT '',

PRIMARY KEY (`userid`) COMMENT '');

·向表中添加用户

insert into users(userid,username,password,enabled) values(1,'用户id',password("用户密码"),"TRUE");

(六)php+mysql实现登录网页编写

·在/var/www/html文件夹下输入vim login.html,编写登录网页

·在同样的目录下输入vim login.php,通过php实现对数据库的连接

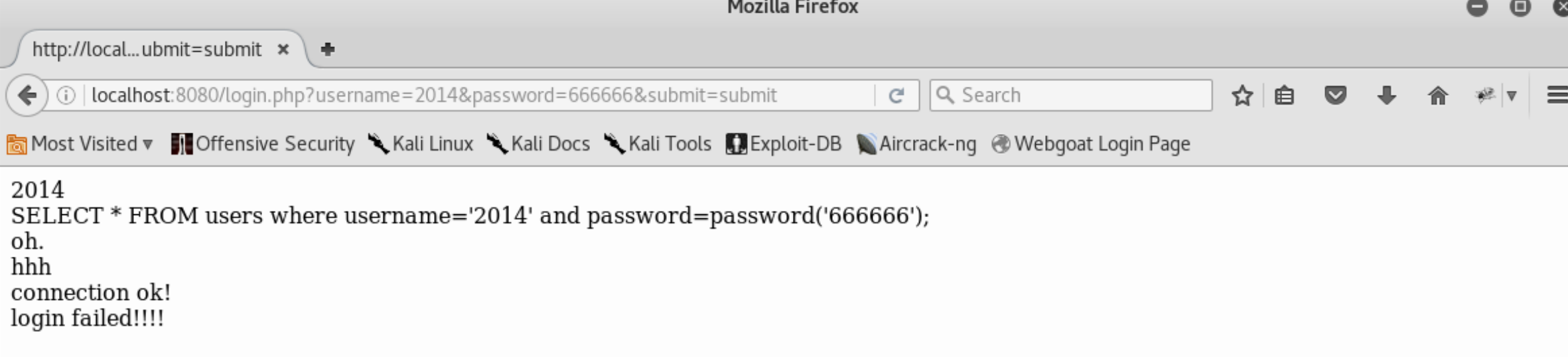

·在火狐浏览器中输入localhost:8080/login.html,就可以访问登陆页面

·在登录页面中输入数据库中存有的用户名和密码并点击提交进行用户认证登录成功

·输入数据库中没有的其他的用户名和密码是失败的

·可以加一行代码header("Refresh:3;url=welcome.php");,实现在3秒之后跳转到welcome.php页面

·最终登陆成功的样子如下

(七)SQL注入

SQL注入是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。

具体来说,它是利用现有应用程序,将(恶意的)SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句。

简单地说,SQL注入的产生原因通常是将用户输入的字符串,当成了 “sql语句” 来执行。

·搭建一个网站实现用户登录,这一步已经完成。

·构造SQL语句:在用户名输入框中输入' or 1=1#,密码随便输入,这时候的合成后的SQL查询语句为select * from users where username='' or 1=1#' and password=md5('')

以下的两句sql语句等价:

select * from users where username='' or 1=1#' and password=md5('')

select * from users where username='' or 1=1

·因为1=1永远是都是成立的,即where子句总是为真,所以能够成功登录

·通过SQL注入将用户名和密码保存在数据库中

';insert into users(userid,username,password,enabled) values(666,'aaa',password("aaa"),"TRUE");#

·翻译过来就是

SELECT * FROM users WHERE username='';

insert into users(userid,username,password,enabled) values(666,'aaa',password("aaa"),"TRUE");

·输入

';insert into users(userid,username,password,enabled) values(5226,'5226',password("666666"),"TRUE");#

·此时在登录页面输入用户名5226密码666666,成功

·再试试';insert into users(userid,username,password,enabled) values(5226,'xyh',password("666666"),"TRUE");#

也成功啦~如果没有注入的就会登录失败

(八)XSS攻击

·XSS表示Cross Site Scripting(跨站脚本攻击),通过插入恶意脚本,实现对用户浏览器的控制。用户在浏览网站、使用即时通讯软件、甚至在阅读电子邮件时,通常会点击其中的链接。攻击者通过在链接中插入恶意代码,就能够盗取用户信息。攻击者通常会用十六进制(或其他编码方式)将链接编码,以免用户怀疑它的合法性。网站在接收到包含恶意代码的请求之后会产成一个包含恶意代码的页面,而这个页面看起来就像是那个网站应当生成的合法页面一样。许多流行的留言本和论坛程序允许用户发表包含HTML和javascript的帖子。假设用户甲发表了一篇包含恶意脚本的帖子,那么用户乙在浏览这篇帖子时,恶意脚本就会执行,盗取用户乙的session信息。

·xss攻击分类

(1)持久型跨站:最直接的危害类型,跨站代码存储在服务器(数据库)。

(2)非持久型跨站:反射型跨站脚本漏洞,最普遍的类型。用户访问服务器-跨站链接-返回跨站代码。

(3)DOM跨站(DOM XSS):DOM(document object model文档对象模型),客户端脚本处理逻辑导致的安全问题。

·输入 20145226来读取网页目录下的图片:

20145226来读取网页目录下的图片:

20145226夏艺华 网络对抗技术EXP8 WEB基础实践的更多相关文章

- 20145226夏艺华 网络对抗技术 EXP9 web安全基础实践

20145226夏艺华 网络对抗技术 EXP9 web安全基础实践 !!!免考项目:wannacry病毒分析+防护 一.实验后回答问题 SQL注入攻击原理,如何防御 攻击原理 "SQL注入& ...

- 20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范

20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. · 简单应用SET工具建立冒名网站 · ett ...

- 20145226夏艺华 网络对抗技术EXP4 恶意代码分析

20145226夏艺华 网络对抗技术EXP4 恶意代码分析(未完成版) 回答问题 (1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作 ...

- 20145236《网络对抗》Exp8 WEB基础实践

20145236<网路对抗>Exp8 WEB基础实践 一.基础问题回答 什么是表单 表单在网页中主要负责数据采集功能 一个表单有三个基本组成部分: 表单标签 表单域:包含了文本框.密码框. ...

- 20155308《网络对抗》Exp8 Web基础

20155308<网络对抗>Exp8 Web基础 实践原理与实践说明 本实践的具体要求有: (1).Web前端HTML 能正常安装.启停Apache.理解HTML,理解表单,理解GET与P ...

- 20155324王鸣宇 《网络对抗技术》Web基础

20155324王鸣宇 <网络对抗技术>Web基础 实践要求 ①Web前端HTML: 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HT ...

- 20155304《网络对抗》Exp8 Web基础

20155304<网络对抗>Exp8 Web基础 实践要求 (1).Web前端HTML 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的H ...

- 20155323刘威良《网络对抗》Exp8 Web基础

20155323刘威良<网络对抗>Exp8 Web基础 实践内容 (1).Web前端HTML(0.5分) 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编 ...

- 20145331魏澍琛《网络对抗》Exp8 Web基础

20145331魏澍琛<网络对抗>Exp8 Web基础 实践内容: 1.简单的web前端页面(HTML.CSS等) 2.简单的web后台数据处理(PHP) 3.Mysql数据库 4.一个简 ...

随机推荐

- POI读取单元格信息及单元格公式

Java操作EXCEL的利器一般都是POI和JXL,鄙人只是POI的忠实粉丝.(其实我是没有用过JXL). 现在大多数的excel都是07以上的版本,所以我一般是用07的基础上使用POI. 一.读取单 ...

- Python安装Windows的pip包

1.到https://www.python.org/downloads/ 下载python包安装python 2.到https://pypi.python.org/pypi/pip#downloads ...

- css实现文字裁切效果

<!DOCTYPE html> <html> <head lang="en"> <meta charset="UTF-8&quo ...

- 利用memcached实现分布式锁

一 需求场景: (1) 需要限制用户创建提现订单的频率:目的一是防止前端bug引起的用户重复提交:二是防止并发攻击绕过提现策略(第一次提现和第二次提现门槛可能不同). (2) 需要限制秒杀下同一用户 ...

- rocketmq命令【转】

首先进入 RocketMQ 工程,进入/RocketMQ/bin 在该目录下有个 mqadmin 脚本 . 查看帮助: 在 mqadmin 下可以查看有哪些命令 a: 查看具体命令的使 ...

- On Java 8中文版 英雄召集令

这是该项目的GITHUB地址:https://github.com/LingCoder/OnJava8 广招天下英雄,为开源奉献!让我们一起来完成这本书的翻译吧! 如果您在阅读本书的过程中有发现不明白 ...

- android之View组件的XML属性集合

XML属性 相关方法 说明 android:alpha setAlpha(float) 设置该组件的透明度 android:background setBackgroundResource(int) ...

- PAT——1027. 打印沙漏

本题要求你写个程序把给定的符号打印成沙漏的形状.例如给定17个“*”,要求按下列格式打印 ***** *** * *** ***** 所谓“沙漏形状”,是指每行输出奇数个符号:各行符号中心对齐:相邻两 ...

- Jmeter测试实例

说明:测试某系统登陆功能,登陆中的验证码已被屏蔽,辅助工具Firebug. 1.打开被测系统准备好firebug,准备抓包登陆操作:

- xmppframework 简介

XMPPFramework是一个OS X/iOS平台的开源项目,使用Objective-C实现了XMPP协议(RFC-3920),同时还提供了用于读写XML的工具,大大简化了基于XMPP的通信应用的开 ...