ajax中加上AntiForgeryToken防止CSRF攻击

经常看到在项目中ajax post数据到服务器不加防伪标记,造成CSRF攻击

在Asp.net Mvc里加入防伪标记很简单在表单中加入Html.AntiForgeryToken()即可。

Html.AntiForgeryToken()会生成一对加密的字符串,分别存放在Cookies 和 input 中。

我们在ajax post中也带上AntiForgeryToken

@model WebApplication1.Controllers.Person

@{

ViewBag.Title = "Index";

} <h2>Index</h2>

<form id="form1">

<div class="form-horizontal">

<h4>Persen</h4>

<hr />

@Html.ValidationSummary(true, "", new { @class = "text-danger" })

<div class="form-group">

@Html.LabelFor(model => model.Name, htmlAttributes: new { @class = "control-label col-md-2" })

<div class="col-md-10">

@Html.EditorFor(model => model.Name, new { htmlAttributes = new { @class = "form-control" } })

@Html.ValidationMessageFor(model => model.Name, "", new { @class = "text-danger" })

</div>

</div>

<div class="form-group">

@Html.LabelFor(model => model.Age, htmlAttributes: new { @class = "control-label col-md-2" })

<div class="col-md-10">

@Html.EditorFor(model => model.Age, new { htmlAttributes = new { @class = "form-control" } })

@Html.ValidationMessageFor(model => model.Age, "", new { @class = "text-danger" })

</div>

</div>

<div class="form-group">

<div class="col-md-offset-2 col-md-10">

<input type="button" id="save" value="Create" class="btn btn-default" />

</div>

</div>

</div> </form>

<script src="~/Scripts/jquery-1.10.2.min.js"></script>

<script src="~/Scripts/jquery.validate.min.js"></script>

<script src="~/Scripts/jquery.validate.unobtrusive.min.js"></script>

<script type="text/javascript">

$(function () { //var token = $('[name=__RequestVerificationToken]');

//获取防伪标记

var token = $('@Html.AntiForgeryToken()').val();

var headers = {};

//防伪标记放入headers

//也可以将防伪标记放入data

headers["__RequestVerificationToken"] = token; $("#save").click(function () {

$.ajax({

type: 'POST',

url: '/Home/Index',

cache: false,

headers: headers,

data: { Name: "yangwen", Age: "1" },

success: function (data) {

alert(data)

},

error: function () {

alert("Error")

}

});

}) })

</script>

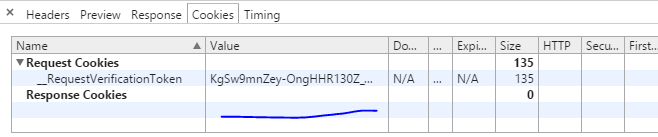

放在cookies里面的加密字符串

控制器中代码

using System;

using System.Collections.Generic;

using System.Linq;

using System.Net;

using System.Web;

using System.Web.Helpers;

using System.Web.Mvc; namespace WebApplication1.Controllers

{

public class HomeController : Controller

{

public ActionResult Index()

{ return View();

}

[HttpPost]

[MyValidateAntiForgeryToken]

public ActionResult Index(Person p)

{

return Json(true, JsonRequestBehavior.AllowGet);

}

}

public class Person

{

public string Name { get; set; } public int Age { get; set; }

} public class MyValidateAntiForgeryToken : AuthorizeAttribute

{

public override void OnAuthorization(AuthorizationContext filterContext)

{

var request = filterContext.HttpContext.Request; if (request.HttpMethod == WebRequestMethods.Http.Post)

{

if (request.IsAjaxRequest())

{

var antiForgeryCookie = request.Cookies[AntiForgeryConfig.CookieName]; var cookieValue = antiForgeryCookie != null

? antiForgeryCookie.Value

: null;

//从cookies 和 Headers 中 验证防伪标记

//这里可以加try-catch

AntiForgery.Validate(cookieValue, request.Headers["__RequestVerificationToken"]);

}

else

{

new ValidateAntiForgeryTokenAttribute()

.OnAuthorization(filterContext);

}

}

}

} }

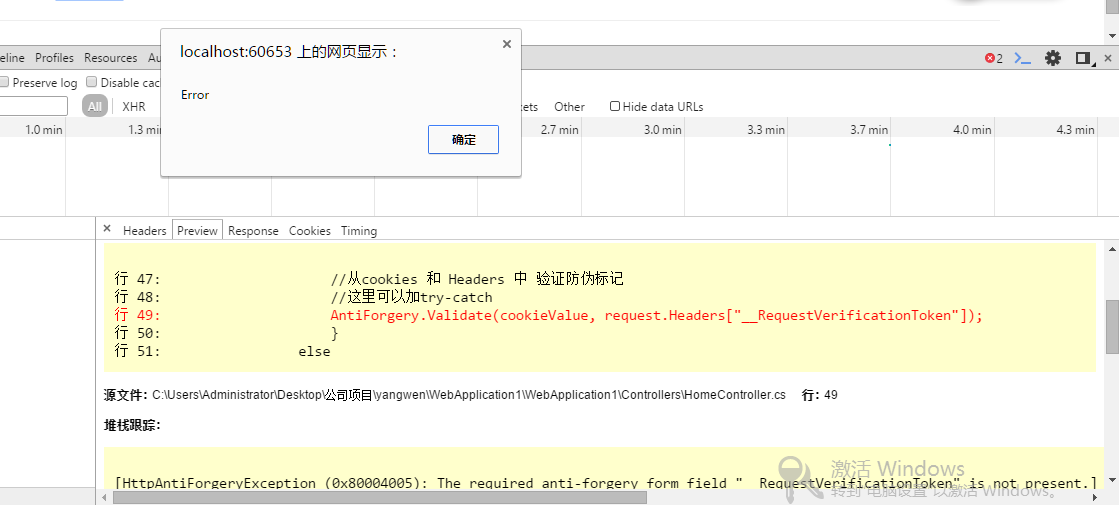

这里注释掉ajax中防伪标记在请求

$("#save").click(function () {

$.ajax({

type: 'POST',

url: '/Home/Index',

cache: false,

// headers: headers,

data: { Name: "yangwen", Age: "1" },

success: function (data) {

alert(data)

},

error: function () {

alert("Error")

}

});

})

默认返回500的状态码。

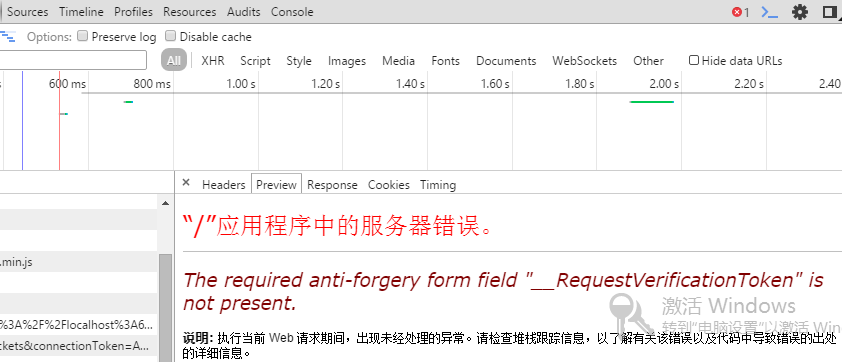

这里修改ajax中的防伪标记

$(function () {

//var token = $('[name=__RequestVerificationToken]');

//获取防伪标记

var token = $('@Html.AntiForgeryToken()').val();

var headers = {};

//防伪标记放入headers

//也可以将防伪标记放入data

headers["__RequestVerificationToken"] = token+11111111111111111111111111111111111;

$("#save").click(function () {

$.ajax({

type: 'POST',

url: '/Home/Index',

cache: false,

headers: headers,

data: { Name: "yangwen", Age: "1" },

success: function (data) {

alert(data)

},

error: function () {

alert("Error")

}

});

})

})

也是500的状态码。

ajax中加上AntiForgeryToken防止CSRF攻击的更多相关文章

- 切记ajax中要带上AntiForgeryToken防止CSRF攻击

在程序项目中经常看到ajax post数据到服务器没有加上防伪标记,导致CSRF被攻击,下面小编通过本篇文章给大家介绍ajax中要带上AntiForgeryToken防止CSRF攻击,感兴趣的朋友一起 ...

- 转:MVC Html.AntiForgeryToken() 防止CSRF攻击

(一)MVC Html.AntiForgeryToken() 防止CSRF攻击 MVC中的Html.AntiForgeryToken()是用来防止跨站请求伪造(CSRF:Cross-site requ ...

- [转]MVC Html.AntiForgeryToken() 防止CSRF攻击

[转]MVC Html.AntiForgeryToken() 防止CSRF攻击 本文转自:http://blog.csdn.net/luck901229/article/details/8261640 ...

- MVC Html.AntiForgeryToken() 防止CSRF攻击 - CSDN博客

原文:MVC Html.AntiForgeryToken() 防止CSRF攻击 - CSDN博客 (一)MVC Html.AntiForgeryToken() 防止CSRF攻击 MVC中的Html.A ...

- [ASP.NET MVC]@Html.AntiForgeryToken() 防止CSRF攻击

MVC Html.AntiForgeryToken() 防止CSRF攻击 MVC中的Html.AntiForgeryToken()是用来防止跨站请求伪造(CSRF:Cross-site request ...

- 记得ajax中要带上AntiForgeryToken防止CSRF攻击

经常看到在项目中ajax post数据到服务器不加防伪标记,造成CSRF攻击 在Asp.net Mvc里加入防伪标记很简单在表单中加入Html.AntiForgeryToken()即可. Html.A ...

- MVC Html.AntiForgeryToken() 防止CSRF攻击

转自:http://blog.csdn.net/cpytiger/article/details/8781457 一.MVC中的Html.AntiForgeryToken()是用来防止跨站请求伪造(C ...

- Html.AntiForgeryToken() 防止CSRF攻击 的AJaX应用

有关Html.AntiForgeryToken()的使用其实网上的说明很多了,比如http://blog.csdn.net/cpytiger/article/details/8781457 那么我们写 ...

- 转载MVC Html.AntiForgeryToken() 防止CSRF攻击

MVC中的Html.AntiForgeryToken()是用来防止跨站请求伪造(CSRF:Cross-site request forgery)攻击的一个措施,它跟XSS(XSS又叫CSS:Cross ...

随机推荐

- Java从零开始学四十二(DOM解析XML)

一.DOM解析XML xml文件 favorite.xml <?xml version="1.0" encoding="UTF-8" standalone ...

- IOS xib在tableview上的简单应用(通过xib自定义cell)

UITableView是一种常用的UI控件,在实际开发中,由于原生api的局限,自定义UITableViewCell十分重要,自定义cell可以通过代码,也可以通过xib. 这篇随笔介绍的是通过xib ...

- 我的android学习经历12

自动匹配输入的内容(文章最后有一个问题有兴趣的可以解答一下,谢谢大神了) 这个主要是两个控件MultiAutoCompleteTextView和AutoCompleteTextView 这两个控件和T ...

- 关于Socket建立长连接遇到的bug信息

下面是本人在Socket连接的开发中遇到的bug总结 1."远程服务器关闭了Socket长连接'的错误信息 2.关于"kCFStreamNetworkServiceTypeVoIP ...

- IOS之Foundation之探究学习Swift实用基础整理<一>

import Foundation //加载网络数据,查找数据的字符串 let dataurl = "http://api.k780.com:88/?app=weather.city& ...

- C#操作XML小结(转)

一.简单介绍 using System.Xml; //初始化一个xml实例 XmlDocument xml=new XmlDocument(); //导入指定xml文件 xml.Load(path); ...

- 读书笔记——Windows核心编程(8)Interlocked系列函数

先让我们来复习下小学知识 A+B=C//式中A为被加数,B为加数. A-B=C//式中A为被减数,B为减数. 再让我们来明确一个知识点:返回值为void的Windows函数意味着一定会执行成功. -- ...

- try catch finally 用法

trycatchfinally 1.将预见可能引发异常的代码包含在try语句块中.2.如果发生了异常,则转入catch的执行.catch有几种写法:catch这将捕获任何发生的异常.catch(Exc ...

- C/C++ 动态存储分配

C语言的动态分配函数: malloc(m):开辟m字节长度的地址空间,并返回这段空间的首地址 sizeof(x):计算变量x的长度 free(p):释放指针p所指变量的存储空间,即彻底删除一个变量 C ...

- 【温故而知新-Javascript】图片效果(图像震动效果、闪烁效果、自动切换图像)

1.当鼠标指针经过图像时图像震动效果 <!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" " ...