halo【攻防世界】Misc

这是一个傻逼的解题记录

初学自己摸索的菜鸟,欢迎大佬指正(磕头)

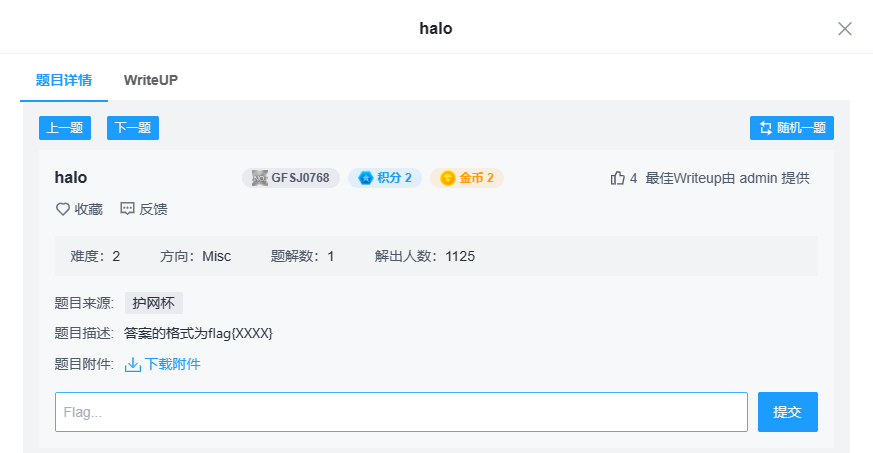

题目:

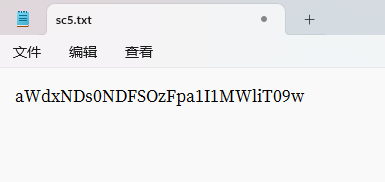

下载打开:

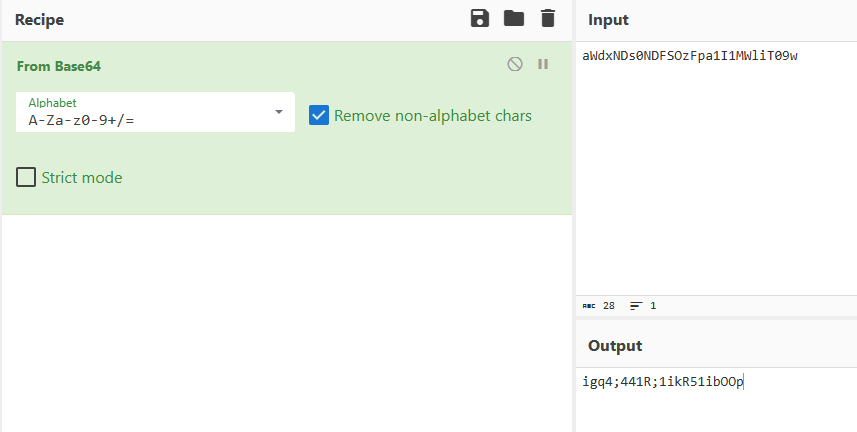

一时间也没啥头绪,丢到CyberChef里面看看

只有base64解码出非乱码字符串

igq4;441R;1ikR51ibOOp

解题经验太浅,一时也没有能把igg4与flag联系起来的方法

卡题了,去找了wp看看

原来是要进行【异或】操作——醍醐灌顶,以前有做过涉及异或的题目,多是在python代码中看到,原来还可以这样

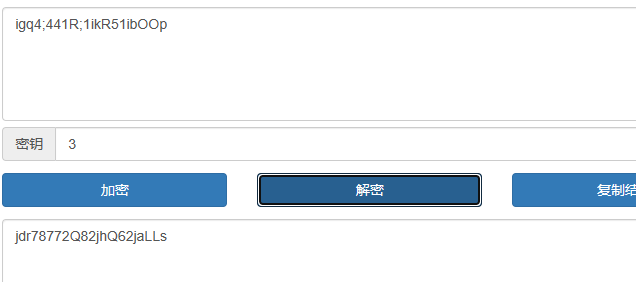

有大佬直接丢到解题网站里

异或运算加密/解密 - 一个工具箱 - 好用的在线工具都在这里! (atoolbox.net)

一个个试,也不需要很久

官方wp

直接base64解码+异或(从0试到200),几乎列出所有结果

import string

from base64 import *

b=b64decode("aWdxNDs1NDFSOzFpa1I1MWliT08w")

data=list(b)

for k in range(0,200):

key=""

for i in range(len(data)):

key+=chr(ord(data[i])^k)

print (key)

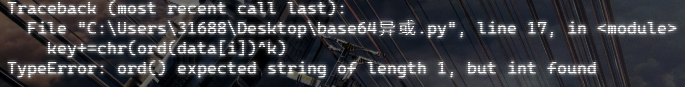

这里,我的电脑运行会报错:

TypeError: ord() expected string of length 1, but int found

参考:python3遇到的"ord() expected string of length 1, but int found"问题-CSDN博客

在python3下运行会出错而python2不会,原因是因为ord()这个函数接受的类型是一个长度为1的字符串,而在python3当中传入的i已经是一个整型数了

修改后可以在python3下运行的代码:

from base64 import b64decode # 这里填写需要解码的字符串

encoded_string = "aWdxNDs1NDFSOzFpa1I1MWliT08w"

decoded_bytes = b64decode(encoded_string)

data = list(decoded_bytes) for k in range(0, 200):

key = "" for i in range(len(data)):

key += chr(data[i] ^ k) print(key)

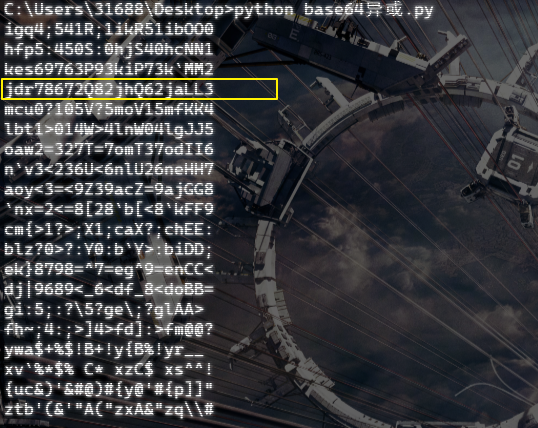

运行后,在一堆结果中找到唯一没有乱码或者其他符号的字符串,在前面挺好找的

最后得出flag:

flag{jdr78672Q82jhQ62jaLL3}

halo【攻防世界】Misc的更多相关文章

- 攻防世界misc——János-the-Ripper

攻防世界misc---János-the-Ripper 附件题目,题目的文件名为:misc100. 下载后,拖入linux中,binwalk发现有隐藏文件.用"strings János- ...

- 攻防世界 Misc 新手练习区 stegano CONFidence-DS-CTF-Teaser Writeup

攻防世界 Misc 新手练习区 stegano CONFidence-DS-CTF-Teaser Writeup 题目介绍 题目考点 隐写术 摩斯密码 Writeup 下载附件是PDF文件打开,研究一 ...

- 攻防世界 Misc 新手练习区 ext3 bugku Writeup

攻防世界 Misc 新手练习区 ext3 bugku Writeup 题目介绍 题目考点 WinHex工具的使用 linux磁盘挂载mount命令 Writeup 下载附件拖进winhex分析一下,查 ...

- 攻防世界 Misc 新手练习区 gif Writeup

攻防世界 Misc 新手练习区 gif Writeup 题目介绍 题目考点 仔细联想 字符转换 Writeup 下载附件并打开 104张黑白图 发现是一堆黑色和白色的图片,按某种规律排列,猜想flag ...

- 攻防世界 Misc 新手练习区 坚持60s Writeup

攻防世界 Misc 新手练习区 坚持60s Writeup 题目介绍 题目考点 java反编译 jd-gui 的使用 Writeup 下载附件并打开 kali执行命令 java -jar 9dc125 ...

- 攻防世界 Misc 新手练习区 give_you_flag Writeup

攻防世界 Misc 新手练习区 give_you_flag Writeup 题目介绍 题目考点 gif图片分离 细心的P图 二维码解码 Writeup 下载附件打开,发现是一张gif图片,打开看了一下 ...

- 攻防世界 Misc 新手练习区 如来十三掌 Writeup

攻防世界 Misc 新手练习区 如来十三掌 Writeup 题目介绍 题目考点 佛曰加密.base64.Rot13等加密方法的了解 Writeup 下载并打开附件 联想到佛曰加密,复制内容到 佛曰加密 ...

- 攻防世界MISC进阶之签到题

攻防世界MISC进阶之签到题 第一步:分析 第二步:实操 第三步:答案第一步:分析难度系数:1星题目来源: SSCTF-2017题目描述:SSCTF线上选举美男大赛开始了,泰迪拿着他 ...

- 攻防世界-MISC:glance-50

这是攻防世界MISC高手进阶区的题目,题目如下: 点击下载附件一,得到一张GIF动图如下 找个网站给分离一下,将gif分离为图片,共201张,然后拼接在一起即可得到flag 所以这道题的flag如下: ...

- 攻防世界-MISC:hit-the-core

这是攻防世界MISC高手进阶区的题目,题目如下: 点击下载附件一,解压后得到一个后缀为.core的文件,用string分离一下,得到如下结果: 通过观察发现,每隔四个小写字母就可以看到一个大写字母,刚 ...

随机推荐

- NC20154 [JSOI2007]建筑抢修

题目链接 题目 题目描述 小刚在玩JSOI提供的一个称之为"建筑抢修"的电脑游戏:经过了一场激烈的战斗,T部落消灭了所有z部落的入侵者.但是T部落的基地里已经有N个建筑设施受到了严 ...

- linux 中grep 命令详细使用方法说明

前言在linux命令行中,经常需要对当前获取的一堆数据进行过滤.提取和分析,其中grep命令是其中非常重要的命令之一,比如,在生产环境服务器上,经常使用到下面这个命令 ps -ef | grep ja ...

- NodeJs web项目框架Express笔记

安装 以下都使用Yarn进行. 环境前提: 已经安装NodeJS(及自带的npm), 已经安装Yarn # 全局安装 yarn global add express-generator@4 #查看版本 ...

- 利用javax.validation实现对bean属性校验

1.使用场景介绍 controller层对传入的bean的属性进行非空.属性长度等合法性的校验. 传统的方式是我们要自己写if-else-去判断,比较麻烦. 2.实现效果 3.代码介绍 代码结构: p ...

- yum源配置脚本

# yum源配置脚本 #!/bin/bash mkdir /etc/yum.repos.d/backup mv /etc/yum.repos.d/*.repo /etc/yum.repos.d/bac ...

- ASP.NET Core 应用(SignalR)发布到 IIS 报错(HTTP Error 500.19 - Internal Server Error)

参考资料: ASP.NET Core SignalR 入门 将 ASP.NET Core 应用发布到 IIS Download .NET Core 报错信息: HTTP Error 500.19 - ...

- 【webserver 前置知识 01】Linux系统编程入门

题外话,PA里面也有很不错的Linux基础基础 传送门:https://nju-projectn.github.io/ics-pa-gitbook/ics2019/linux.html 静态库与动态库 ...

- 2024-02-28:用go语言,有一个由x轴和y轴组成的坐标系, “y下“和“y上“表示一条无限延伸的道路,“y下“表示这个道路的下限,“y上“表示这个道路的上限, 给定一批长方形,每一个长方形有(

2024-02-28:用go语言,有一个由x轴和y轴组成的坐标系, "y下"和"y上"表示一条无限延伸的道路,"y下"表示这个道路的下限,& ...

- 旅游景点 Tourist Attractions (壮压 DP)题解

简化题意 题目链接--不卡内存班 题目链接--卡内存版 给定 \(n\) 个点和 \(m\) 条边组成的无向图,按照一定限制要求停留 \(2\sim k+1\) 共 \(k\) 个点(可以经过但不停留 ...

- 使用秘籍|如何实现图数据库 NebulaGraph 的高效建模、快速导入、性能优化

本文整理自 NebulaGraph PD 方扬在「NebulaGraph x KubeBlocks」meetup 上的演讲,主要包括以下内容: NebulaGraph 3.x 发展历程 NebulaG ...