LVS+keepalived结合

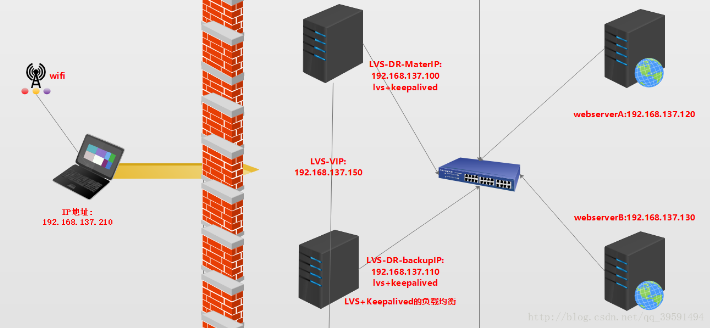

测试环境:

名称 操作系统 IP地址

LVS-MASTER Centos7.x 192.168.1.23

LVS_BACKUP Centos7.x 192.168.1.25

WebserverA Centos7.x 192.168.1.20

WebserverB Centos7.x 192.168.1.21

VIP 192.168.1.188

1)安装keepalived (MASTER/BACKUP安装一样):

#解决依赖:

yum install -y openssl openssl-devel popt-devel

#关闭防火墙selinux:

systemctl stop firewalld

setenforce 0

2)在LVS集群环境中应用时,需要用到ipvsadm管理工具:

yum install -y ipvsadm

3)正式编译安装keepalived:

wget https://www.keepalived.org/software/keepalived-1.4.5.tar.gz

tar xf keepalived-1.4.5.tar.gz

cd keepalived-1.4.5

./configure --prefix=/usr/local/keepalived/

make

make install mkdir /etc/keepalived/

cp /usr/local/keepalived/etc/keepalived/keepalived.conf /etc/keepalived/

cp /usr/local/keepalived/etc/sysconfig/keepalived /etc/sysconfig/

cp keepalived-1.4.5/keepalived/keepalived.service /etc/systemd/system/

ln -s /usr/local/keepalived/sbin/keepalived /usr/sbin/

cp keepalived-1.4.5/keepalived/etc/init.d/keepalived /etc/init.d/

chmod 755 /etc/init.d/keepalived

systemctl enable keepalived

systemctl start keepalived

ps -ef|gre keepalived

5)配置MASTER 文件:vim /etc/keepalived/keepalived.conf

! Configuration File for keepalived

global_defs {

notification_email {

wgkgood@163.com

}

notification_email_from wgkgood@163.com

smtp_server 127.0.0.1

smtp_connect_timeout 30

router_id LVS_DEVEL

}

# VIP1

vrrp_instance VI_1 {

state BACKUP

interface ens33

virtual_router_id 51

priority 100

advert_int 5

nopreempt

authentication {

auth_type PASS

auth_pass 1111

}

virtual_ipaddress {

192.168.1.188

}

}

virtual_server 192.168.1.188 80 {

delay_loop 6

lb_algo rr

lb_kind DR

protocol TCP

real_server 192.168.1.20 80 {

weight 100

TCP_CHECK {

connect_timeout 10

nb_get_retry 3

delay_before_retry 3

connect_port 80

}

real_server 192.168.1.21 80 {

weight 100

TCP_CHECK {

connect_timeout 10

nb_get_retry 3

delay_before_retry 3

connect_port 80

}

}

6)配置BACKUP 文件:vim /etc/keepalived/keepalived.conf

! Configuration File for keepalived

global_defs {

notification_email {

wgkgood@163.com

}

notification_email_from wgkgood@163.com

smtp_server 127.0.0.1

smtp_connect_timeout 30

router_id LVS_DEVEL

}

# VIP1

vrrp_instance VI_1 {

state BACKUP

interface ens33

virtual_router_id 51

priority 90

advert_int 5

nopreempt

authentication {

auth_type PASS

auth_pass 1111

}

virtual_ipaddress {

192.168.1.188

}

}

virtual_server 192.168.1.188 80 {

delay_loop 6

lb_algo rr

lb_kind DR

protocol TCP

real_server 192.168.1.20 80 {

weight 100

TCP_CHECK {

connect_timeout 10

nb_get_retry 3

delay_before_retry 3

connect_port 80

}

real_server 192.168.1.21 80 {

weight 100

TCP_CHECK {

connect_timeout 10

nb_get_retry 3

delay_before_retry 3

connect_port 80

}

}

7)LVS配置均衡:

MASTER:

#开启ip_vs管理模块:

modprobe ip_vs

lsmod |grep -i ip_vs ipvsadm -A -t 192.168.1.188:80 -s rr ipvsadm -a -t 192.168.1.188:80 -r 192.168.1.20 -g -w 100

ipvsadm -a -t 192.168.1.188:80 -r 192.168.1.21 -g -w 100

#参数解释:

-A 大A 添加虚拟集群

-t tcp协议

-s 指定算法rr模式

-a 在虚拟集群中添加后端真实IP

-g 指定DR模式

-w 权重 #查看虚拟集群状态:

ipvsadm -L -n #删除集群IP:

ipvsadm -d -t 192.168.1.188:80 -r 192.168.1.20

ipvsadm -D -t 192.168.1.188:80

BACKUP:

#开启ip_vs管理模块:

modprobe ip_vs

lsmod |grep -i ip_vs #添加虚拟集群实例/后端真实IP:

ipvsadm -A -t 192.168.1.188:80 -s rr

ipvsadm -a -t 192.168.1.188:80 -r 192.168.1.20 -g -w 100

ipvsadm -a -t 192.168.1.188:80 -r 192.168.1.21 -g -w 100

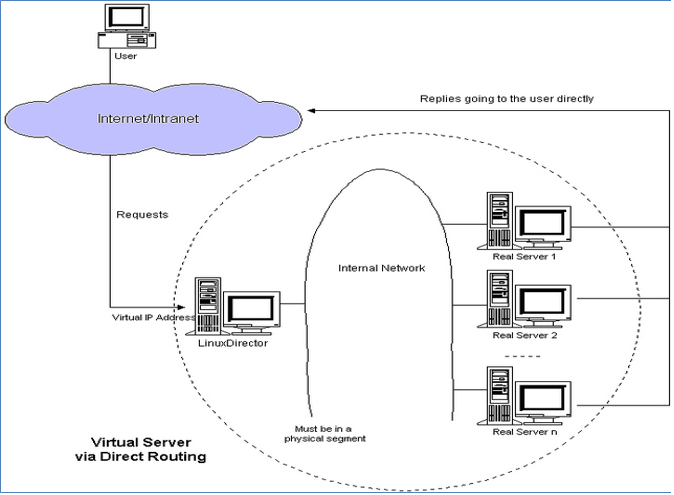

- LVS服务器和后端服务器realserver必须在同网段(内网、公网);

- LVS修改请求报文的目标MAC,目标(VIP)不修改的;

- 目标IP(VIP)保持不变。在RS后端配置VIP,lo网卡上面配置(不冲突);

- RS后端服务器的网关指向路由器的下一跳,保证数据能够出去(访问外网);

- 在所有RS后端服务器,抑制ARP广播,禁止VIP响应解析,而且要保证真实网卡不能抑制ARP广播。

#拷贝网卡:

cp /etc/sysconfig/network-scripts/ifcfg-lo /etc/sysconfig/network-srcipts/ifcfg-lo:1

#编辑 添加如下内容 vim /etc/sysconfig/network-srcipts/ifcfg-lo:1

DEVICE=lo

IPADDR=192.168.1.188

NETMASK=255.255.255.255

ONBOOT=yes

NAME=loopback #需要重启网卡:

ifup lo:1

systemctl restart network

2)为了实现均衡,需要在后端服务器上配置抑制arp广播,禁止arp响应解析,而且要保证真实网卡能接受arp广播:

cat /proc/sys/net/ipv4/conf/lo/arp_ignore 默认是0需要运行如下命令: echo "1" >/proc/sys/net/ipv4/conf/lo/arp_ignore

echo "2" >/proc/sys/net/ipv4/conf/lo/arp_announce

echo "1" >/proc/sys/net/ipv4/conf/all/arp_ignore

echo "2" >/proc/sys/net/ipv4/conf/all/arp_announce

#解释:

arp ignore参数(1)含义:只响应目标IP配置在真实网卡;

arp announce参数(2)含义:忽略报文得源IP地址,使用主机上能够跟用户通信的真实网卡发送数据。

realserver配置DR脚本:

#!/bin/sh

#LVS Client Server

VIP=192.168.1.188

case $1 in

start)

ifconfig lo:0 $VIP netmask 255.255.255.255 broadcast $VIP

/sbin/route add -host $VIP dev lo:0

echo "1" >/proc/sys/net/ipv4/conf/all/arp_ignore

echo "2" >/proc/sys/net/ipv4/conf/all/arp_announce

sysctl -p >/dev/null 2>&1

echo "RealServer Start OK"

exit 0

;;

stop)

ifconfig lo:0 down

route del $VIP >/dev/null 2>&1

echo "1" >/proc/sys/net/ipv4/conf/lo/arp_ignore

echo "2" >/proc/sys/net/ipv4/conf/lo/arp_announce

echo "0" >/proc/sys/net/ipv4/conf/all/arp_ignore

echo "0" >/proc/sys/net/ipv4/conf/all/arp_announce

echo "RealServer Stoped OK"

exit 1

;;

*)

echo "Usage: $0 {start|stop}"

;;

esac

测试均衡情况:

while true;do curl http://192.168.1.188 ;sleep 3;done

LVS+keepalived结合的更多相关文章

- 【大型网站技术实践】初级篇:借助LVS+Keepalived实现负载均衡

一.负载均衡:必不可少的基础手段 1.1 找更多的牛来拉车吧 当前大多数的互联网系统都使用了服务器集群技术,集群即将相同服务部署在多台服务器上构成一个集群整体对外提供服务,这些集群可以是Web应用服务 ...

- 配置LVS + Keepalived高可用负载均衡集群之图文教程

负载均衡系统可以选用LVS方案,而为避免Director Server单点故障引起系统崩溃,我们可以选用LVS+Keepalived组合保证高可用性. 重点:每个节点时间都同步哈! C++代码 [r ...

- lvs+keepalived

一.简介 VS/NAT原理图: 二.系统环境 实验拓扑: 系统平台:CentOS 6.3 Kernel:2.6.32-279.el6.i686 LVS版本:ipvsadm-1.26 keepalive ...

- LVS+Keepalived搭建MyCAT高可用负载均衡集群

LVS+Keepalived 介绍 LVS LVS是Linux Virtual Server的简写,意即Linux虚拟服务器,是一个虚拟的服务器集群系统.本项目在1998年5月由章文嵩博士成立,是中国 ...

- LVS+Keepalived+Squid+Nginx+MySQL主从高性能集群架构部署方案

方案一,在tomcat的workers.properties里面配置相关条件 worker.tomcat.lbfactor= worker.tomcat.cachesize= worker.tomca ...

- lvs+keepalived+nginx实现高性能负载均衡集群

一.为什么要使用负载均衡技术? 1.系统高可用性 2. 系统可扩展性 3. 负载均衡能力 LVS+keepalived能很好的实现以上的要求,LVS提供负载均衡,keepalived提供健康检查, ...

- lvs + keepalived 介绍及安装

LVS介绍 lvs 核心ipvs Ipvs(IP Virtual Server)是整个负载均衡的基础,如果没有这个基础,故障隔离与失败切换就毫无意义了.Ipvs 具体实现是由ipvsadm ...

- LVS + Keepalived + Nginx安装及配置

1.概述 上篇文章<架构设计:负载均衡层设计方案(6)——Nginx + Keepalived构建高可用的负载层>(http://blog.csdn.net/yinwenjie/artic ...

- 测试LVS+Keepalived高可用负载均衡集群

测试LVS+Keepalived高可用负载均衡集群 1. 启动LVS高可用集群服务 此时查看Keepalived服务的系统日志信息如下: [root@localhost ~]# tail -f /va ...

- 通过LVS+Keepalived搭建高可用的负载均衡集群系统

1. 安装LVS软件 (1)安装前准备操作系统:统一采用Centos6.5版本,地址规划如下: 服务器名 IP地址 网关 虚拟设备名 虚拟ip Director Server 192.168 ...

随机推荐

- 1.1 熟悉x64dbg调试器

x64dbg 是一款开源.免费.功能强大的动态反汇编调试器,它能够在Windows平台上进行应用程序的反汇编.调试和分析工作.与传统的调试器如Ollydbg相比,x64dbg调试器的出现填补了Olly ...

- 因为一条DDL,差点搞挂整个系统,这次真的长了教训

有一次在线上提了一个sql变更,就是下面这条, -- 修改字段的数据类型由varchar(500)变更为text ALTER TABLE t MODIFY COLUMN name text; 提完之后 ...

- 【技术积累】Java中的常用类【一】

Math类 Math类是Java中的一个数学工具类,提供了一系列常用的数学方法.下面是Math类的常用方法及其案例: abs() 返回一个数的绝对值. int num = -10; int absNu ...

- Python爬虫实战之提高CSDN访问量

python爬虫之建立代理池(一)_CodingInCV的博客-CSDN博客 python爬虫之建立代理池(二)_CodingInCV的博客-CSDN博客 前面2篇分别介绍了从2个免费代理网站爬取免费 ...

- 使用DBeaver连接数据库

下载网站:官网下载 参考链接:使用 DBeaver 连接 OceanBase

- webpack配置文件的分离

配置文件的分离 目的就是让开发环境, 生产环境,测试环境的配置分隔开 步骤一: 在项目根目录下创建一个 build 文件夹专门用来存放配置文件,再创建三个js文件, base.config.js 文件 ...

- 去中心化组件共享方案 —— Webpack Module Federation(模块联邦)

在大型应用中, 我们可能会对其进行拆分,分成容器.主应用和多个子应用,使拆分后的应用独立开发与部署,更加容易维护.但无论是微应用.公共模块应用,都需要放到容器中才能使用. 如果多个应用之间希望资源共享 ...

- 看,这些 plugins 常用又简单

前面文章中 体验了webpack的打包 .解析css资源 .处理图片字体等文件 接下来看看 plugins 有什么作用吧~ 项目路径如下,和上一篇 处理图片字体等文件 项目保持一致 demo ├─ s ...

- 线性关系和非线性关系在.net中的应用

在数学中,线性关系和非线性关系是描述两个变量之间函数关系的两种不同类型. 线性关系是指两个变量之间可以用一条直线来表示的关系.具体来说,如果存在一个一次函数 y = kx + b,其中k和b是常数,使 ...

- 如何选择最适合您的Excel处理库?

摘要:本文由葡萄城技术团队于博客园原创并首发.转载请注明出处:葡萄城官网,葡萄城为开发者提供专业的开发工具.解决方案和服务,赋能开发者. 引言 GcExcel和POI是两个应用于处理Excel文件的技 ...