CVE-2019-1388:Windows UAC 本地提权复现

0x01 简介

用户帐户控制(User Account Control,简写作UAC)是微软公司在其Windows Vista及更高版本操作系统中采用的一种控制机制。其原理是通知用户是否对应用程序使用硬盘驱动器和系统文件授权,以达到帮助阻止恶意程序(有时也称为“恶意软件”)损坏系统的效果。

0x02 漏洞概述

该漏洞位于Windows的UAC(User Account Control,用户帐户控制)机制中

默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示 Secure Desktop

这些提示是由名为 consent.exe 的可执行文件产生的,该可执行文件以NT AUTHORITY\SYSTEM权限运行,完整性级别为System

因为用户可以与该UI交互,因此对UI来说紧限制是必须的,否则,低权限的用户可能可以通过UI操作的循环路由以SYSTEM权限执行操作,即使隔离状态的看似无害的UI特征都可能会成为引发任意控制的动作链的第一步。

事实上,UAC会话中含有尽可能少的点击操作选项,利用该漏洞很容易就可以提升权限到SYSTEM。

0x03 影响版本

cpe:/ o:microsoft:windows_10:-

cpe:/ o:microsoft:windows_10:

cpe:/ o:microsoft:windows_10:

cpe:/ o:microsoft:windows_10:

cpe:/ o:microsoft:windows_10:

cpe:/ o:microsoft:windows_10:

cpe:/ o:microsoft:windows_7:-:sp1

cpe:/ o:microsoft:windows_8.:-

cpe:/ o:microsoft:windows_rt_8.:-

cpe:/ o:microsoft:windows_server_2008:-:sp2

cpe:/ o:microsoft:windows_server_2008:r2:sp1:~~~~ itanium〜

cpe:/ o:microsoft:windows_server_2008:r2:sp1:~~~~ x64〜

cpe:/ o:microsoft:windows_server_2012:-

cpe:/ o:microsoft:windows_server_2012:r2

cpe:/ o:microsoft:windows_server_2016:-

cpe:/ o:microsoft:windows_server_2016:

cpe:/ o:microsoft:windows_server_2016:

cpe:/ o:microsoft:windows_server_2019:-

0x04 环境搭建

Windows 7 sp1

0x05 漏洞复现

exp地址:https://github.com/mai-lang-chai/System-Vulnerability/tree/master/Windows/CVE-2019-1388

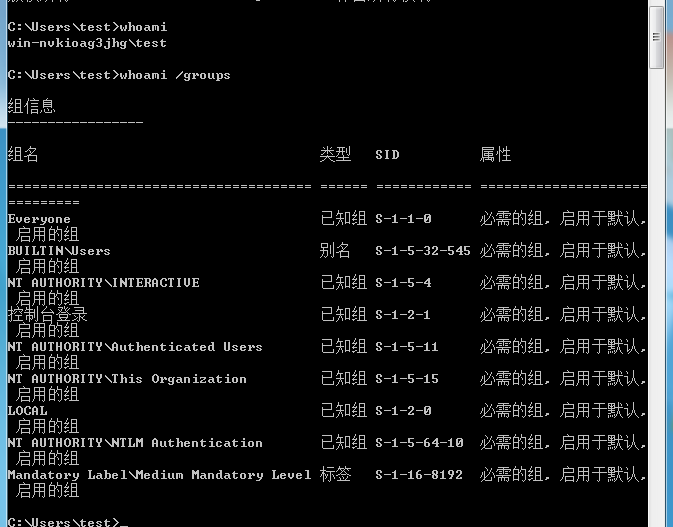

我们新建一个用户test,默认再users组

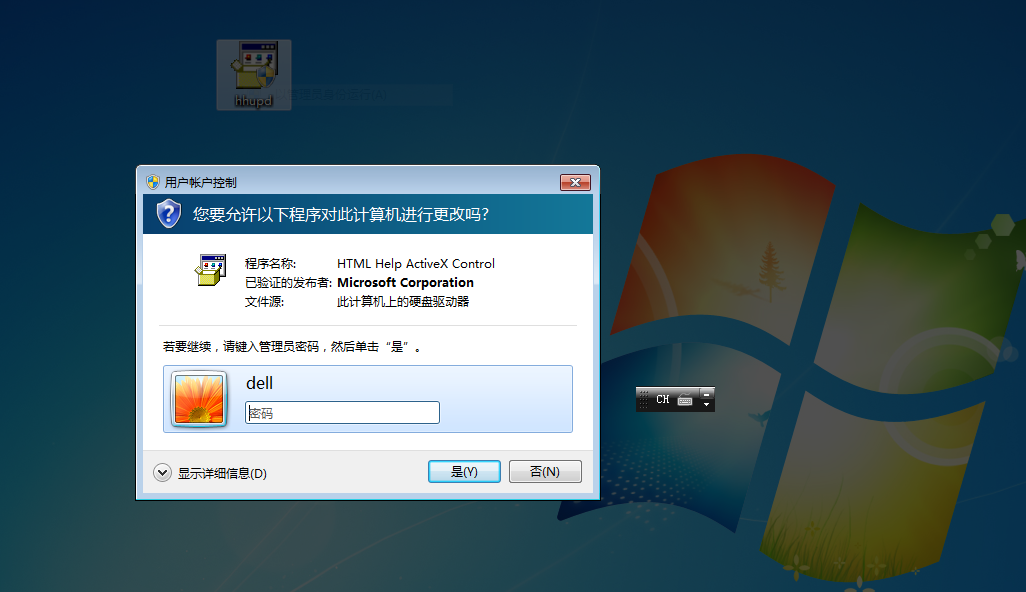

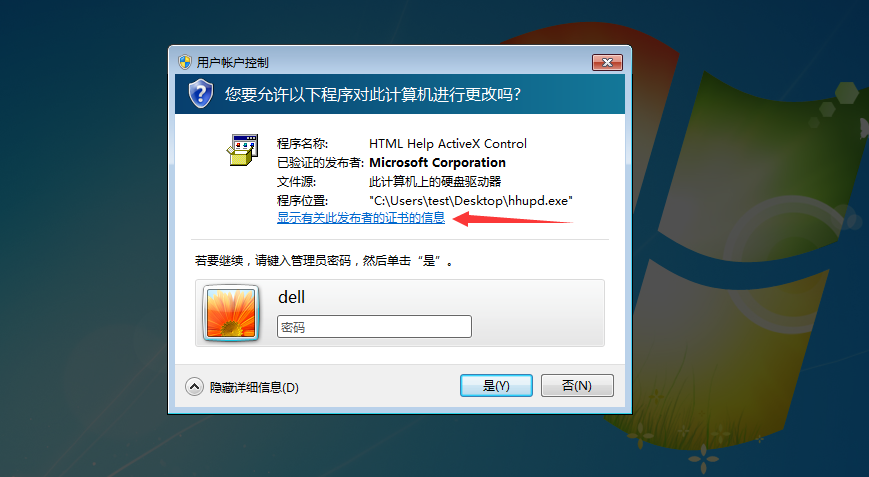

右键以管理员运行hhupd.exe

显示详细信息

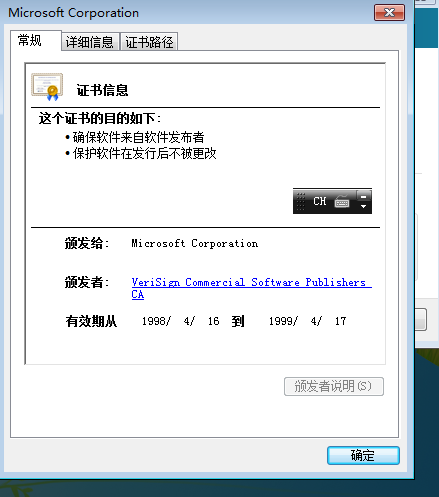

显示有关次发布者的证书信息

点击颁发者链接然后关闭窗口

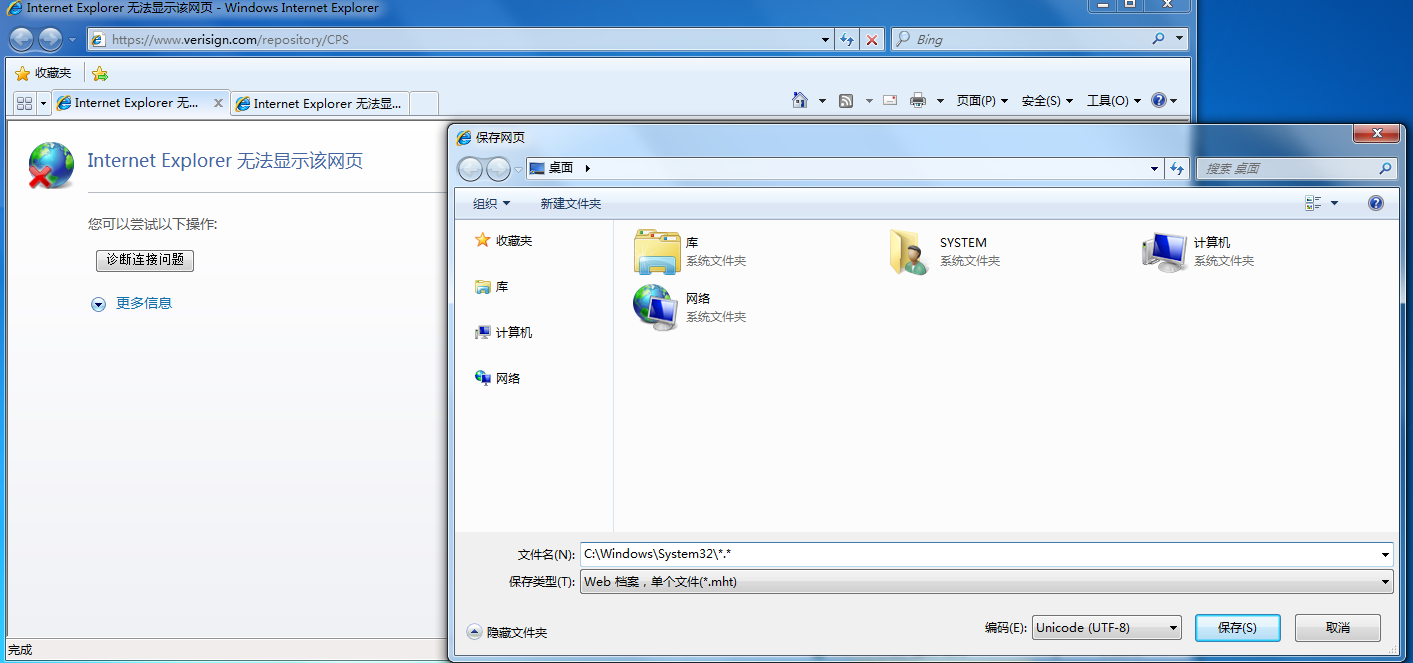

页面另存为

输入System32路径并且进入文件夹中

C:\Windows\System32\*.*

下翻找到cmd,右键打开cmd

输入system的路径只是为了快速进入目录,不是别的,也可以自己慢慢点进目录中,然后启动cmd

文字简述内容学习自:Timeline Sec

漏洞简介 该漏洞位于Windows的UAC(User Account Control,用户帐户控制)机制中 默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示 Secure Desktop 这些提示是由名为 consent.exe 的可执行文件产生的,该可执行文件以NT AUTHORITY\SYSTEM权限运行,完整性级别为System 因为用户可以与该UI交互,因此对UI来说紧限制是必须的,否则,低权限的用户可能可以通过UI操作的循环路由以SYSTEM权限执行操作,即使隔离状态的看似无害的UI特征都可能会成为引发任意控制的动作链的第一步。 事实上,UAC会话中含有尽可能少的点击操作选项,利用该漏洞很容易就可以提升权限到SYSTEM。

影响范围

CVE-2019-1388:Windows UAC 本地提权复现的更多相关文章

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- 内网渗透 day5-msf本地提权(windows)

msf本地提权 目录 1. 利用uac提权 1 2. 绕过uac认证 2 3. 利用windows本地提权漏洞进行提权 4 1. 利用uac提权 前提与目标机建立会话连接 seach local/as ...

- 新Windows本地提权漏洞学习(CVE-2019-0841)

1.这是一个啥漏洞? 睁眼一看,妈呀本地提权,快加入本地提权漏洞利用包里,速度加入.github连接我就不发了.担心被认为是传播黑客工具,咱们在这里单纯学习一下漏洞的原理和部分源代码. 2.文件读写权 ...

- MySQL-based databases CVE -2016-6663 本地提权

@date: 2016/11/3 @author: dlive 0x01 漏洞原文 翻译水平不高求轻喷 感觉作者在写文章的时候有些地方描述的也不是特别清楚,不过结合poc可以清晰理解漏洞利用过程 0x ...

- CVE-2014-4113本地提权测试

CVE-2014-4113本地提权漏洞分析 By Netfairy 前言 2014年10月14日, Crowdstrike和FireEye发表了一篇文章, 描述了一个新的针对Windows的提权漏洞. ...

- 小白日记21:kali渗透测试之提权(一)--本地提权

本地提权 简单地说,本地提权漏洞就是说一个本来非常低权限.受限制的用户,可以提升到系统至高无上的权限.权限提升漏洞通常是一种"辅助"性质的漏洞,当黑客已经通过某种手段进入了目标机器 ...

- Linux Kernel ‘perf’ Utility 本地提权漏洞

漏洞名称: Linux Kernel ‘perf’ Utility 本地提权漏洞 CNNVD编号: CNNVD-201309-050 发布时间: 2013-09-09 更新时间: 2013-09-09 ...

- Linux Kernel ‘kvm_set_memory_region()’函数本地提权漏洞

漏洞名称: Linux Kernel ‘kvm_set_memory_region()’函数本地提权漏洞 CNNVD编号: CNNVD-201306-343 发布时间: 2013-06-20 更新时间 ...

- kali权限提升之本地提权

kali权限提升之本地提权 系统账号之间权限隔离 操作系统的安全基础 用户空间 内核空间 系统账号: 用户账号登陆时候获取权限令牌 服务账号无需用户登录已在后台启动服务 windows用户全权限划分: ...

随机推荐

- 【笔记3-31】Python语言基础-元组tuple

创建元组 my_tuple = () my_tuple1 = 1, 2, 3, 4, 5, 6 元组解包 与元组元素数量一致 a,s,d,f,g,h = my_tuple1 a, b, c, *f = ...

- python3 open txt的UnicodeDecodeError: 'gbk' codec问题解决方案

python3 open txt的UnicodeDecodeError: 'gbk' codec问题解决方案先直截了当给出解决方案,在程序开头加上:import _locale_locale._get ...

- Android初级控件

Android初级控件 从今天开始就对Android进行正式的学习,首先先来学习一下初级的控件 1.TextView 文本框,用于显示文字,不可编辑. 常用属性 android:autoLink ...

- 写给小白看的入门级 Java 基本语法,强烈推荐

之前写的一篇我去阅读量非常不错,但有一句留言深深地刺痛了我: 培训班学习半年,工作半年,我现在都看不懂你这篇文章,甚至看不下去,对于我来说有点深. 从表面上看,这句话有点讽刺我的文章写得不够通俗易懂的 ...

- Django之环境安装

什么是Django Python下有许多款不同的 Web 框架.Django是重量级选手中最有代表性的一位.许多成功的网站和APP都基于Django. Django是一个开放源代码的Web应用框架,由 ...

- P1130 红牌(动态规划)

P1130 红牌 思路如下 这一题很像数字金字塔,我们可以正着求最小时间,当然也可以逆着求最小时间, 如果正着求:那么我们怎么求状态转移方程呢?,在这里我们假定状态转移方程为:dp[ i ][ j ] ...

- 《Three.js 入门指南》3.1.1 - 基本几何形状 -圆柱体(CylinderGeometry)

3.1 基本几何形状 圆柱体(CylinderGeometry) 构造函数: THREE.CylinderGeometry(radiusTop, radiusBottom, height, radiu ...

- js之ES6的Class类

JavaScript ES6之前的还没有Class类的概念,生成实例对象的传统方法是通过构造函数. 例如: function Mold(a,b){ this.a=a; this.b=b; } Mold ...

- awk扩展应用

awk扩展应用 案例1:使用awk提取文本 案例2:aw ...

- php 分页使用limit还是用mysql_data_seek()呢?

目前大部分教程中介绍的时LIMIT方法,使用这种方法要认识到以下几点: (1)limit不是标准的sql语句; (2)如果选择使用limit,那么您就必须首先向数据库发送一个查询语句来获取记录的总数, ...